Руководство по публикации приложений в метапоставщике с MS RDSH

Аннотация

В инструкции приведена краткая последовательность действий по публикации приложений на основе ОС Microsoft Windows Server 2019 с ролью «Remote Desktop Session Host» из состава «Remote Desktop Services» (далее — служба MS RDSH), выступающей в качестве метапоставщика.

Данную инструкцию рекомендуется использовать для подготовки тестового стенда.

Публикация приложений в метапоставщике выполняется в следующей последовательности:

- шаг 1. Настройка образа виртуальной машины (ВМ) для использования в качестве метапоставщика;

- шаг 2. Активация экспериментального параметра метапоставщика в Termidesk;

- шаг 3. Предварительные настройки Termidesk;

- шаг 4. Добавление метапоставщика в качестве поставщика ресурсов в Termidesk;

- шаг 5. Публикация фонда с приложением на базе метапоставщика;

- шаг 6. Настройка фонда РМ с публикацией приложения;

- шаг 7. Получение приложения через компонент «Клиент» (далее — Клиент) Termidesk.

Исходные данные

Предварительные условия:

- инфраструктура предварительно настроена;

- метапоставщик и программный комплекс Termidesk установлены на отдельных ВМ;

- метапоставщик и программный комплекс Termidesk не вводятся в домен;

для управления доступом и аутентификации используется домен MS Active Directory;

- для получения пакетов установки Termidesk используется локальный репозиторий.

При вводе конфигурации в домен, необходимо выполнить дополнительные настройки в шаге 1.

В процессе проведения публикации приложения использована следующая среда:

Место установки | Компонент |

Платформа виртуализации oVirt версии 4.4 | ВМ |

ВМ | ОС Astra Linux Special Edition версии 1.7.6.14 |

ОС Astra Linux Special Edition версии 1.7.6.14

| Компонент «Универсальный диспетчер» (далее — Универсальный диспетчер) версии 5.1 Установленные роли Termidesk:

|

Компонент «Менеджер рабочих мест» версии 5.1 |

Место установки | Компонент |

Платформа виртуализации oVirt версии 4.4 | ВМ |

ВМ | ОС Microsoft Windows Server 2019 |

ОС Microsoft Windows Server 2019 | Служба удаленных рабочих столов |

Компонент «Агент виртуального рабочего места» (далее — Агент ВРМ) версии 5.1 | |

Компонент «Сессионный агент» (далее — сессионный Агент) версии 5.1 | |

Утилита | |

Утилита |

Место установки | Компонент |

ОС Microsoft Windows Server 2019 | Компонент «Клиент» версии 5.1 |

Программное обеспечение «Termidesk Viewer» (далее — ПО Termidesk Viewer) версии 1.10.1 |

При установке ОС Microsoft Windows Server 2019 и выше, утилита curl устанавливается по умолчанию. При использовании устаревших версий curl (менее 8.0) стоит учитывать отсутствие поддержки русского языка.

Все указанные в данной инструкции IP-адреса должны быть заменены на актуальные, соответствующие схеме адресации, принятой в инфраструктуре предприятия.

Настройка сессионного Агента

Для настройки сессионного Агента нужно:

- активировать службу

MS RDSH. Для этого необходимо присвоить параметруINSTALL_RDS_ROLE_ON_NEXT_BOOTзначениеTrueв конфигурационном файле%ProgramData%\UVEON\Termidesk Session Agent\session_agent.ini.

Пример файла session_agent.ini:

Подробное описание параметров конфигурационного файла приведено в таблице Параметры конфигурирования сессионного Агента.

- перезапустить службу сессионного Агента:

- проверить состояние службы сессионного Агента:

Столбец «Status» отображает состояние сервиса, где статус «Running» свидетельствует об успешном запуске сессионного Агента.

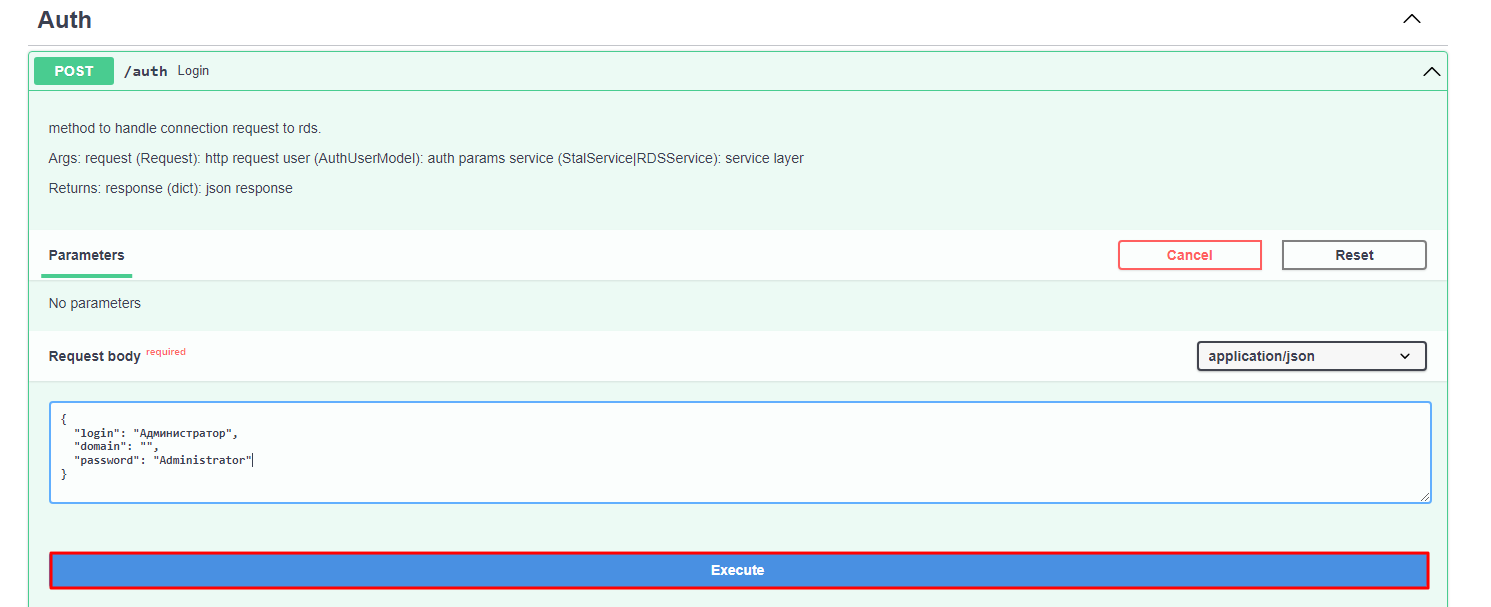

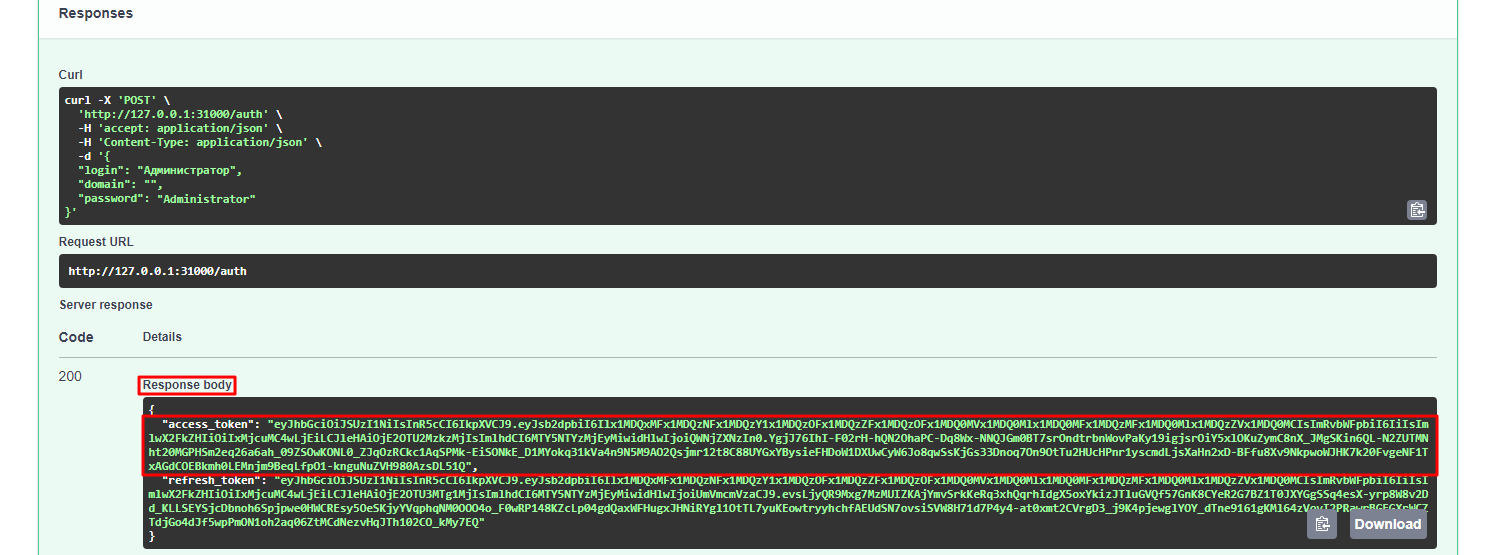

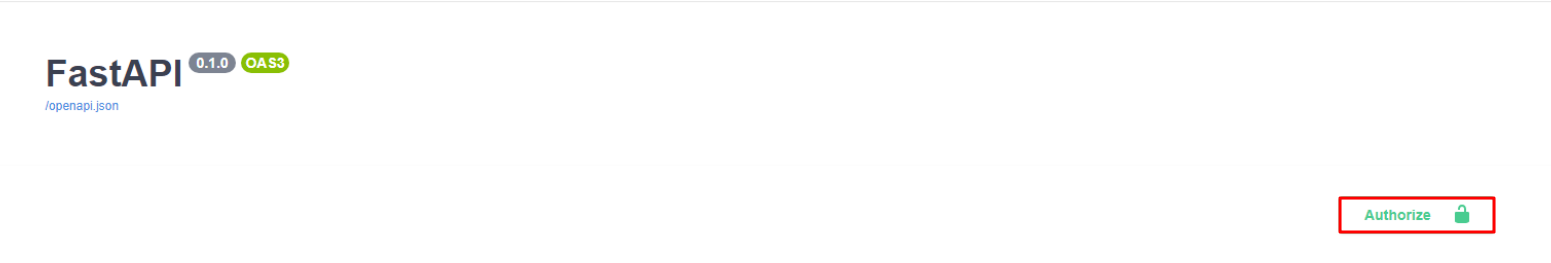

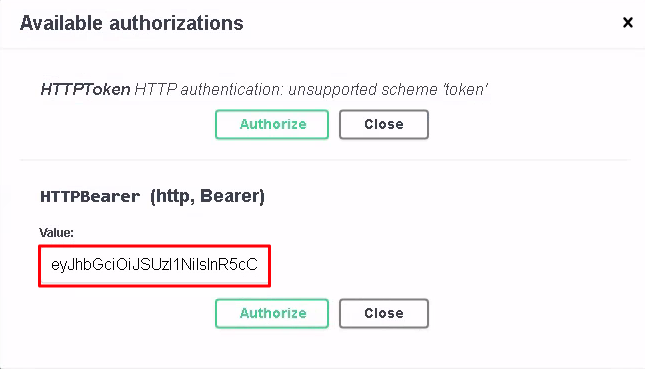

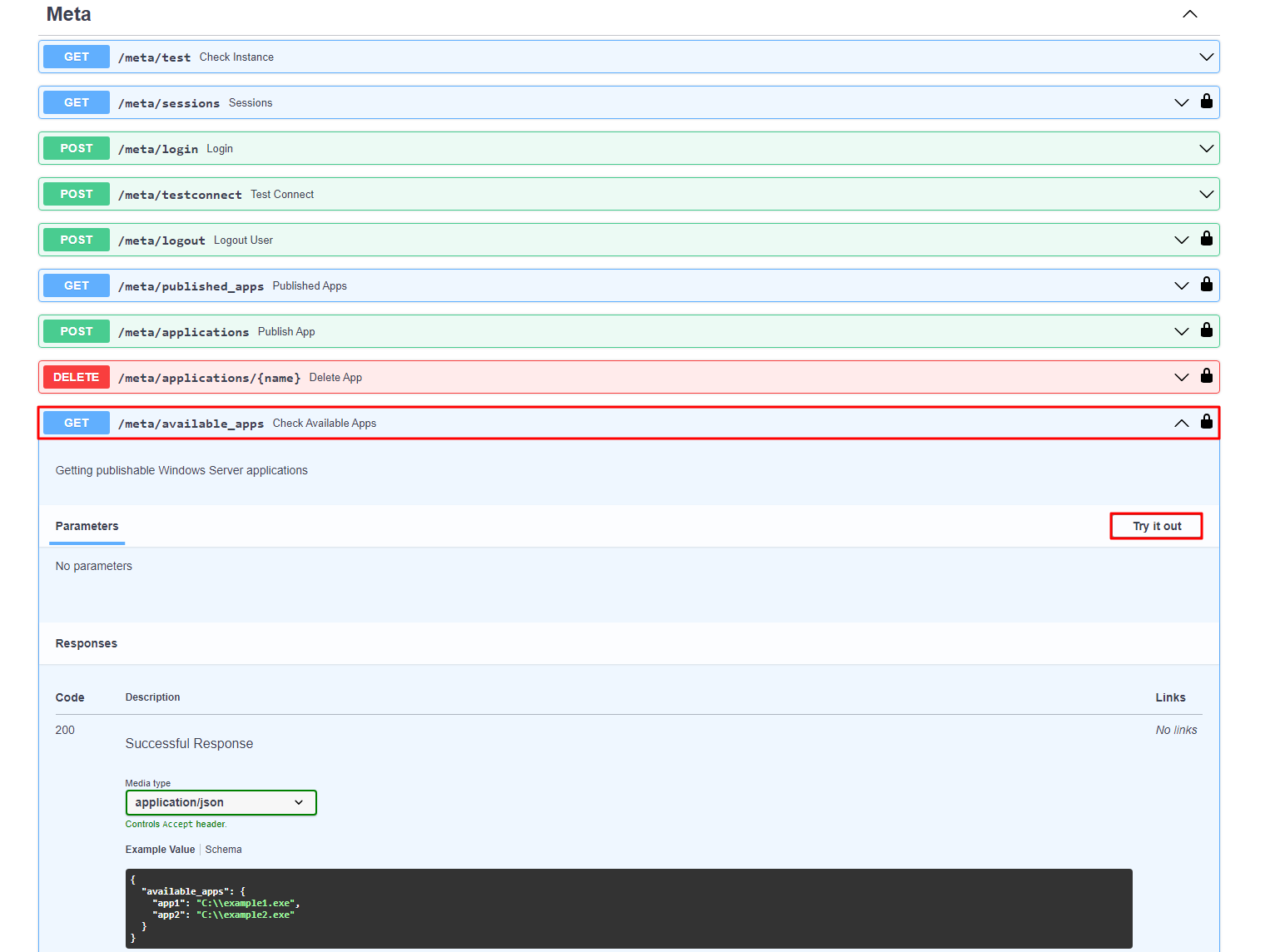

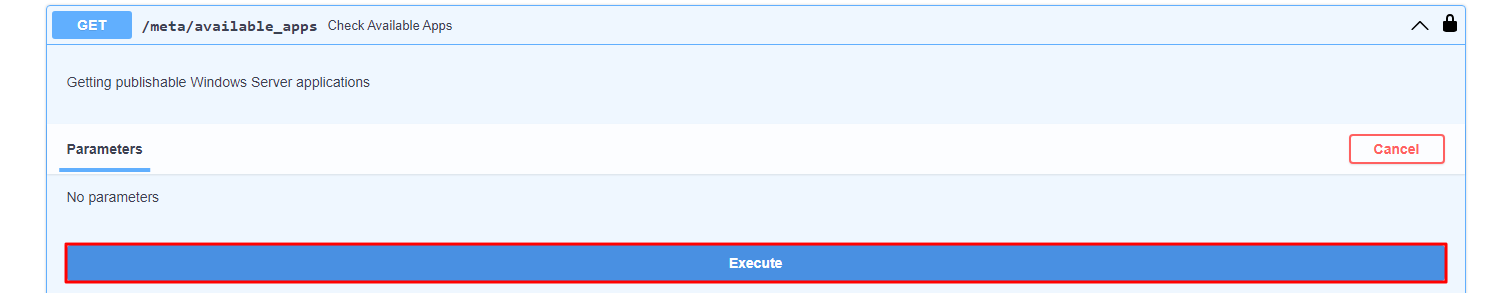

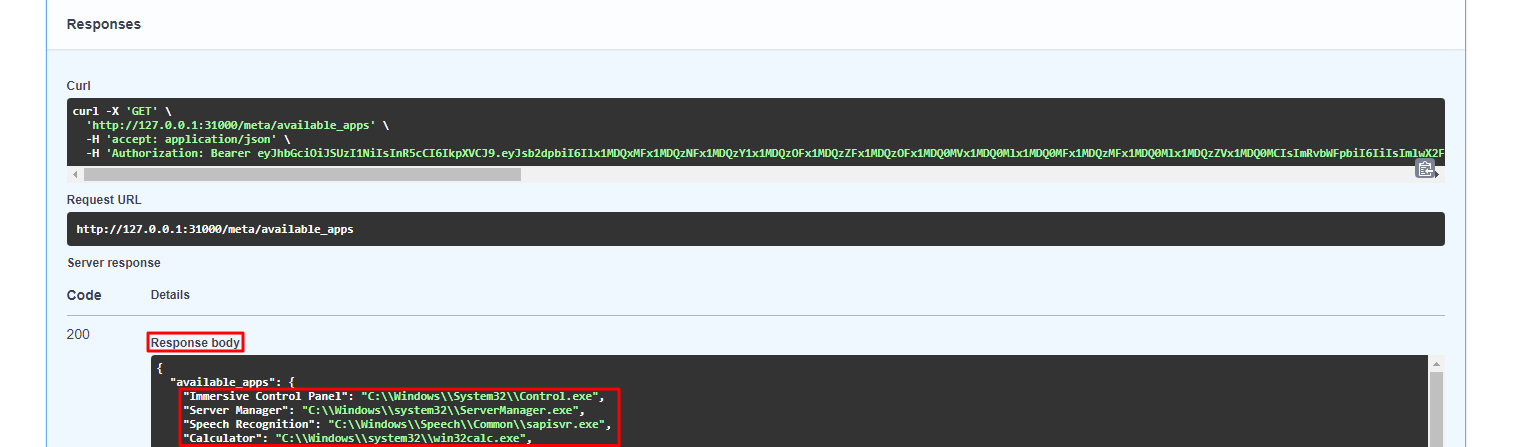

Авторизация в сессионном Агенте

Предусмотрено несколько способов авторизации в сессионном Агенте:

- с использованием веб-интерфейса сессионного Агента;

- с использованием утилиты

curl.

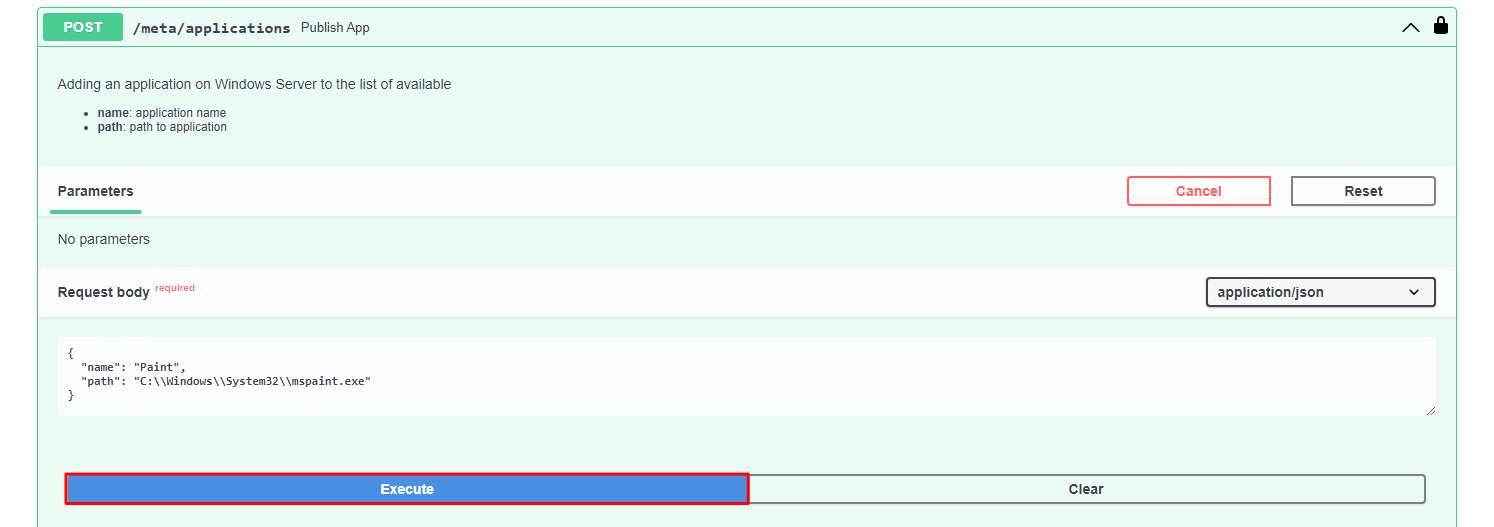

В качестве примера используется адрес локальной установки сессионного Агента (запросы формируются на том же узле, где он установлен) — 127.0.0.1 и порт 31000.

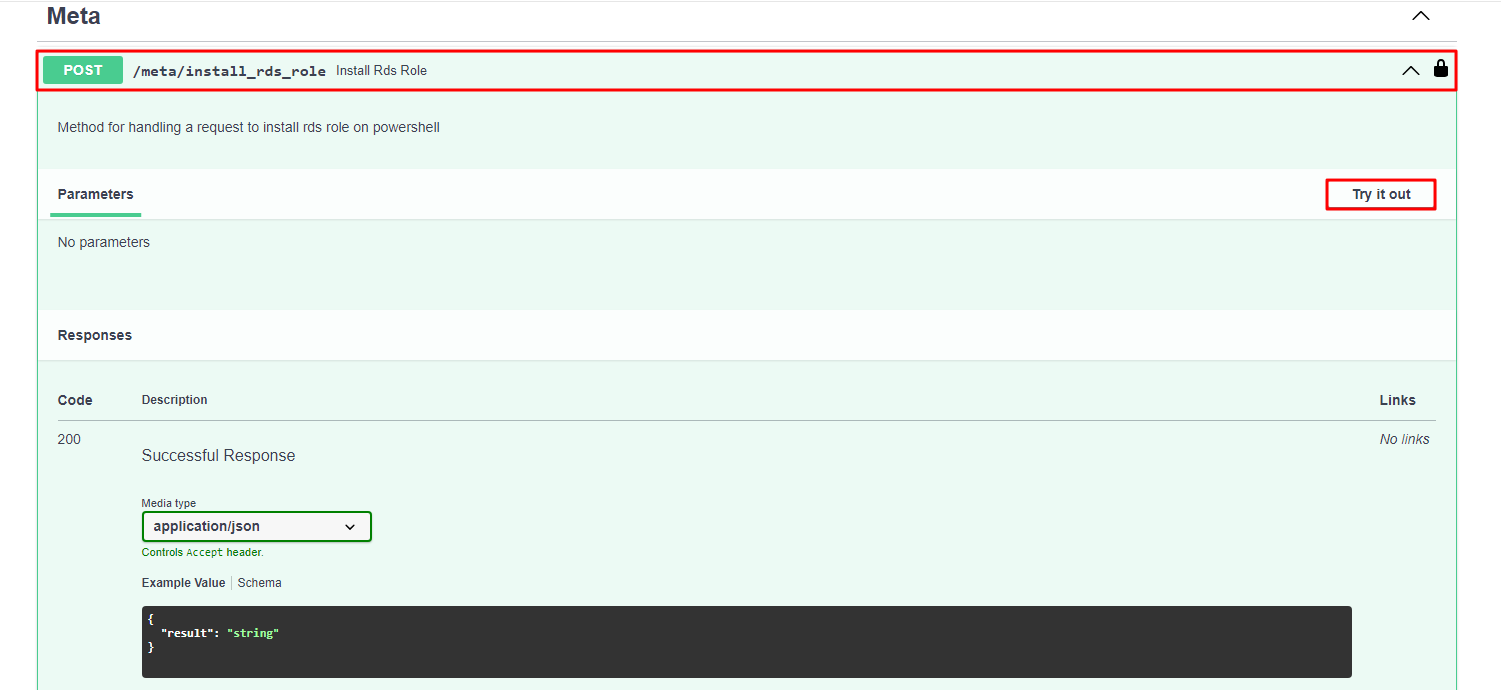

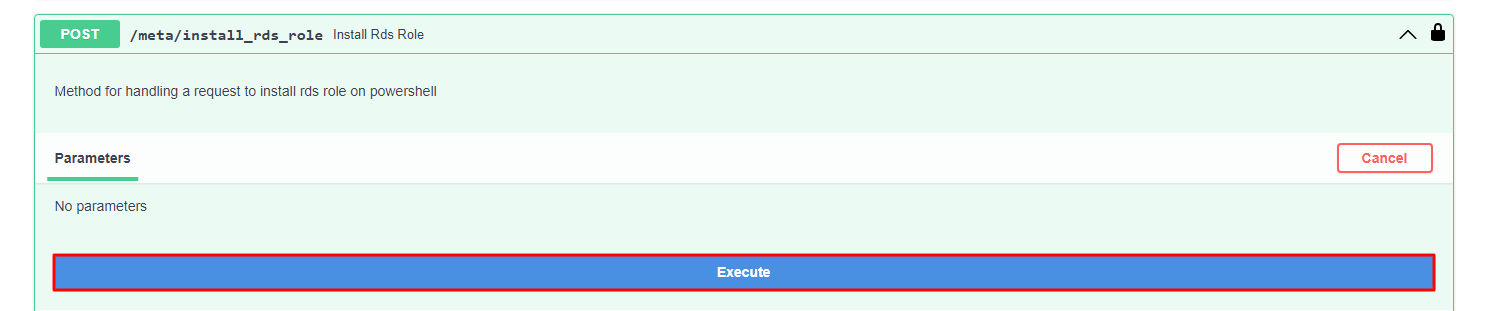

Активация службы MS RDSH и настройка межсетевого экрана (Windows Firewall)

Если служба MS RDSH была активирована согласно подразделу Настройка сессионного Агента, данный шаг можно пропустить.

Предусмотрено несколько способов активации службы MS RDSH и настройки межсетевого экрана (Windows Firewall):

- с использованием веб-интерфейса сессионного Агента;

- с использованием утилиты

curl.

В качестве примера используется адрес локальной установки сессионного Агента (запросы формируются на том же узле, где он установлен) — 127.0.0.1 и порт 31000.

Настройка Агента ВРМ

Для настройки Агента ВРМ нужно:

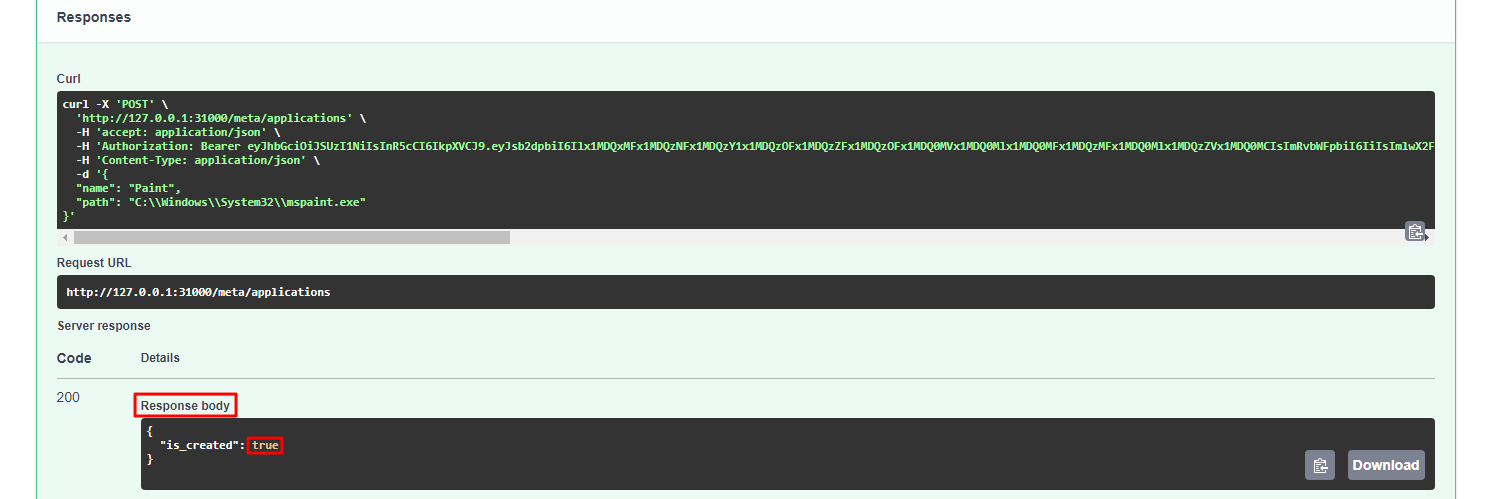

- перейти в «Пуск — Все программы», выбрать каталог «Termidesk» и запустить от имени администратора ярлык настройки Агента «Termidesk Agent»;

- при этом откроется окно «Настройка подключения».

В примере были заданы параметры:

- «Адрес сервера»: «10.100.8.15» — IP-адрес Универсального диспетчера;

- «Мастер-ключ»: «0123456789» — используется для взаимодействия с Универсальным диспетчером. Значение мастер-ключа можно получить в графическом интерфейсе управления Termidesk, перейдя в «Настройки - Системные параметры - Безопасность» и скопировав значение параметра «Мастер-ключ»;

- «Шифрование»: «Без шифрования» — выбран тип преобразования данных;

- «Уровень отладки»: «DEBUG» — выбрана степень детализации служебных сообщений.

Для проверки корректности введенных значений можно использовать экранную кнопку [Проверить]. В случае успешной проверки отобразится сообщение «Проверка успешно завершена».

Для сохранения настроек следует нажать экранную кнопку [Сохранить].

Шаг 2. Активация экспериментального параметра метапоставщика в Termidesk

Для включения экспериментального параметра метапоставщика на узле с установленным Termidesk нужно:

- перейти в интерфейс командной строки;

- переключиться на пользователя

termidesk:

Пользователь termidesk используется в качестве примера. При выполнении команд следует переключаться на пользователя, имеющего полномочия для управления Универсальным диспетчером.

- активировать параметр поддержки метапоставщика:

- выйти из сессии пользователя

termidesk:

Шаг 3. Предварительные настройки Termidesk

Добавление домена аутентификации

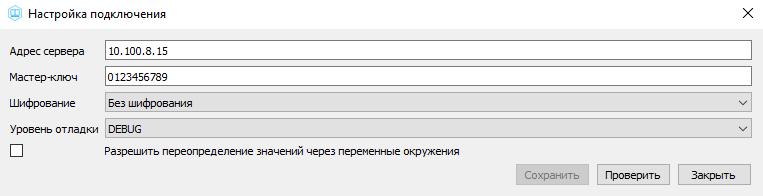

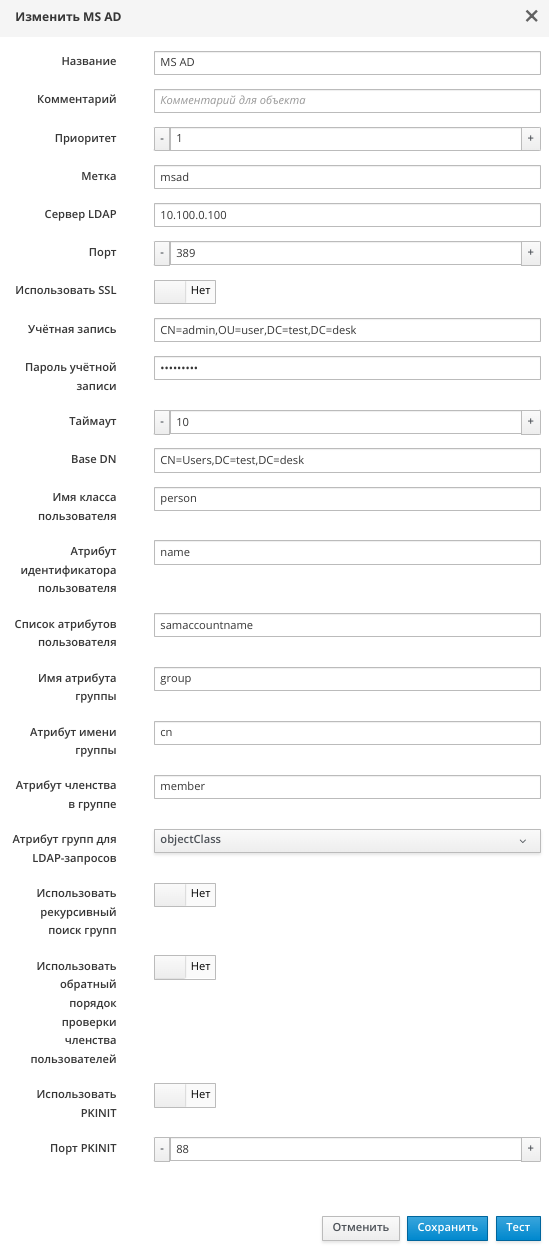

Для добавления домена аутентификации следует перейти «Компоненты — Домены аутентификации», затем нажать экранную кнопку [Создать] и выбрать из выпадающего списка «MS Active Directory (LDAP)».

При этом откроется окно «Создать новый объект (MS Active Directory (LDAP))».

В примере были заданы параметры:

- «Название»: «MS AD» — название домена аутентификации;

- «Приоритет»: «1» — приоритет отображения домена в списке;

- «Метка»: «msad» — значение используется для идентификации объекта во внутренней структуре данных Termidesk;

- «Сервер LDAP»: «10.0.100.100» — IP-адрес или доменное имя сервера службы каталогов;

- «Порт»: «389» — TCP-порт, на котором запущена служба каталогов;

- «Учетная запись»: «CN=admin,OU=user,DC=test,DC=desk» — учетная запись, используемая для подключения к службе каталогов;

- «Пароль учётной записи» — значение пароля субъекта с полномочиями для подключения к службе каталогов;

- «Таймаут»: «10» — время ожидания (в секундах) ответа сервера службы каталогов;

- «Base DN»: «CN=Users,DC=test,DC=desk» — корень поиска в службе каталогов в формате DN;

- «Список атрибутов пользователя»: «samaccountname» — список атрибутов, содержащий уникальные данные пользователя;

- «Имя атрибутов группы»: «group» — список атрибутов принадлежности к группе в домене аутентификации;

- «Атрибут имени группы»: «cn» — атрибут к которой относится субъект в домене аутентификации;

- «Атрибут членства в группе»: «member» — атрибут группы для назначения полномочий субъекту.

Подробное описание полей приведено в таблице «Данные для добавления аутентификации через MS AD (LDAP)».

Для проверки правильности заполнения формы можно использовать экранную кнопку [Тест].

Для сохранения объекта следует нажать экранную кнопку [Сохранить].

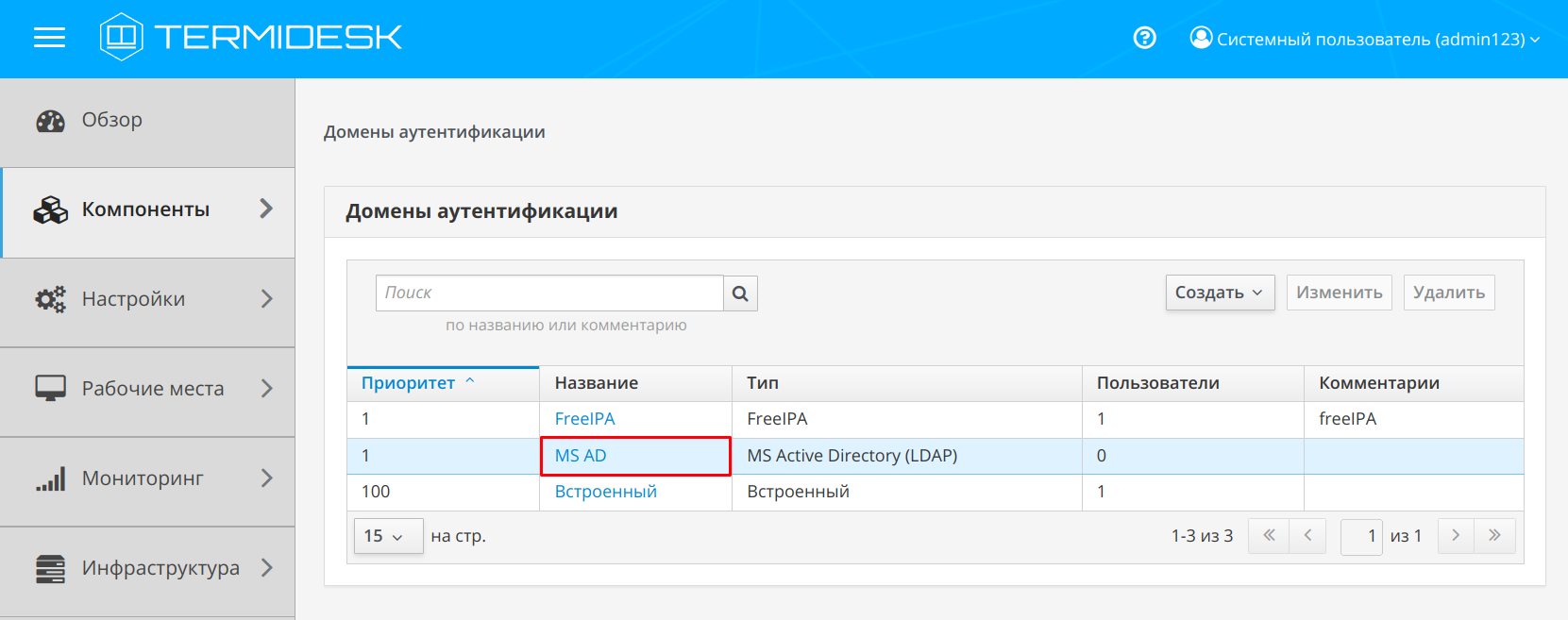

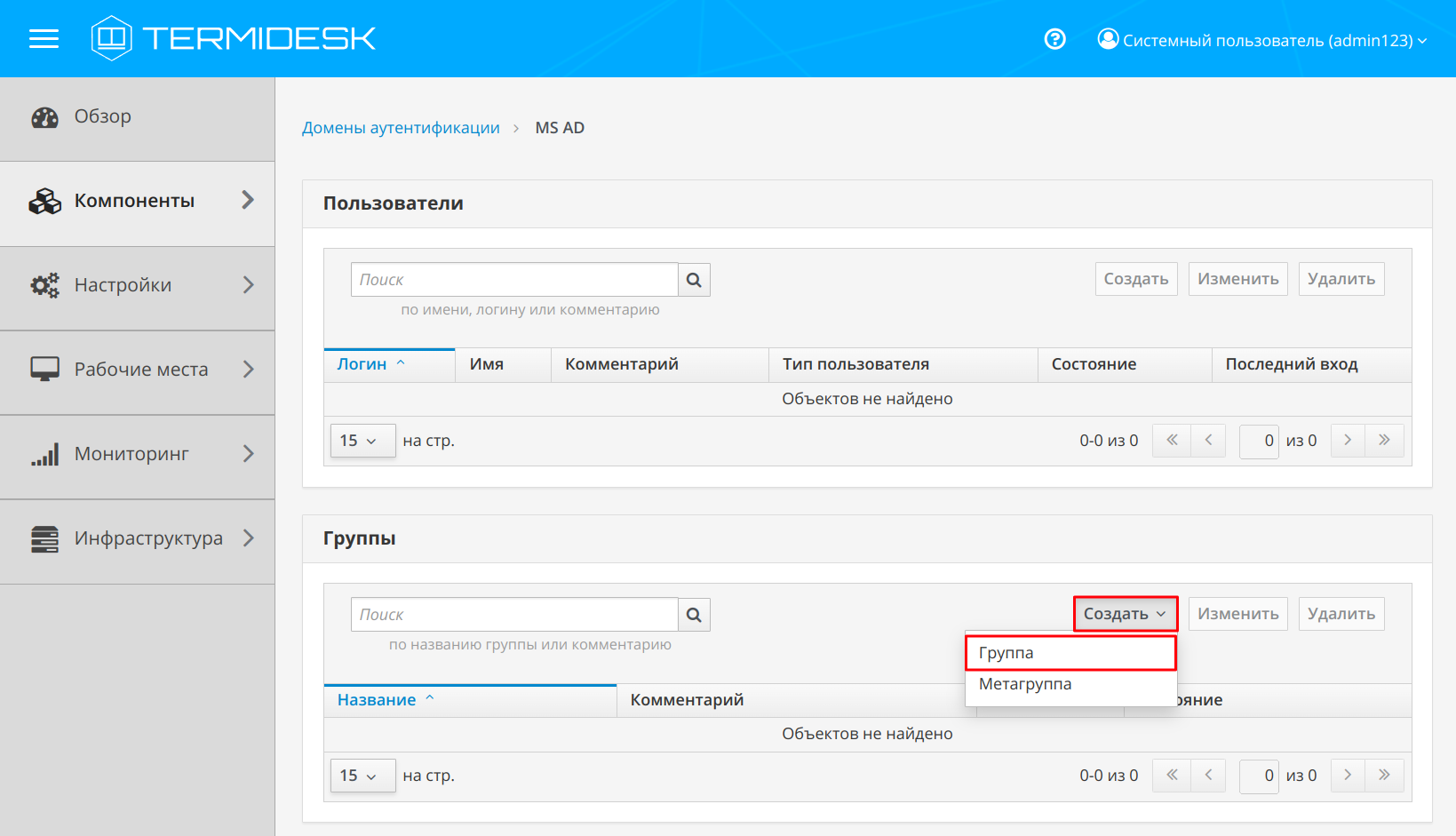

Добавление группы домена аутентификации

Для добавления группы следует перейти «Компоненты — Домены аутентификации», в столбце «Название» сводной таблицы нажать на наименование домена аутентификации «MS AD».

При этом откроется форма «MS AD». В открывшейся форме в разделе «Группы» нажать экранную кнопку [Создать] и выбрать из выпадающего списка соответствующую группу.

При этом откроется окно «Создать новый объект (Группа)».

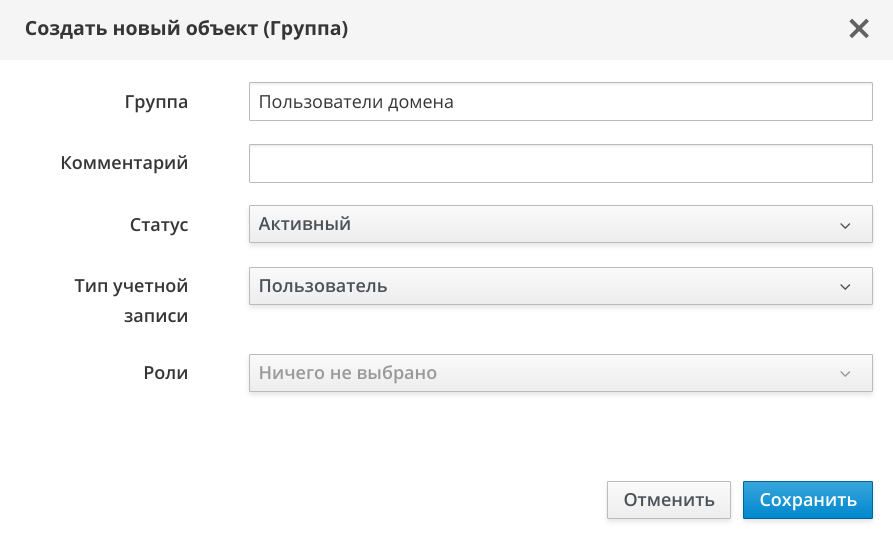

В примере были заданы параметры:

- «Группа»: «Пользователи домена» — название группы домена аутентификации;

- «Статус»: «Активный» — характеристика состояния субъектов группы при доступе к фонду РМ;

- «Тип учетной записи»: «Пользователь» — служебные функции субъектов группы при доступе к Termidesk.

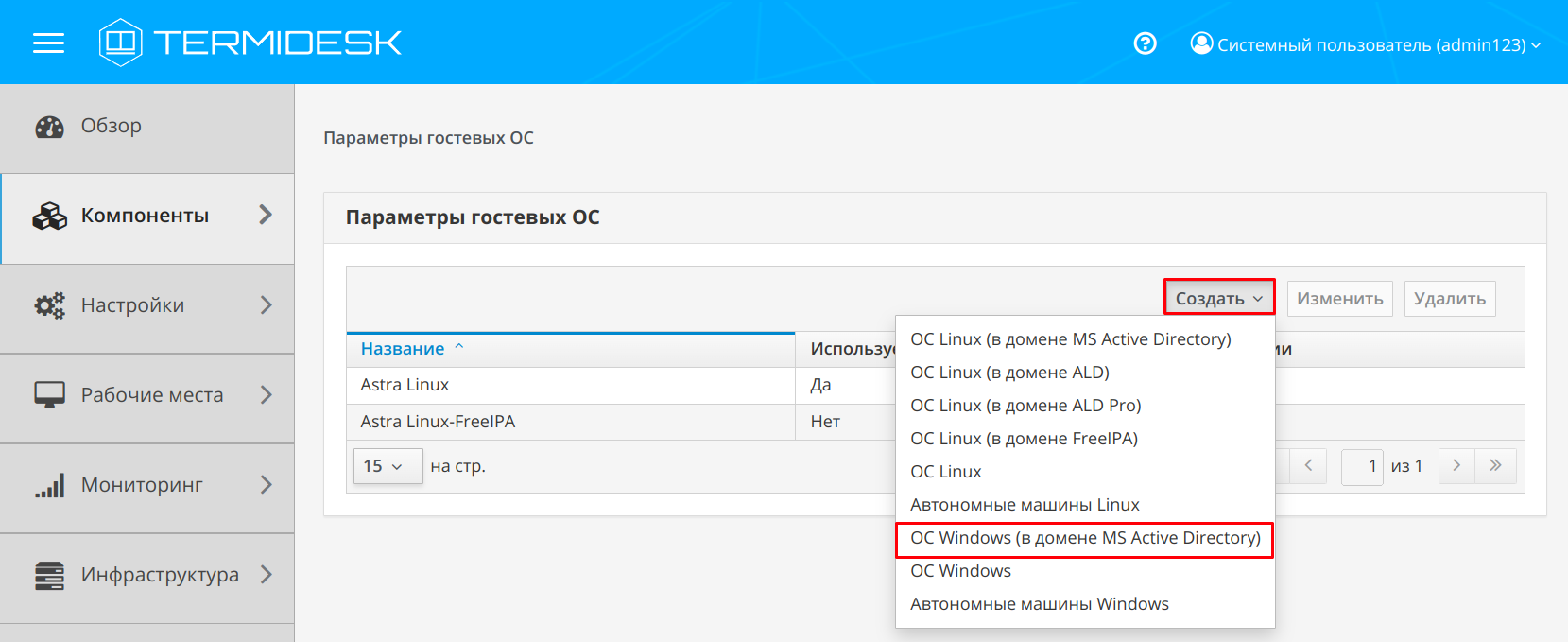

Добавление параметров гостевой ОС

Для добавления параметров конфигурации гостевой ОС следует перейти «Компоненты — Параметры гостевых ОС», затем нажать экранную кнопку [Создать] и выбрать из выпадающего списка тип «ОС Windows (в домене MS Active Directory)».

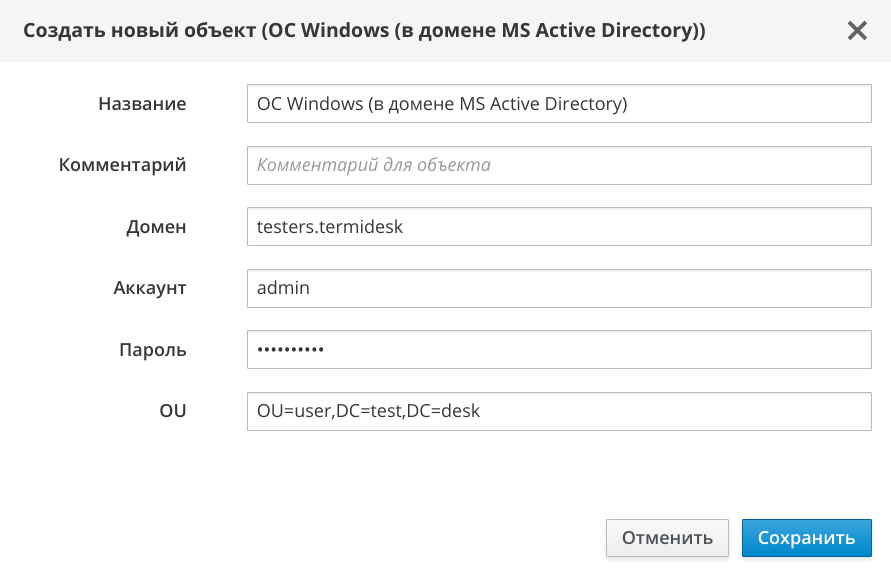

При этом откроется окно «Создать новый объект (ОС Windows (в домене MS Active Directory))».

В примере были заданы параметры:

- «Название»: «ОС Windows (в домене MS Active Directory)» — наименование параметров гостевой ОС;

- «Домен»: «testers.termidesk» — доменное имя службы каталогов MS AD;

- «Аккаунт»: «admin» — идентификатор субъекта, имеющий полномочия по добавлению РМ в домен;

- «Пароль» — набор символов, подтверждающий назначение полномочий;

- «OU»: «OU=user,DC=test,DC=desk» — идентификатор организационной единицы, в которую будут добавлены РМ.

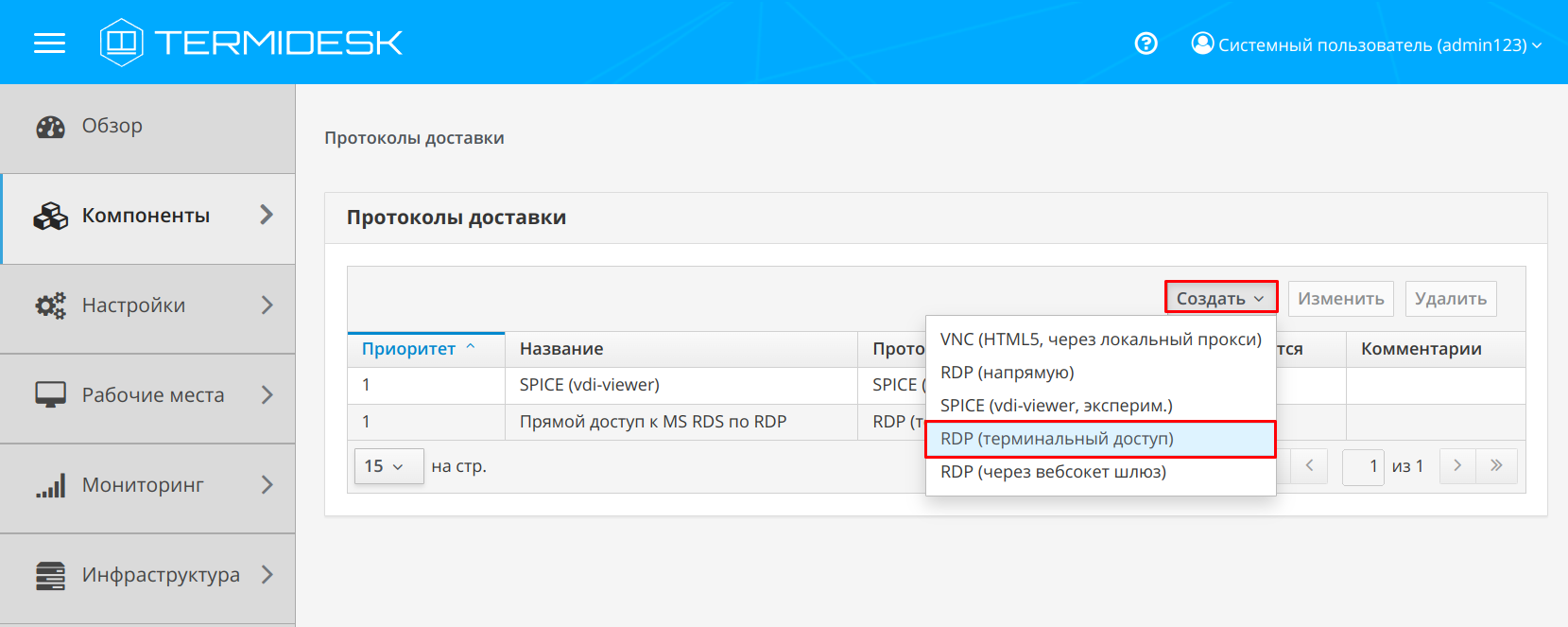

Добавление протокола доставки

Для добавления протокола доставки следует перейти «Компоненты — Протоколы доставки», затем нажать экранную кнопку [Создать] и выбрать из выпадающего списка соответствующий протокол.

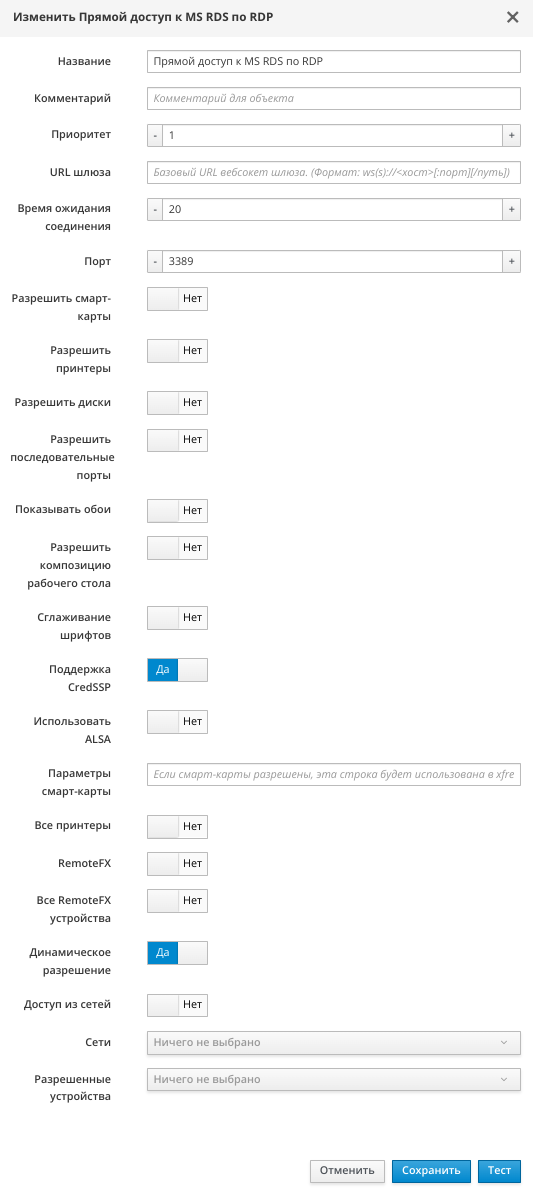

При этом откроется окно «Создать новый объект (RDP (терминальный доступ))».

В примере были заданы параметры:

- «Название»: «Прямой доступ к MS RDS по RDP» — текстовое наименование протокола доставки;

- «Приоритет»: «1» — приоритет отображения протокола в списке;

- «Время ожидания соединения»: «20» — при прямом подключении используется значение по умолчанию;

- «Порт»: «3389» — порт для подключения. Используется значение по умолчанию;

- «Поддержка CredSSP»: «Да» — разрешено использование технологии единого входа с помощью услуг безопасности Credential Security Service Provider;

- «Динамическое разрешение»: «Да» — разрешена передача динамического разрешения для экрана рабочего стола.

Подробное описание полей приведено в таблице «Данные для добавления прямого подключения к серверам терминалов».

Для проверки правильности заполнения формы можно использовать экранную кнопку [Тест].

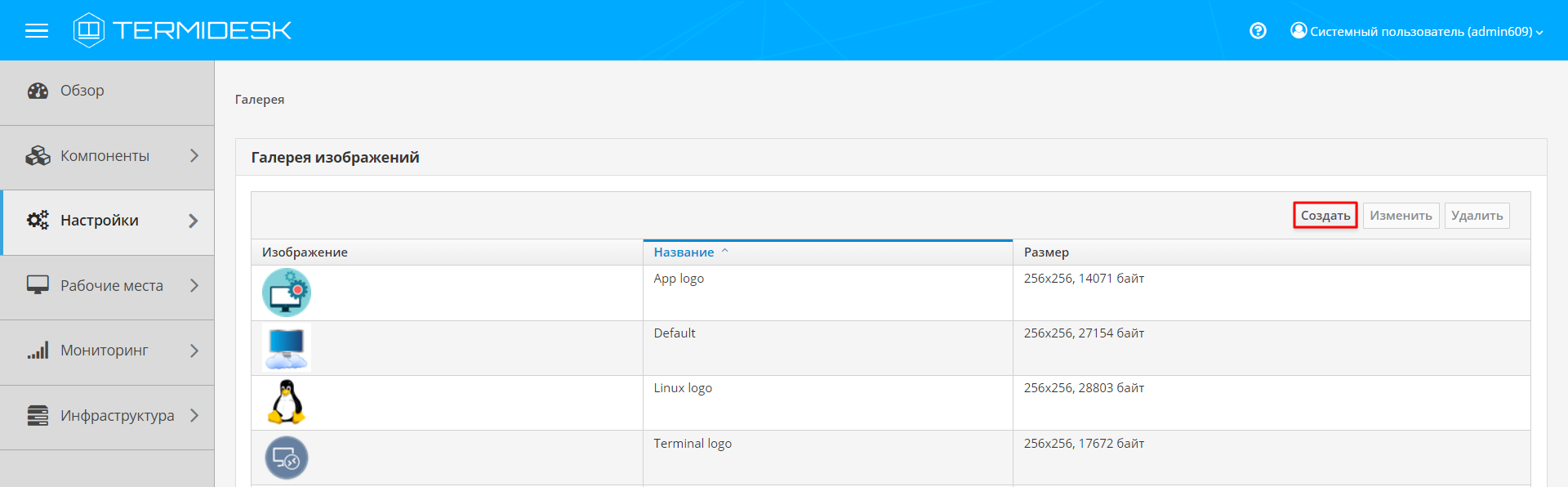

Добавление логотипов

Логотипы используются для визуальной идентификации объектов в Termidesk.

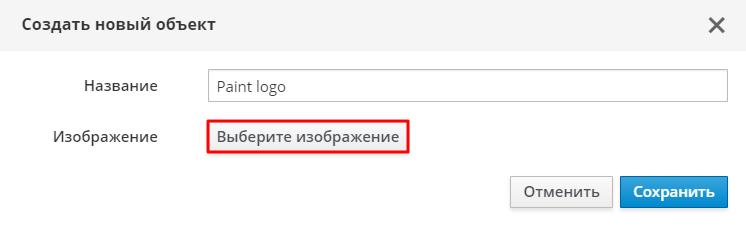

Для добавления логотипа следует перейти «Настройки — Галерея» и нажать экранную кнопку [Создать].

При этом откроется окно «Создать новый объект». В открывшемся окне ввести текстовое наименование изображения, нажать экранную кнопку [Выберите изображение] и указать расположение логотипа. После загрузки логотипа нажать экранную кнопку [Сохранить].

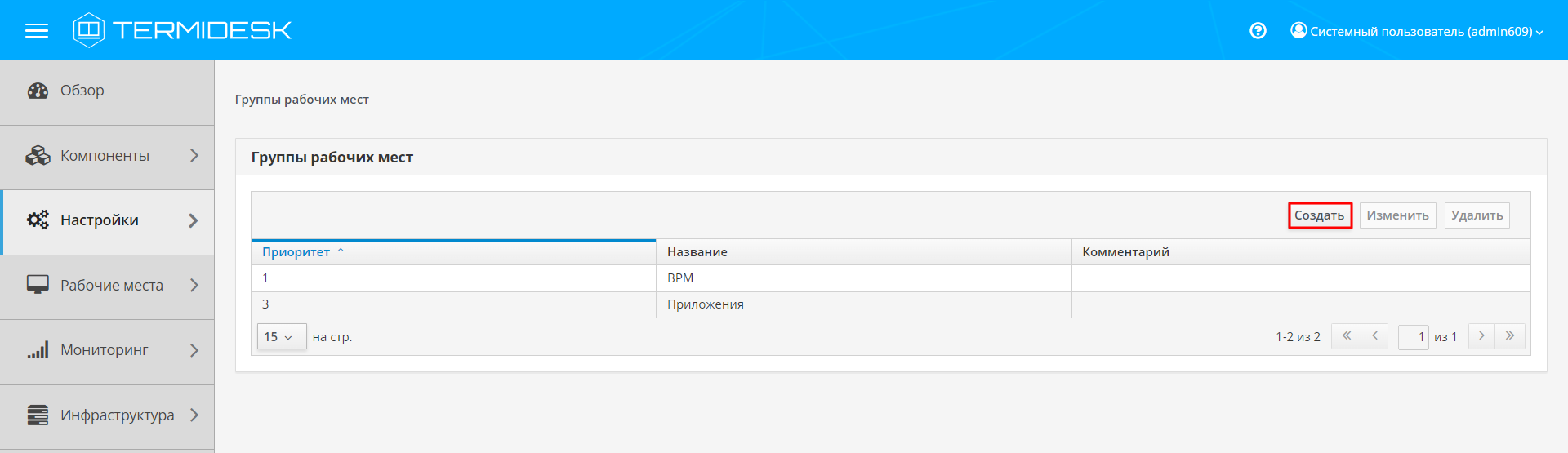

Добавление группы РМ

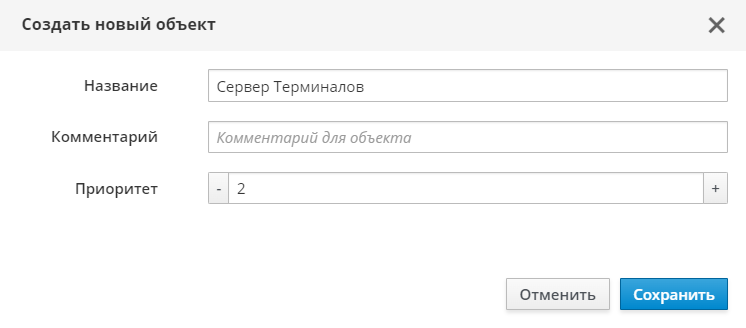

Для добавления группы РМ следует перейти «Настройки — Группы рабочих мест» и нажать экранную кнопку [Создать].

При этом откроется окно «Создать новый объект». Для добавления параметров группы РМ нужно заполнить поля «Название», «Комментарий» (при необходимости).

В примере:

параметру «Приоритет» было задано значение «2» — приоритет отображения группы в списке.

Шаг 4. Добавление метапоставщика в качестве поставщика ресурсов в Termidesk

Добавление метапоставщика в качестве поставщика ресурсов

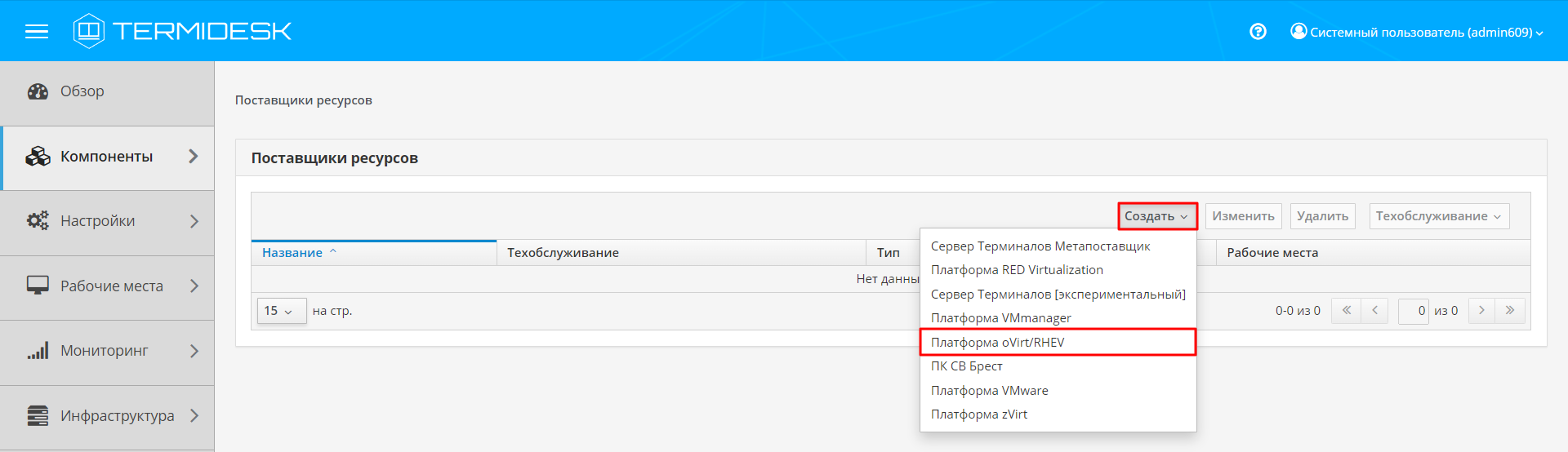

Для добавления метапоставщика в качестве поставщика ресурсов в графическом интерфейсе управления Termidesk следует перейти «Компоненты — Поставщики ресурсов», затем нажать экранную кнопку [Создать] и выбрать из выпадающего списка «Платформа oVirt/RHEV».

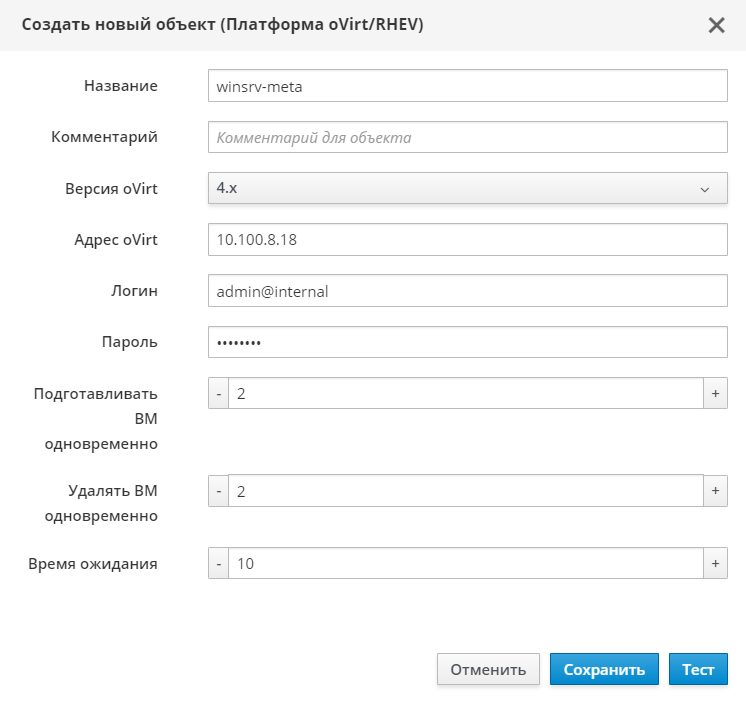

При этом откроется окно «Создать новый объект (Платформа oVirt/RHEV)».

В примере были заданы параметры:

- «Название»: «winsrv-meta» — название поставщика ресурсов;

- «Версия oVirt»: «4.x» — выбрана версия установленной платформы виртуализации;

- «Адрес oVirt»: «10.100.8.18» — IP-адрес фронтальной машины платформы виртуализации;

- «Логин»: «admin@internal» — субъект, имеющий полномочия для управления платформой виртуализации;

- «Пароль» — вводится значение пароля субъекта с полномочиями для управления платформой виртуализации;

- «Подготавливать ВМ одновременно»: «2» — количество одновременно создаваемых ВМ на платформе виртуализации;

- «Удалять ВМ одновременно»: «2» — количество одновременно удаляемых ВМ с платформы виртуализации;

- «Время ожидания»: «10» — максимальное время ожидания (в секундах) отклика от платформы виртуализации.

Подробное описание полей приведено в таблице «Данные для добавления платформы oVirt/RHEV».

Для проверки правильности заполнения формы можно использовать экранную кнопку [Тест].

Для сохранения объекта следует нажать экранную кнопку [Сохранить].

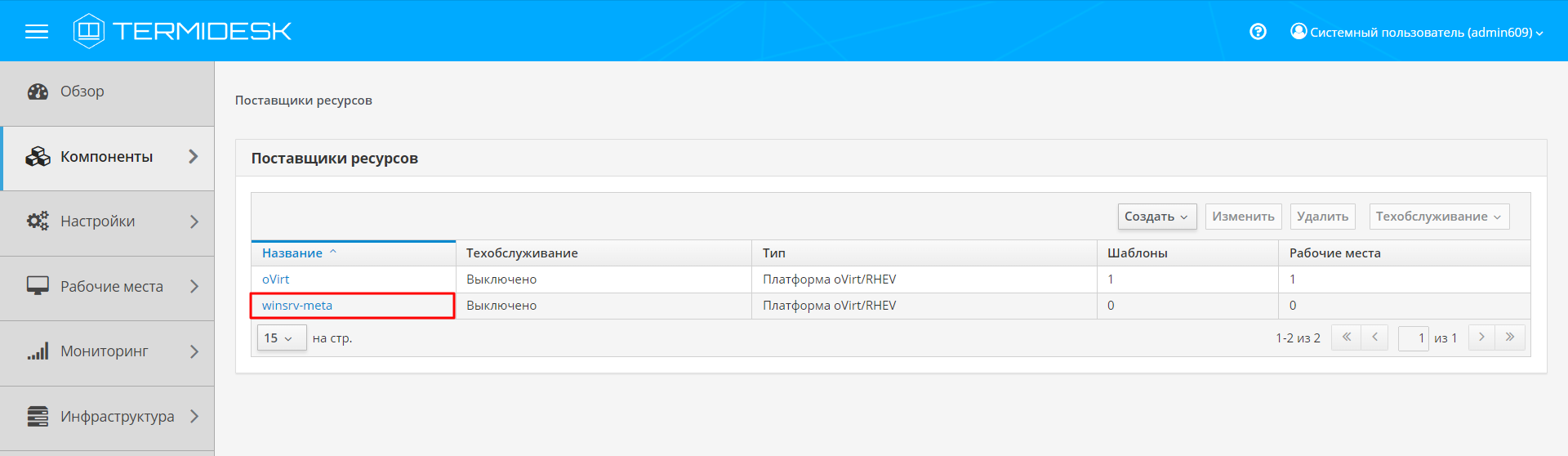

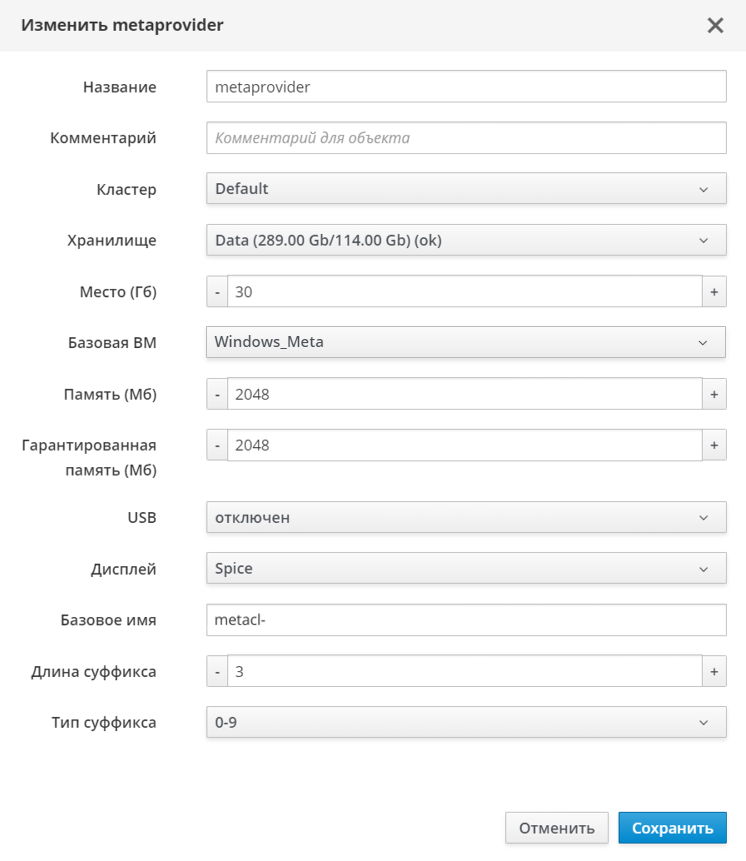

Создание шаблона метапоставщика

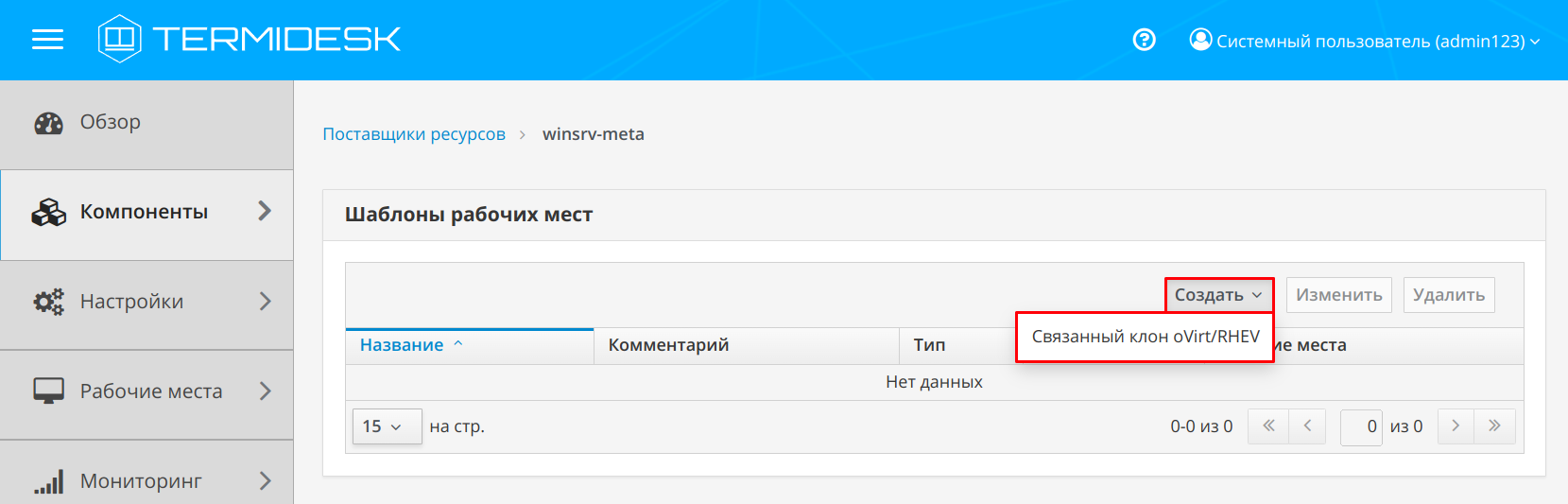

Для добавления шаблона следует перейти «Компоненты — Поставщики ресурсов», в столбце «Название» сводной таблицы нажать на наименование поставщика ресурсов «winsrv-meta».

При этом откроется форма «Шаблоны рабочих мест». В открывшейся форме нужно нажать экранную кнопку [Создать] и из выпадающего списка выбрать шаблон: «Связанный клон oVirt/RHEV».

При этом откроется окно «Создать новый объект (Связанный клон oVirt/RHEV)».

В примере были заданы параметры:

- «Название»: «metaprovider» — текстовое наименование шаблона РМ;

- «Кластер»: «Default» — идентификатор кластера на платформе oVirt/RHEV, используемый для размещения фондов РМ;

- «Хранилище»: «Data (289.00 Gb/114.00 Gb) (ok)» — хранилище, представленное в платформе виртуализации. Используется для размещения файлов ВМ, входящих в фонд РМ;

- «Место (Гб)»: «30» — минимально необходимое дисковое пространство на объекте «Хранилище» для размещения файлов ВМ, входящих в фонд РМ;

- «Базовая ВМ»: «Windows_Meta» — единый базовый образ, используемый для тиражирования РМ;

- «Память»: «2048» — объем оперативной памяти, выделяемый РМ;

- «Гарантированная память»: «2048» — минимальный объем оперативной памяти, резервируемый для РМ;

- «USB»: «отключен» — политика разрешения доступа к USB-портам;

- «Дисплей»: «Spice» — используемый протокол удаленного доступа к РМ;

- «Базовое имя»: «metacl-» — часть текстового наименования, используемая в идентификаторе каждого РМ;

- «Длина суффикса»: «3» — длина порядкового номера текстового наименования, используемая в идентификаторе каждого РМ.

Подробное описание полей приведено в таблице «Данные для добавления шаблона на основе связанного клона для oVirt/RHEV».

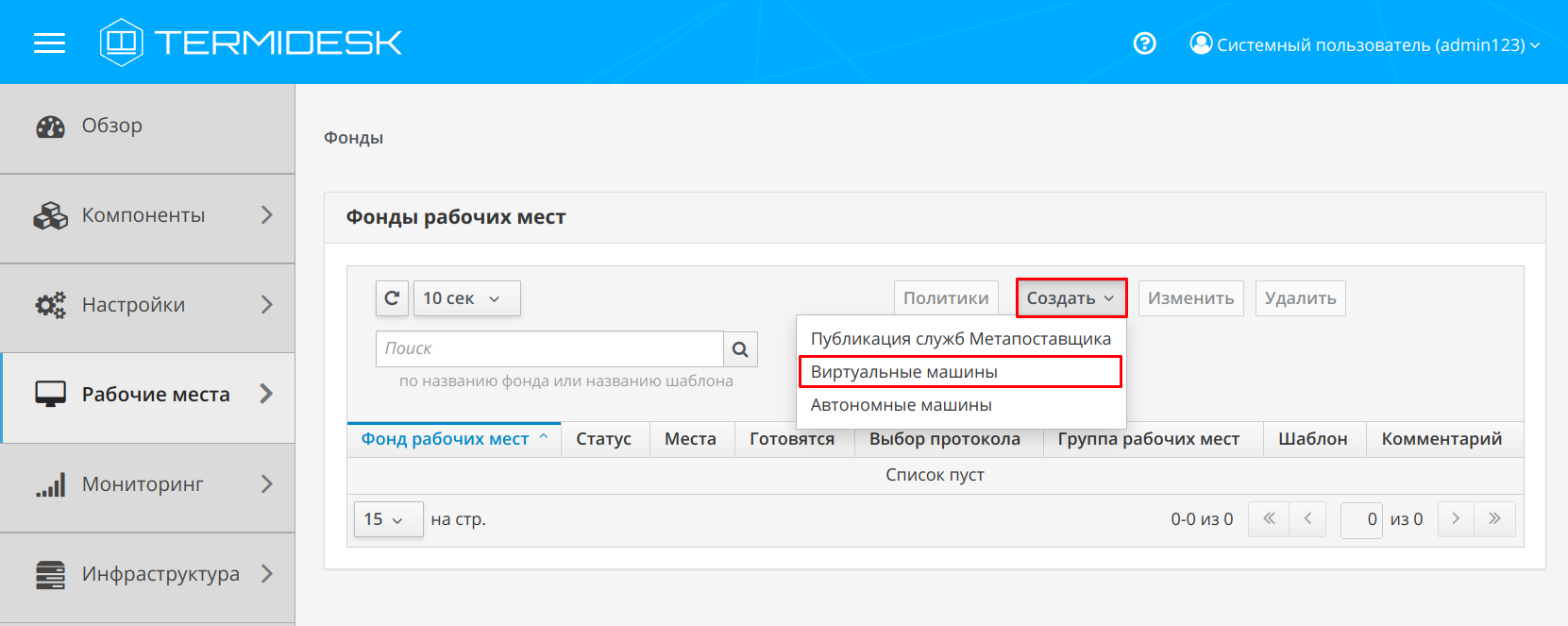

Создание фонда РМ на основе метапоставщика

Для добавления нового фонда РМ следует перейти «Рабочие места — Фонды», нажать экранную кнопку [Создать] и из выпадающего списка выбрать тип мастера публикации: «Виртуальные машины».

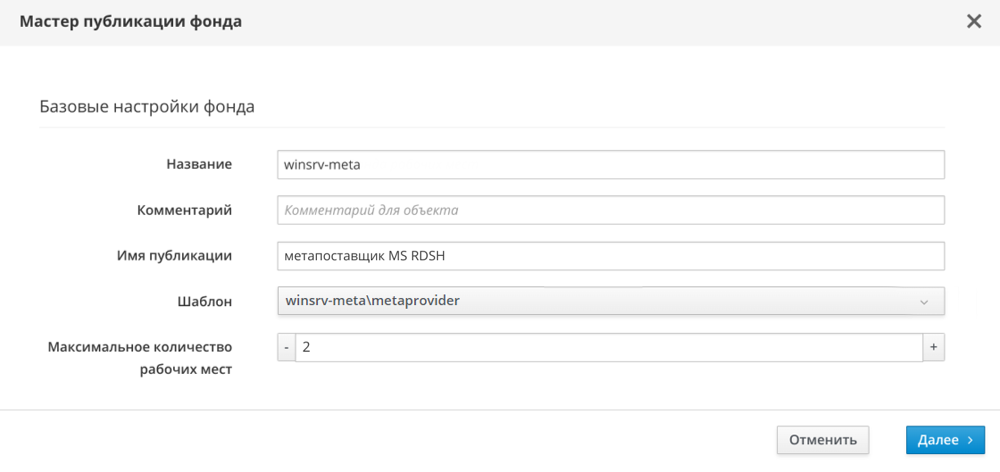

При этом откроется окно «Мастер публикации фонда». В полях формы «Базовые настройки фонда» следует ввести соответствующие данные и нажать экранную кнопку [Далее].

В примере были заданы параметры:

- «Название»: «winsrv-meta» — название фонда РМ;

- «Имя публикации»: «метапоставщик MS RDSH» — название публикации;

- «Шаблон»: «winsrv-meta\metaprovider» — используемый шаблон при создании РМ;

- «Максимальное количество рабочих мест»: «2» — максимальное количество РМ в фонде.

Подробное описание полей приведено в таблице «Базовые настройки фонда».

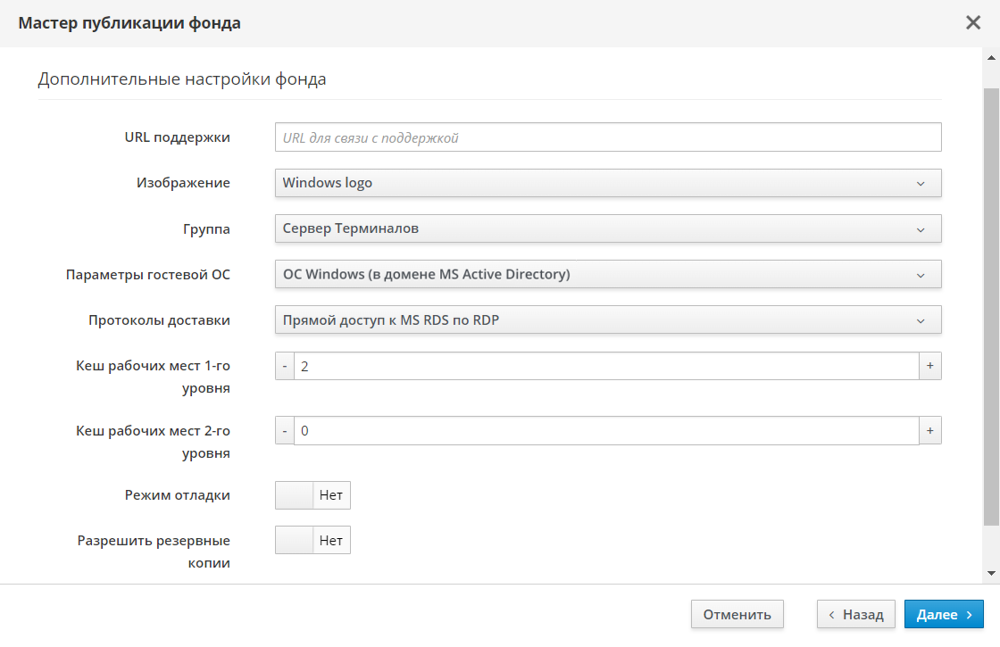

Далее будет выполнен переход на форму «Дополнительные настройки фонда», где следует произвести дополнительные настройки фонда РМ.

В примере были заданы параметры:

- «Изображение»: «Windows logo» — выбрано графическое представление фонда РМ;

- «Группа»: «Сервер Терминалов» — группа РМ, в которой будет отображаться созданный фонд РМ;

- «Параметры гостевой ОС»: «ОС Windows (в домене MS Active Directory)» — параметры конфигурации гостевой ОС, которые будут использованы при создании РМ;

- «Протоколы доставки»: «Прямой доступ к MS RDS по RDP» — выбор одного или нескольких протоколов доставки, которые будут доступны для фонда РМ;

- «Кеш рабочих мест 1-го уровня»: «2» — количество созданных, настроенных и запущенных РМ в фонде;

- «Кеш рабочих мест 2-го уровня»: «0» — количество созданных, настроенных и выключенных РМ.

Подробное описание полей приведено в таблице «Дополнительные настройки фонда».

При задании количества рабочих мест в кеше 1-го уровня следует учитывать, что метапоставщик будет выполнять балансировку нагрузки между созданными РМ.

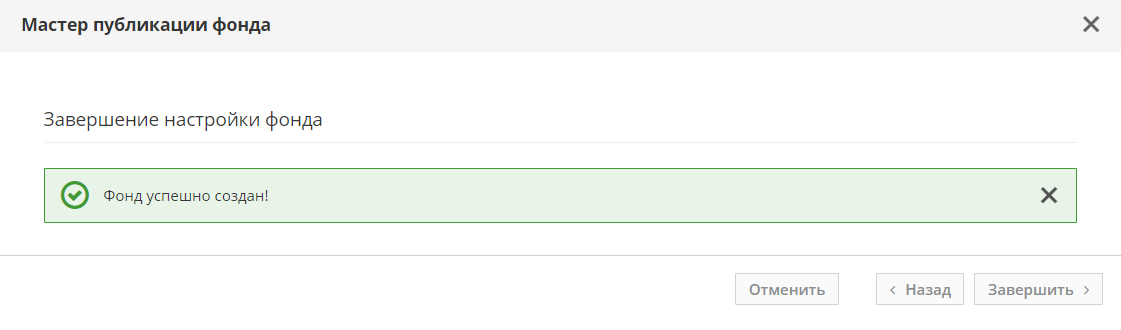

В форме «Завершение настройки фонда» следует нажать экранную кнопку [Завершить]. При успешном создании фонда в этом же окне должно появиться сообщение «Фонд успешно создан!», окно будет автоматически закрыто по истечении 3 секунд.

Публикация фонда РМ на основе метапоставщика

Публикация фонда РМ позволяет создать заданное в настройках количество РМ в фонде или обновить уже имеющиеся в фонде РМ и подготовить их для дальнейшего использования.

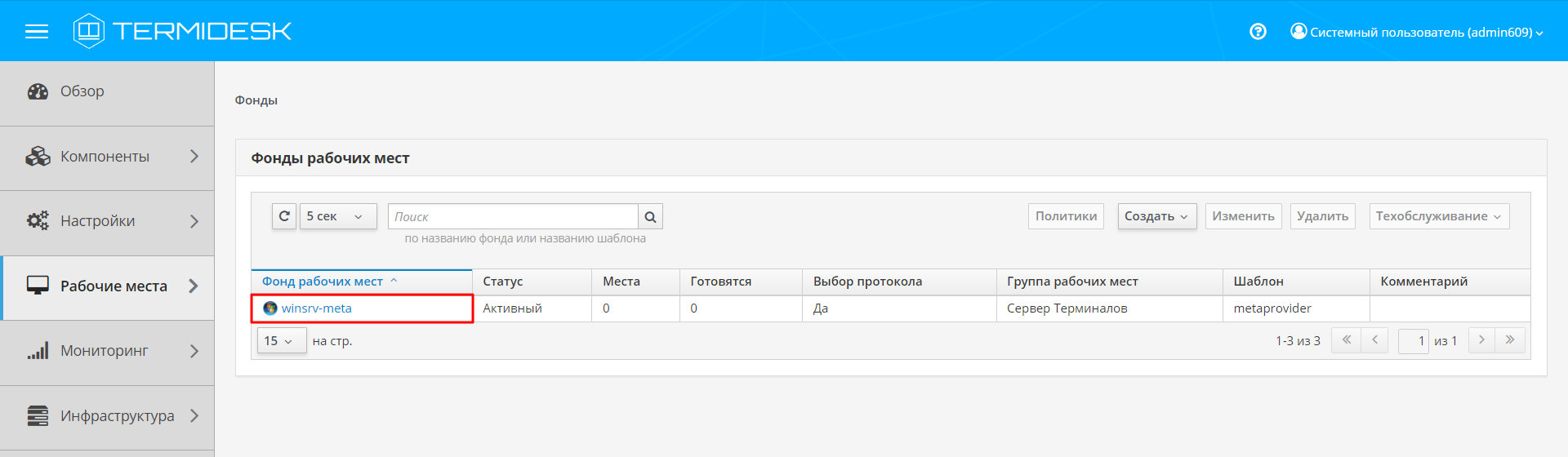

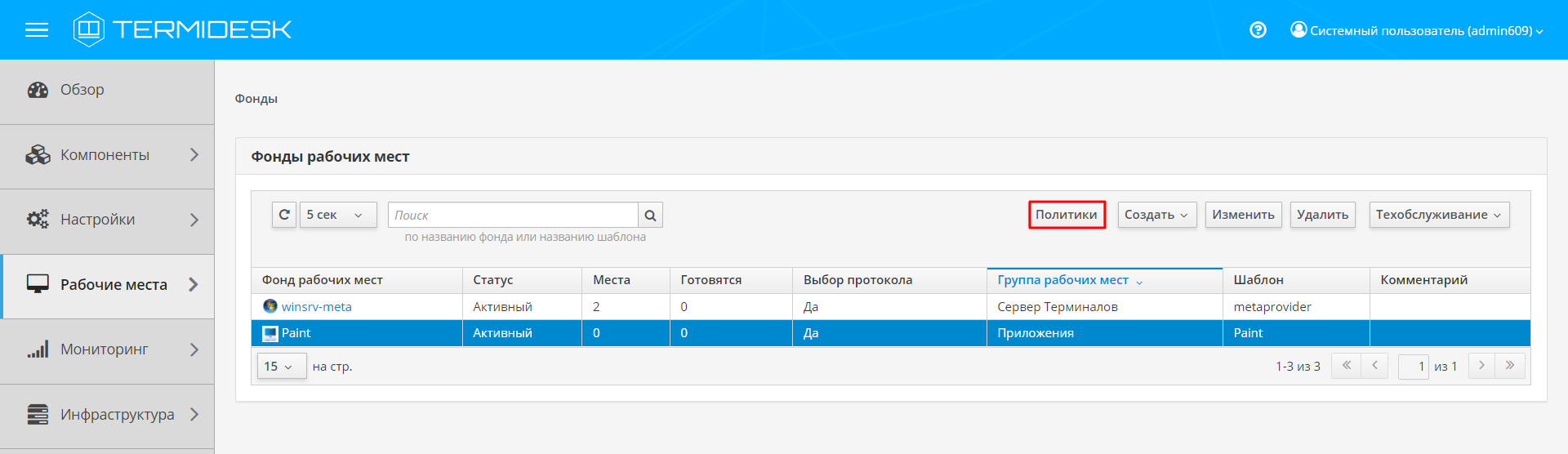

Для публикации фонда РМ следует перейти «Рабочие места — Фонды» и в сводной таблице в столбце «Фонд рабочих мест» выбрать наименование фонда РМ.

Перед публикацией обязательно проверить, что для фонда РМ используется политика «Действие при выходе пользователя из ОС» со значением «Нет», для этого выбрать наименование фонда РМ и нажать экранную кнопку [Политики].

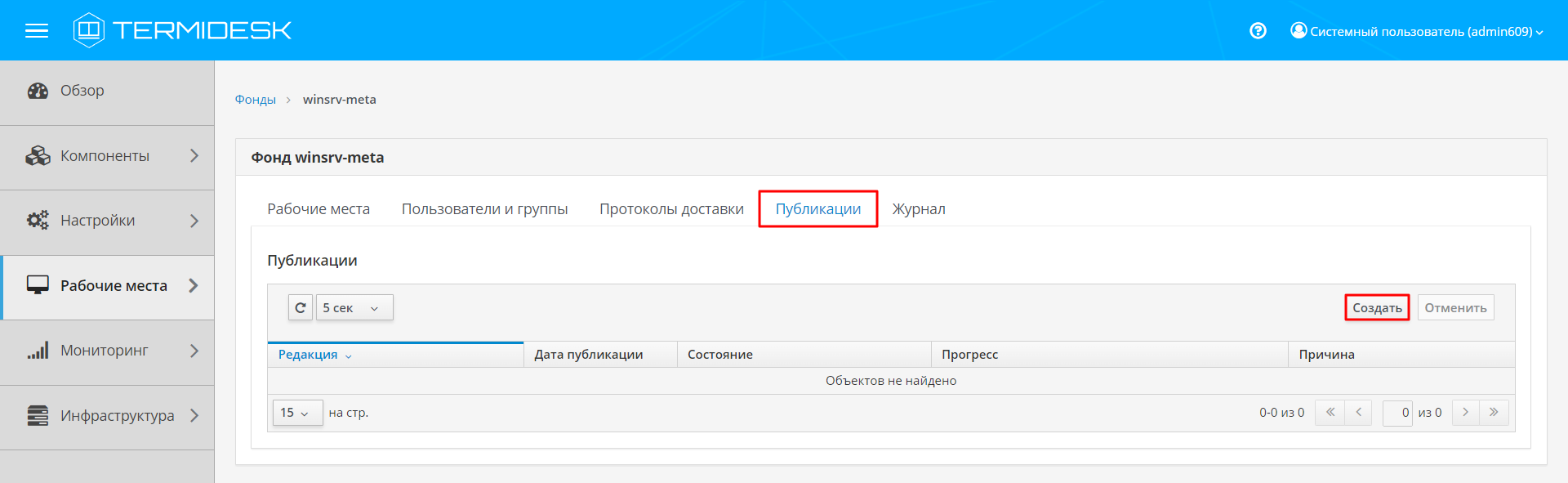

Далее на странице фонда РМ в разделе «Публикации» нажать экранную кнопку [Создать].

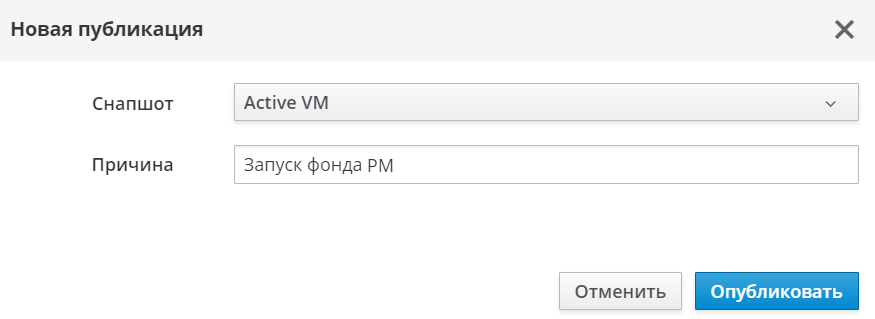

В окне «Новая публикация» в раскрывающемся списке выбрать ВМ, на основе которой будет выполняться тиражирование РМ. После ввода опционального текстового комментария нажать экранную кнопку [Опубликовать] для запуска задачи создания фонда РМ.

Сразу после публикации в столбце «Прогресс» будет отображена индикация серым цветом, указывающая на начало процесса публикации. Далее индикация синим цветом будет отображать прогресс выполнения публикации. Необходимо дождаться индикации зеленым цветом, сообщающей об успешном завершении процесса публикации.

Подробная информация о прогрессе публикаций содержится в подразделе Публикация фонда РМ.

Шаг 5. Публикация фонда с приложением на базе метапоставщика

Создание публикации фонда с приложением на базе метапоставщика

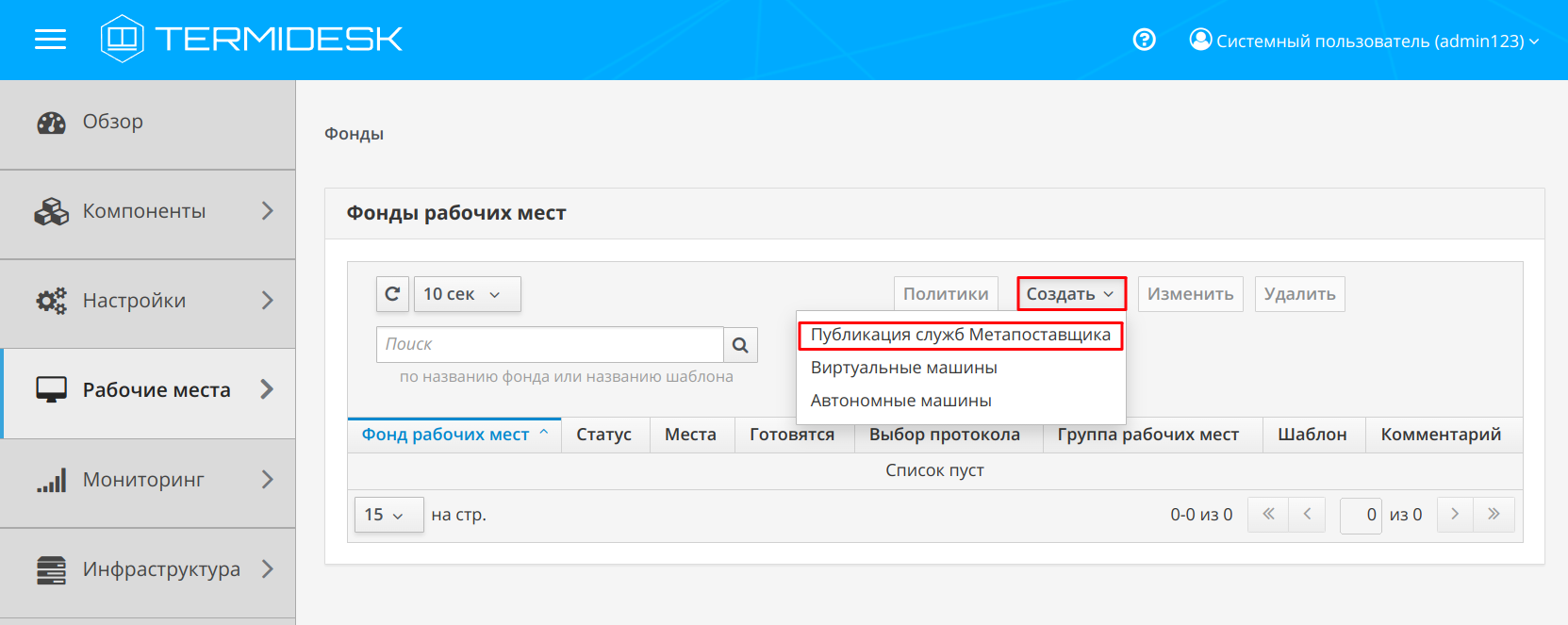

Для публикации фонда с приложением на базе метапоставщика следует перейти «Рабочие места — Фонды», нажать экранную кнопку [Создать] и из выпадающего списка выбрать тип мастера публикации: «Публикация служб Метапоставщика».

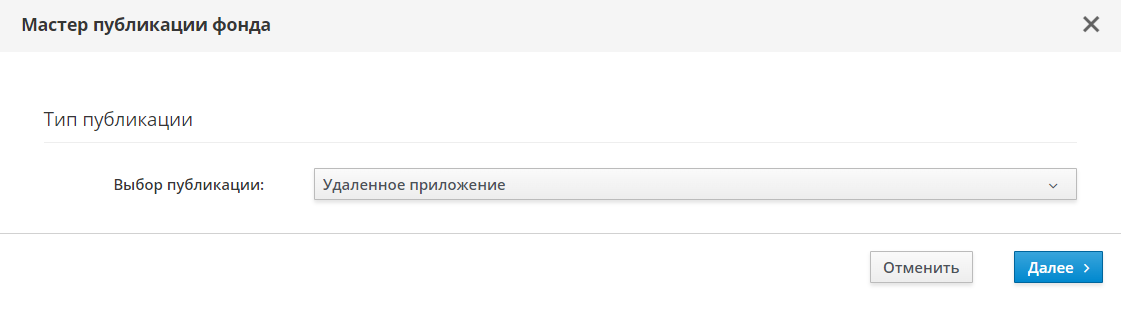

При этом откроется окно «Мастер публикации фонда». В полях формы «Тип публикации» следует выбрать соответствующую службу для публикации и нажать экранную кнопку [Далее].

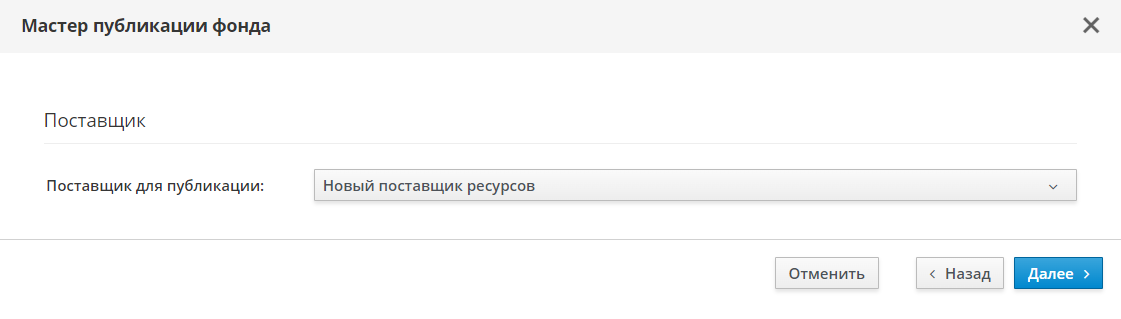

Далее будет выполнен переход на форму «Поставщик», где следует выбрать поставщика ресурсов для размещения публикации.

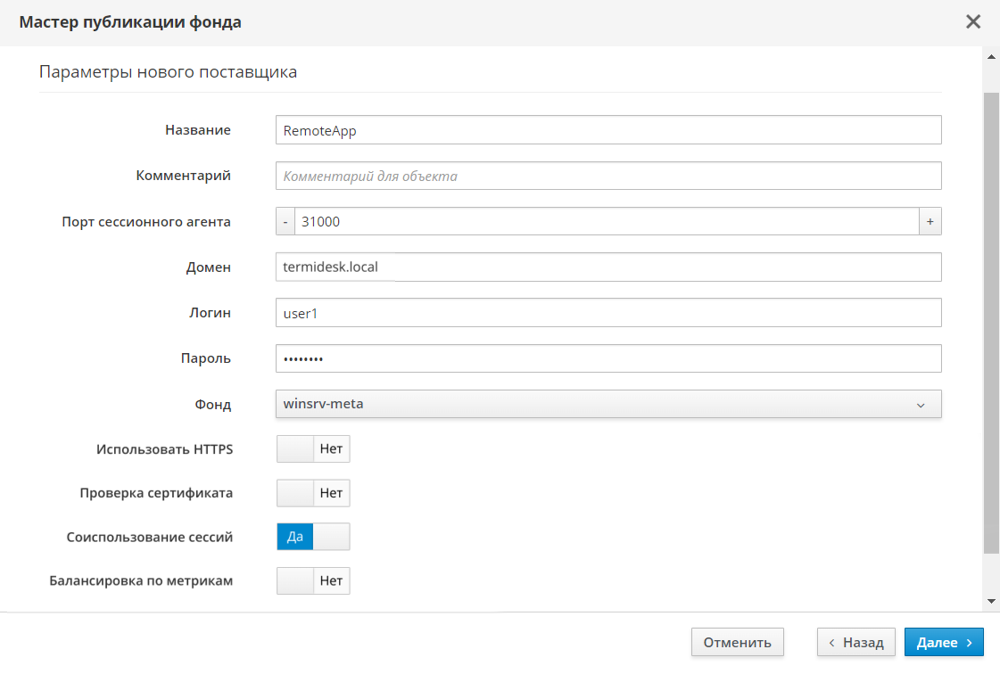

В форме «Параметры нового поставщика» следует заполнить параметры поставщика ресурсов для его создания.

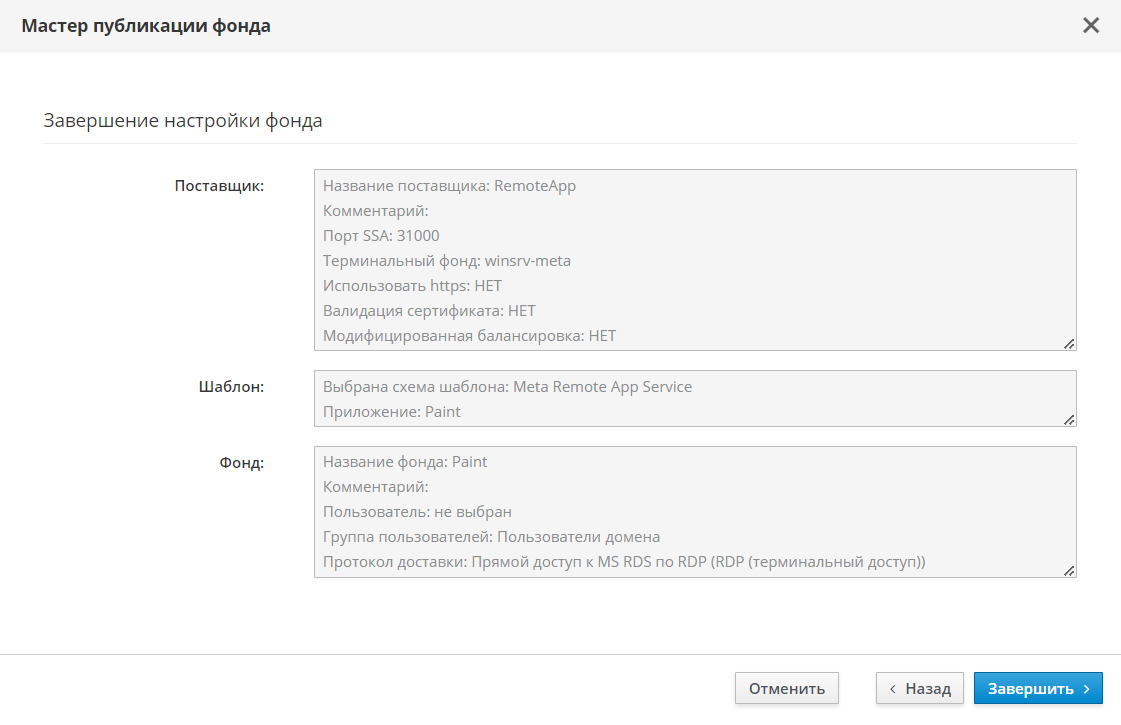

В примере были заданы параметры:

- «Название»: «RemoteApp» — название поставщика ресурсов;

- «Порт сессионного агента»: «31000» — номер порта сессионного Агента. Установлено значение по умолчанию;

- «Домен»: «termidesk.local» — наименование домена для подключения к серверу терминалов;

- «Логин»: «user1» — субъект, имеющий полномочия администратора для управления ОС Microsoft Windows Server 2019;

- «Пароль» — вводится значение пароля субъекта с полномочиями администратора для управления ОС Microsoft Windows Server 2019;

- «Фонд»: «winsrv-meta» — сервисный фонд для размещения РМ;

- «Использовать HTTPS»: «Нет» — использование протокола HTTPS для запросов к сессионному Агенту отключено;

- «Проверка сертификата»: «Нет» — проверка подлинности сертификата при запросах к сессионному Агенту отключена;

- «Соиспользование сессий»: «Да» — использование метода балансировки, основанного на совместном использовании сессии приложениями;

- «Балансировка по метрикам»: «Нет» — балансировка подключений при доступе к опубликованным приложениям отключена.

Подробное описание полей приведено в таблице «Данные для добавления терминального сервера (метапоставщика)».

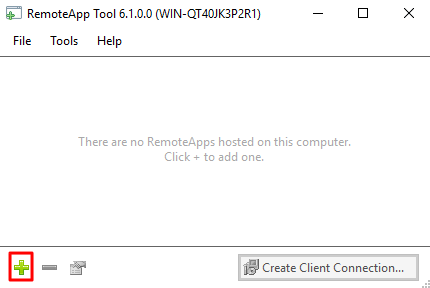

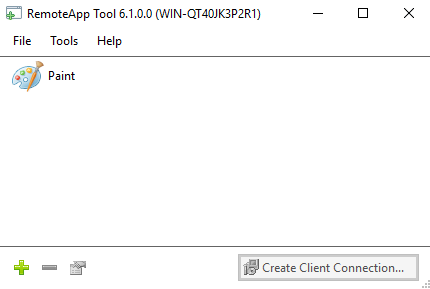

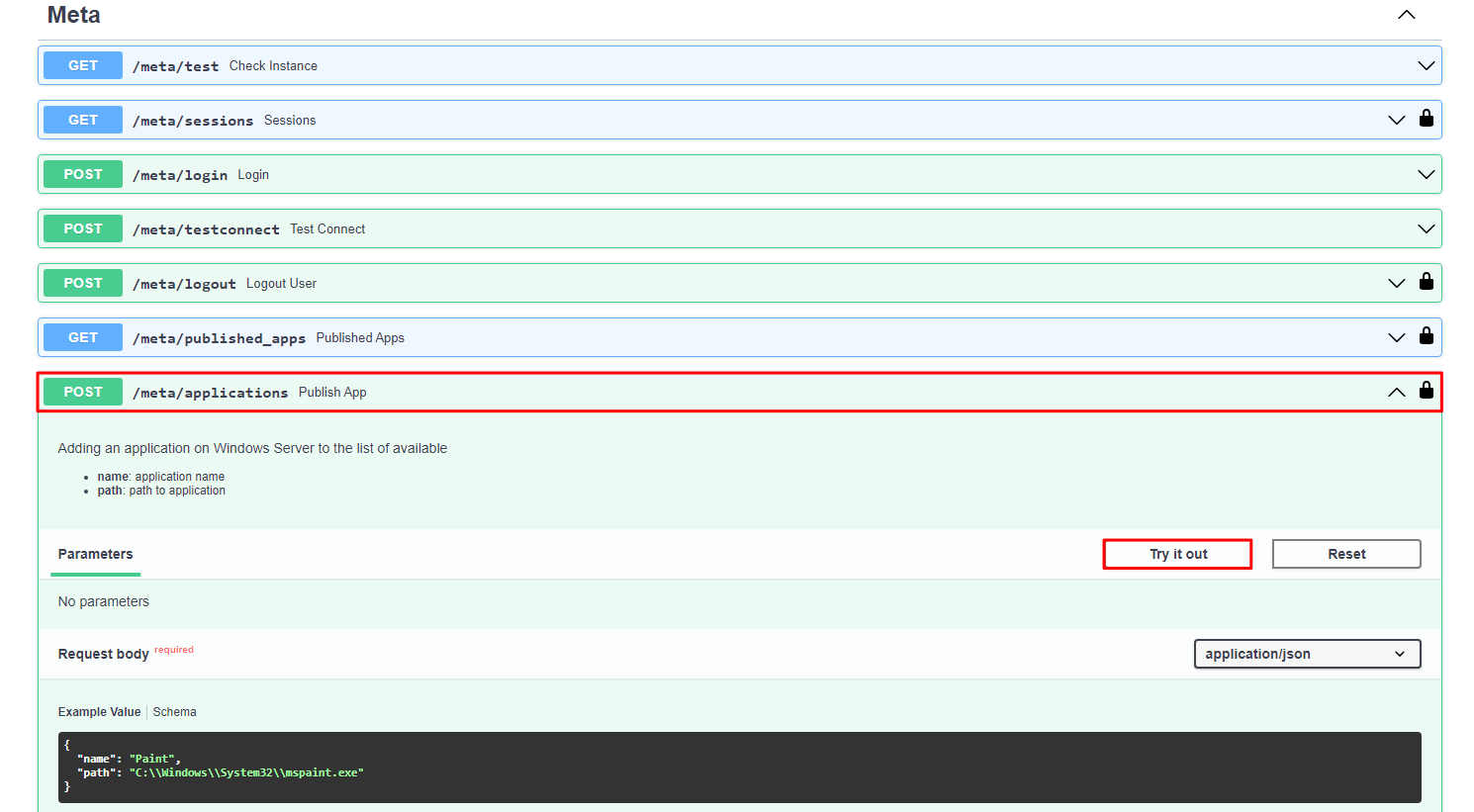

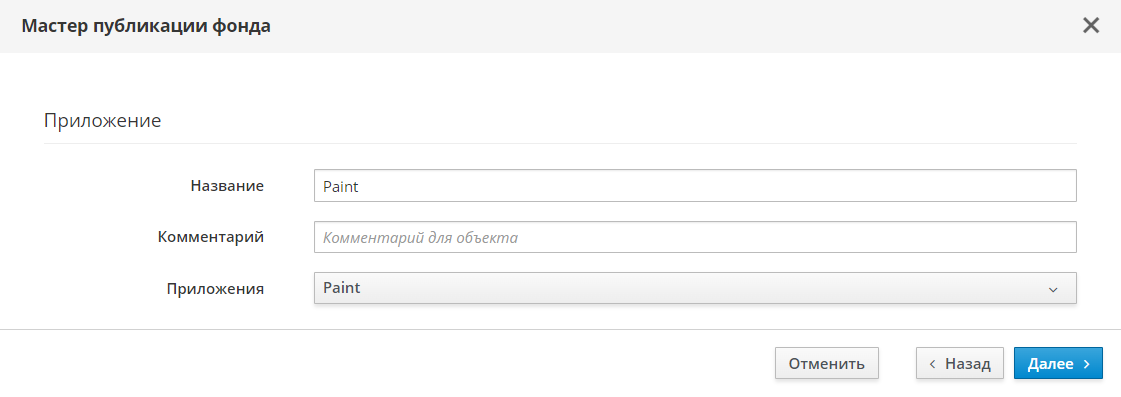

На следующем шаге задать наименование приложения и выбрать приложение для публикации.

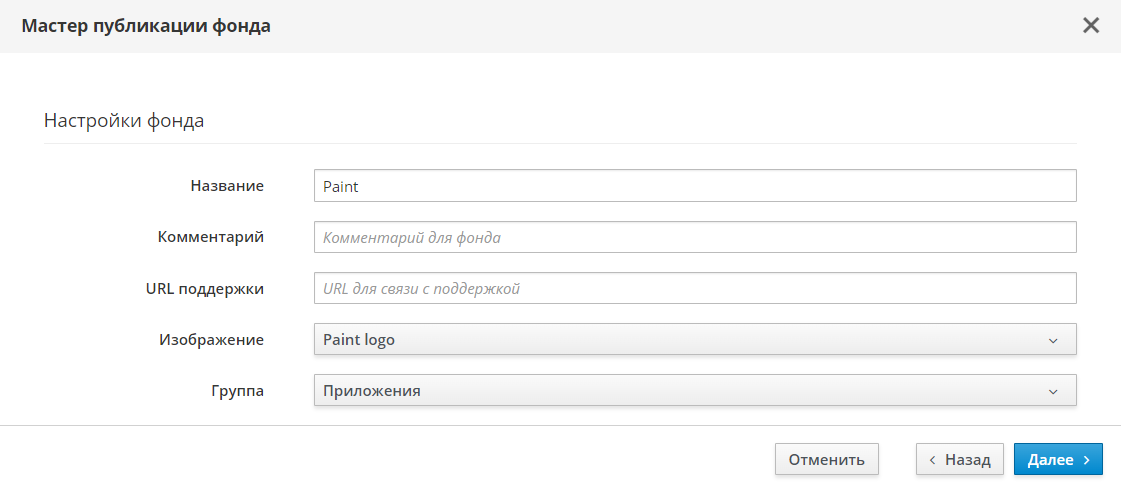

В форме «Настройки фонда» нужно заполнить поля «Название», «Изображение» и «Группа».

В примере были заданы параметры:

- «Название»: «Paint» — название фонда публикуемого приложения;

- «Изображение»: «Paint logo» — выбор графического представления фонда;

- «Группа»: «Приложения» — выбор группы РМ, в которой будет отображаться созданный фонд.

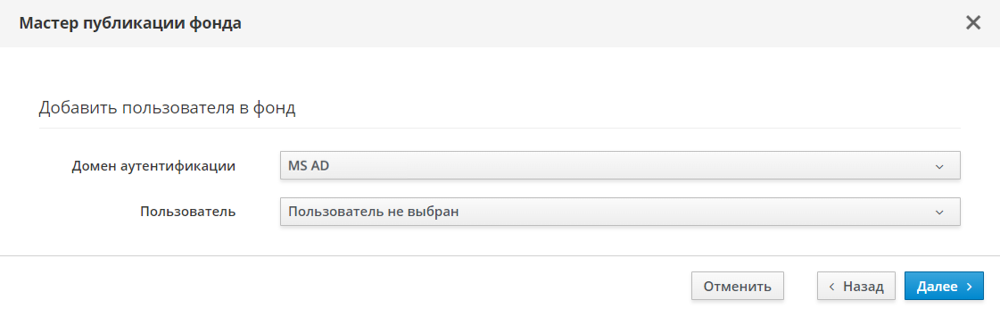

На следующем шаге задать домен аутентификации и группу пользователей, входящую в этот домен, которым будет доступен фонд. Шаг опционален: параметры можно добавить после завершения работы мастера публикации, в созданном фонде на странице «Рабочие места - Фонды».

Затем выбрать пользователя домена аутентификации. Шаг опционален: параметры можно добавить после завершения работы мастера публикации, в созданном фонде на странице «Рабочие места - Фонды».

Далее выбрать протокол доставки, который будет доступен для фонда. Протокол доставки можно добавить и/или изменить после завершения работы мастера публикации в созданном фонде на странице «Рабочие места - Фонды».

В следующем окне ознакомиться с параметрами будущего фонда и завершить настройку, нажав экранную кнопку [Завершить].

Шаг 6. Настройка фонда РМ с публикацией приложения

Настройка обеспечения безопасности на уровне сети (RDP)

Для настройки обеспечения безопасности на уровне сети следует перейти «Рабочие места — Фонды», в сводной таблице в столбце «Фонд рабочих мест» выделить фонд с опубликованным приложением и нажать экранную кнопку [Политики].

При этом откроется форма «Политики». В открывшейся форме следует выделить политику «Механизм обеспечения безопасности на уровне сети (RDP)» и нажать экранную кнопку [Изменить].

При этом откроется окно «Изменить Механизм обеспечения безопасности на уровне сети (RDP)». Для корректного подключения к опубликованному приложению через Клиент в раскрывающемся списке окна «Изменить Механизм обеспечения безопасности на уровне сети (RDP)» нужно выбрать значение «NLA».

Шаг 7. Получение приложения через Клиент Termidesk

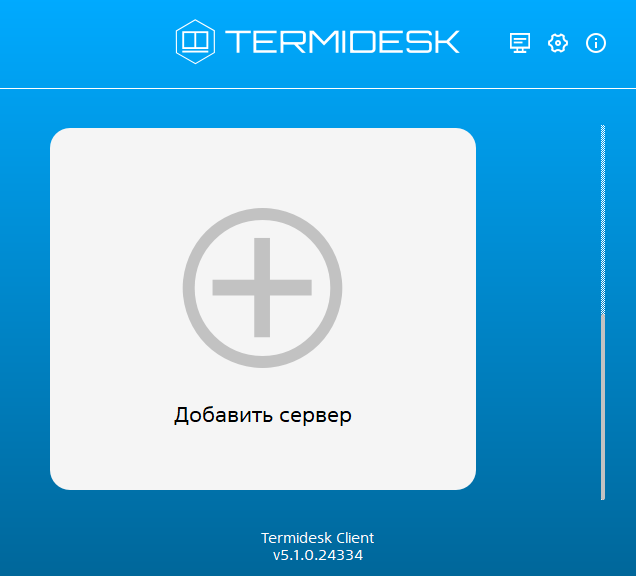

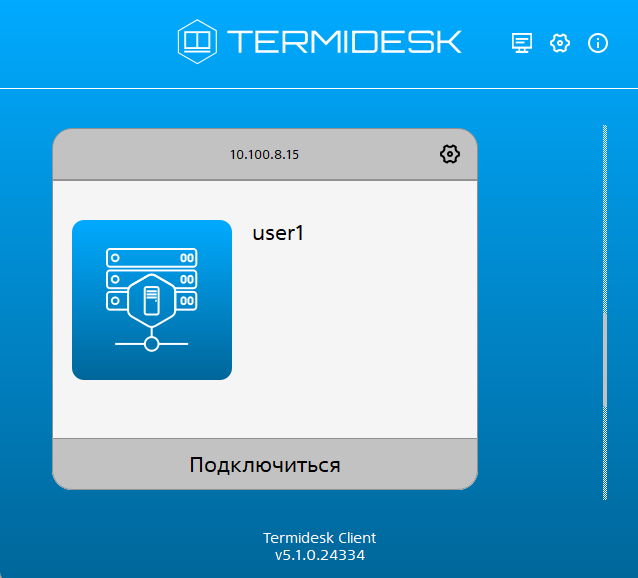

Для получения приложения через Клиент нужно:

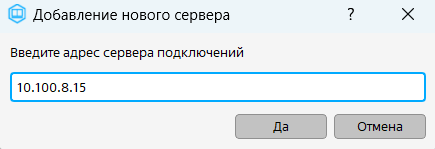

- нажать экранную кнопку [Добавить сервер];

- в открывшемся окне «Добавление нового сервера» ввести IP-адрес Универсального диспетчера и нажать экранную кнопку [Да];

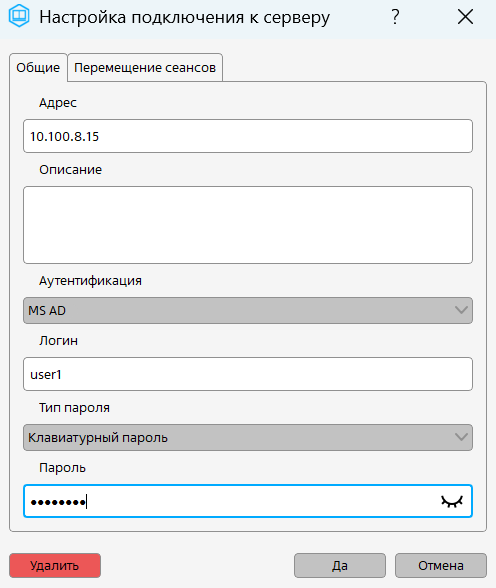

- в полях окна «Настройка подключения к серверу» нужно заполнить соответствующие поля и нажать экранную кнопку [Да];

В примере были заданы параметры:

- «Аутентификация»: «MS AD» — выбор домена аутентификации, настроенного в шаге 4;

- «Логин»: «user1» — идентификатор субъекта в домене аутентификации (совпадает с идентификатором субъекта в службе каталогов);

- «Тип пароля»: «Клавиатурный пароль» — выбор типа пароля для аутентификации;

- «Пароль» — набор символов, подтверждающий назначение полномочий.

- созданный сервер отобразится в списке Клиента. Для подключения к серверу нажать экранную кнопку [Подключиться];

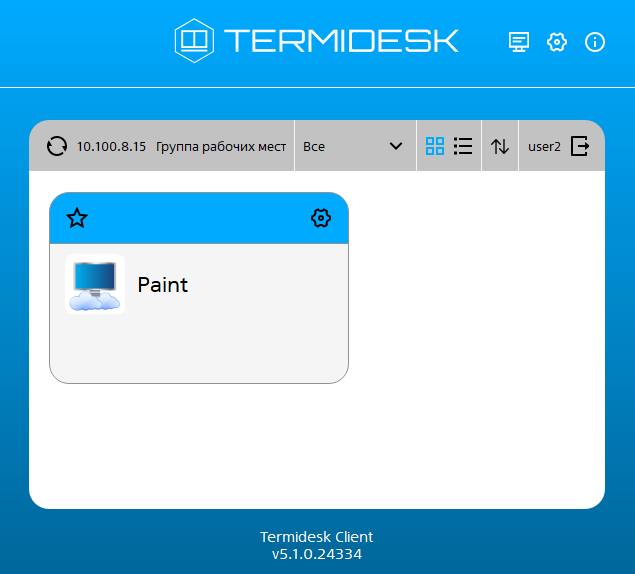

- в открывшемся окне выбрать приложение «Paint»;

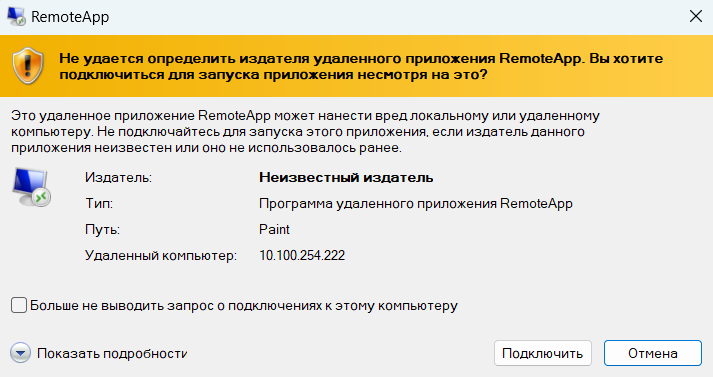

- в окне «Подключение к удалённому рабочему столу» нажать экранную кнопку [Подключить];

Для подключения к опубликованному приложению без подтверждения рекомендуется включить параметр «Больше не выводить запрос о подключениях к этому компьютеру».

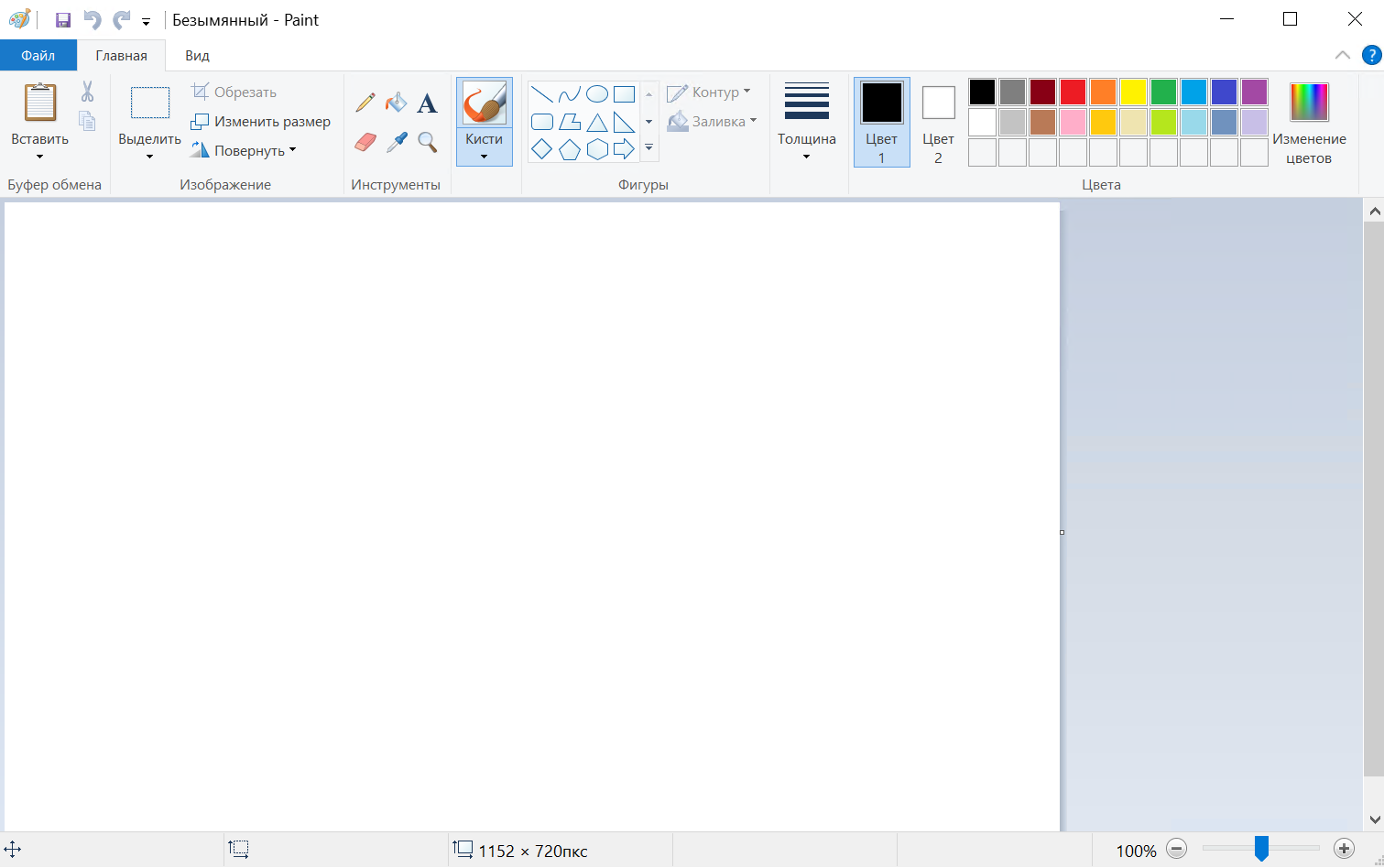

- в случае успешного подключения Клиент отобразит окно с опубликованным приложением.

- Аннотация

- Исходные данные

- Шаг 1. Настройка образа виртуальной машины для использования в качестве метапоставщика

- Шаг 2. Активация экспериментального параметра метапоставщика в Termidesk

- Шаг 3. Предварительные настройки Termidesk

- Шаг 4. Добавление метапоставщика в качестве поставщика ресурсов в Termidesk

- Шаг 5. Публикация фонда с приложением на базе метапоставщика

- Шаг 6. Настройка фонда РМ с публикацией приложения

- Шаг 7. Получение приложения через Клиент Termidesk