Исходные данные

Предполагается, что уже установлен сервер контроллера домена FreeIPA с именем домена astra.mta

Почтовый сервер располагается на отдельном компьютере:

- введённом в домен;

- с именем exim1.astra.mta;

- с постоянным адресом, например, 192.168.32.3

Установка пакетов на почтовом сервере

Установить на почтовом сервере необходимые пакеты командой:

Настройка почтового сервера

Dovecot

При установке пакетов dovecot будет создан файл /etc/dovecot/conf.d/10-master.conf. В него в секцию "service auth" нужно добавить подсекцию:

unix_listener auth-client {

mode = 0600

user = Debian-exim

}

В итоге файл должен выглядеть примерно так (добавленная секция выделена):

После внесения изменений выполнить команду для перенастройки реконфигурации Exim:

– Общий тип почтовой конфигурации: интернет-сайт; прием и отправка почты напрямую, используя SMTP

– Почтовое имя системы: astra.mta

– IP-адреса, с которых следует ожидать входящие соединения: IP-адрес_сервера (например, 192.168.32.3)

– Другие места назначения, для которых должна приниматься почта: astra.mta

– Домены, для которых доступна релейная передача почты: оставить пустым

– Машины, для которых доступна релейная передача почты: оставить пустым

– Сокращать количество DNS-запросов до минимума: Нет

– Метод доставки локальной почты: Maildir формат в /var/mail/

– Разделить конфигурацию на маленькие файлы: Да

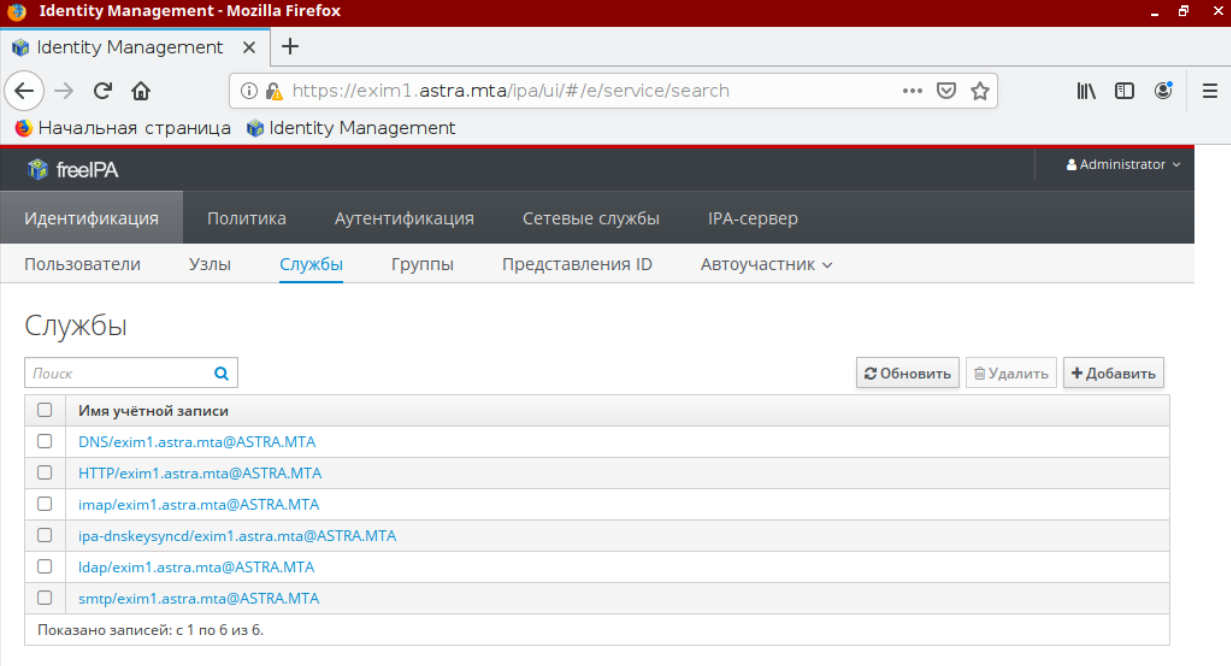

Регистрация почтовых служб на контроллере домена

Добавить на контроллере домена принципалы служб:

imap/exim1.astra.mta@ASTRA.MTA

smtp/exim1.astra.mta@ASTRA.MTA

Или из командной строки после получения полномочий администратора домена:

sudo ipa service-add imap/exim1.astra.mta@ASTRA.MTA

sudo ipa service-add smtp/exim1.astra.mta@ASTRA.MTA

Получение таблицы ключей на почтовом сервере

На почтовом сервере получить таблицу ключей для службы imap, а потом добавить таблицу ключей для службы smtp:

sudo ipa-getkeytab --principal=imap/exim1.astra.mta@ASTRA.MTA --keytab=/var/lib/dovecot/dovecot.keytab

sudo ipa-getkeytab --principal=smtp/exim1.astra.mta@ASTRA.MTA --keytab=/var/lib/dovecot/dovecot.keytab

Проверить полученную таблицу ключей:

Keytab name: FILE:/var/lib/dovecot/dovecot.keytab

KVNO Principal

---- --------------------------------------------------------------------------

1 imap/exim1.astra.mta@ASTRA.MTA

1 imap/exim1.astra.mta@ASTRA.MTA

1 smtp/exim1.astra.mta@ASTRA.MTA

1 smtp/exim1.astra.mta@ASTRA.MTA

sudo setfacl -m u:dovecot:r /var/lib/dovecot/dovecot.keytab

Убедиться, что в конфигурационном файле /etc/dovecot/dovecot.conf отключено использование протоколов POP3, отключить ненужные протоколы, оставив только imap:

protocols = imap

Выполнить настройки в конфигурационном файле /etc/dovecot/conf.d/10-auth.conf :

- для отключения передачи при аутентификации пароля открытым текстом установить:

disable_plaintext_auth = yes

- для настройки аутентификации посредством Kerberos с использованием метода GSSAPI установить:

auth_gssapi_hostname = exim1.astra.mta auth_krb5_keytab = /var/lib/dovecot/dovecot.keytab auth_mechanisms = gssapi

Перезапустить Dovecot:

Настройка Exim

Для настройки аутентификации в Exim создать конфигурационный файл /etc/exim4/conf.d/auth/33_exim4-dovecot-kerberos-ipa со следующим содержимым:

dovecot_gssapi: driver = dovecot public_name = GSSAPI server_socket = /var/run/dovecot/auth-client server_set_id = $auth1

Далее запустить сервер Exim и разрешить его автоматический запуск после перезагрузки:

sudo systemctl enable exim4