Перед установкой ОС

- Если планируется использовать ОС в рекомендованном режиме очистки освобождающихся дисковых ресурсов, то исключить использование дисков SSD.

- При возможности - установить и настроить на компьютере аппаратно-программный модуль доверенной загрузки (АПМДЗ).

Установить "взломостойкий" пароль на BIOS компьютера.

P.S.

"Взломостойкий" пароль это пароль:

- Содержащий не менее 8 символов;

- Не содержащий в себе никаких осмысленных слов (ни в каких раскладках);

- Содержащий в себе буквы в различных регистрах, цифры и спецсимволы.

- Отключить в BIOS-е Intel SGX (в связи с обнаруженной уязвимостью в механизме).

Обеспечить защиту от "незаметного" вскрытия корпуса и встраивания "имплантов" в соединительные кабели периферийных устройств.

Для обеспечения защиты могут использоваться специальные корпуса, защитные крышки, пломбы, пломбировочные ленты, для усложнения скрытной установки "имплантов" рекомендуется использование ПК в форм-факторе ноутбук или моноблок.Исключить использование беспроводных периферийных устройств вода (мыши, клавиатуры, тачпады и пр.).

Отключить по возможности беспроводные системы передачи данных (WiFi, Bluetooth).

При необходимости использования WiFi - по возможности использовать для защиты данных сети VPN.При наличии опций для процессоров Intel Execute Disable Bit (XD-Bit) и для процессоров AMD No Execute Bit (NX-Bit) включить их.

При наличии на серверах "не доверенных" систем контроля и управления типа ILO, RSA, iDRAC, ThinkServer EasyManage, AMT, iMana - их необходимо отключить, и использовать, при необходимости, альтернативные решения типа IP KVM.

Для Intel платформ необходимо устранить уязвимости Intel-SA-00086 в Intel Management Engine (если он интегрирован в процессор)

посредством установки обновления микропрограммы Intel Management Engine

(производитель оборудования должен обеспечить данную возможность - это либо обновления BIOS, либо ПО для интеграции обновлений).

Для частичных проверок используйте: Intel-SA-00086 Detection Tool.

Более подробно: https://www.intel.ru/content/www/ru/ru/support/articles/000025619/software.html- Использовать жёсткие диски, имеющие встроенную аппаратную защиту хранящихся данных от несанкционированного доступа, и включать эту аппаратную защиту.

При установке ОС

- Обязательно использовать при установке ОС защитное преобразование дисков,

и по возможности обеспечить невозможность физического доступа к жесткому диску, на котором установлена ОС Создать отдельные дисковые разделы

//boot/home/tmp/var/tmpСоздать отдельные дисковые разделы в соответствии с рекомендациями:

Раздел Рекомендации по установке/настройке / С защитным преобразованием (при условии, что /boot размещён в отдельном дисковом разделе). Рекомендуется использовать файловую систему ext4.

/boot Без защитного преобразования!!!

Можно использовать файловую систему etx2, ext3, ext4./home С защитным преобразованием.

Рекомендуется использовать файловую систему ext4.

Рекомендуется монтировать с опциямиnoexec,nodev,nosuid./tmp С защитным преобразованием.

Рекомендуется использовать файловую систему ext4.

Рекомендуется монтировать с опциямиnoexec,nodev,nosuid./var/tmp С защитным преобразованием.

Рекомендуется использовать файловую систему ext4.

Рекомендуется монтировать с опциямиnoexec,nodev,nosuid.swap По возможности не использовать.Если необходимо использовать - то использовать с включенным защитным преобразованием и с включенным гарантированным удалением.

Для всех перечисленных дисковых разделов рекомендуется использовать файловую систему ext4.

При выборе размера дисковых размеров следует помнить, что при размере раздела /tmp менее 250МБ весьма вероятно возникновение ошибок при работе с графикой или с большими объёмами данных.

Разделы /home /tmp /var/tmp рекомендуется монтировать с опциями

noexec,nodev,nosuid- В разделе установщика "Дополнительные настройки ОС" включить следующие настройки:

- Включить режим замкнутой программной среды;

- Запретить установку бита исполнения;

- Использовать по умолчанию ядро Hardened;

- Запретить вывод меню загрузчика;

- Включить очистку разделов страничного обмена (помнить, что очистка освобождаемых ресурсов как правило не работает на SSD-дисках);

- Включить очистку освобождаемых областей для EXT-разделов (помнить, что очистка освобождаемых ресурсов как правило не работает на SSD-дисках);

- Включить блокировку консоли;

- Включить блокировку интерпретаторов;

- Включить межсетевой экран ufw;

- Включить системные ограничения ulimits;

- Отключить возможность трассировки ptrace;

- Установить "взломостойкий" пароль на загрузчик Grub (устанавливается по умолчанию при установке ОС). Инструкция по смене пароля загрузчика.

После установки ОС

Установить единственным устройством для загрузки ОС жесткий диск, на который была произведена установка ОС.

Использовать загрузку ядра HARDENED, и убрать из меню все другие варианты загрузки, включая режимы восстановления.

Удалить модули ядра, ответственные за работу с Intel Management Engine (MEI). Инструкция по ссылке.

Установить последнее доступное обновление безопасности. Если после выхода обновления были выпущены методические указания - выполнить их после установки обновления безопасности.

- При использовании архитектур, отличных от Intel, установить пароль на загрузчик согласно документации.

- Настроить монтирование раздела

/bootс опциямиro(перед обновлением ядра перемонтировать вrw). - Включить режим загрузки secureboot на своих ключах (создать usb-flash носитель с помощью astra-secureboot, и, далее, ключи импортировать в BIOS) в соответствии с инструкцией

- По возможности - не использовать разделы и/или файлы подкачки. При необходимости их использования включать защитное преобразование данных и гарантированное удаление данных.

При возможности не использовать спящие режимы энергосбережения (т.н. сон, sleep, suspend-to-disk, hibernation, гибридный сон и пр.).

При возможности не использовать хранитель экрана и при необходимости покинуть рабочее место завершать открытую сессию.

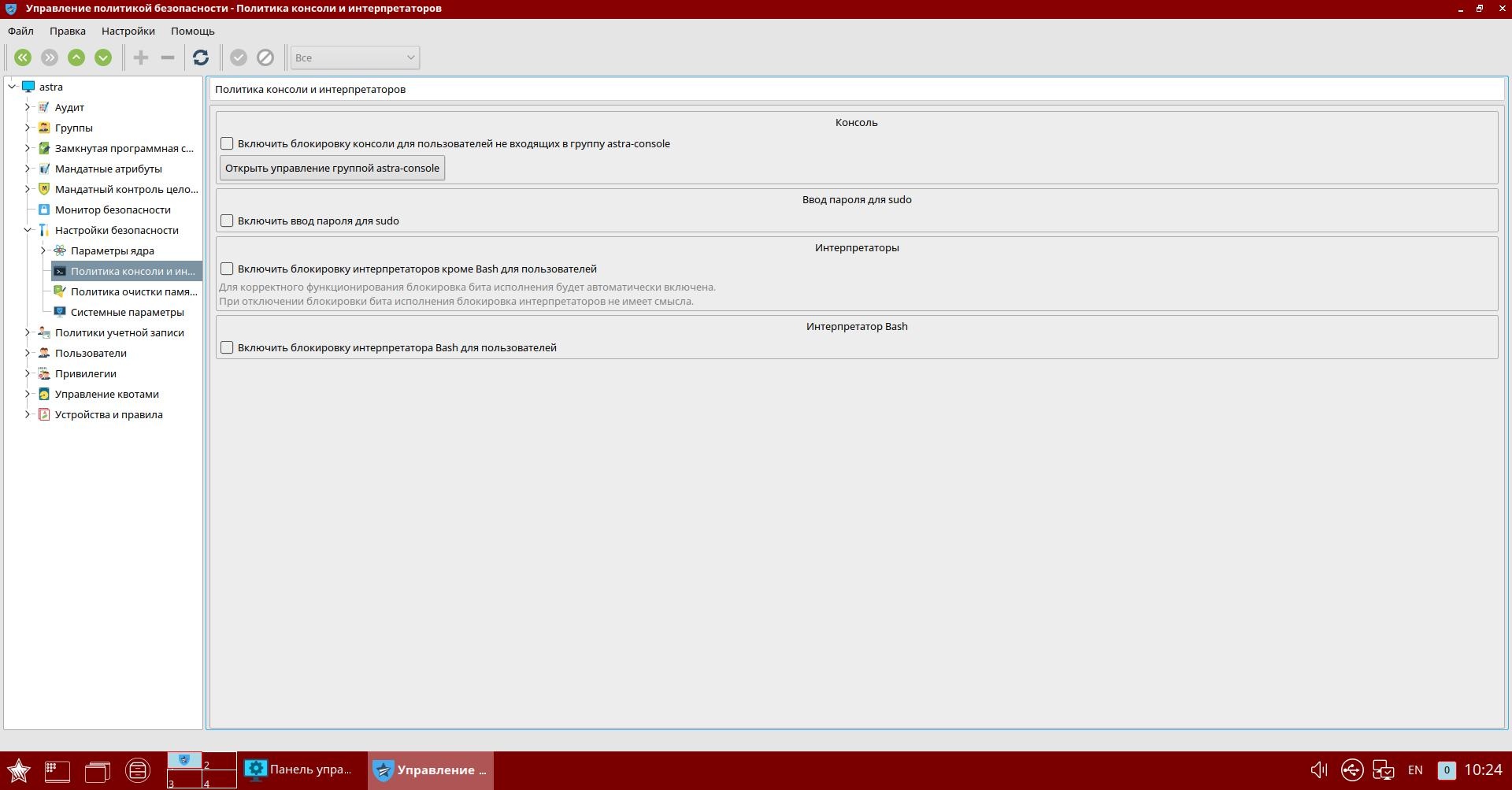

С помощью графического инструмента fly-admin-smc:

Включить блокировку консоли для пользователей, не входящих в группу astra-console;

Включить ввод пароля для sudo;

Включить блокировку интерпретаторов кроме bash для пользователей;

Включить блокировку интерпретатора bash для пользователей;

Изменение политик без использования графического интерфейса

Изменение политик без использования графического интерфейса

Блокировка консоли:

Дополнительно, для того, чтобы пароль не запоминался для выполнения последующих команд и запрашивался для каждой команды, в файл /etc/sudoers добавить строку

Блокировка интерпретаторов кроме bash:

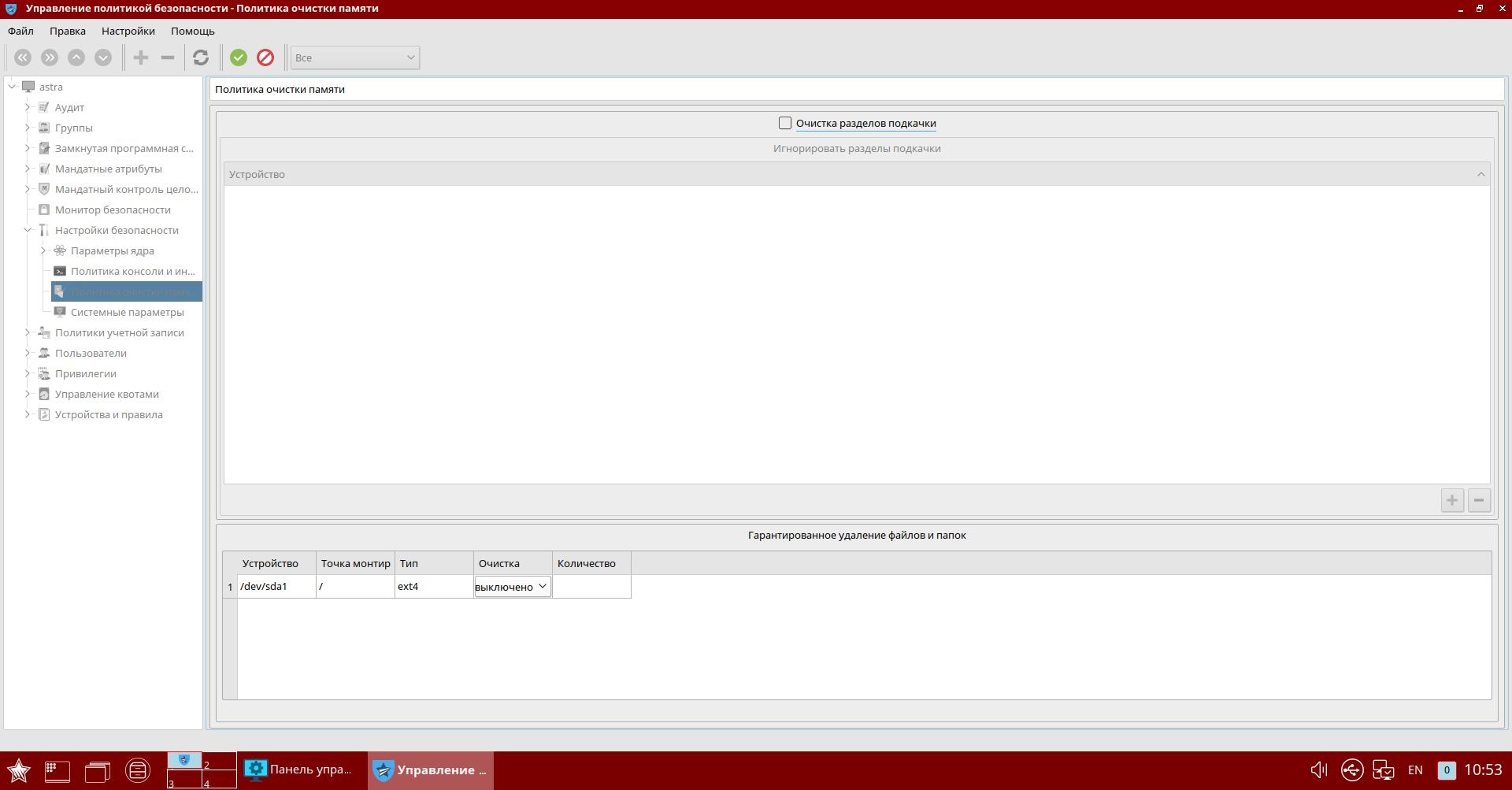

Политика очистки памяти

Политики очистки памяти могут не работать на накопителях SSD.

Это вызвано тем, что встроенные контроллеры накопителей SSD самостоятельно решают где во внутренней памяти размещать записываемые данные, из за чего невозможно гарантировать, что ранее записанные данные будут перезаписаны при очистке.

Подробности про работу SSD см. в статье Твердотельные накопители (SSD): особенности применения

С помощью графического инструмента fly-admin-smc

- Включить очистку разделов подкачки;

- Включить гарантированное удаление файлов и папок;

Без использования графического интерфейса

Без использования графического интерфейса

Очистка разделов подкачки:

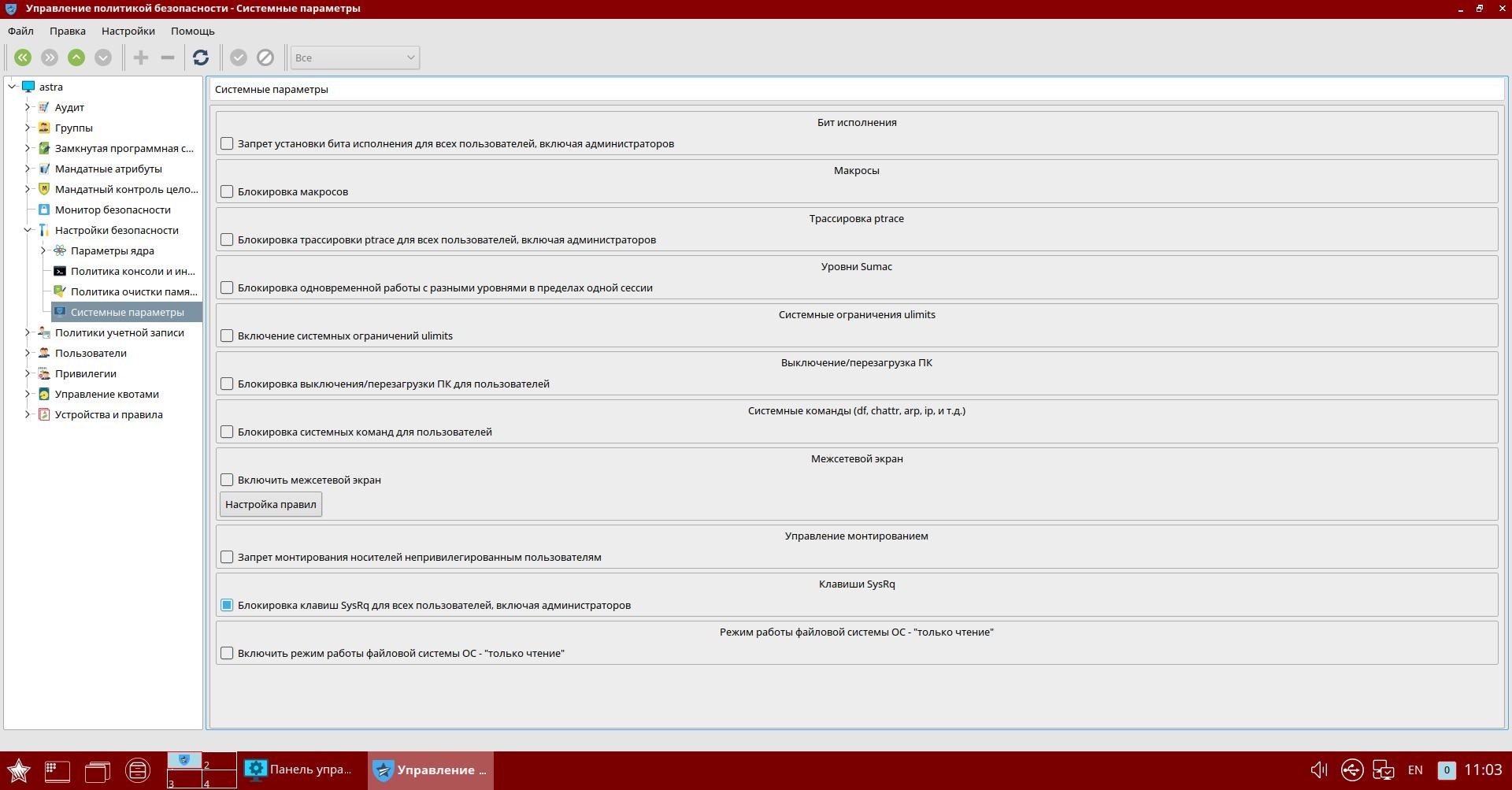

Системные параметры

С помощью графического инструмента fly-admin-smc

Включить запрет установки бита исполнения;

Включить блокировку макросов;

- Включить блокировку трассировки ptrace;

- Включить блокировку одновременной работы с разными уровнями конфиденциальности в пределах одной сессии;

- Включить системные ограничения ulimits;

- Включить блокировку выключения/перезагрузки ПК для пользователей;

- Включить блокировку системных команд для пользователей;

- Включить межсетевой экран;

- Включить запрет монтирования носителей непривилегированными пользователями;

- Включить блокировку клавиш SysRq для всех пользователей, включая администраторов;

По возможности включить режим работы файловой системы ОС - "только чтение"

При включении данного режима дисковый раздел, в котором находится корневая файловая система будет перемонтирован в специальном режиме временной файловой системы, при котором вносимые в файлы изменения будут сохраняться только до перезагрузки. Данный режим позволяет защитить от изменений системные файлы, однако файлы, в которых должны сохраняться постоянные изменения (например, домашние каталоги пользователей) должны находиться в другом дисковом разделе.

Без использования графического интерфейса

Без использования графического интерфейса

Запрет установки бита исполнения

Включить блокировку трассировки ptrace:

Режим работы файловой системы ОС - "только чтение"

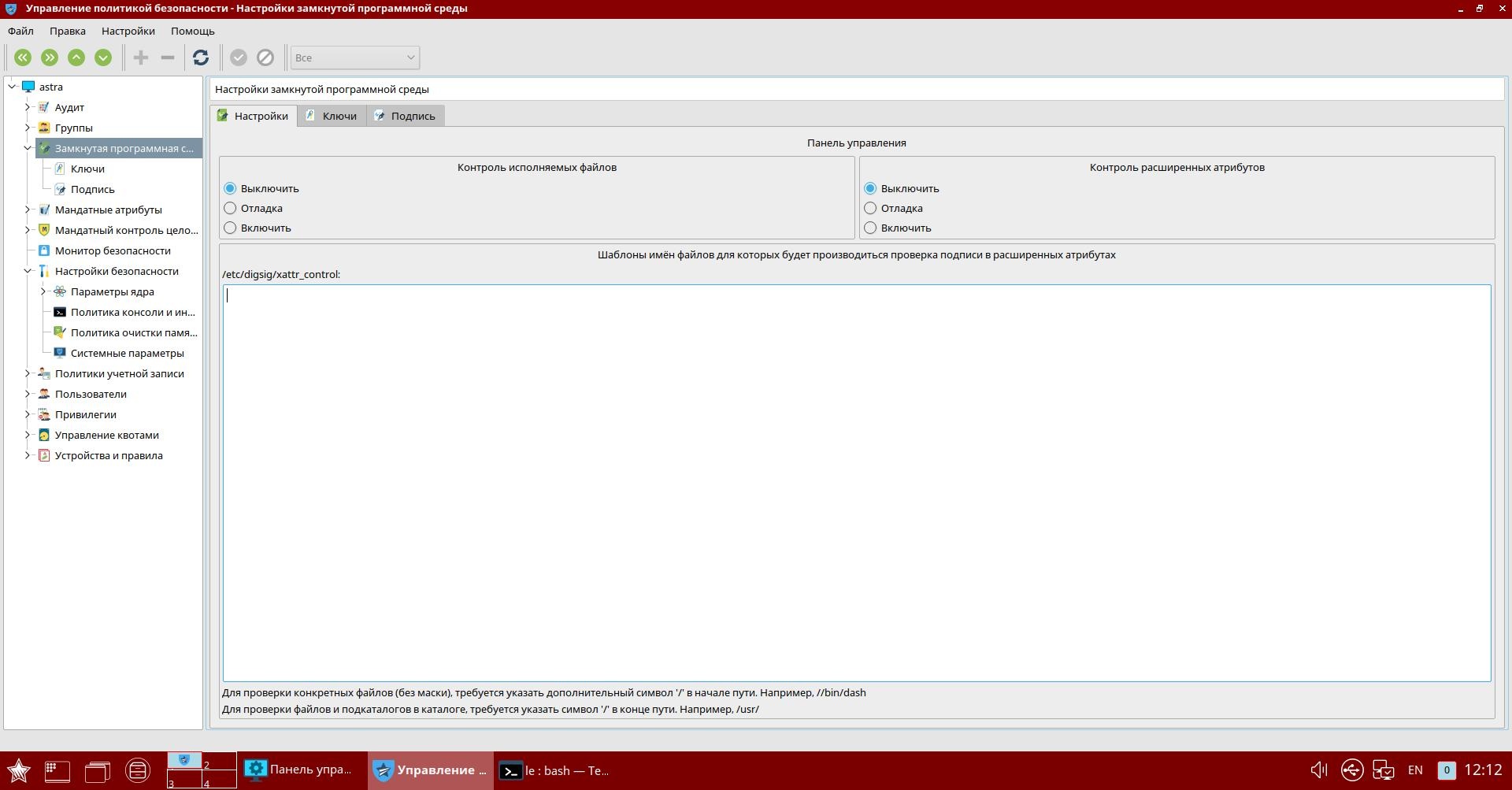

Режим замкнутой программной среды

С помощью графического инструмента fly-admin-smc:

Включить контроль цифровой подписи в исполняемых файлах (ELF-файлах) и в xattr всех файлов (Режим Замкнутой Программной Среды) (см. РУК КСЗ п.16.1).

Для этого:Создать ключи;

Подписать цифровой подписью в xattr все файлы, относящиеся к СПО и не имеющие цифровой подписи производителя;

При этом рекомендуется подписывать только каталоги, содержащие неизменяемые (между обновлениями) файлы.

Обычно такие файлы находятся в подкаталогах каталога /opt/.

Без использования графического интерфейса

Без использования графического инструмента

Установить в файле /etc/digsig/digsig_initramfs.conf (подробности см. в соответствующем "Руководстве по КСЗ"):

Для ОС СН Смоленск 1.6 (см. РУК КСЗ п.16.1):

DIGSIG_XATTR_MODE=1

Для ОС СН Смоленск 1.5 (см. РУК КСЗ п.13.5):

DIGSIG_ENFORCE=1

DIGSIG_LOAD_KEYS=1

DIGSIG_USE_XATTR=1

после чего выполнить команду:

и перезагрузить ПК

Примечание:

Включение ЗПС крайне рекомендуется сочетать с блокировкой интерпретаторов.

Блокировку интерпретаторов крайне рекомендуется сочетать с включенным МКЦ и включенной защитой файловой системы

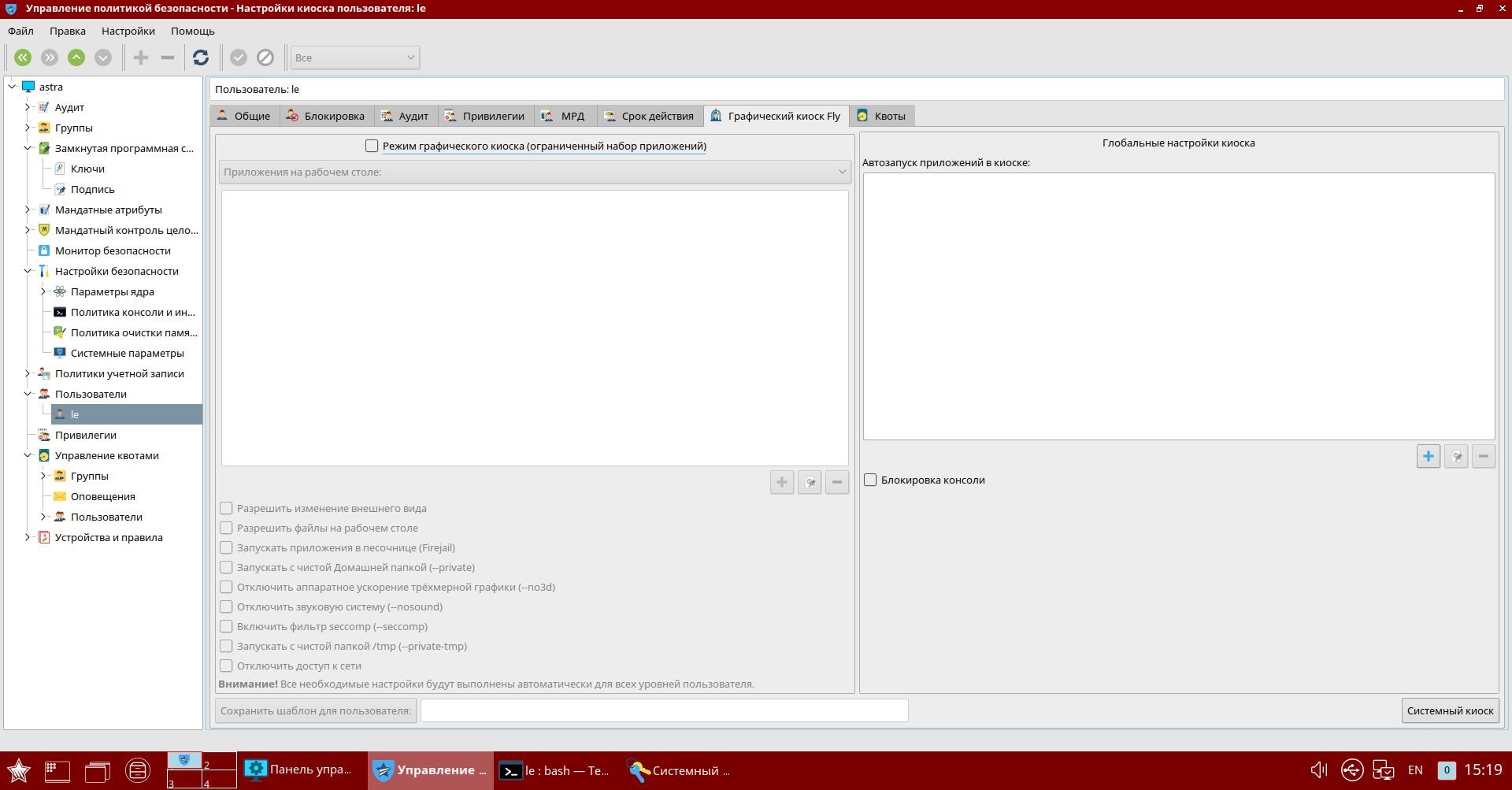

Режим системного киоска

Включить, при наличии возможности, режим киоска для каждого пользователя (РУК КСЗ п.16.2.1). Киоск можно настроить с помощью графического инструмента fly-admin-kiosk:

"Пуск" - "Панель управления" - "Безопасность" - "Системный киоск"

Подробнее см. Системный Киоск: пакет parsec-kiosk2 (ограничения пользователя)

Режим графического киоска

Включить, при наличии возможности, режим графического киоска (ограниченный набор приложений) для каждого пользователя. Режим графического киоска можно настроить с помощью графического инструмента fly-admin-smc (см. РУК КСЗ п.16.2.2):

"Пуск" - "Панель управления" - "Безопасность" - "Политика безопасности" - "Настройки безопасности" - "Пользователи"

Выбрать пользователя

Закладка "Графический киоск Fly"

При этом:Для пользователей

Установить ограничения на изменение внешнего вида и/или размещение файлов на рабочем столе;

Назначить допустимые придожения;

- Для допустимых приложений, по необходимости, назначить режим "Запускать приожения в песочнице (Firejail)";

- Для приложений, запускаемых в "песочнице" назначить дополнительные ограничения:

- Запускать с чистой домашней папкой;

- Отключить аппаратное ускорение трёхмерной графики;

- Отключить звуковую систему;

- Включить фильтр seccomp;

- Запускать с чистой папкой /tmp;

- Отключить доступ к сети;

- Для приложений, запускаемых в "песочнице" назначить дополнительные ограничения:

- Для допустимых приложений, по необходимости, назначить режим "Запускать приожения в песочнице (Firejail)";

Прочие системные ограничения

- Убедиться, что

pam_tallyнастроен на блокировку учетных записей при попытках подбора паролей (настроено по умолчанию при установке ОС). Настроить дисковые квоты в ОС, для этого настроить /etc/fstab, и использовать для установки дисковых квот команду

sudo edquota

Отключить все неиспользуемые сервисы (в т.ч. сетевые), запускающиеся при старте ОС:

В ОС СН Смоленск 1.6 командойsystemdgenieили

В ОС СН Смоленск 1.5 командамиchkconfigиfly-admin-runlevel

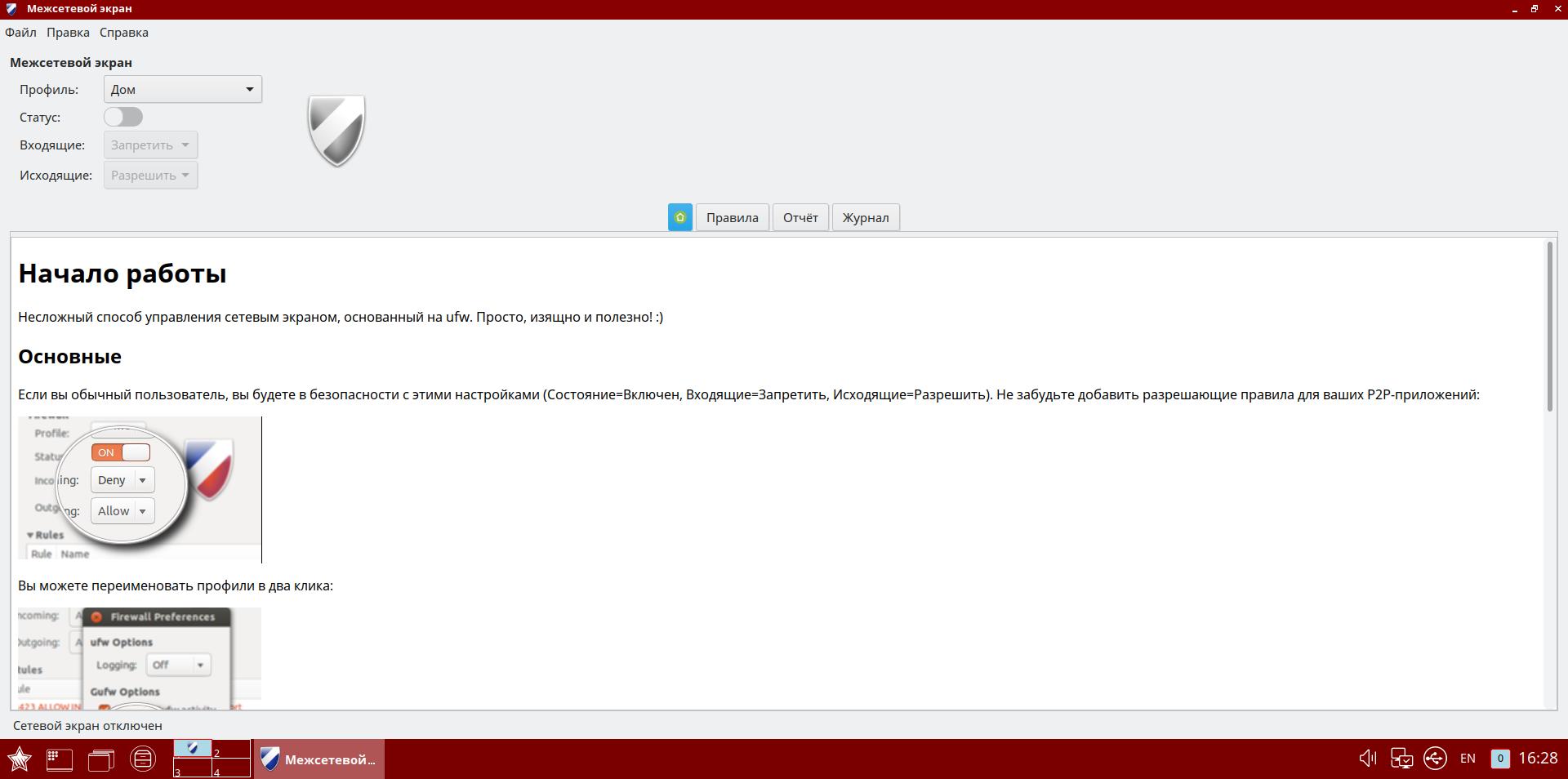

Настройка межсетевого экрана

Включить и настроить межсетевой экран ufw и iptables в минимально необходимой конфигурации, необходимой для работы: по умолчанию все запрещено, кроме необходимых исключений

В ОС СН Смоленск 1.6 командами

iptablesufwgufw

Для выполнения этой настройки можно использовать графический инструмент gufw:

"Пуск" - "Панель управления" - Прочее" - "Настройка межсетевого экрана"

Параметры ядра

Настроить параметры ядра в /etc/sysctl.conf (можно использовать графический инструмент fly-admin-smc или добавить соответствующие строки в файл /etc/sysctl.conf:

fs.suid_dumpable=0

kernel.randomize_va_space=2

kernel.sysrq=0

net.ipv4.ip_forward=0

net.ipv4.conf.all.send_redirects=0

net.ipv4.conf.default.send_redirects=0после внесения изменений перезагрузить компьютер, и убедиться, что все параметры сохранены правильно.

Сделать проверку можно командой:sudo sysctl -a | more

Работа с конфиденциальной информацией

Установить "взломостойкие" пароли на все учетные записи в ОС

P.S.

"взломостойкий" пароль это пароль

- Содержащий не менее 8 символов;

- Не содержащий в себе никаких осмысленных слов (ни в каких раскладках);

- Содержащий в себе буквы в различных регистрах, цифры и спецсимволы.

- Работу с конфиденциальной информацией под "уровнями конфиденциальности" нужно проводить, используя защитное преобразование файлов

(возможность встроена в Файловый менеджер fly-fm). При возможности, использовать защитное преобразование домашних каталогов пользователей с помощью допустимых средств, или использовать хранение информации на сетевых дисках или на защищенных от несанкционированного доступа сменных носителях. - Работу с конфиденциальной информацией в сети необходимо производить, используя защитное преобразование пакетов с помощью создания доверенной VPN сети

(средства встроены в ОС). - Работу с конфиденциальной информацией при обмене электронной почтой необходимо производить, используя защитные GPG-преобразования писем с помощью плагина для Thunderbird Enigmail

(средства встроены в ОС). По возможности, запретить пользователям подключение сменных носителей, к которым может быть осуществлён любой несанкционированный доступ:

В Смоленск 1.6 такой доступ запрещен по умолчанию.

В Смоленск 1.5 см. информацию по обновлению безопасности БЮЛЛЕТЕНЬ № 27082018SE15- Настроить систему аудита на сохранение логов на удаленной машине.

Если возможно, использовать систему централизованного протоколирования.

см. Руководство администратора, п. 15 Для запуска WEB-браузеров всегда использовать дополнительный уровни изоляции FireJail.

- Для запуска сторонних приложений по возможности использовать дополнительные уровни изоляции FireJail и LXC.

Мандатный контроль целостности и защита файловой системы

В ОС ОН Смоленск с установленным обновлением безопасности № 20190912SE16 подсистема мандатного контроля целостности включена по умолчанию, защита файловой системы ("МКЦ на ФС") по умолчанию отключена.

В более ранних системах следует убедиться, что мандатный контроль целостности включен (МКЦ > 0) на всеx основных файлах и каталогах в корневой файловой системе (актуально для ОС СН Смоленск 1.6 и ОС СН Смоленск 1.5 с обновлениями позже 27-10-2017), для чего использовать графический инструмент fly-admin-smc:"Пуск" - "Панель управления" - "Безопасность" - "Политика безопасности" - "Мандатный контроль целостности" -> «целостность файловой системы» -> установить «высокий 63», или в консоли set-fs-ilev.Включить защиту файловой системы ("установить МКЦ на ФС"):

"Пуск" - "Панель управления" - "Безопасность" - "Политика безопасности" - "Мандатный контроль целостности" -> «Защита файловой системы»Включение защиты рекомендуется проводить после завершения всех настроек безопасности, так как дальнейшее администрирование системы будет возможно только под высоким уровнем целостности, и после снятия защиты с файловой системы командой unset-fs-ilevУстановка МКЦ на ОС СН Смоленск 1.5 обновление безопасности 27-10-2017: см. Мандатный контроль целостности