Дополнительная информация по работе XCA содержится в статьях

Данная статья применима к:

- ОС ОН Орёл 2.12

- ОС СН Смоленск 1.6

- ОС СН Ленинград 8.1

Исходные данные

Имя домена IPADOMAIN.RU

Имя основного сервера SERVER.IPADDOMAIN.RU

Имя сервера-реплики REPLICA.IPADOMAIN.LE

В качестве центра сертификации может использоваться любой компьютер, не обязательно находящийся в домене.

Описанная процедура позволяет получить сертификаты, максимально близкие к сертификатам, которые выпускаются при использовании центра сертификации DogTag.

Подготовка

Установить на компьютере, который будет выполнять роль центра сертификации, инструмент командной строки XCA:

apt install xca

Запустить инструмент с помощью графического меню

Пуск => "Утилиты" => "Цифровые сертификаты XCA"

при необходимости установить русский язык:

и создать базу данных, в которой будут храниться сертификаты:

«Файл» => «Новая база данных» Выбрать место хранения базы=> Задать имя базы => «Сохранить» => При необходимости задать пароль для доступа к базе данных.

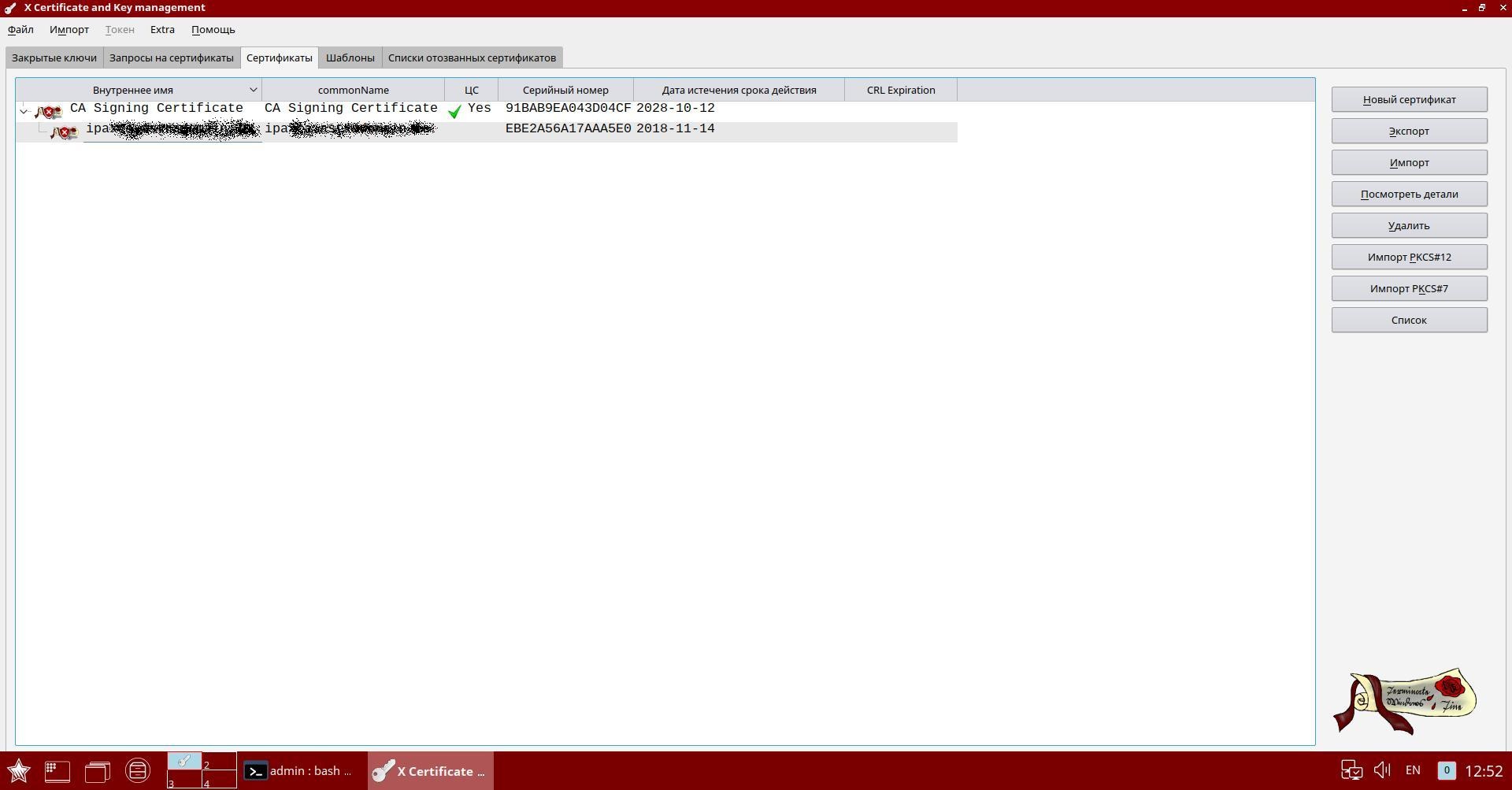

Создание корневого сертификата

В инструменте XCA

- Перейти на вкладку «Сертификаты»и выбрать «Новый сертификат»;

- Убедиться, что выбран пункт "Создать самоподписанный сертификат...";

- Выбрать "Шаблон для нового сертификата" "[Default] CA";

- Нажать кнопку "Применить всё";

- Перейти на вкладку «Субъект» («Владелец»);

- (рекомендуется) в поле "organizatioName" указать имя домена (IPADOMAIN.RU);

- (рекомендуется) в поле "commonName" указать имя "Certification authority";

- По необходимости заполнить остальные поля;

- Выбрать «Создать новый ключ»:

- В поле «Имя ключа» указать имя ключа, например CA

- Нажать «Создать»

- Перейти на вкладку «Расширения»

- Убедиться, что выбран «Тип» «Центр Сертификации»;

- Отметить пункты "Critical", "Subject Key identifier", "Authority key Identifier"

- Определить срок действия сертификата: «Временной диапазон» => 10 (года)

- Перейти на вкладку "Область применения ключа"

- Отметить пункт "Critical", выбрать функции "Digital Signature", "Non repudation", "Certificate Sign", "CRL Sign";

- Сохранить созданный сертификат: «Применить» => «Да»