Настройка безопасной конфигурации компьютера для работы с ОС Astra Linux CE 2.12

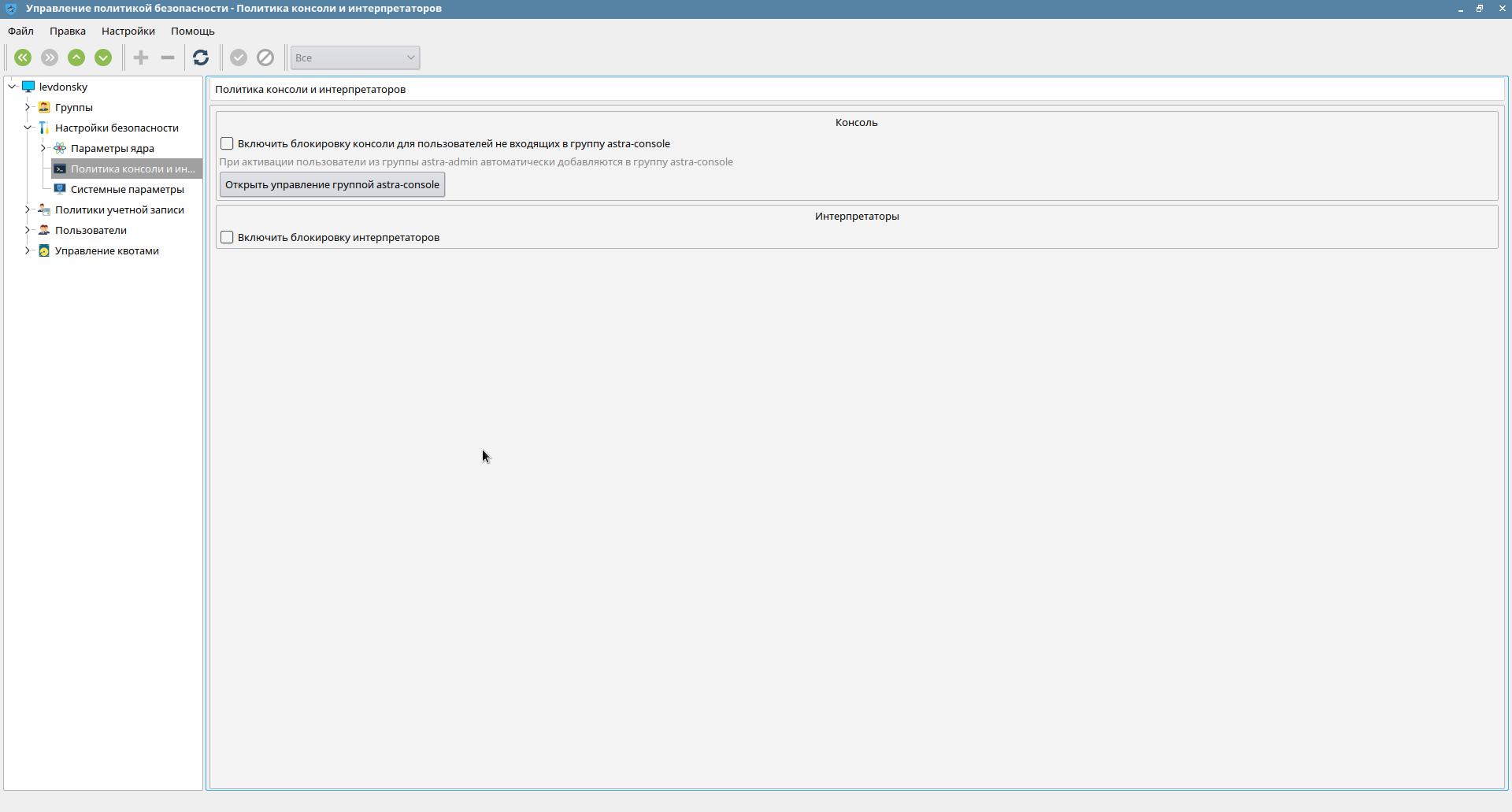

Политика консоли и интерпретаторов

С помощью графического инструмента fly-admin-smc

включить (если они не были включены при установке ОС)

- Блокировку консоли для пользователей не входящих в группу astra-console;

- Блокировку интерпретаторов;

Дополнительно, для того, чтобы пароль не запоминался для выполнения последующих команд и запрашивался для каждой команды, в файл /etc/sudoers добавить строку

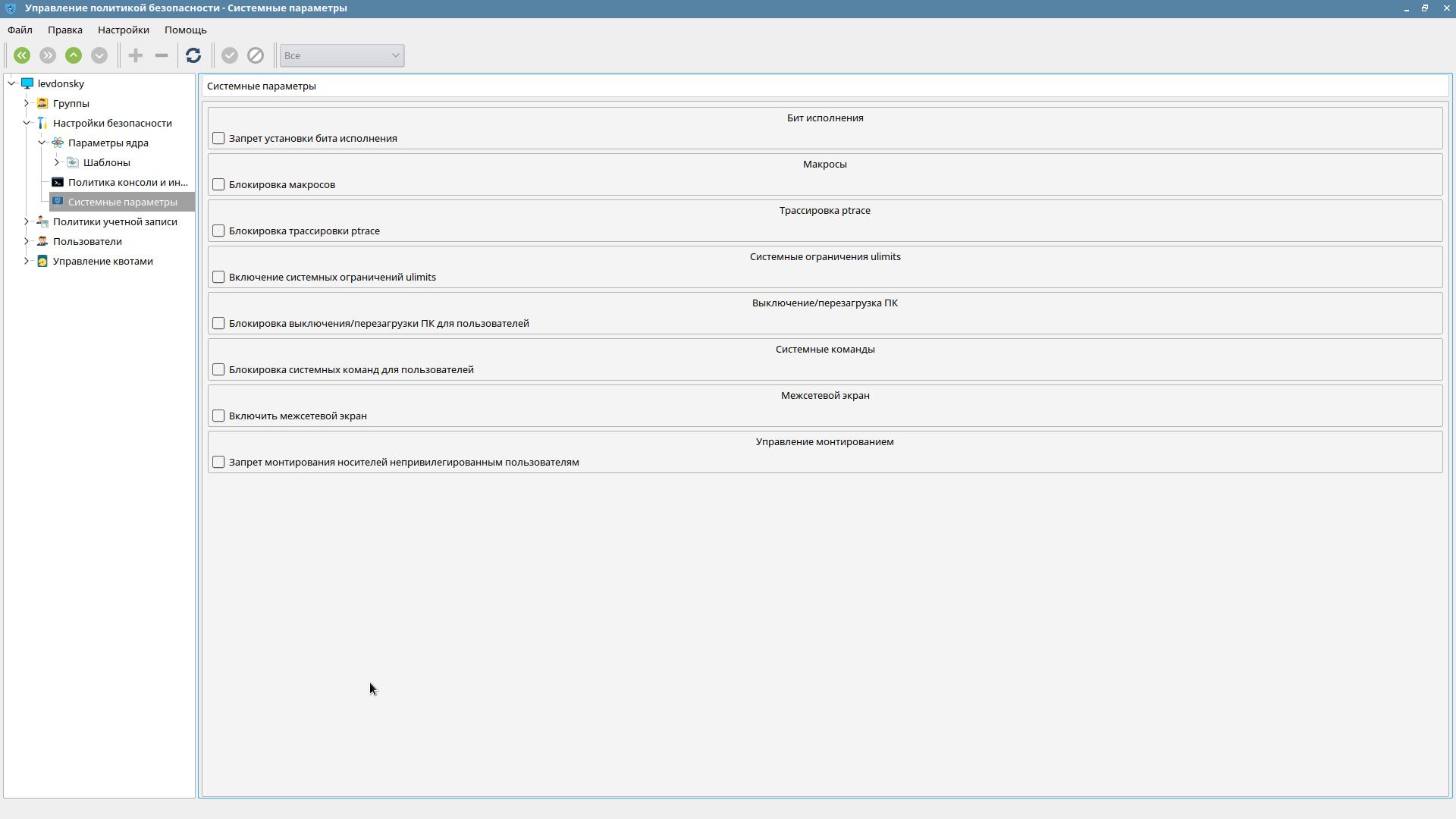

Системные параметры

С помощью графического инструмента fly-admin-smc

включить (если они не были включены при установке ОС):

- Запрет установки бита исполнения;

- Блокировку макросов;

- Блокировку трассировки ptrace;

- Включение системных ограничений ulimits;

- Блокировку выключения/перезагрузки ПК для пользователей (по возможности);

- Блокировку системных команд для пользователей;

- Межсетевой экран;

- Запрет монтирования носителей непривилегированными пользователями (по возможности);

Рекомендуемые настройки ограничений ОС (файл /etc/security/limits.conf):

#размер дампа ядра

* hard core 0

#максимальный размер создаваемого файла

* hard fsize 50000000

#блокировка форк-бомбы(большого количества процессов)

* hard nproc 1000

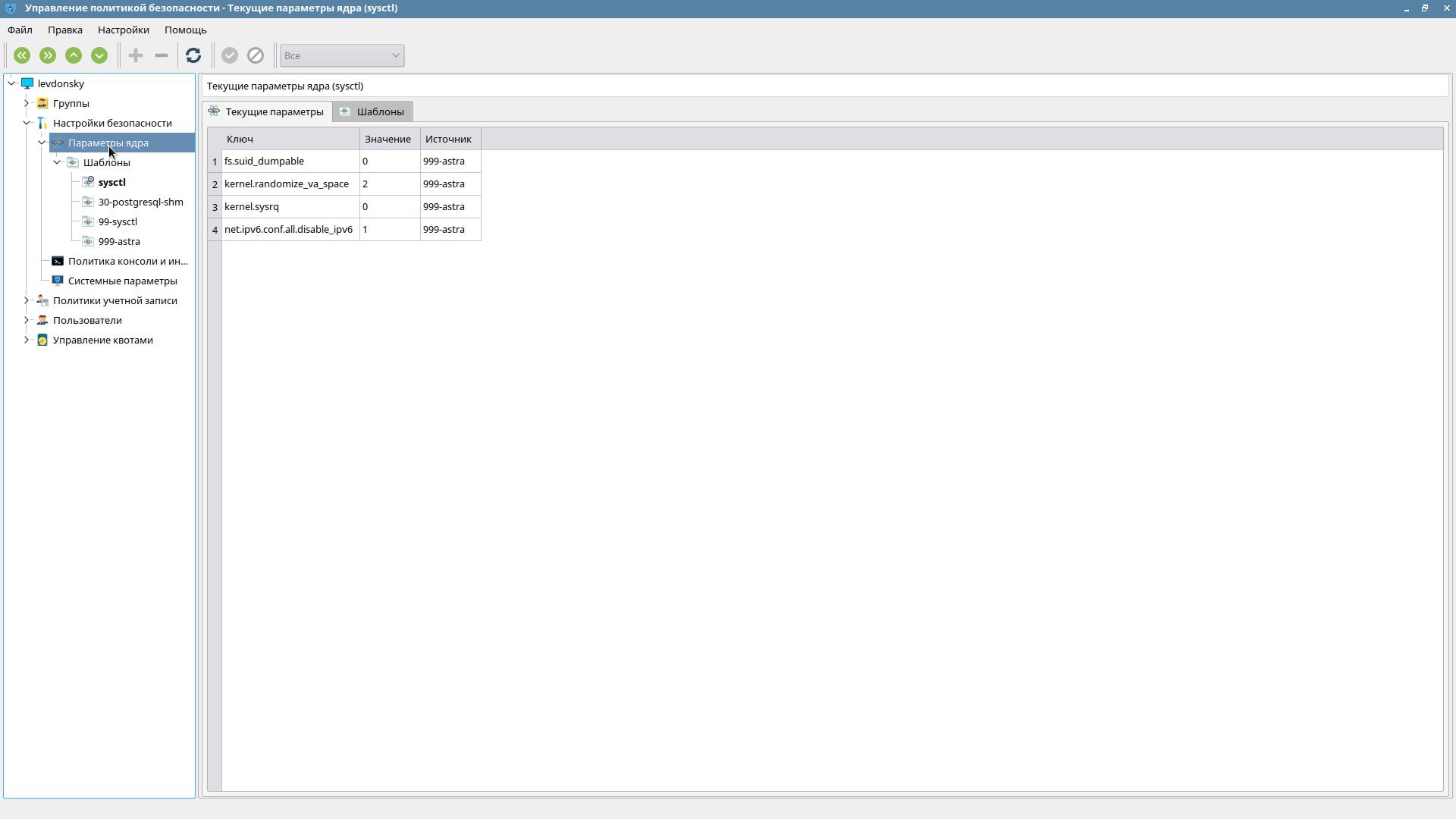

Параметры ядра

Настроить параметры ядра в /etc/sysctl.conf.

Для этого можно можно использовать графический инструмент fly-admin-smc"Пуск" - "Панель управления" - "Безопасность" - "Политика безопасности" - "Настройки безопасности" - "Параметры ядра"

или добавить соответствующие строки в файл /etc/sysctl.conf:fs.suid_dumpable=0

kernel.randomize_va_space=2

kernel.sysrq=0

net.ipv4.ip_forward=0

net.ipv4.conf.all.send_redirects=0

net.ipv4.conf.default.send_redirects=0после внесения изменений перезагрузить компьютер, и убедиться, что все параметры сохранены правильно.

Сделать проверку можно командой:sudo sysctl -a | more

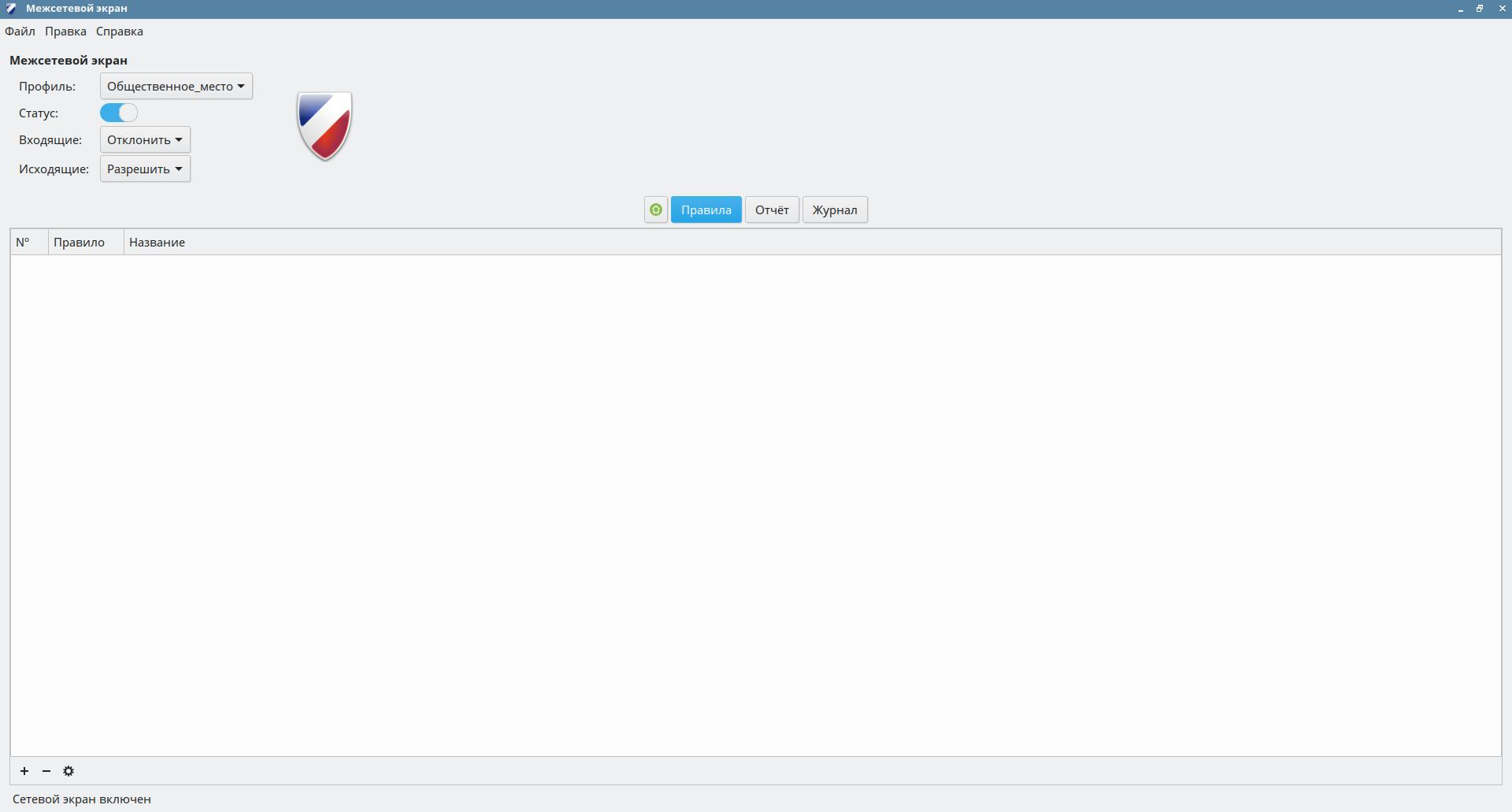

Настроить iptables в минимально необходимой конфигурации, необходимой для работы: по умолчанию все запрещено, кроме необходимых исключений

Для выполнения этой настройки можно использовать графический инстремент gufw:iptablesufwgufw

"Пуск" - "Панель управления" - Прочее" - "Настройка межсетевого экрана"