SSH-соединения

Имя пакета: astra-kcm-ssh

Версия пакета: 1.1.0+ci11 и выше

Условия работы: любой пользователь может запустить модуль. Для работы в модуле требуется ввод пароля администратора

Общие сведения

Модуль программы «Параметры системы», предназначенный для настройки SSH-сервера и SSH-клиента.

Настройки сервера доступны, если установлен пакет openssh-server. Настройки клиента доступны, если установлен пакет openssh-client.

После установки модуля требуется перезагрузка системы.

Запуск

Модуль запускается:

- в графическом интерфейсе:

- через меню Пуск — Параметры — Сетевые сервисы — SSH-соединения;

- через классическое меню Пуск — Параметры системы, в окне Параметры системы перейти в раздел Сетевые сервисы;

- из терминала — выполнить команду:

astra-systemsettings astra_kcm_ssh

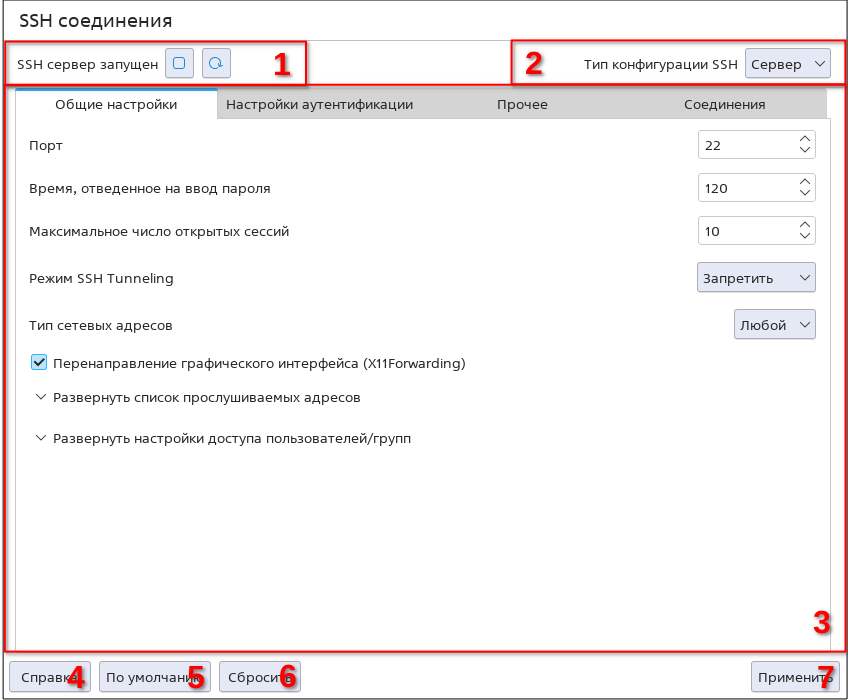

Окно модуля

Окно модуля содержит:

- 1 — кнопки управления работой сервера (см. Управление работой сервера);

- 2 — выпадающий список Тип конфигурации SSH для переключения между настройками сервера (см. Настройка сервера) и настройками клиента (см. Настройка клиента);

- 3 — настройки сервера/клиента;

- 4 — кнопку [Справка] для вызова справочной страницы;

- 5 — кнопку [По умолчанию] для восстановления настроек сервера/клиента (см. Восстановление настроек);

- 6 — кнопку [Сбросить] для отмены всех несохраненных изменений (см. Отмена несохраненных изменений);

- 7 — кнопку [Применить] для сохранения изменений.

Установка сервера

Для установки сервера необходимо установить пакет openssh-server из репозитория:

sudo apt install openssh-server

После установки пакета openssh-server сервер запускается автоматически и может быть использован с конфигурацией по умолчанию. Доступные настройки сервера см. Настройка сервера.

Для аутентификации рекомендуется использовать ключи SSH (см. Аутентификация по ключам SSH).

Управление работой сервера

После установки пакета openssh-server SSH-сервер запускается автоматически и может быть использован с конфигурацией по умолчанию. Доступные настройки сервера см. Настройка сервера.

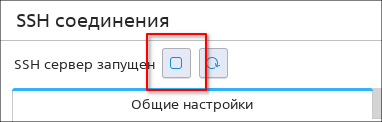

Для остановки сервера необходимо в окне модуля нажать [Выключить SSH-сервер], при необходимости ввести пароль администратора.

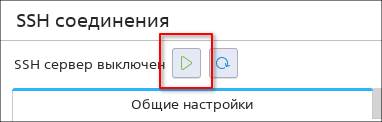

Для запуска сервера необходимо в окне модуля нажать [Запустить SSH-сервер], при необходимости ввести пароль администратора.

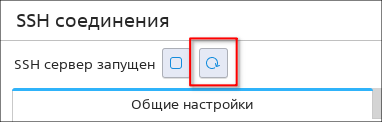

Для перезагрузки сервера необходимо в окне модуля нажать [Перезапустить SSH-сервер], при необходимости ввести пароль администратора.

Подключение к серверу

Для подключения к серверу необходимы:

- установленный пакет

openssh-clientна клиенте (установлен по умолчанию). Подключаться с клиента можно с конфигурацией по умолчанию. Доступные настройки клиента см. Настройка клиента; - учетная запись на сервере, от имени которой будет выполняться работа на сервере.

Для подключения к серверу рекомендуется использовать на клиенте инструмент командной строки ssh (см. man ssh). Пример команды для подключения:

ssh user1@10.0.0.1

ВНИМАНИЕ! Сервер должен быть доступен в сети по указанному IP-адресу. Указанная учетная запись должна существовать на сервере.

По умолчанию для аутентификации необходимо ввести пароль учетной записи на сервере. В зависимости от настроек сервера, могут использоваться другие методы аутентификации (см. Настройки аутентификации).

Настройка сервера

Конфигурационные файлы сервера

Текущие настройки сервера содержатся в конфигурационном файле /etc/ssh/sshd_config. При изменении настроек сервера изменения записываются в этот файл. Полное описание конфигурационного файла сервера см. man sshd_config.

Если настройки сервера менялись более одного раза, то резервная копия предыдущей конфигурации сервера будет сохранена в файл /etc/ssh/sshd_config.bak.

В конфигурационном файле /usr/share/openssh/sshd_config содержатся настройки сервера по умолчанию.

Конфигурационный файл по умолчанию и резервную копию конфигурации можно использовать для восстановления настроек сервера (см. Восстановление настроек сервера).

Настройки подключения

Адреса для подключения

Если сервер имеет несколько интерфейсов с разными IP-адресами, то по умолчанию он прослушивает все доступные IP-адреса и принимает запросы на подключение ко всем из них.

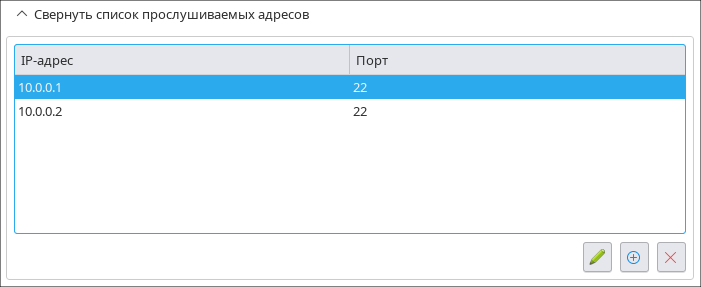

Можно ограничить список адресов, по которым можно подключаться к серверу. Для просмотра списка адресов, по которым разрешено подключение, необходимо в окне модуля:

- из выпадающего списка Тип конфигурации SSH выбрать Сервер;

- перейти во вкладку Общие настройки;

- нажать Развернуть список адресов, на которых ведется прослушивание.

Если список пустой, то прослушиваются все IP-адреса сервера. Если в списке указан адрес, то прослушиваться будет только он, а остальные адреса будут игнорироваться. Если требуется разрешить подключение по нескольким адресам, то необходимо указать каждый из них в списке прослушиваемых.

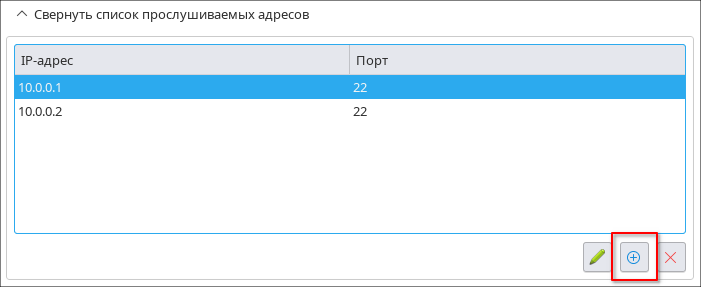

Для добавления адреса в список прослушиваемых адресов необходимо:

- нажать [Добавить];

- в открывшемся окне Добавить новый адрес прослушивания ввести IP-адрес в соответствующем поле;

- если необходимо использовать номер порта, отличный от номера по умолчанию (см. Порт подключения), то установить флаг Порт и указать номер порта;

- нажать [Сохранить].

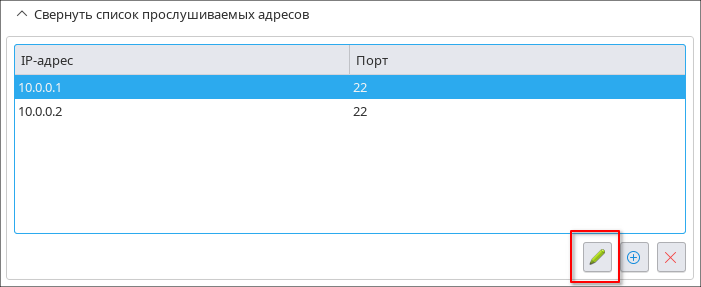

Для редактирования адреса необходимо:

- выбрать адрес в списке;

- нажать [Редактирование];

- в открывшемся окне Добавить новый адрес прослушивания указать нужный адрес и/или порт так же, как и при добавлении.

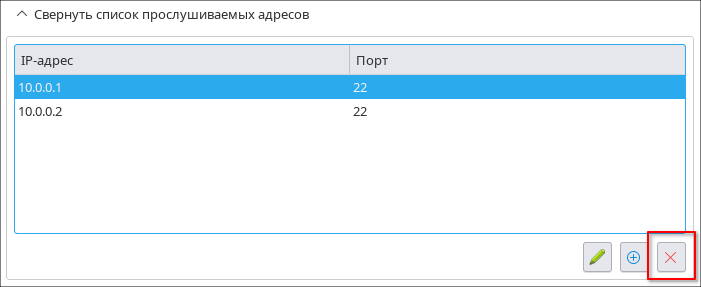

Для удаления адреса необходимо выбрать адрес в списке и нажать [Удалить].

ВНИМАНИЕ! Адрес будет удален без запроса на подтверждение.

Для сохранения настроек необходимо нажать [Применить], при необходимости ввести пароль администратора.

Порт подключения

По умолчанию для подключения по протоколу SSH используется порт 22.

Использование другого порта для подключения по SSH позволяет снизить риск несанкционированного доступа, так как сетевые атаки часто направленны именно на порт 22. Для того чтобы выбрать другой порт, необходимо в окне модуля:

- из выпадающего списка Тип конфигурации SSH выбрать Сервер;

- перейти во вкладку Общие настройки;

- в поле Порт указать номер порта, который будет использоваться для подключения;

- нажать [Применить], при необходимости ввести пароль администратора.

Указанный номер порта будет использоваться по умолчанию. Клиент должен будет указывать этот порт при подключении. Прослушиваемые адреса, для которых указаны другие порты, не будут учитывать эту настройку (см. Адреса для подключения).

Поддерживаемые версии протокола IP

По умолчанию сервер принимает запросы с адресов как версии IPv4, так и IPv6.

Для того чтобы выбрать поддерживаемые версии протокола IP, необходимо в окне модуля:

- из выпадающего списка Тип конфигурации SSH выбрать Сервер;

- перейти во вкладку Общие настройки;

- из выпадающего списка Тип сетевых адресов выбрать нужное значение:

- Любой — принимать запросы с адресов версий IPv4 и IPv6;

- IPv4 — принимать запросы только с адресов версии IPv4;

- IPv6 — принимать запросы только с адресов версии IPv6;

- нажать [Применить], при необходимости ввести пароль администратора.

Максимальное число активных сессий

По умолчанию для одного соединения с сервером допускается не более 10 одновременно активных сессий (терминала и других). Максимальное количество одновременных сессий можно изменить. При значении 1 будет разрешена только одна сессия, например работа только в одном открытом терминале. При значении 0 возможен только проброс порта — создание безопасного соединения между клиентом и удаленным хостом через сервер.

Для того чтобы изменить максимальное допустимое количество одновременных активных сессий, необходимо в окне модуля:

- из выпадающего списка Тип конфигурации SSH выбрать Сервер;

- перейти во вкладку Общие настройки;

- в поле Максимальное число открытых сессий ввести нужное значение;

- нажать [Применить], при необходимости ввести пароль администратора.

Проверка состояния соединений

Проверка состояния соединений позволяет автоматически завершать сессии клиента, соединение с которым было потеряно. Для этого сервер периодически отправляет клиенту контрольные сообщения (keepalive). Если после нескольких сообщений клиент не ответил, то его сессии будут завершены. Это позволяет снизить нагрузку на сервер. Недостаток данного метода заключается в том, что сессии клиента могут быть завершены даже при кратковременном разрыве соединения. В связи с этим рекомендуется настраивать время поддержания соединения на стороне клиента (см. Время поддержания соединения).

По умолчанию проверка состояния соединений включена.

Для включения или отключения проверки состояния соединений необходимо в окне модуля:

- из выпадающего списка Тип конфигурации SSH выбрать Сервер;

- перейти во вкладку Прочее;

- выбрать нужное состояние:

- включить — установить флаг Включить TCPKeepAlive;

- отключить — снять флаг Включить TCPKeepAlive;

- нажать [Применить], при необходимости ввести пароль администратора.

Туннелирование SSH

Поддерживается два режима туннелирования SSH:

- Ethernet-туннель — имитирует подключение по локальной сети;

- IP-туннель — имитирует подключение напрямую («точка-точка»).

По умолчанию туннелирование SSH не используется.

Для того чтобы выбрать режим работы туннелирования SSH, необходимо в окне модуля:

- из выпадающего списка Тип конфигурации SSH выбрать Сервер;

- перейти во вкладку Общие настройки;

- из выпадающего списка Режим SSH Tunneling выбрать нужное значение:

- Разрешить — можно использовать оба режима туннелирования;

- Запретить — нельзя использовать туннелирование;

- Точка-точка — можно использовать только IP-туннели;

- Ethernet — можно использовать только Ethernet-туннели;

- нажать [Применить], при необходимости ввести пароль администратора.

Настройки аутентификации

Ограничение доступа

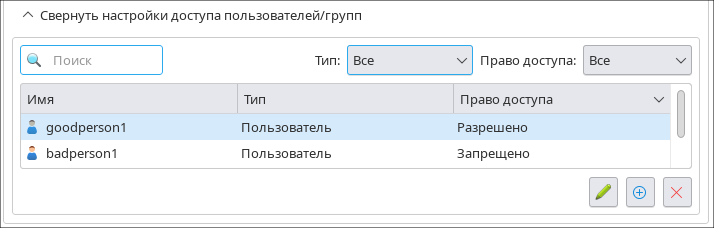

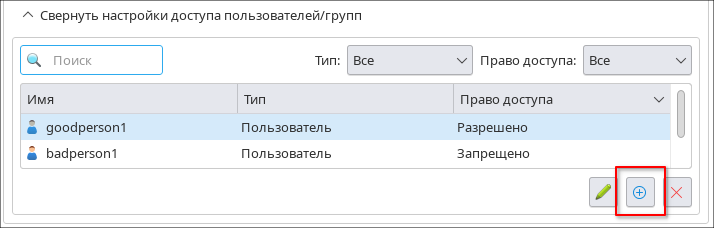

Ограничение доступа для учетных записей и групп позволяет запретить или разрешить доступ к серверу учетным записям и группам с определенными именами. Можно ограничивать как по конкретному имени учетной записи или группы, так и по маске, охватывающей множество учетных записей или групп (например, всех учетных записей с определенным доменом в имени).

Для просмотра настроек ограничения доступа необходимо в окне модуля из выпадающего списка Тип конфигурации SSH выбрать Сервер, перейти во вкладку Общие настройки и нажать Развернуть настройки доступа пользователей/групп.

Для того чтобы разрешить/запретить доступ к серверу учетной записи или группе, необходимо:

- нажать [Добавить];

- в открывшемся окне Редактирование:

- из выпадающего списка Тип выбрать Пользователи или Группы;

- из выпадающего списка Право доступа выбрать Разрешено или Запрещено;

- в поле Имя ввести имя учетной записи или группы;

- нажать [Да].

- в окне модуля нажать [Применить], при необходимости ввести пароль администратора.

Блокировка доступа root по SSH

Запрет подключения под учетной записью root позволяет снизить риск несанкционированного доступа.

По умолчанию разрешено подключение по SSH под учетной записью root.

Для того чтобы разрешить или запретить подключение под учетной записью root, необходимо в окне модуля:

- из выпадающего списка Тип конфигурации SSH выбрать Сервер;

- перейти во вкладку Настройки аутентификации;

- выбрать нужное состояние:

- разрешить — снять флаг Блокировка доступа пользователя root по протоколу SSH;

- запретить — установить флаг Блокировка доступа пользователя root по протоколу SSH;

- нажать [Применить], при необходимости ввести пароль администратора.

Аутентификация по ключам SSH

Аутентификация по ключам SSH является наиболее распространенным и рекомендуемым методом аутентификации. Для нее используется пара ключей клиента — приватный и публичный ключи. Приватный ключ хранится на клиенте, а публичный ключ хранится на сервере.

По умолчанию аутентификация по ключам SSH включена.

Для включения или отключения аутентификации по ключам SSH необходимо в окне модуля:

- из выпадающего списка Тип конфигурации SSH выбрать Сервер;

- перейти во вкладку Настройки аутентификации;

- выбрать нужное состояние:

- включить — установить флаг Разрешить аутентификацию с использованием SSH-ключей;

- отключить — снять флаг Разрешить аутентификацию с использованием SSH-ключей;

- нажать [Применить], при необходимости ввести пароль администратора.

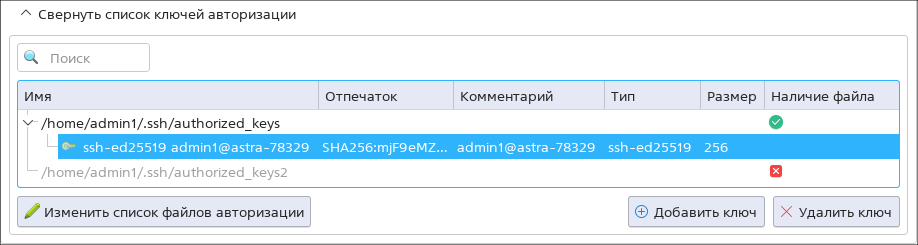

Пару ключей необходимо создать на клиенте, например с помощью инструмента ssh-keygen (см. man ssh-keygen). Публичный ключ клиента необходимо добавить в файл авторизации (по умолчанию $HOME/.ssh/authorized_keys), расположенный на сервере в домашнем каталоге учетной записи, от имени которой будет выполняться аутентификация с этим ключом. Если файла авторизации нет, то необходимо его создать. Публичный ключ можно добавить вручную, отредактировав файл авторизации. Также можно добавить публичный ключ с помощью модуля:

- в окне модуля перейти во вкладку Настройки аутентификации;

- нажать [Развернуть список ключей авторизации] — будет отображена таблица, содержащая файлы авторизации и записанные в них публичные ключи;

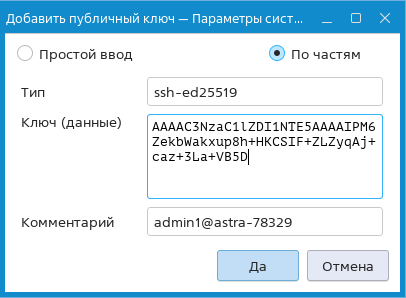

- выбрать файл авторизации и нажать [Добавить ключ] — будет открыто окно Добавить публичный ключ;

- в окне Добавить публичный ключ с помощью переключателя выбрать режим ввода и указать публичный ключ:

- Простой ввод — публичный ключ необходимо полностью вставить в поле Полный публичный ключ;

- По частям — составляющие публичного ключа необходимо указать в отдельных полях:

- в поле Тип указать тип публичного ключа, например «ssh-ed25519»;

- в поле Ключ вставить отпечаток публичного ключа;

- в поле Комментарий указать имя учетной записи и имя клиента, например «admin1@astra-78329»;

- в окне Добавить публичный ключ нажать [Да], при необходимости ввести пароль администратора.

Добавленный публичный ключ будет отображен в таблице.

Для удаления публичного ключа необходимо выбрать его в таблице и нажать [Удалить ключ], при необходимости ввести пароль администратора.

При каждом запуске сервера проверяется наличие файла авторизации $HOME/.ssh/authorized_keys и содержащиеся в нем ключи. Кроме того, аналогично проверяется дополнительный файл авторизации $HOME/.ssh/authorized_keys2. Если требуется хранить отдельный набор публичных ключей, можно добавлять ключи в этот файл авторизации.

При необходимости можно изменить список файлов авторизации, проверяемых при запуске сервера:

- в окне модуля перейти во вкладку Настройки аутентификации;

- нажать [Развернуть список ключей авторизации] — будет отображена таблица, содержащая файлы авторизации и записанные в них публичные ключи;

- нажать [Изменить список файлов авторизации] — будет открыто окно со списком проверяемых файлов авторизации;

- в открывшемся окне:

- для добавления файла авторизации нажать [+], в открывшемся окне найти и выбрать файл авторизации и нажать [Открыть];

- для удаления файла авторизации выбрать его в списке и нажать [x];

- для сохранения списка файлов авторизации и возврата в окно модуля нажать [Да];

- в окне модуля нажать [Применить], при необходимости ввести пароль администратора.

Аутентификация по паролю

Аутентификация по паролю учетной записи — это метод аутентификации, при котором пользователь вводит свой пароль. На сервере должна существовать учетная запись с идентичными именем и паролем. Такой метод аутентификации небезопасен, так как пароль передается по сети.

По умолчанию аутентификация по паролю включена.

Для включения или отключения аутентификации по паролю необходимо в окне модуля:

- из выпадающего списка Тип конфигурации SSH выбрать Сервер;

- перейти во вкладку Настройки аутентификации;

- выбрать нужное состояние:

- включить — установить флаг Разрешить аутентификацию по паролю;

- отключить — снять флаг Разрешить аутентификацию по паролю;

- нажать [Применить], при необходимости ввести пароль администратора.

Ограничение времени на ввод пароля

По умолчанию при попытке соединения с сервером на ввод пароля выделяется 120 секунд. Если за это время не был введен правильный пароль, то соединение будет прервано.

Эта настройка действует только если используется аутентификация по паролю.

Для того чтобы изменить время, выделяемое на ввод пароля, необходимо в окне модуля:

- из выпадающего списка Тип конфигурации SSH выбрать Сервер;

- перейти во вкладку Общие настройки;

- в поле Время, отведенное на ввод пароля указать время в секундах, выделенное на ввод пароля;

- нажать [Применить], при необходимости ввести пароль администратора.

Аутентификация с пустым паролем

Если аутентификация с пустым паролем разрешена, то учетные записи с заданным, но пустым паролем (пустая строка) смогут получать доступ к серверу. Это снижает безопасность сервера.

Эта настройка действует только если используется аутентификация по паролю.

Примечание. Пустая строка означает, что для учетной записи пароль задан. Учетные записи без заданного пароля подключаться не смогут.

По умолчанию подключение с пустым паролем запрещено.

Для того чтобы разрешить или запретить, необходимо в окне модуля:

- из выпадающего списка Тип конфигурации SSH выбрать Сервер;

- перейти во вкладку Настройки аутентификации;

- выбрать нужное состояние:

- включить — установить флаг Разрешить подключение к серверу с пустым паролем;

- отключить — снять флаг Разрешить подключение к серверу с пустым паролем;

- нажать [Применить], при необходимости ввести пароль администратора.

Аутентификация по имени клиента

При аутентификации по имени клиента используются данные об именах клиентов и именах учетных записей, которым разрешено или запрещено подключаться с этих клиентов к серверу без ввода пароля или других данных. Имена клиентов и имена учетных записей хранятся на сервере в следующих файлах:

$HOME/.rhosts— предназначен для использования инструментом командной строкиrsh, но указанные в нем имена клиентов и имена учетных записей также учитываются при подключении по SSH. Файл расположен на сервере в домашнем каталоге учетной записи, от имени которой пользователи могут (или не могут) подключаться к серверу. Описание синтаксиса файла см.man rhosts;$HOME/.shosts— аналогичен файлу$HOME/.rhosts, но используется только при подключении по SSH. Расположен на сервере в домашнем каталоге учетной записи, от имени которой пользователи могут (или не могут) подключаться к серверу. Рекомендуется использовать этот файл. Синтаксис такой же, как в файле$HOME/.rhosts(см.man rhosts).

Также можно разрешить доступ к серверу без ввода пароля или других данных всем учетным записям доверенных клиентов при условии, что на сервере есть учетные записи с идентичными именами. Имена доверенных клиентов необходимо указать в одном из следующих файлов:

/etc/hosts.equiv— содержит список имен клиентов, учетные записи которых могут подключаться к серверу без ввода пароля или других данных. Данный файл предназначен для использования инструментом командной строкиrsh, но указанные в нем имена клиентов также учитываются при подключении по SSH. Описание синтаксиса файла см.man hosts.equiv;/etc/ssh/shosts.equiv— аналогичен файлу/etc/hosts.equiv, но используется только при подключении по SSH. Рекомендуется использовать этот файл. Синтаксис такой же, как в файле/etc/hosts.equiv.

При аутентификации по имени клиента также выполняется проверка ключей клиентов. Когда клиент с неизвестным ключом SSH впервые аутентифицируется от имени определенной учетной записи на сервере, имя и ключ клиента сохраняются в домашнем каталоге этой учетной записи на сервере — в файле $HOME/.ssh/known_hosts. Данный файл содержит список имен и публичных ключей каждого клиента, с которого когда-либо выполнялась аутентификация от имени данной учетной записи. Файл автоматически обновляется при подключении и аутентификации по ключу SSH с нового клиента. Если имя и ключ клиента присутствуют в файле, то разрешается подключение к серверу без ввода пароля или других данных.

Если заранее известны все клиенты, с которых будет выполняться подключение к серверу (например, это могут быть все компьютеры в организации), то можно создать на сервере файл /etc/ssh/ssh_known_hosts. В данном файле вручную указать имена и ключи всех клиентов. Все учетные записи указанных клиентов смогут подключаться к серверу без ввода пароля или других данных.

По умолчанию аутентификация по имени клиента отключена. Для того чтобы включить или отключить аутентификацию по имени клиента, необходимо в окне модуля:

- из выпадающего списка Тип конфигурации SSH выбрать Сервер;

- перейти во вкладку Настройки аутентификации;

- установить или снять флаг Аутентификация на основе хоста (rhosts);

- при необходимости задать следующие настройки:

- не использовать файлы

$HOME/.rhostsи$HOME/.shosts— установить флаг Игнорировать файлы .rhosts и .shosts пользователя; - не использовать файл

$HOME/.ssh/known_hosts— установить флаг Игнорировать файл known_hosts пользователя;

- не использовать файлы

- нажать [Применить], при необходимости ввести пароль администратора.

Аутентификация с использованием Kerberos

Аутентификация с использованием Kerberos повышает безопасность, обеспечивая централизованное хранение учетных данных и сводя к минимуму (или к нулю) частоту ввода паролей пользователями. Для данного способа аутентификации необходимо:

- установить и настроить реализацию протокола Kerberos (например, MIT Kerberos);

- настроить область (realm) Kerberos;

- настроить центр распределения ключей Kerberos (key distribution center, KDC);

- ввести сервер SSH и клиентов SSH в область Kerberos;

- создать принципалов Kerberos и пары ключей для служб

sshd, работающих на каждом клиенте SSH; - создать принципалов Kerberos и пары ключей для учетных записей на каждом клиенте SSH, под которыми будет выполняться подключение к серверу SSH.

Примечание. Принципал — это строка, полностью идентифицирующая пользователя, службу или клиента в области Kerberos.

Доступны следующие способы аутентификации с использованием Kerberos:

- Kerberos-аутентификация по паролю:

- пользователь получает билет Kerberos с помощью команды

kinit(см.man kinit); - при подключении к серверу пользователь вводит тот же пароль, который он ввел при получении билета Kerberos;

- в дальнейшем пользователь выполняет аутентификацию без ввода пароля;

- пользователь получает билет Kerberos с помощью команды

- Kerberos-аутентификация методом GSSAPI:

- пользователь получает билет Kerberos с помощью команды

kinit(см.man kinit); - при подключении к серверу пользователь аутентифицируется без ввода пароля.

- пользователь получает билет Kerberos с помощью команды

По умолчанию аутентификация с использованием Kerberos отключена.

Для включения или отключения Kerberos-аутентификации по паролю необходимо в окне модуля:

- из выпадающего списка Тип конфигурации SSH выбрать Сервер;

- перейти во вкладку Настройки аутентификации;

- выбрать нужное состояние:

- включить — установить флаг Проверьте пароль Kerberos KDC;

- отключить — снять флаг Проверьте пароль Kerberos KDC;

- нажать [Применить], при необходимости ввести пароль администратора.

Для включения или отключения Kerberos-аутентификации через интерфейс GSSAPI необходимо в окне модуля:

- из выпадающего списка Тип конфигурации SSH выбрать Сервер;

- перейти во вкладку Настройки аутентификации;

- выбрать нужное состояние:

- включить — установить флаг Разрешить аутентификацию по GSSAPI;

- отключить — снять флаг Разрешить аутентификацию по GSSAPI;

- нажать [Применить], при необходимости ввести пароль администратора.

Аутентификация методом «вызов-ответ»

Метод аутентификации «вызов-ответ» (challenge-response) позволяет пользователю пройти аутентификацию без передачи пароля по сети. Вместо пароля используется контрольная сумма, вычисляемая на основе пароля учетной записи и произвольной строки данных, полученной от сервера.

По умолчанию аутентификация методом «вызов-ответ» отключена.

Для включения или отключения аутентификации методом «вызов-ответ» необходимо в окне модуля:

- из выпадающего списка Тип конфигурации SSH выбрать Сервер;

- перейти во вкладку Настройки аутентификации;

- выбрать нужное состояние:

- включить — установить флаг Разрешить интерактивную аутентификацию с помощью клавиатуры;

- отключить — снять флаг Разрешить интерактивную аутентификацию с помощью клавиатуры;

- нажать [Применить], при необходимости ввести пароль администратора.

Аутентификация PAM

PAM (подключаемые модули аутентификации) — это набор библиотек, которые позволяют программам использовать различные механизмы аутентификации.

По умолчанию аутентификация с использованием PAM включена.

Для включения или отключения аутентификации с использованием PAM необходимо в окне модуля:

- из выпадающего списка Тип конфигурации SSH выбрать Сервер;

- перейти во вкладку Настройки аутентификации;

- выбрать нужное состояние:

- включить — установить флаг Включить аутентификацию PAM;

- отключить — снять флаг Включить аутентификацию PAM;

- нажать [Применить], при необходимости ввести пароль администратора.

Проверка по DNS

Проверка по DNS позволяет сопоставить IP-адрес клиента с его именем и убедиться, что для данного имени разрешено подключение. Это можно использовать в сочетании с аутентификацией по имени клиента (см. Аутентификация по имени клиента, а также описание параметра UseDNS в man sshd_config).

По умолчанию проверка по DNS отключена. Для включения проверки по DNS необходимо в окне модуля:

- из выпадающего списка Тип конфигурации SSH выбрать Сервер;

- перейти во вкладку Прочее;

- выбрать нужное состояние:

- включить — установить флаг Использовать DNS;

- отключить — снять флаг Использовать DNS;

- нажать [Применить], при необходимости ввести пароль администратора.

Сообщения для пользователей

Отображение приветствия

Приветствие отображается на клиенте при подключении пользователя к серверу, непосредственно перед запросом пароля. Приветствие может содержать информацию о сервере, предупреждения и другие сведения.

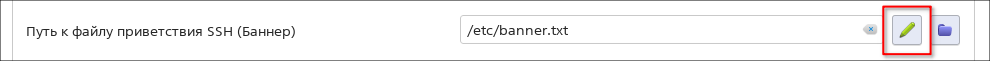

Для отображения приветствия необходимо в окне модуля:

- из выпадающего списка Тип конфигурации SSH выбрать Сервер;

- перейти во вкладку Прочее;

- в поле Путь к файлу приветствия SSH (Баннер) указать путь к файлу, содержащему текст приветствия, одним из следующих способов:

- ввести путь к файлу вручную;

- нажать [Выбрать файл], в открывшемся окне найти и выбрать файл, нажать [Открыть];

- нажать [Применить], при необходимости ввести пароль администратора.

При необходимости можно отредактировать файл с текстом приветствия:

- нажать [Редактирование];

- в открывшемся окне Редактирование внести нужные изменения в файл и нажать [Сохранить].

Отображение «сообщения дня»

«Сообщение дня» (message of the day, MOTD) отображается на клиенте при успешном входе пользователя. Текст сообщения дня содержится в файле /etc/motd. Сообщение дня может содержать информацию о сервере, правила, объявления для пользователей и другую информацию.

По умолчанию сообщение дня не отображается. Для отображения сообщения дня необходимо:

- отредактировать и сохранить файл

/etc/motd; - переключиться на окно модуля;

- в окне модуля из выпадающего списка Тип конфигурации SSH выбрать Сервер;

- перейти во вкладку Прочее;

- установить флаг Включить сообщение дня;

- нажать [Применить], при необходимости ввести пароль администратора.

Для отключения сообщения дня необходимо снять флаг Включить сообщение дня и нажать [Применить], при необходимости ввести пароль администратора.

Отображение времени предыдущего входа

По умолчанию при подключении к серверу на клиенте отображается время предыдущего входа на сервер под данной учетной записью.

Для включения или отключения отображения времени предыдущего входа пользователя необходимо в окне модуля:

- из выпадающего списка Тип конфигурации SSH выбрать Сервер;

- перейти во вкладку Прочее;

- выбрать нужное состояние:

- включить — установить флаг Включить отображение последнего времени входа в систему;

- отключить — снять флаг Включить отображение последнего времени входа в систему;

- снять флаг Включить отображение последнего времени входа в систему;

- нажать [Применить], при необходимости ввести пароль администратора.

Дополнительные возможности

Удаленный запуск графических программ

Функция удаленного запуска графических программ (X11Forwarding) позволяет клиентам удаленно взаимодействовать с интерфейсом графических программ, запущенных на сервере.

Следует учитывать, что:

- использование этой функции может снижать производительность сервера;

- некоторые программы могут некорректно работать с этой функцией;

- протокол X11 имеет уязвимости, которые могут быть использованы для несанкционированного доступа.

По умолчанию эта функция включена. Для включения или отключения функции удаленного запуска графических программ необходимо в окне модуля:

- из выпадающего списка Тип конфигурации SSH выбрать Сервер;

- перейти во вкладку Общие настройки;

- выбрать нужное состояние:

- включить — установить флаг Перенаправление графического интерфейса (X11Forwarding);

- отключить — снять флаг Перенаправление графического интерфейса (X11Forwarding);

- снять флаг Перенаправление графического интерфейса (X11Forwarding);

- нажать [Применить], при необходимости ввести пароль администратора.

Безопасная передача файлов

Для безопасной передачи файлов через SSH-соединение используется протокол SFTP.

По умолчанию безопасная передача файлов включена. Для отключения необходимо в окне модуля:

- из выпадающего списка Тип конфигурации SSH выбрать Сервер;

- перейти во вкладку Прочее;

- выбрать нужное состояние:

- включить — установить флаг Использовать подсистему SFTP;

- отключить — снять флаг Использовать подсистему SFTP;

- снять флаг Использовать подсистему SFTP;

- нажать [Применить], при необходимости ввести пароль администратора.

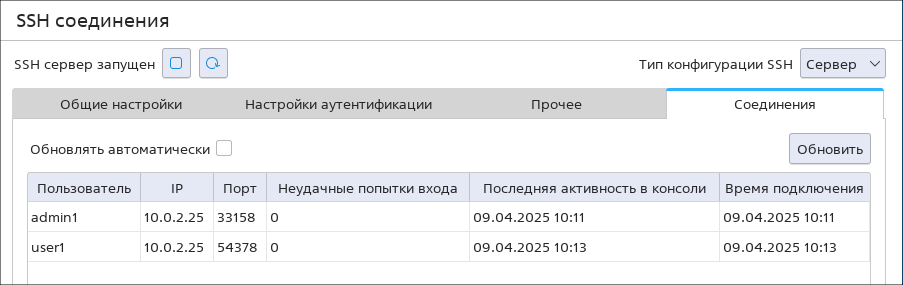

Информация о соединениях

Для просмотра информации об активных соединениях с сервером SSH необходимо:

- из выпадающего списка Тип конфигурации SSH выбрать Сервер;

- перейти во вкладку Соединения.

В таблице отображается список активных соединений и информация о каждом из них:

- Пользователь — имя учетной записи, под которой было выполнено подключение;

- IP — IP-адрес, с которого было выполнено подключение;

- Порт — порт, с которого было выполнено подключение;

- Неудачные попытки входа — количество неуспешных попыток входа при подключении;

- Последняя активность в консоли — дата и время выполнения последнего действия в терминале;

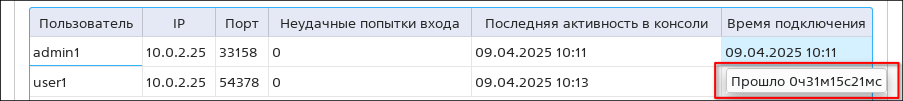

- Время подключения — дата и время подключения. При наведении курсора на значение в столбце будет отображена всплывающая подсказка с продолжительностью соединения на текущий момент.

Для обновления информации в таблице необходимо нажать [Обновить]. Чтобы включить автоматическое обновление таблицы каждые две секунды, необходимо установить флаг Обновлять автоматически.

Для того чтобы прервать соединение, необходимо в строке соединения нажать правой кнопкой мыши и в контекстном меню выбрать Отключить, при необходимости ввести пароль администратора.

Для того чтобы запретить все подключения с определенного IP-адреса, необходимо в строке соединения нажать правой кнопкой мыши и в контекстном меню соединения выбрать Заблокировать IP. IP-адрес соединения будет добавлен в список правил ограничения доступа (см. Ограничение доступа).

Настройка клиента

Конфигурационные файлы клиента

Текущие настройки клиента содержатся в конфигурационном файле /etc/ssh/ssh_config. При изменении настроек клиента изменения записываются в этот файл. Если настройки клиента менялись более одного раза, то резервная копия предыдущей конфигурации клиента будет сохранена в файл /etc/ssh/ssh_config.bak.

Резервную копию конфигурации можно использовать для восстановления настроек клиента (см. Восстановление настроек клиента).

Порт для подключения к серверу

По умолчанию для подключения к серверу SSH используется порт 22. Для того чтобы выбрать другой порт, необходимо в окне модуля:

- из выпадающего списка Тип конфигурации SSH выбрать Клиент;

- в поле Порт хоста указать номер порта, который будет использоваться для подключения;

- нажать [Применить], при необходимости ввести пароль администратора.

Время поддержания соединения

Время поддержания соединения — это время, по истечении которого соединение будет разорвано клиентом при отсутствии ответа сервера. Для проверки служба sshd отправляет на сервер контрольное сообщение (keepalive) — заданное количество раз с заданным интервалом. Общее время поддержания соединения — это длительность интервала, умноженная на максимальное количество попыток отправки сообщения «keepalive». Например, если задан интервал 1000 секунд и три попытки, то время поддержания соединения составит 3000 секунд.

По умолчанию время поддержания соединения не ограничено (интервал имеет значение 0), то есть соединение не разрывается автоматически при отсутствии ответа сервера. Для того чтобы настроить время поддержания соединения, необходимо в окне модуля:

- из выпадающего списка Тип конфигурации SSH выбрать Клиент;

- в поле Установить тайм-аут подключения к серверу SSH указать интервал в секундах;

- в поле Максимальное число keep-alive попыток перед отключением указать максимальное количество попыток отправки сообщения «keepalive»;

- нажать [Применить], при необходимости ввести пароль администратора.

Отмена несохраненных изменений

Для того чтобы отменить все несохраненные изменения, необходимо в окне модуля нажать [Сбросить].

Восстановление настроек

Восстановление настроек сервера

Для сервера можно восстановить конфигурацию по умолчанию (из конфигурационного файла по умолчанию /usr/share/openssh/sshd_config) или предыдущую конфигурацию (из резервной копии /etc/ssh/sshd_config.bak).

Для того чтобы восстановить конфигурацию сервера, необходимо:

- в окне модуля нажать [По умолчанию];

- если менялись настройки и сервера, и клиента, то отобразится диалоговое окно Параметры системы — в нем нажать [Сервер];

- если настройки сервера менялись более одного раза — в открывшемся диалоговом окне выбрать файл, из которого следует восстановить настройки:

- конфигурационный файл по умолчанию (

/usr/share/openssh/sshd_config) — нажать [Системная]; - резервная копия предыдущей конфигурации сервера (

/etc/ssh/sshd_config.bak) — нажать [Последняя рабочая конфигурация (локальная)];

- конфигурационный файл по умолчанию (

- при необходимости ввести пароль администратора.

Восстановление настроек клиента

Для клиента можно восстановить предыдущую конфигурацию из резервной копии /etc/ssh/ssh_config.bak, для этого:

- в окне модуля нажать [По умолчанию];

- в открывшемся диалоговом окне Параметры системы нажать [Клиент];

- при необходимости ввести пароль администратора.