Методика безопасности, нейтрализующая угрозы эксплуатации уязвимостей загрузчика grub2

Внимание

На время выполнения действий по применению методических указаний необходимо снять запрет на установку бита исполнения в политиках безопасности.

В настоящей методике безопасности приведены два варианта нейтрализации угроз безопасности:

- Обновление загрузчика grub2;

- Мероприятия по повышению защищённости раздела /boot.

Рекомендованным является применение варианта "Обновление загрузчика grub2" с последующим применением варианта "Мероприятия по повышению защищённости раздела /boot". При невозможности обновления загрузкчика возможно применение только варианта "Мероприятия по повышению защищённости раздела /boot".

Обновление загрузчика grub2

- Скачать архив по ссылке: ссылка;

Проверить соответствие контрольной суммы архива, выполнив команду:

gostsum 20200807SE16MD.tar.gz

3de1343e259d509ac056a33af140554664f3753c3341a1f91b7a0adac907f8ec 20200807se16md.tar.gzАрхив подписан усиленной квалифицированной электронной подписью АО "НПО РусБИТех" с использованием ключевого комплекта, выданного удостоверяющим центром Министерства Обороны Российской Федерации (Скачать). Для проверки подписи необходимо добавить в локальное хранилище сертификаты головного удостоверяющего центра и списки отозванных сертификатов, размещенные на сайте: https://structure.mil.ru/structure/UC/certificate.htmРаспаковать архив, выполнив команду:

tar xzf 20200807se16md.gzПерейти в распакованный каталог :

cd 20200807se16md- Если раздел /boot примонтирован в режиме "только чтение", то перемонтировать его в режиме разрешения записи;

Выполнить обновление установленных пакетов:

sudo ./update.sh

Мероприятия по повышению защищённости раздела /boot

Переключение загрузочного раздела /boot в режим "только чтение" (read-only)

В случае размещения каталога /boot отдельном дисковом разделе, его рекомендуется перевести в режим "только чтение" (read-only), для чего отредактировать конфигурационный файл /etc/fstab добавив опцию монтирования ro:

UUID=8ea2a0d4-611f-4614-a41c-34d24c69eea6 /boot ext4 ro,noatime,nodiratime 0 2

После перезагрузки или перемонтирования файловая система в каталоге /boot будет доступна только для чтения.

Установка высокого уровня целостности на файловую систему.

Одной из рекомендаций для затруднения получения доступа к файлам загрузчика, является установка мандатного контроля целостности на файловую систему. Для установки выполнить команду:

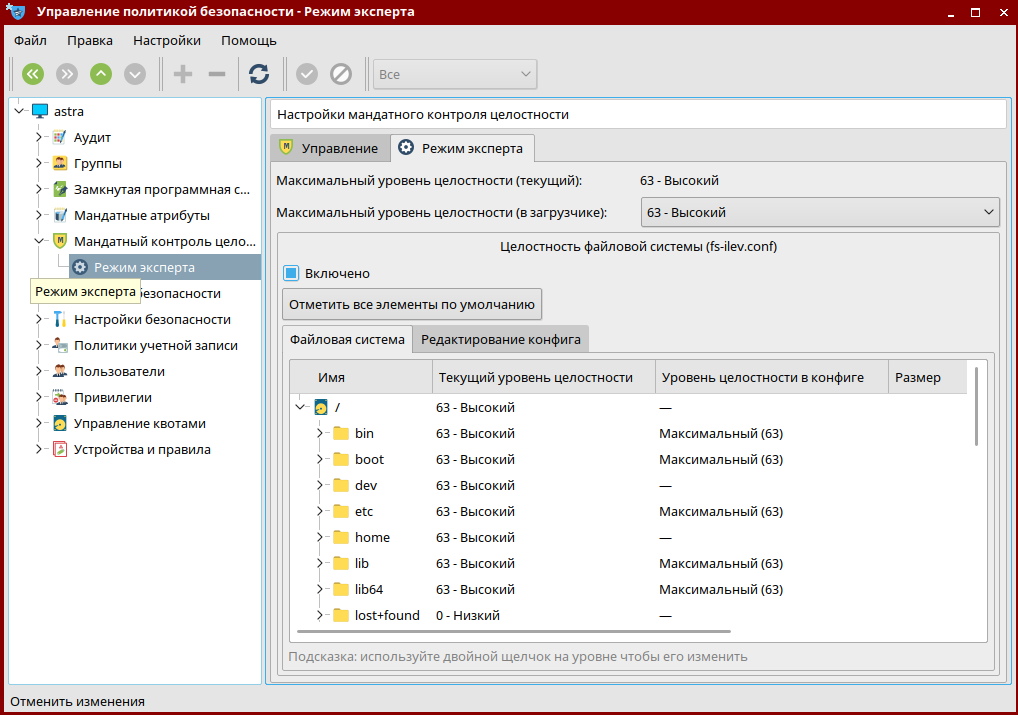

- Выбрать раздел Мандатный контроль целостности → Режим эксперта;

- Выставить чек-бокс "Целостность файловой системы - Включено":

- После установки контроля целостности выполнить перезагрузку системы.

Контроль целостности при помощи АПМДЗ

Настроить контроль целостности в соответствии с документацией "Руководство администратора РУСБ.468266.003 И1" пункт 7.5 "Контроль целостности". В операционной системе поставить необходимые файлы на контроль в соответствии с пунктом 8.1 "Контроль целостности файлов". В частности необходимые файлы:

- Файл /boot/grub/grub.cfg

- Образы ядра /boot/*vmlinuz*

- Файл /boot/efi/EFI/astralinuxse/grubx64.efi

- Загрузчик /boot/efi/EFI/Boot/bootx64.efi

При корректном применении настроек, доступ к операционной системе при изменении файла grub.cfg будет только у администратора АПМДЗ.