О программе

ViPNet PKI Client — универсальный программный комплекс, разработанный компанией ИнфоТеКС. Предназначен для решения основных задач пользователя при работе с сервисами, использующими:

- заверение документов электронной подписью;

- шифрование файлов;

- аутентификацию пользователей для доступа к веб-сервисам;

- построение защищенных TLS-соединений.

Состав ПО

В состав ViPNet PKI Client входят следующие компоненты:

- File Unit – компонент для работы с файлами;

- Web Unit – компонент для работы с данными, передаваемыми браузерами;

- CRL Unit – компонент для обеспечения актуальности требуемых для работы c сертификатами CRL;

- Certificate Unit – компонент для управления жизненным циклом сертификатов, менеджер сертификатов;

- TLS Unit – компонент для обеспечения организации TLS-соединений со стороны клиента для защищенного доступа к порталам;

- ViPNet CSP - провайдер криптографических функций.

Про ifcp плагин

Предварительно должны быть добавлены личные сертификаты в хранилище uMy согласно инструкции: Работа с КриптоПро CSP

Для доступа к Госуслугам с помощью сертификатов следует использовать КриптоПро Linux версии 4r4 и выше.

Установка плагина для работы с порталом государственных услуг

Для аутентификации через ЕСИА esia.gosuslugi.ru следует:

1) Скачать IFCP-плагин с сайта ГосУслуг в формате «deb» — файл IFCPlugin-x86_64.deb с сайта: https://ds-plugin.gosuslugi.ru/plugin/upload/Index.spr

2) Установить плагин:

$ sudo dpkg -i IFCPlugin-x86_64.deb

3) Добавить расширение для Госуслуг в браузере chromium:

Для правильной работы плагина, следует прописать символические ссылки:

Для браузера Chromium:

sudo ln -s /etc/opt/chrome/native-messaging-hosts/ru.rtlabs.ifcplugin.json /etc/chromium/native-messaging-hosts

Настройка конфигурационных файлов

4) Привести конфигурационный файл IFCplugin /etc/ifc.cfg к виду :

log = {

level = "DEBUG";

}

config = {

cert_from_registry = "false";

set_user_pin = "false";

}

params =

(

{ name = "CryptoPro CSP";

alias = "cprocsp";

type = "pkcs11";

alg = "gost2001";

model = "CPPKCS 3";

lib_linux = "/opt/cprocsp/lib/amd64/libcppkcs11.so";

},

{ name = "Криптопровайдер VipNet CSP";

alias = "VIPNet";

type = "capi";

provider_name = "Infotecs Cryptographic Service Provider";

provider_num = "2";

skip_pkcs11_list = "true";

},

{ name = "Криптопровайдер VipNet CSP";

alias = "VIPNet_linux";

type = "capi_linux";

provider_name = "Infotecs Cryptographic Service Provider";

provider_num = "2";

skip_pkcs11_list = "true";

},

{ name = "Криптопровайдер КриптоПро CSP";

alias = "CryptoPro";

type = "capi";

provider_name = "Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider";

provider_num = "75";

skip_pkcs11_list = "false";

},

{ name = "Криптопровайдер КриптоПро Рутокен CSP";

alias = "CryptoPro_Rutoken";

type = "capi";

provider_name = "GOST R 34.10-2001 Rutoken CSP";

provider_num = "75";

skip_pkcs11_list = "false";

},

{ name = "Криптопровайдер Signal-COM CSP";

alias = "SignalCom";

type = "capi";

provider_name = "Signal-COM CPGOST Cryptographic Provider";

provider_num = "75";

skip_pkcs11_list = "false";

},

{ name = "Криптопровайдер Signal-COM CSP";

alias = "SignalCom_2012_256";

type = "capi";

provider_name = "Signal-COM GOST R 34.10-2012 (256) Cryptographic Provider";

provider_num = "80";

skip_pkcs11_list = "false";

},

{ name = "Криптопровайдер Signal-COM CSP";

alias = "SignalCom_2012_512";

type = "capi";

provider_name = "Signal-COM GOST R 34.10-2012 (512) Cryptographic Provider";

provider_num = "81";

skip_pkcs11_list = "false";

},

{ name = "Криптопровайдер LISSI-CSP";

alias = "LISSI-CSP";

type = "capi";

provider_name = "LISSI-CSP";

provider_num = "75";

skip_pkcs11_list = "false";

},

{ name = "JaCarta Криптотокен";

alias = "JaCarta";

type = "pkcs11";

alg = "gost2001";

model = "eToken GOST,JaCarta GOST 2.0";

lib_win = "jcPKCS11-2.DLL";

lib_linux = "libjcPKCS11-2.so.2.4.0";

lib_mac = "jcPKCS11-2";

},

{ name = "Актив руТокен ЭЦП";

alias = "ruTokenECP";

type = "pkcs11";

alg = "gost2001";

model = "Rutoken ECP";

lib_win = "rtpkcs11ecp.dll";

lib_linux = "librtpkcs11ecp.so";

lib_mac = "librtpkcs11ecp.dylib";

}

);

Просмотр логов

Для проверки работы плагина, в терминале в режиме live можно просмотреть логи:

tail -f /var/log/ifc/engine_logs/engine.log

Вход с помощью электронной подписи

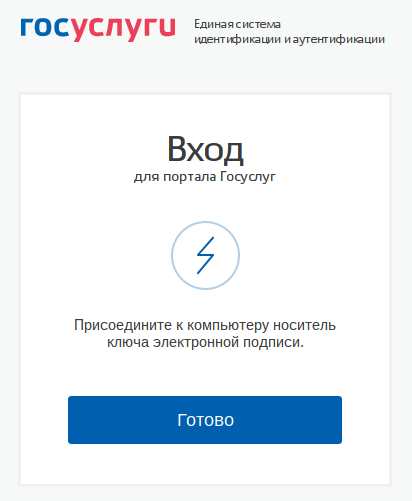

Для авторизации следует пройти по адресу: esia.gosuslugi.ru и выбрать Вход с помощью электронной подписи

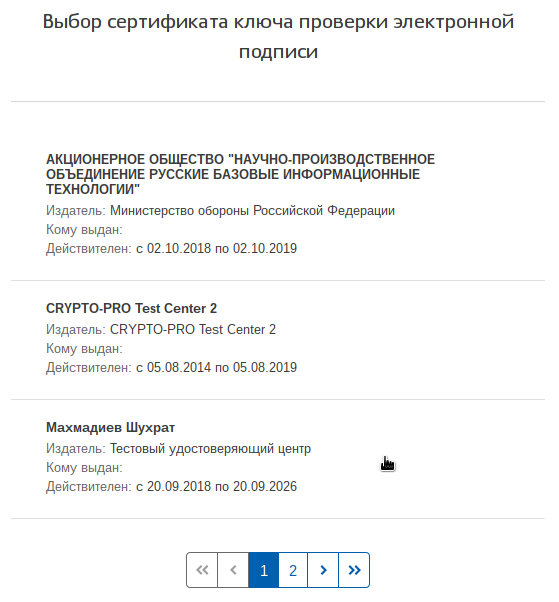

9) Подключив токен, следует нажать кнопку "Готово", после чего система предложит выбрать нужный сертификат ключа проверки ЭЦП: