О программе

Программное обеспечение ViPNet CSP Linux позволяет:

- организовать выполнение криптографических операций на компьютерах, работающих под управлением операционных систем Astra Linux;

- обеспечить защищенный обмен данными на основе инфраструктуры открытых ключей (PKI).

Состав программного обеспечения

Программное обеспечение ViPNet CSP Linux состоит из нескольких пакетов. В зависимости от поставленных задач можно установить лишь некоторые из них. Полный перечень всех пакетов можно найти в Руководстве пользователя Vipnet CSP.

Основные пакеты, входящие в ПО ViPNet CSP Linux:

| Название пакета | Основные файлы | Назначение |

|---|---|---|

itcs-licensing | license | Утилита для регистрации ViPNet CSP Linux |

| itcs-winapi | certmgr certreq | Утилита с командным интерфейсом для работы с хранилищем сертификатов Утилита с командным интерфейсом для создания контейнера ключей и запроса на сертификат |

| itcs-winapi-gui | certmgr-gui | Утилита с графическим пользовательским интерфейсом для работы с хранилищем сертификатов |

| itcs-entropy-gost | rngcmgr rngpkcs11host | Утилита с командным интерфейсом для работы с датчиками случайных чисел. Утилита, вызов которой используется при использовании датчика случайных чисел, реализованного на поддерживаемом внешнем устройстве |

itcs-entropy-gost-gui | rngqtmgr | Утилита с графическим пользовательским интерфейсом для работы с датчиками случайных чисел |

| itcs-csp-gost | csp-integral-test csp-gost | Утилита для проверки функциональности криптопровайдера Утилита с командным интерфейсом для настройки криптопровайдера ViPNet CSP Linux. Позволяет выполнять следующие действия:

|

| itcs-csp-gost-gui | Библиотека графических | Содержит элементы, реализующие графический пользовательский интерфейс криптопровайдера. К таким элементам относятся, например, окна для работы с контейнерами ключей |

| itcs-integrity-check | check_prg make_ext_crg | Служебная утилита для проверки контроля целостности файлов программного обеспечения вручную Служебная утилита для создания списка системных файлов ОС Linux, подлежащих контролю целостности |

| itcs-cryptofile | cryptofile | Утилита, позволяющая выполнять следующие операции с файлами:

|

| itcs_wiper | wipe | Утилита для надежного удаления файлов |

| itcs-softtoken | token_manager | Утилита для работы с программными токенами |

| itcs-openssl | key_manager | Служебная утилита для выполнения криптографических операций при работе с пакетом itcs-openssl |

Установка пакетов

Можно либо установить все пакеты, входящие в комплект поставки ПО ViPNet CSP Linux, либо выбрать только пакеты, необходимые для выполнения конкретной задачи. Расположение файлов после установки пакета будет следующим:

- Библиотеки и утилиты, входящие во все пакеты:

- Примеры использования — /opt/itcs/share/samples .

- Заголовочные файлы — /opt/itcs/include .

- Исполняемые файлы — /opt/itcs/bin .

- Кроме того, будут созданы необходимые служебные каталоги:

- Каталог для файлов настроек: /etc/opt/itcs .

- Каталог для хранения данных приложений: /var/opt/itcs/vipnet-csp.

- Каталог для хранения пользовательских данных (например, контейнеров ключей): /home/<имя_пользователя>/.itcs/vipnet-csp.

Ручная установка

Для установки следует воспользоваться командой:

- itcs-licensing

- itcs-entropy-gost

- itcs-winapi

- itcs-csp-gost

Чтобы добавить библиотеки и утилиты с реализацией графического интерфейса криптопровайдера, установить пакеты:

- itcs-winapi-gui.

- itcs-entropy-gost-gui.

- itcs-csp-gost-gui.

Установка с помощью сценария

В ViPNet CSP Linux версии 4.4 и выше установить необходимые пакеты можно с помощью специального сценария vipnetcsp_pkg_manager.sh. При этом зависимости между пакетами будут учтены автоматически.

Для ОС Astra Linux Special Edition (очередное обновление 1.5 и 1.6) и Astra Linux Common Edition 2.12 :

Наборы пакетов, подлежащие установке. Возможные значения:

- all — все подходящие пакеты, находящиеся в каталоге;

- vipnet_csp — все подходящие пакеты ViPNet CSP Linux без пакетов, отвечающих за работу утилит с графическим интерфейсом;

- vipnet_csp_gui — все подходящие пакеты ViPNet CSP Linux.

Регистрация ViPNet CSP Linux

После установки программное обеспечение ViPNet CSP Linux работает в демо-режиме и срок его использования ограничен двумя неделями. Чтобы зарегистрировать ViPNet CSP Linux с помощью полученного кода регистрации:

В командной строке перейти в каталог /opt/itcs/bin и запустите утилиту license со следующими параметрами:

- <идентификатор> — идентификатор продукта (csp_linux );

- <серийный номер> — Ваш серийный номер;

- <регистрационный код> — Ваш регистрационный код.

Чтобы убедиться, что программное обеспечения ViPNet CSP Linux зарегистрировано запустить утилиту license с параметром list:

Носители и контейнеры

Просмотр доступных контейнеров ключей:

Printing available containers (for user):

0. SafeNet eToken (eToken Aladdin)(Makhmadiev): abn_0199.key

1. /home/astrauser/.itcs/vipnet-csp/containers/test1234

SUCCESSED

Свойства контейнера:

Container

Name: abn_0199.key

Type: Device

Location: SafeNet eToken (eToken Aladdin)(Makhmadiev)

Certificate

Issuer: Министерство обороны Российской Федерации

Subject: "НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ"

Serial: 01 d4 71 12 b2 ad 03 20 00 00 0a 57 06 ba 00 05

Subject key identifier: e4 09 ca 71 42 ef 6a 5d 8a ec 70 8c 9d dd dd dd dd 74 e4 78

Not before: 31-10-2018 17:10:00

Not after: 31-10-2019 17:10:00

Fingerprint (SHA1 hash): aa bb cc dd 0e 8e e0 84 e3 8f 48 85 4f 40 80 ef 1a c6 31 04

SUCCESSED

Менеджер сертификатов Vipnet CSP Linux

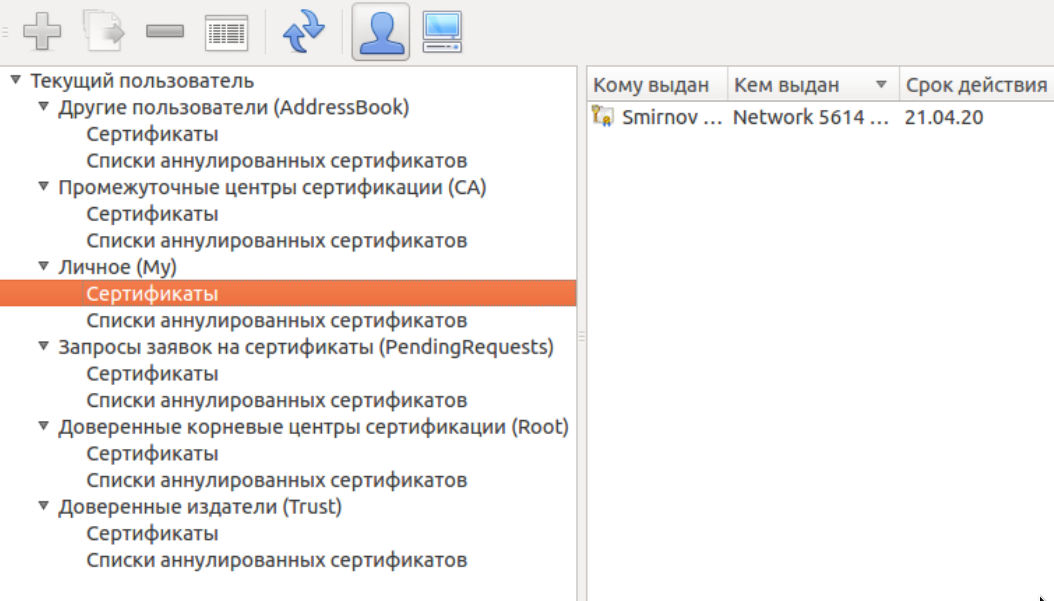

Установка и сертификата в системное хранилище с помощью утилиты, имеющей графический интерфейс (gui)

Чтобы установить сертификат в системное хранилище с помощью утилиты с графическим интерфейсом пользователя, выполнить следующие действия:

- Перейти в каталог /opt/itcs/bin и запустите утилиту certmgr-gui

В окне Хранилище сертификатов на панели инструментов, выбрать в какое хранилище сертификатов установить сертификат (My, Root, CA, AddressBook).

Текущий пользователь - Личное - если требуется установить сертификат в хранилище сертификатов пользователя.

Установка сертификата в системное хранилище с помощью утилиты командной строки

Установка

Чтобы установить сертификат в системное хранилище с помощью утилиты командной строки:

Перейти в каталог /opt/itcs/bin и запустите утилиту certmgr со следующими параметрами:

- <хранилище> — хранилище сертификатов, задайте одно из следующих значений:

- CurrentUser — если вы хотите установить сертификат в хранилище сертификатов пользователя (является значением по умолчанию);

- LocalMachine — если вы хотите установить сертификат в хранилище сертификатов компьютера .

Пример запуска утилиты certmgr с параметрами:

Просмотр свойств сертификатов

Если вы хотите просмотреть свойства сертификата, следует воспользоваться командой:

./certmgr print_certificate --location=CurrentUser --store=My --index=4

Выполнение криптографических операций с файлами

С помощью тестовой утилиты cryptofile можно:

- зашифровывать и расшифровывать файлы;

- подписывать файлы электронной подписью

- проверять электронную подпись.

Примеры команд для выполнения таких операций приведены ниже.

Пример подписания файла test.doc (для задания закрытого ключа используется имя издателя и серийный номер соответствующего ему сертификата):

Работа ViPNet CSP Linux в режиме замкнутой программной среды

Под управлением ОС Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.5)

Для работы в ОС Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.5) в режиме замкнутой программной среды следует использовать открытый ключ infotecs_pub_key.gpg, входящий в комплект поставки ViPNet CSP Linux. Дальнейшую настройку выполнять по инструкции Astra Linux: Режим замкнутой программной среды.

Под управлением ОС Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.6)

Для работы в ОС Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.6) в режиме замкнутой программной среды:

- Установить пакет из состава Astra Linux astra-digsig-oldkeys.

- Поместить открытый ключ infotecs_pub_key.gpg, входящий в комплект поставки ViPNet CSP Linux, в каталог /etc/digsig/keys/legacy/keys/.

- Дальнейшую настройку выполнять по инструкции: Astra Linux: Режим замкнутой программной среды.

Полезные ссылки

Сведения о продуктах и решениях ViPNet, распространенные вопросы и другая полезная информация собраны на сайте «ИнфоТеКС»:

- Веб-портал документации ViPNet https://docs.infotecs.ru.

- Описание продуктов ViPNet https://infotecs.ru/products/

- Информация о решениях ViPNet https://www.infotecs.ru/solutions/

- Сборник часто задаваемых вопросов (FAQ) https://www.infotecs.ru/support/faq/

- Форум пользователей продуктов ViPNet https://www.infotecs.ru/forum/.