Методические указания не являются кумулятивными. При выполнении методических указаний другие виды обновлений автоматически не применяются и должны быть установлены отдельно.

Перед выполнением действий настоящей методики безопасности необходимо установить оперативное обновление 6 (БЮЛЛЕТЕНЬ № 20200722SE16).

Обновленные пакеты, в которых устранена угроза эксплуатации уязвимостей, включены в состав оперативного обновления 8 (БЮЛЛЕТЕНЬ № 20210730SE16).

Методика безопасности, нейтрализующая угрозы эксплуатации уязвимостей загрузчика grub2

Внимание

На время выполнения действий по применению методических указаний необходимо снять запрет на установку бита исполнения в политиках безопасности.

В настоящей методике безопасности приведены следующие варианты нейтрализации угроз безопасности:

- Обновление загрузчика grub2. Полностью устраняет обнаруженные уязвимости;

- Контроль целостности при помощи АПМДЗ. Нейтрализует возможность эксплуатации существующих уязвимостей для пользователей, не являющихся администраторами АПМДЗ;

- Переключение загрузочного раздела /boot в режим "только чтение" (read-only). Нейтрализует возможность эксплуатации существующих уязвимостей. При использовании этого варианта дополнительно необходимо обеспечить невозможности модификации данных средствами других ОС (например, модификации при помощи загрузки другой ОС с диска или подключаемого устройства). Вариант доступен только в случаях, если каталог /boot размещён на отдельном дисковом разделе.

- Установка высокого уровня целостности на файловую систему. Нейтрализует возможность эксплуатации существующих уязвимостей. При использовании этого варианта дополнительно необходимо обеспечить невозможности модификации данных средствами других ОС (например, модификации при помощи загрузки другой ОС с диска или подключаемого устройства).

Нейтрализовать возможность эксплуатации уязвимостей можно применив любой из указанных способов или применив их совместно в любом сочетании.

Обновление загрузчика grub2

Обновление загрузчика grub2 полностью устраняет обнаруженные уязвимости.- Скачать архив по ссылке: ссылка;

Проверить соответствие контрольной суммы архива, выполнив команду:

gostsum 20200807SE16MD.tar.gz

3de1343e259d509ac056a33af140554664f3753c3341a1f91b7a0adac907f8ec 20200807se16md.tar.gzАрхив подписан усиленной квалифицированной электронной подписью ООО "РусБИТех-Астра" (Скачать).

Порядок проверки обновления безопасности описан в статье Проверка отсоединенной подписи файлов.

Распаковать архив, выполнив команду:

tar xzf 20200807se16md.tar.gzПерейти в распакованный каталог :

cd 20200807se16md- Если раздел /boot примонтирован в режиме "только чтение", то перемонтировать его в режиме разрешения записи;

Выполнить обновление установленных пакетов:

sudo ./update.sh

Включение контроля целостности при помощи АПМДЗ

Использование контроля целостности при помощи АПМДЗ нейтрализует возможность эксплуатации существующих уязвимостей для пользователей, не являющихся администраторами АПМДЗ.

При возможности использовать АПМДЗ настроить контроль целостности средствами АПМДЗ в соответствии с документацией. Для АПМДЗ Максим-М1 рекомендации приведены в документе "Руководство администратора РУСБ.468266.003 И1" пункт 7.5 "Контроль целостности". Для АПМДЗ других производителей необходимая информация должна быть приведена в прилагаемой эксплуатационной документации. Минимальный набор контролируемых файлов:

- Файл /boot/grub/grub.cfg

- Образы ядра /boot/*vmlinuz*

- Файл /boot/efi/EFI/astralinuxse/grubx64.efi

- Загрузчик /boot/efi/EFI/Boot/bootx64.efi

При корректном применении настроек, доступ к операционной системе при изменении файла grub.cfg будет только у администратора АПМДЗ.

Переключение загрузочного раздела /boot в режим "только чтение" (read-only)

Переключение загрузочного раздела /boot в режим "только чтение" (read-only) нейтрализует возможность эксплуатации существующих уязвимостей.

Данный вариант доступен только в случаях, если каталог /boot размещён на отдельном дисковом разделе.

Для перевода раздела в режим "только чтение" (read-only) отредактировать конфигурационный файл /etc/fstab добавив опцию монтирования ro:

UUID=8ea2a0d4-611f-4614-a41c-34d24c69eea6 /boot ext4 ro,noatime,nodiratime 0 2

После перезагрузки или перемонтирования дискового раздела файловая система в каталоге /boot будет доступна только для чтения.

Установка высокого уровня целостности на файловую систему.

Установка высокого уровня целостности на файловую систему нейтрализует возможность эксплуатации существующих уязвимостей.

Для установки высокого уровня целостности на файловую систему выполнить команду:

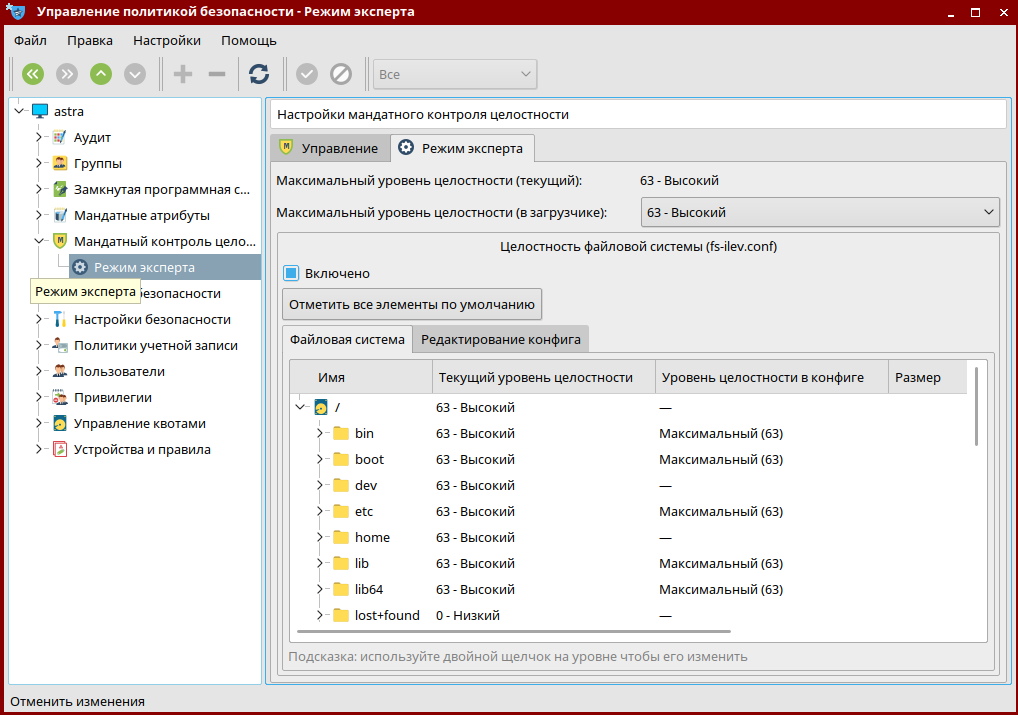

- Выбрать раздел Мандатный контроль целостности → Режим эксперта;

- Выставить чек-бокс "Целостность файловой системы - Включено":

- После установки мандатного контроля целостности на файловую систему выполнить перезагрузку системы.