Методические указания по нейтрализации угроз эксплуатации уязвимостей операционной системы специального назначения Astra Linux Special Edition РУСБ.10152-02 (очередное обновление 4.7) в информационных системах.

Содержание

Методические указания не являются кумулятивными. При выполнении методических указаний другие виды обновлений автоматически не применяются и должны быть установлены отдельно.

Обновленные пакеты, в которых устранена угроза эксплуатации уязвимости, включены в состав оперативного обновления 4.7.2 и оперативного обновления 4.7.1.

Внимание

При включенном защитном механизме «Мандатный контроль целостности» применение методических указаний необходимо выполнять от имени учетной записи пользователя с полномочиями администратора системы с высоким уровнем целостности.

На время выполнения действий по применению методических указаний необходимо снять запрет на установку бита исполнения в политиках безопасности.

Общая методика безопасности, нейтрализующая угрозу эксплуатации ряда уязвимостей

Для нейтрализации угрозы эксплуатации уязвимостей пакетов, перечисленных в таблице выше, необходимо соблюдать следующие рекомендации:

Запускать программное обеспечение (ПО) в изолированной программной среде с применением инструмента Firejail;

Изоляция приложений с использованием инструмента Firejail описана в документе РУСБ.10152-02 97 01-1 «Операционная система специального назначения «Astra Linux Special Edition». Руководство по КСЗ. Часть 1».

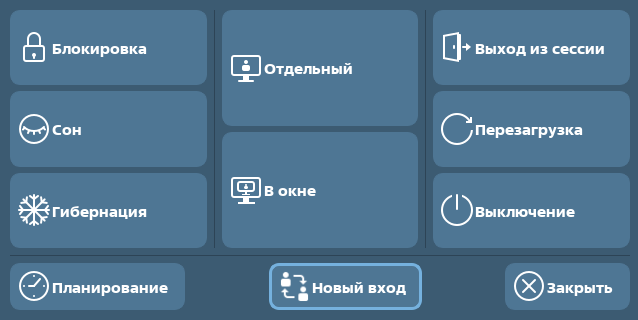

- По возможности запускать прикладное ПО в отдельной сессии. Для этого в графическом интерфейсе выбрать Пуск — Завершение работы — Новый вход. После чего выбрать тип сессии: Отдельный или В окне (см. рис. ниже);

- Обеспечить возможность запуска ПО только доверенными, обладающими соответствующими привилегиями пользователями. По возможности активировать режим Киоск-2, подробнее - см. Системный Киоск: пакет parsec-kiosk2 (ограничения пользователя);

Для непривилегированных пользователей активировать блокировку интерпретаторов, в том числе, если возможно — интерпретатора bash;

Блокировка интерпретатора bash может ограничить функционал некоторых программ и служб, не очевидным образом использующих bash, что приведет к нарушению штатной работы ОС.

После блокировки интерпретатора bash консольный вход пользователей с оболочкой bash будет невозможен.

В графической утилите «Управление политикой безопасности»Блокировку интерпретаторов можно включить используя графическую утилиту fly-admin-smc. Для этого:

- через графический интерфейс запустить утилиту (необходимы права администратора): Пуск — Панель управления — Безопасность — Политика безопасности;

- на боковой панели навигации выбрать пункт Настройки безопасности — Политика консоли и интерпретаторов и на рабочей панели установить следующие флаги:

- Включить блокировку интерпретатора Bash для пользователей;

- Включить блокировку интерпретаторов кроме Bash для пользователей;

- Включить блокировку интерпретатора Bash для пользователей;

- применить изменения — нажать комбинацию клавиш <Ctrl+S>.

Без использования графического интерфейсаДля блокировки интерпретаторов (кроме интерпретатора bash) необходимо выполнить в терминале команду:

sudo astra-interpreters-lock enableДля того чтобы проверить состояние блокировки интерпретаторов, необходимо в терминале выполнить команду:sudo astra-interpreters-lock statusЕсли блокировка включена, то результатом выполнения команды будет вывод сообщения:АКТИВНО

Для блокировки интерпретатора bash необходимо выполнить в терминале команду:

sudo astra-bash-lock enableДля того чтобы проверить состояние блокировки интерпретатора bash, необходимо в терминале выполнить команду:sudo astra-bash-lock statusЕсли блокировка включена, то результатом выполнения команды будет вывод сообщения:АКТИВНО

- Для уровней защищенности «Усиленный» и «Максимальный» включить (если были ранее выключены) следующие функции подсистемы безопасности:

- Мандатный контроль целостности (МКЦ);

- Замкнутая программная среда (ЗПС);

В графической утилите «Управление политикой безопасности»Функции подсистемы безопасности можно включить используя графическую утилиту fly-admin-smc. Для этого:

- через графический интерфейс запустить утилиту (необходимы права суперпользователя с высоким уровнем целостности): Пуск — Панель управления — Безопасность — Политика безопасности;

- на боковой панели навигации выбрать пункт Мандатный контроль целостности и на рабочей панели установить флаг Подсистема Мандатного Контроля Целостности;

- на боковой панели навигации выбрать пункт Замкнутая программная среда и во вкладке Настройки на переключателе Контроль исполняемых файлов выбрать значение Включить;

- применить изменения — нажать комбинацию клавиш <Ctrl+S>.

После включения МКЦ и ЗПС необходимо перезагрузить ОС.

Без использования графического интерфейсаДля включения функции подсистемы безопасности МКЦ необходимо выполнить в терминале команду:

sudo astra-mic-control enableПосле включения МКЦ необходимо перезагрузить ОС.

Для того чтобы проверить состояние функции подсистемы безопасности МКЦ, необходимо в терминале выполнить команду:

sudo astra-mic-control statusЕсли функция подсистемы безопасности МКЦ включена, то результатом выполнения команды будет вывод сообщения:АКТИВНО

Для включения функции подсистемы безопасности ЗПС необходимо выполнить в терминале команду:

sudo astra-digsig-control enableПосле включения ЗПС необходимо перезагрузить ОС.

Для того чтобы проверить состояние функции подсистемы безопасности ЗПС, необходимо в терминале выполнить команду:

sudo astra-digsig-control statusЕсли функция подсистемы безопасности ЗПС включена, то результатом выполнения команды будет вывод сообщения:АКТИВНО

- Для уровней защищенности «Усиленный» и «Максимальный» — запускать прикладное ПО только в сессиях с низким или промежуточным (отличном от максимального) уровнем целостности (предварительно должен быть включен МКЦ):

при графическом входе в систему указать уровень целостности в диалоговом окне, которое появляется после успешного ввода аутентификационных параметров;

- при консольном входе в систему дополнительных действий не требуется;

Для уровней защищенности «Усиленный» и «Максимальный» активировать режим запуска программных сервисов apache2 и exim4 на первом уровне целостности (предварительно должен быть включен МКЦ). Для этого необходимо выполнить в терминале команду:

sudo astra-ilev1-control enableДля того чтобы проверить состояние режима запуска сервисов apache2 и exim4, необходимо в терминале выполнить команду:sudo astra-ilev1-control statusЕсли режим запуска сервисов apache2 и exim на первом уровне целостности активирован, то результатом выполнения команды будет вывод сообщения:АКТИВНО

Методика безопасности, нейтрализующая угрозу эксплуатации уязвимостей программного обеспечения avahi

Список нейтрализованных угроз безопасности:

- CVE-2017-6519.

Для нейтрализации угрозы эксплуатации уязвимостей необходимо с помощью межсетевого экрана отключить возможность выхода ПО avahi вне локальной сети (заблокировать UDP порт 5353). Для этого:

добавить правило, выполнив в терминале команду, например такого вида:

После добавления правила необходимо удостоверится в том, что изменения будут сохранены после перезагрузки ОС. Подробнее — см. Сохранение и восстановление правил iptables.

добавить правило, выполнив в терминале следующую команду:

Методика безопасности, нейтрализующая угрозу эксплуатации уязвимостей программного обеспечения firefox

Список нейтрализованных угроз безопасности:

- CVE-2021-23954;

- CVE-2021-23958;

- CVE-2021-23960;

- CVE-2021-23994;

- CVE-2021-23995;

- CVE-2021-23997;

- CVE-2021-29952;

- CVE-2021-29970;

CVE-2021-30547.

В процессе эксплуатации ОС вместо ПО firefox рекомендуется использовать ПО chromium.

Для нейтрализации угрозы эксплуатации уязвимостей необходимо следовать общим рекомендациям, представленным выше (см. Общая методика безопасности, нейтрализующая угрозу эксплуатации ряда уязвимостей).

Кроме того, необходимо выполнить следующие дополнительные действия:

Методика безопасности, нейтрализующая угрозу эксплуатации CVE-2021-23958

Для нейтрализации угрозы эксплуатации уязвимости необходимо отключить компонент WebRTC (если он включен), для этого:

- запустите браузер, например, с использованием графического интерфейса: Пуск — Сеть — Веб-браузер Firefox;

- в адресную строку введите "about:config" и нажмите клавишу <Enter>;

- на открывшейся странице с предупреждением нажмите на кнопку [Accept the Risk and Continue] (Принять риск и продолжить);

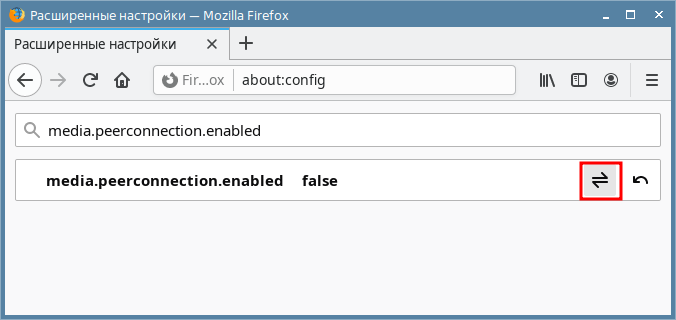

- на открывшейся странице Расширенные настройки в поле поиска введите следующее наименование параметра: "media.peerconnection.enabled";

- в появившейся строке с параметром установите значение

false, нажав на кнопку [Переключить] (см. рисунок ниже);

- перезапустите веб-браузер Firefox.

Методика безопасности, нейтрализующая угрозу эксплуатации CVE-2021-23954 и CVE-2021-23960

Для нейтрализации угрозы эксплуатации уязвимости необходимо отключить компонент JavaScript (если он включен), для этого:

- запустите браузер, например, с использованием графического интерфейса: Пуск — Сеть — Веб-браузер Firefox;

- в адресную строку введите "about:config" и нажмите клавишу <Enter>;

- на открывшейся странице с предупреждением нажмите на кнопку [Accept the Risk and Continue] (Принять риск и продолжить);

- на открывшейся странице Расширенные настройки в поле поиска введите следующее наименование параметра: "javascript.enabled";

- в появившейся строке с параметром установите значение

false, нажав на кнопку [Переключить]; - перезапустите веб-браузер Firefox.

Методика безопасности, нейтрализующая угрозу эксплуатации CVE-2021-23994

Для нейтрализации угрозы эксплуатации уязвимости необходимо отключить компонент WebGL (если он включен), для этого:

- запустите браузер, например, с использованием графического интерфейса: Пуск — Сеть — Веб-браузер Firefox;

- в адресную строку введите "about:config" и нажмите клавишу <Enter>;

- на открывшейся странице с предупреждением нажмите на кнопку [Accept the Risk and Continue] (Принять риск и продолжить);

- на открывшейся странице Расширенные настройки в поле поиска введите следующее наименование параметра: "webgl.disabled";

- в появившейся строке с параметром установите значение

true, нажав на кнопку [Переключить]; - перезапустите веб-браузер Firefox.

Методика безопасности, нейтрализующая угрозу эксплуатации CVE-2021-23995

Для нейтрализации угрозы эксплуатации уязвимости необходимо отключить режим адаптивного дизайна (если он активен), для этого:

- запустите браузер, например, с использованием графического интерфейса: Пуск — Сеть — Веб-браузер Firefox;

- в адресную строку введите "about:config" и нажмите клавишу <Enter>;

- на открывшейся странице с предупреждением нажмите на кнопку [Accept the Risk and Continue] (Принять риск и продолжить);

- на открывшейся странице Расширенные настройки в поле поиска введите следующее наименование параметра: "devtools.policy.disabled";

- в появившейся строке с параметром установите значение

true, нажав на кнопку [Переключить]; - перезапустите веб-браузер Firefox.

Методика безопасности, нейтрализующая угрозу эксплуатации CVE-2021-23997

Для нейтрализации угрозы эксплуатации уязвимости необходимо отключить функцию кэширования страниц, для этого:

- запустите браузер, например, с использованием графического интерфейса: Пуск — Сеть — Веб-браузер Firefox;

- в адресную строку введите "about:config" и нажмите клавишу <Enter>;

- на открывшейся странице с предупреждением нажмите на кнопку [Accept the Risk and Continue] (Принять риск и продолжить);

- на открывшейся странице Расширенные настройки в поле поиска введите следующее наименование параметра: "browser.cache.offline.enable";

- в появившейся строке с параметром установите значение

false, нажав на кнопку [Переключить]; - повторите шаги 4 и 5 для следующих параметров:

- browser.cache.disk.enable;

- browser.cache.disk_cache_ssl;

- browser.cache.memory.enable;

- на странице Расширенные настройки в поле поиска введите следующее наименование параметра: "network.http.use-cache";

- в появившейся строке с параметром нажмите на кнопку [+], а затем установите значение

false, нажав на кнопку [Переключить]; - перезапустите веб-браузер Firefox.

Методика безопасности, нейтрализующая угрозу эксплуатации CVE-2021-29952

Для нейтрализации угрозы эксплуатации уязвимости необходимо отключить компонент WebRender (если он включен), для этого:

- запустите браузер, например, с использованием графического интерфейса: Пуск — Сеть — Веб-браузер Firefox;

- в адресную строку введите "about:config" и нажмите клавишу <Enter>;

- на открывшейся странице с предупреждением нажмите на кнопку [Accept the Risk and Continue] (Принять риск и продолжить);

- на открывшейся странице Расширенные настройки в поле поиска введите следующее наименование параметра: "gfx.webrender.all";

- в появившейся строке с параметром установите значение

false, нажав на кнопку [Переключить]; - перезапустите веб-браузер Firefox.

Методика безопасности, нейтрализующая угрозу эксплуатации CVE-2021-29970

Для нейтрализации угрозы эксплуатации уязвимости необходимо отключить функцию специальные возможности (Accessibility features), для этого:

- запустите браузер, например, с использованием графического интерфейса: Пуск — Сеть — Веб-браузер Firefox;

- в адресную строку введите "about:config" и нажмите клавишу <Enter>;

- на открывшейся странице с предупреждением нажмите на кнопку [Accept the Risk and Continue] (Принять риск и продолжить);

- на открывшейся странице Расширенные настройки в поле поиска введите следующее наименование параметра: "accessibility.force_disabled";

- в появившейся строке с параметром нажмите на кнопку [Изменить] и в текстовом поле введите цифру "1";

- в строке с параметром нажмите на кнопку [Сохранить];

- перезапустите веб-браузер Firefox.

Методика безопасности, нейтрализующая угрозу эксплуатации CVE-2021-30547

Для нейтрализации угрозы эксплуатации уязвимости необходимо отключить модуль ANGLE (если он включен), для этого:

- запустите браузер, например, с использованием графического интерфейса: Пуск — Сеть — Веб-браузер Firefox;

- в адресную строку введите "about:config" и нажмите клавишу <Enter>;

- на открывшейся странице с предупреждением нажмите на кнопку [Accept the Risk and Continue] (Принять риск и продолжить);

- на открывшейся странице Расширенные настройки в поле поиска введите следующее наименование параметра: "webgl.disable-angle";

- в появившейся строке с параметром установите значение

true, нажав на кнопку [Переключить]; - перезапустите веб-браузер Firefox.

Методика безопасности, нейтрализующая угрозу эксплуатации общих уязвимостей программного обеспечения firefox и thunderbird

Список нейтрализованных угроз безопасности:

- CVE-2021-23961.

В процессе эксплуатации ОС вместо ПО firefox рекомендуется использовать ПО chromiun.

Для нейтрализации угрозы эксплуатации уязвимостей необходимо следовать общим рекомендациям, представленным выше (см. Общая методика безопасности, нейтрализующая угрозу эксплуатации ряда уязвимостей ).

Кроме того, для нейтрализации угрозы эксплуатации уязвимостей необходимо добавить правило блокировки следующих портов для TCP-пакетов:

6566 (используется протоколом SANE);

- 10080 (используется протоколом Amanda);

- 69 (используется протоколом TFTP);

- 161 (используется протоколом SNMP);

- 1719 (используется протоколом H323 (RAS));

- 137 (используется протоколом NetBIOS).

Для этого:

добавить правила, выполнив в терминале команды, например такого вида:

sudo iptables -A INPUT -p tcp --dport 6566 -j DROP

sudo iptables -A INPUT -p tcp --dport 10080 -j DROP

sudo iptables -A INPUT -p tcp --dport 69 -j DROP

sudo iptables -A INPUT -p tcp --dport 161 -j DROP

sudo iptables -A INPUT -p tcp --dport 1719 -j DROP

sudo iptables -A INPUT -p tcp --dport 137 -j DROP

После добавления правила необходимо удостоверится в том, что изменения будут сохранены после перезагрузки ОС. Подробнее — см. Сохранение и восстановление правил iptables.

добавить правила, выполнив в терминале следующие команды:

sudo ufw deny 6566/tcp

sudo ufw deny 10080/tcp

sudo ufw deny 69/tcp

sudo ufw deny 161/tcp

sudo ufw deny 1719/tcp

sudo ufw deny 137/tcp

Методика безопасности, нейтрализующая угрозу эксплуатации уязвимостей программного обеспечения glibc

Список нейтрализованных угроз безопасности:

- CVE-2019-25013.

Для нейтрализации угрозы эксплуатации уязвимостей необходимо отключить (если активна) поддержку корейской кодировки EUC-KR.

Для того чтобы просмотреть установленные локали, необходимо терминале выполнить команду:

Результатом выполнения команды будет вывод строк с поддерживаемыми кодировками. Если в ОС поддерживается корейская кодировка EUC-KR, то в терминале среди прочих отобразится строка следующего вида:

ko_KR.euckr

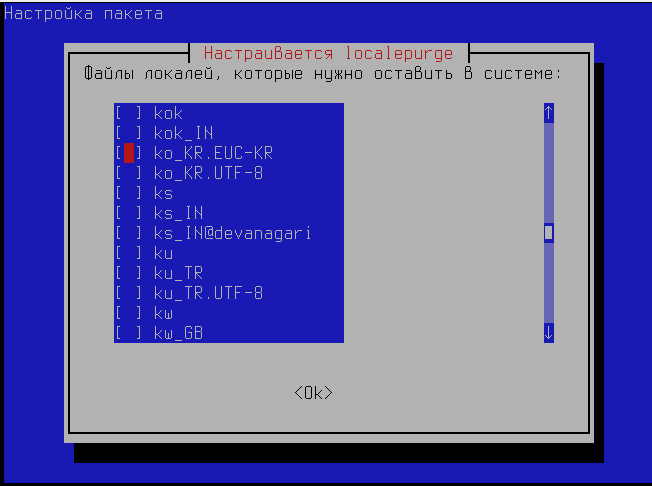

Для удаления локалей используется утилита localepurge. Для её установки необходимо в терминале выполнить команду:

Во время установки утилиты во вкладке Файлы локалей, которые нужно оставить в системе, необходимо снять флаг ko_KR.EUC-KR (см. рисунок ниже).

Методика безопасности, нейтрализующая угрозу эксплуатации уязвимостей программного обеспечения imagemagick

Список нейтрализованных угроз безопасности:

- CVE-2018-15607.

Для нейтрализации угрозы эксплуатации уязвимостей необходимо в конфигурационном файле /etc/ImageMagick-6/policy.xml установить следующие значения:

<policy domain="resource" name="width" value="10KP"/> <policy domain="resource" name="height" value="10KP"/>

Методика безопасности, нейтрализующая угрозу эксплуатации уязвимостей технологии iptables

Список нейтрализованных угроз безопасности:

- CVE-2012-2663.

Для нейтрализации угрозы эксплуатации уязвимости необходимо при формировании правил iptables соблюдать следующие рекомендации:

- вместо критерия

«--syn»использовать критерий«--tcp-flags SYN,ACK,FIN SYN»;

добавить правило сброса TCP-пакетов, в которых одновременно установлены флаги

SYNиFIN;Пример команды добавления правилаsudo iptables -A INPUT -p tcp --tcp-flags SYN,FIN SYN,FIN -j REJECTПосле добавления правила необходимо удостоверится в том, что изменения будут сохранены после перезагрузки ОС. Подробнее — см. Сохранение и восстановление правил iptables.

Методика безопасности, нейтрализующая угрозу эксплуатации уязвимостей программного обеспечения linuxptp

Список нейтрализованных угроз безопасности:

- CVE-2021-3570.

Для нейтрализации угрозы эксплуатации уязвимостей необходимо:

Если возможно, использовать только сетевой интерфейс внутренней сети (без доступа в Интернет). Пример команды запуска службы

ptp4lс использованием сетевого интерфейсаeno1:sudo ptp4l -i eno1 -m -S

Если нет возможности использовать только сетевой интерфейс внутренней сети — с помощью межсетевого экрана блокировать входящие сообщения управления PTP, для этого:

С помощью iptablesДобавить правило, выполнив в терминале команду, например такого вида:

sudo iptables -A INPUT -p udp --dport 320 -j DROPПосле добавления правила необходимо удостоверится в том, что изменения будут сохранены после перезагрузки ОС. Подробнее — см. Сохранение и восстановление правил iptables.

С помощью межсетевого экрана ufwДобавить правило, выполнив в терминале следующую команду:

sudo ufw deny 320/udp

- Для уровней защищенности «Усиленный» и «Максимальный» — запускать прикладное ПО только в сессиях с низким или промежуточным (отличном от максимального) уровнем целостности (предварительно должен быть включен МКЦ):

- при графическом входе в систему указать уровень целостности в диалоговом окне, которое появляется после успешного ввода аутентификационных параметров;

- при консольном входе в систему дополнительных действий не требуется.

В процессе эксплуатации ОС вместо службы linuxptp рекомендуется использовать службу chrony. Более подробно: Службы синхронизации времени в Astra Linux.

Методика безопасности, нейтрализующая угрозу эксплуатации уязвимостей службы ntp

Список нейтрализованных угроз безопасности:

- CVE-2018-12327.

Для нейтрализации угрозы эксплуатации уязвимостей необходимо:

Проверить корректность IP-адресов уже используемых NTP-серверов, для этого в терминале выполнить команду:

sudo ntpdate -q <доменное имя NTP-сервера>В результате выполнения команды отобразится информация о NTP-сервере, в том числе и его IP-адрес.Чтобы проверить, не является ли IP-адрес NTP-серверов поддельным, можно воспользоваться Whois-сервисом, например, на web-сайте https://2ip.ru/whois/.

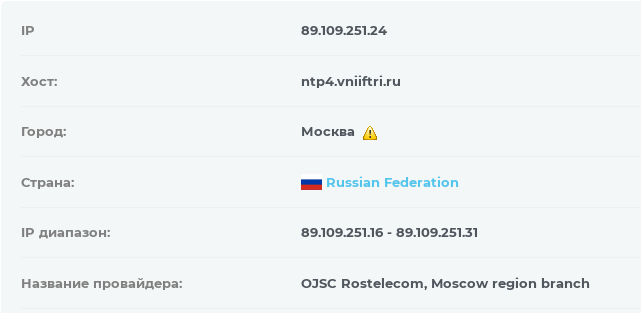

ПримерДля того чтобы проверить корректность IP-адреса NTP-сервера ntp4.vniiftri.ru , необходимо:

в терминале выполнить команду:

sudo ntpdate -q ntp4.vniiftri.ruпример вывода после выполнения команды:

server 89.109.251.24, stratum 1, offset 1.294563, delay 0.03233 5 Aug 13:42:09 ntpdate[1640]: step time server 89.109.251.24 offset 1.294563 sec

- на web-сайте https://2ip.ru/whois/ в поле IP адрес или домен ввести доменное имя NTP-сервера и нажать на кнопку [Проверить].

После этого на открывшейся странице отобразится информация о домене, в том числе зарегистрированный IP-адрес (см. рис ниже).

Не использовать недоверенные, не прошедшие проверку подлинности NTP-серверы.

Рекомендуется использовать российские NTP-серверы ФГУП «ВНИИФТРИ», перечень которых доступен на официальном web-сайте ФГУП «ВНИИФТРИ» по ссылке: https://www.vniiftri.ru/catalog/services/sinkhronizatsiya-vremeni-cherez-ntp-servera/.

В процессе эксплуатации ОС вместо службы ntp рекомендуется использовать службу chronyd. Более подробно: Службы синхронизации времени в Astra Linux.

Методика безопасности, нейтрализующая угрозу эксплуатации уязвимостей программного обеспечения php

Список нейтрализованных угроз безопасности:

- CVE-2021-21702.

Для нейтрализации угрозы эксплуатации уязвимостей необходимо при разработке приложений с использованием SOAP-расширения для PHP указывать только доверенные SOAP-серверы. Для того чтобы проверить безопасность SOAP-сервера, можно воспользоваться специальным сервисом проверки, например, на web-сайте https://www.virustotal.com/gui/home/url.

Методика безопасности, нейтрализующая угрозу эксплуатации уязвимостей программного обеспечения python

Список нейтрализованных угроз безопасности:

- CVE-2020-8492;

- CVE-2021-3177.

Для нейтрализации угрозы эксплуатации уязвимостей необходимо следовать общим рекомендациям, представленным выше (см. Общая методика безопасности, нейтрализующая угрозу эксплуатации ряда уязвимостей ).

Кроме того, при разработке скриптов в случае использования ctypes-функции PyCArg_repr необходимо убедиться, что длина строки, полученной в результате вывода sprintf, не превышает 256 байт. Для вычисления количества байт в строке, содержащей текст в кодировке, например, UTF-8, можно воспользоваться следующей функцией:

return len(text.encode('utf-8'))

Методика безопасности, нейтрализующая угрозу эксплуатации уязвимостей программного обеспечения rpm

Список нейтрализованных угроз безопасности:

- CVE-2010-2198;

- CVE-2010-2199;

- CVE-2017-7500.

Для нейтрализации угрозы эксплуатации уязвимостей необходимо отказаться от использования утилиты rpm. В процессе эксплуатации ОС в качестве пакетного менеджера необходимо применять утилиту apt. Для установки бинарных пакетов (файлов в формате DEB) необходимо использовать утилиту dpkg.

Для преобразования бинарных пакетов из формата RPM в формат DEB можно воспользоваться утилитой alien. Для её установки необходимо в терминале выполнить команду (потребуется диск со средствами разработки):

sudo apt install alien

Команда преобразования бинарных пакетов из формата RPM в формат DEB имеет следующий вид:

sudo alien <наименование пакета>.rpm

<наименование пакета>.deb generated

Методика безопасности, нейтрализующая угрозу эксплуатации уязвимостей службы rsyslog

Список нейтрализованных угроз безопасности:

- CVE-2019-17041;

- CVE-2019-17042.

Для нейтрализации угрозы эксплуатации уязвимостей необходимо отключить (если ранее были включены) модули парсинга pmcisconames и pmaixforwardedfrom. Для этого в файле

/etc/rsyslog.conf

необходимо закомментировать (вставить символ "#" в начале строки) следующие строки:

module(load="pmcisconames") module(load="pmaixforwardedfrom")

Методика безопасности, нейтрализующая угрозу эксплуатации уязвимостей программного обеспечения sane-backends

Список нейтрализованных угроз безопасности:

- CVE-2020-12861.

Для нейтрализации угрозы эксплуатации уязвимостей необходимо отключить функцию auto-discovery, для этого следует в конфигурационном файле /etc/sane.d/epsonds.conf закомментировать (вставить символ "#" в начале строки) следующую строку:

net autodiscovery

Методика безопасности, нейтрализующая угрозу эксплуатации уязвимостей программного обеспечения screen

Список нейтрализованных угроз безопасности:

- CVE-2021-26937.

Для нейтрализации угрозы эксплуатации уязвимостей необходимо настроить терминал screen таким образом, чтобы в качестве кодировки по умолчанию не использовалась кодировка UTF-8. Например, для того чтобы в качестве кодировки по умолчанию установить KOI8-R (должна быть предварительно установлена в ОС), необходимо:

- открыть окно терминала screen;

- нажать на комбинацию клавиш <Ctrl + A>, а затем ввести символ " : ";

в открывшемся поле внизу окна терминала screen ввести следующую команду:

defencoding KOI8-R- нажать клавишу <Enter>.

Методика безопасности, нейтрализующая угрозу эксплуатации уязвимостей программного обеспечения squid

Список нейтрализованных угроз безопасности:

- BDU:2021-02727;

- CVE-2021-28652.

Для нейтрализации угрозы эксплуатации уязвимостей необходимо:

- Обязать пользователей использовать только HTTPS-соединения для доступа на ресурсы сети Интернет и для передачи сообщений;

Если возможно, полностью отключить доступ к Cache Manager. Для этого в конфигурационном файле

/etc/squid/squid.confнеобходимо перед строками, содержащими "allow", добавить следующую строку:http_access deny manager

- Если нет возможности полностью отключить доступ к Cache Manager, то необходимо усилить контроль доступа к Cache Manager — например, использовать аутентификацию или другие средства управления доступом. Подробнее — см. Кеширующий прокси-сервер squid.

Методика безопасности, нейтрализующая угрозу эксплуатации уязвимостей программного обеспечения tar

Список нейтрализованных угроз безопасности:

- CVE-2005-2541.

Для нейтрализации угрозы эксплуатации уязвимостей необходимо следовать общим рекомендациям, представленным выше (см. Общая методика безопасности, нейтрализующая угрозу эксплуатации ряда уязвимостей ).

При распаковке архивов, полученных из недоверенных источников, если для распаковки используются привилегии суперпользователя, то использовать опцию --no-same-permissions.

Кроме того, при распаковке архивов, полученных из недоверенных источников, выполнять следующие рекомендации:

- не выполнять операцию разархивирования от имени суперпользователя (с использованием механизма sudo);

если для распаковки используются привилегии суперпользователя, то использовать следующий параметр:

--no-same-permissionsПример

sudo tar zxvf file.tar.gz --no-same-permissions

Список нейтрализованных угроз безопасности