Настройка Агента ВРМ для ОС Astra Linux Special Edition 1.8

Настройка Агента ВРМ для ОС Astra Linux Special Edition 1.8

Для настройки Агента ВРМ нужно:

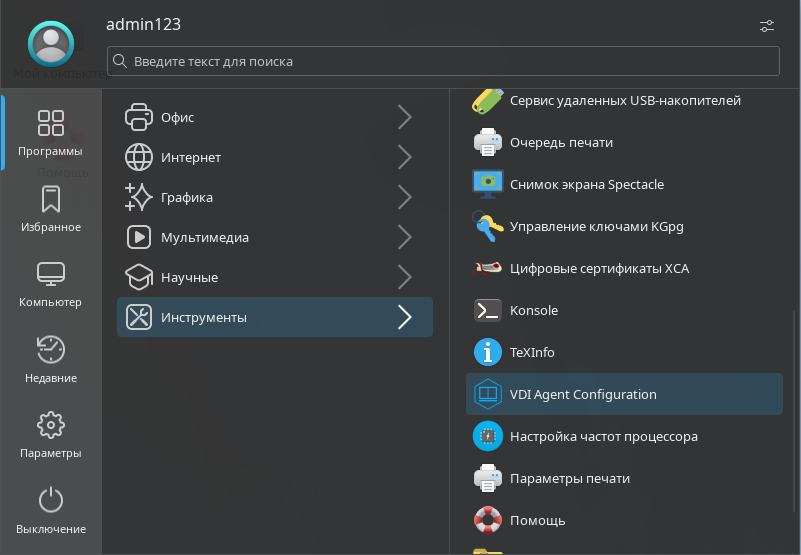

- перейти в графическом интерфейсе ОС в «Звезда - Программы - Инструменты» и выбрать ярлык «VDI Agent Configuration»;

Расположение ярлыка Агента ВРМ в ОС

- ввести пароль суперпользователя ОС;

- указать основные параметры конфигурирования:

- «Адрес сервера» - IP-адрес или полное доменное имя компонента «Универсальный диспетчер» («Портал администратора»);

- «Мастер-ключ» - используется для взаимодействия с компонентом «Универсальный диспетчер». Значение мастер-ключа можно получить в «Портале администратора», перейдя в «Настройки - Системные параметры - Безопасность» и скопировав значение параметра «Мастер-ключ»;

- «Уровень отладки» - степень детализации служебных сообщений (возможные значения:

- «Порт агента» - порт, на котором Агент ВРМ будет принимать подключения от компонента «Универсальный диспетчер». Если номер порта не задан, то при проверке корректности параметров будет восстановлено значение по умолчанию (43900);

Начиная с Termidesk версии 6.1 Агент ВРМ подключается к «Универсальному диспетчеру» («Порталу администратора») только по защищенному соединению (протоколу HTTPS).

- если требуется использование режима взаимной аутентификации mTLS, указать:

- «mTLS» - выбор режима mTLS для защищенного подключения и взаимной аутентификации:

- «Выключено» (по умолчанию) - сертификаты игнорируются, их проверка не производится. Агент ВРМ использует самоподписанный сертификат, если является «Сервером». В этом режиме mTLS не используется, заполнять пункты «Сервер» и «Клиент» не требуется;

- «Разрешительный режим» - нестрогий режим проверки сертификата. Проверка выполняется, но если сертификат не предоставлен или он недействительный, то он не проверяется. Соединение при этом продолжает работать;

- «Строгий режим» - строгий режим проверки сертификата. Предоставление действительных сертификатов обязательно. Соединение сбрасывается, если сертификат не прошел проверку;

- «Источник сертификатов» - тип источника, где расположены сертификатов. Доступно значение «Файловая система» - сертификаты располагаются локально, в файловой системе;

- «Сервер» - серверный SSL-профиль, использующийся для mTLS:

- «Цепочка ЦС» - путь к корневому сертификату mTLS;

- «Сертификат» - путь к серверному сертификату mTLS;

- «Закрытый ключ» - путь к серверному закрытому ключу mTLS;

- «Пароль» - пароль к закрытому ключу mTLS (если он защищен паролем);

- «Использовать как клиентский сертификат» - серверный сертификат будет использоваться как клиентский. Если параметр выбран, то заполнять пункт «Клиент» не требуется;

- «Клиент» - клиентский SSL-провиль, использующийся для mTLS:

- «Цепочка ЦС» - путь к корневому сертификату mTLS;

- «Сертификат» - путь к клиентскому сертификату mTLS;

- «Закрытый ключ» - путь к клиентскому закрытому ключу mTLS;

- «Пароль» - пароль к закрытому ключу mTLS (если он защищен паролем).

- «mTLS» - выбор режима mTLS для защищенного подключения и взаимной аутентификации:

Сертификаты, использующиеся для mTLS должны содержать расширения «authClient» и (или) «authServer». В противном случае их нельзя будет добавить.

При использовании mTLS конфигурационный файл веб-сервер apache должен быть скорректирован (см. подраздел Конфигурирование веб-сервера apache для mTLS).

Для проверки корректности введенных значений необходимо нажать экранную кнопку [Проверить]. Результатом проверки должно являться сообщение «Проверка успешно завершена».