Download PDF

Download page Руководство по публикации приложений в метапровайдере с MS RDSH.

Руководство по публикации приложений в метапровайдере с MS RDSH

Аннотация

В инструкции приведена краткая последовательность действий по публикации приложений на основе ОС Windows Server 2019, выступающей в качестве метапровайдера (далее — метапровайдер).

Данную инструкцию рекомендуется использовать для подготовки тестового стенда.

Публикация приложений в метапровайдере с ролью MS RDSH выполняется в следующей последовательности:

- шаг 1. Настройка образа виртуальной машины (ВМ) для использования в качестве метапровайдера;

- шаг 2. Активация экспериментального параметра метапровайдера в Termidesk;

- шаг 3. Установка плагина расширения

InternalDB; - шаг 4. Предварительные настройки Termidesk;

- шаг 5. Добавление метапровайдера в качестве поставщика ресурсов в Termidesk;

- шаг 6. Добавление поставщика ресурсов Сервер Терминалов Метапровайдер в Termidesk;

- шаг 7. Создание шаблона публикуемого приложения;

- шаг 8. Добавление фонда ВРМ с публикуемым приложением;

- шаг 9. Настройка фонда ВРМ с публикацией приложения;

- шаг 10. Получение приложения через клиент Termidesk.

Исходные данные

Предварительные условия:

- инфраструктура предварительно настроена;

- метапровайдер и сервер Termidesk установлены на отдельных ВМ;

- метапровайдер и сервер Termidesk не вводятся в домен.

В производственной эксплуатации конфигурацию необходимо вводить в домен MS Active Directory. При вводе конфигурации в домен, необходимо выполнить дополнительные настройки в шаге 1. Использование конфигурации без ввода в домен рекомендуется только на тестовых стендах.

В процессе проведения публикации приложения использована следующая среда:

Место установки | Компонент |

Платформа виртуализации oVirt версии 4.4 | ВМ |

ВМ | ОС Astra Linux Special Edition версии 1.7.4 |

ОС Astra Linux Special Edition версии 1.7.4 | Сервер Termidesk версии 4.2 |

Сервер Termidesk версии 4.2 | Плагин |

Место установки | Компонент |

Платформа виртуализации oVirt версии 4.4 | ВМ |

ВМ | ОС Windows Server 2019 |

ОС Windows Server 2019 | Служба удаленных рабочих столов |

Агент ВРМ версии 4.2 | |

Сессионный Агент версии 4.2 | |

Утилита | |

Утилита | |

Язык программирования |

Для подключения к опубликованному приложению используется клиент Termidesk версии 4.2.

При установке ОС Windows Server 2019 и выше, утилита curl устанавливается по умолчанию. При использовании устаревших версий curl (менее 8.0) стоит учитывать отсутствие поддержки русского языка.

Все указанные в данной инструкции IP-адреса должны быть заменены на актуальные, соответствующие схеме адресации, принятой в инфраструктуре предприятия.

Шаг 1. Настройка образа виртуальной машины для использования в качестве метапровайдера

Для корректной работы образа ВМ в качестве метапровайдера нужно:

- предварительно установить ОС Windows Server 2019 на ВМ;

- создать пользователей ОС с соответствующими привилегиями;

- следовать дальнейшей инструкции.

Создание локального пользователя

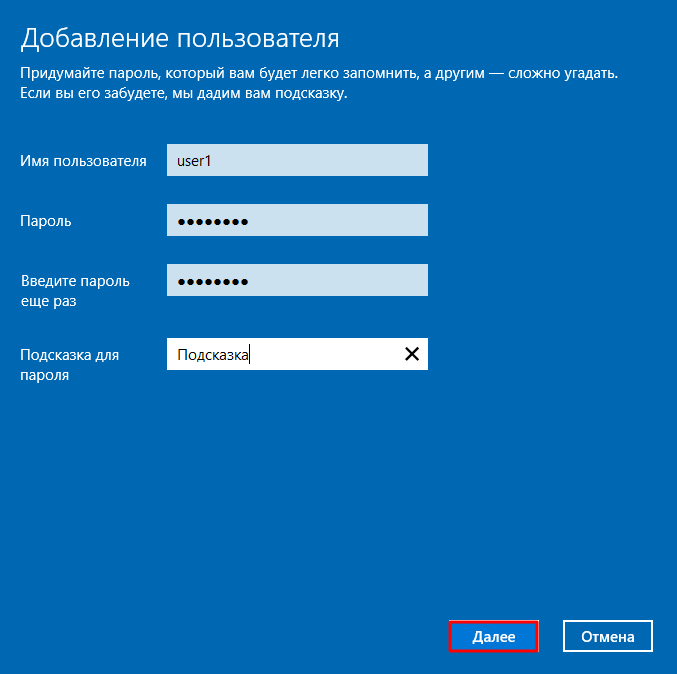

В качестве примера в ОС был создан пользователь user1. Учeтные данные пользователя будут использоваться для подключения к метапровайдеру с использованием домена аутентификации Внутренняя БД.

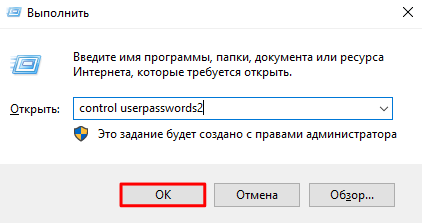

Для создания локального пользователя в ОС Windows Server 2019 следует нажать клавиши <Win+R>. В открывшемся окне «Выполнить» ввести команду control userpasswords2 и нажать экранную кнопку [OK].

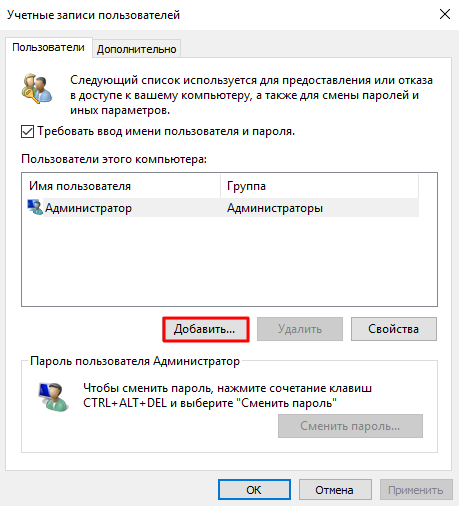

В открывшемся окне «Учетные записи пользователей» нажать экранную кнопку [Добавить…].

В форме «Добавление пользователя» следует заполнить соответствующие данные и нажать экранную кнопку [Далее].

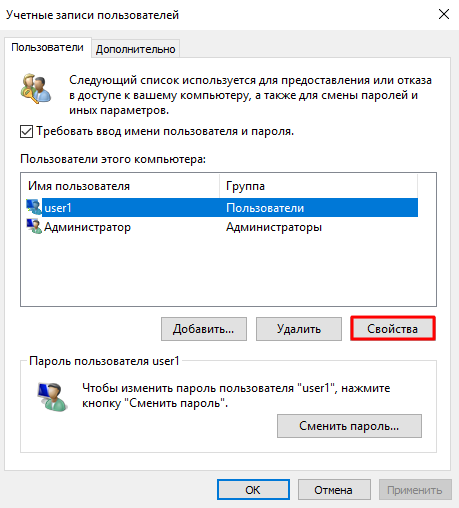

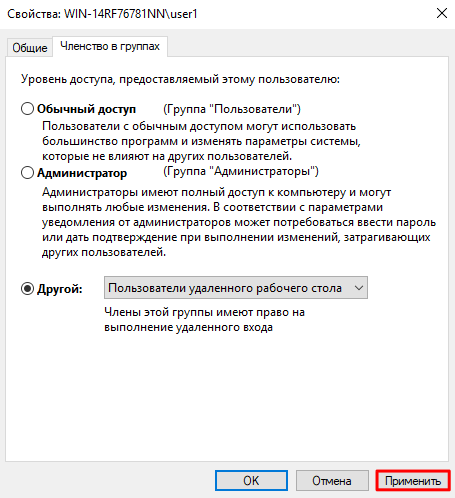

В окне «Учетные записи пользователей» следует выбрать учетную запись созданного пользователя и нажать экранную кнопку [Свойства].

В открывшемся окне «Свойства» учетной записи пользователя следует назначить соответствующую группу для доступа к удаленному приложению и нажать экранную кнопку [Применить].

Установка и настройка компонентов

Для настройки ОС Windows Server 2019 в качестве метапровайдера нужно:

- открыть от имени администратора интерфейс командной строки

Windows PowerShell; - установить службу

MS RDSH:

> Install-WindowsFeature -Name RDS-RD-Server- выполнить перезапуск сервера:

> Restart-ComputerПри использовании сессионного Агента версии 4.2.1 и выше, шаг с установкой службы MS RDSH можно пропустить.

- установить сессионный Агент из

msi-пакетаtermidesk-session-agent; - установить Агент ВРМ из

msi-пакетаtermidesk-agent.

После установки Агенты обязательно должны быть настроены.

Настройка сессионного Агента

Для настройки сессионного Агента нужно:

- открыть от имени администратора интерфейс командной строки

Windows PowerShell; - создать файл с расширением

.ps1:

> New-Item -ItemType File -Path "C:\cert.ps1"- отредактировать файл

cert.ps1:

> Invoke-Item "C:\cert.ps1"- привести файл

cert.ps1к виду:

$certfilepath = $([Environment]::GetFolderPath([Environment+SpecialFolder]::MyDocuments)) + "\" + "cert" + ".crt"

$keyfilepath = $([Environment]::GetFolderPath([Environment+SpecialFolder]::MyDocuments)) + "\" + "cert" + ".key"

$cert = New-SelfSignedCertificate -DnsName "$env:COMPUTERNAME" -KeyAlgorithm RSA -KeyLength 2048 -KeyExportPolicy Exportable -NotAfter (Get-Date).AddYears(30)

# export the certificate and dump to file

$CertBase64 = [System.Convert]::ToBase64String($cert.RawData, [System.Base64FormattingOptions]::InsertLineBreaks)

$Crt = @"

-----BEGIN CERTIFICATE-----

$CertBase64

-----END CERTIFICATE-----

"@

$Crt | Out-File -FilePath $certfilepath -Encoding Ascii

# export the private key and dump to file

$RSACng = [System.Security.Cryptography.X509Certificates.RSACertificateExtensions]::GetRSAPrivateKey($cert)

$KeyBytes = $RSACng.Key.Export([System.Security.Cryptography.CngKeyBlobFormat]::Pkcs8PrivateBlob)

$KeyBase64 = [System.Convert]::ToBase64String($KeyBytes, [System.Base64FormattingOptions]::InsertLineBreaks)

$Key = @"

-----BEGIN PRIVATE KEY-----

$KeyBase64

-----END PRIVATE KEY-----

"@

$Key | Out-File -FilePath $keyfilepath -Encoding Ascii

# clean keystore

$cert | Remove-ItemВ качестве примера создан файл cert.ps1 и помещен в корень диска C: (C:\cert.ps1).

- разрешить выполнение сценариев:

> Set-ExecutionPolicy RemoteSigned- вызвать сохраненный ранее файл сценариев и нажать клавишу <Enter>. Результатом работы данного файла будут созданные в каталоге «Документы» файлы сертификата (

cert.crt) и ключа (cert.key):

> C:\cert.ps1- создать папку

certsв каталогеC:\Program Files\UVEON\Termidesk Session Agent\:

> New-Item -ItemType Directory -Path "C:\Program Files\UVEON\Termidesk Session Agent\certs"- скопировать из каталога «Документы» сгенерированные сертификат и ключ в директорию

C:\Program Files\UVEON\Termidesk Session Agent\certs\:

> Copy-Item -Path "C:\Users\Администратор\Documents\cert.crt" -Destination "C:\Program Files\UVEON\Termidesk Session Agent\certs\"

> Copy-Item -Path "C:\Users\Администратор\Documents\cert.key" -Destination "C:\Program Files\UVEON\Termidesk Session Agent\certs\"- перезапустить службу сессионного Агента:

> Restart-Service TermideskSessionAgentService- проверить состояние службы сессионного Агента:

> Get-Service -Name TermideskSessionAgentServiceСтолбец «Status» отображает состояние сервиса, где статус «Running» свидетельствует об успешном запуске сессионного Агента.

Авторизация в сессионном Агенте

Предусмотрено 2 способа авторизации в сессионном Агенте:

- с использованием веб-интерфейса сессионного Агента;

- с использованием утилиты

curl.

В качестве примера используется адрес локальной установки сессионного Агента (запросы формируются на том же узле, где он установлен) — 127.0.0.1 и порт 31000.

Для авторизации в сессионном Агенте нужно:

- используя веб-браузер, перейти по адресу:

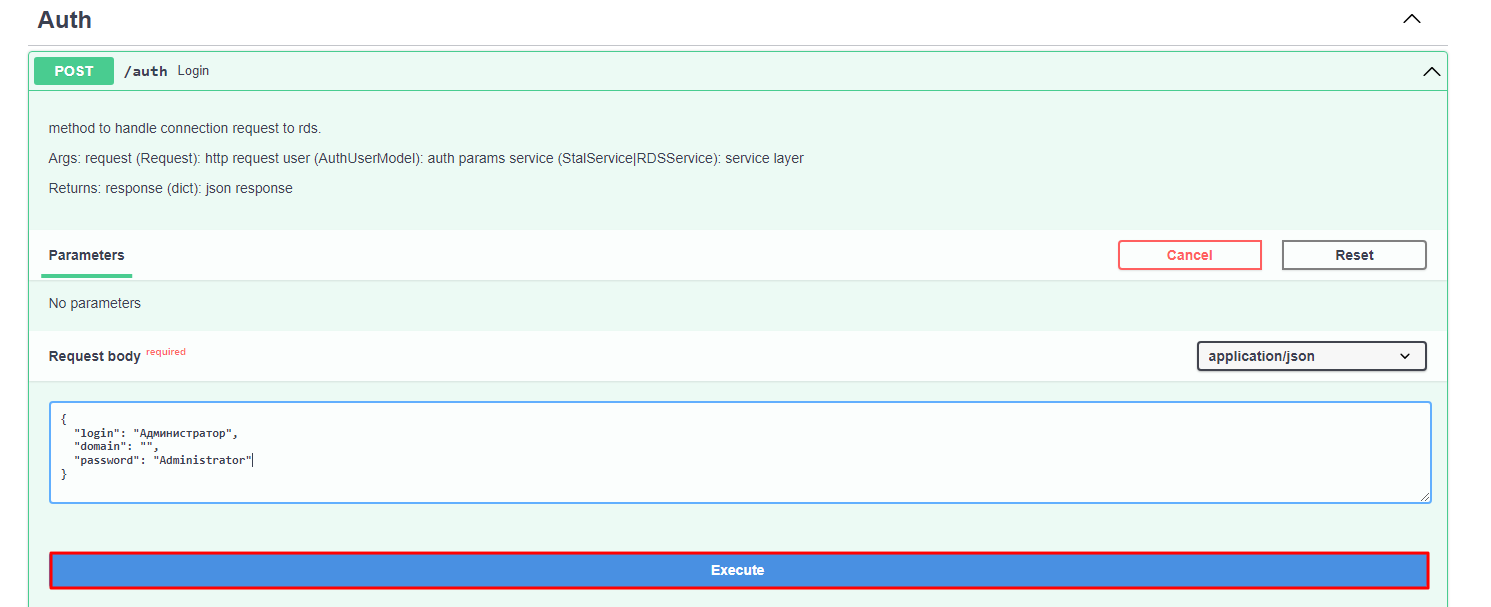

127.0.0.1:31000/docs; - в разделе «Auth» раскрыть POST-запрос

/authи нажать экранную кнопку [Try it out].

При этом поле «Request body» станет доступно для редактирования. После заполнения параметров авторизации нажать экранную кнопку [Execute] для выполнения POST-запроса.

В примере были заданы параметры:

- «login»: «Администратор» — субъект, имеющий полномочия для управления метапровайдером;

- «domain»: «» — наименование домена для подключения к метапровайдеру. При использовании метапровайдера без ввода в домен значение строки нужно оставить пустым;

- «password»: «Administrator» — вводится значение пароля субъекта с полномочиями для управления метапровайдером.

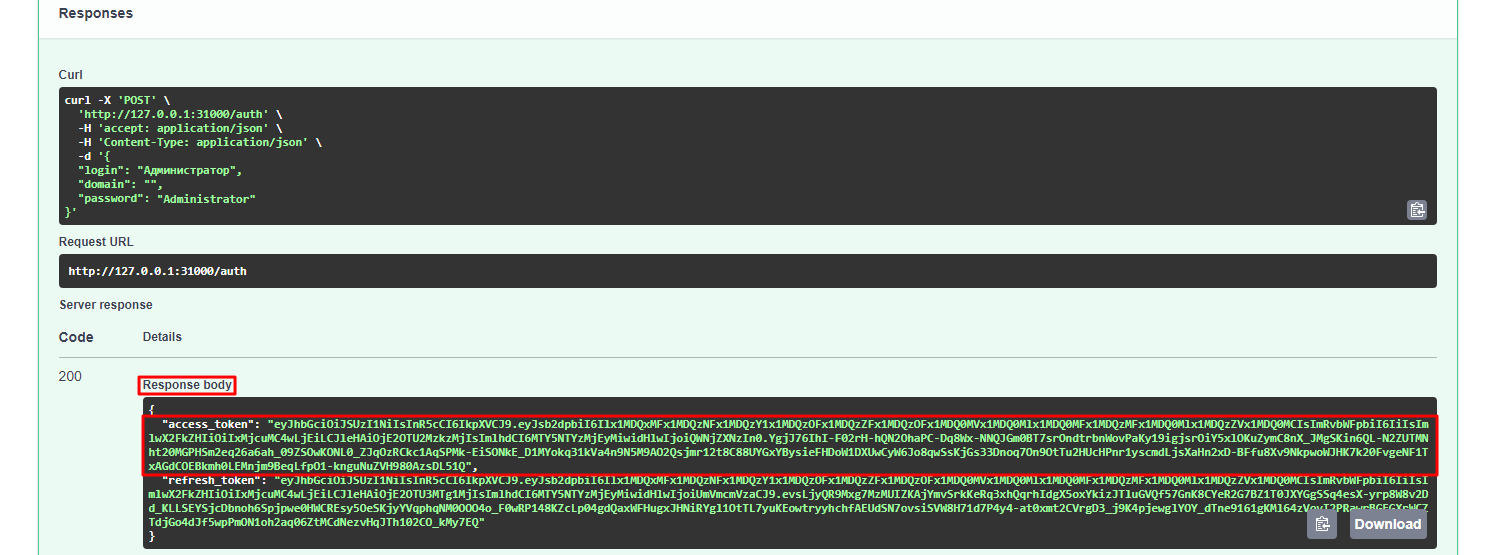

Успешное выполнение запроса сгенерирует токен доступа в поле «Response body». В строке access_token нужно скопировать значение токена, исключая кавычки.

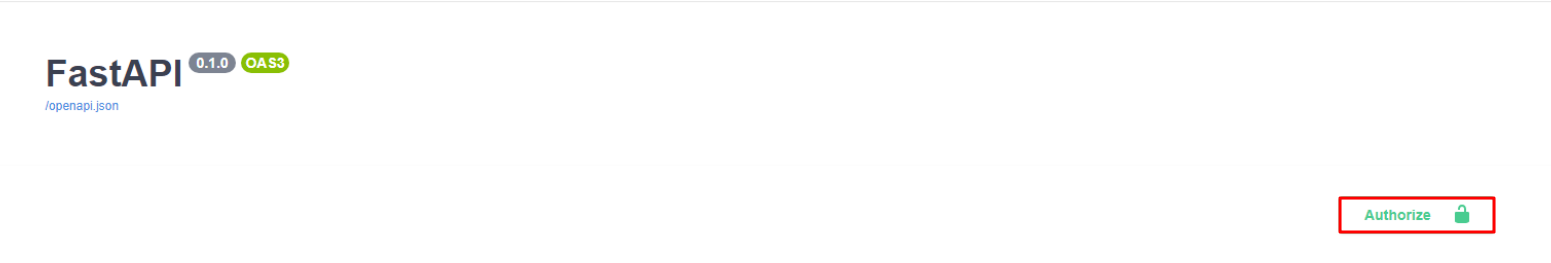

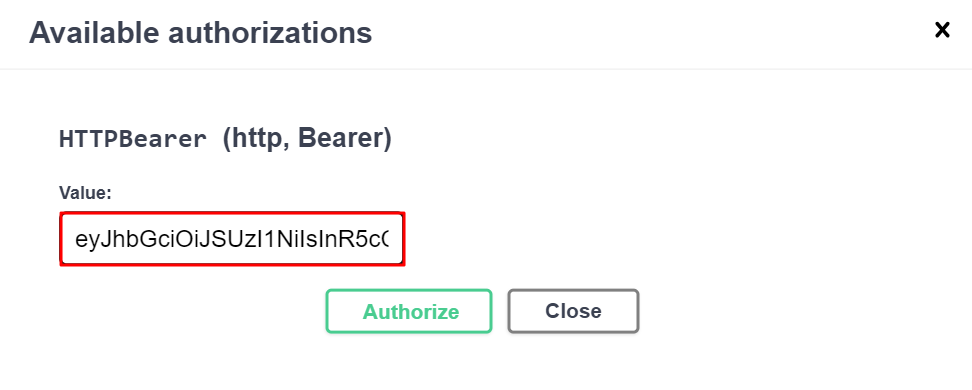

Используя значение токена следует пройти авторизацию. Для этого в правом верхнем углу веб-интерфейса нажать экранную кнопку [Authorize].

В открывшемся окне «Available authorizations» следует вставить значение токена в поле «Value» и нажать экранную кнопку [Authorize].

Сообщение «Authorized» свидетельствует об успешном прохождении авторизации.

Для авторизации в сессионном Агенте нужно:

- открыть от имени администратора интерфейс

Командная строка; - отправить POST-запрос:

curl -X POST http://127.0.0.1:31000/auth -H "accept: application/json" -H "Content-Type: application/json" -d "{\"login\":\"Admin\",\"password\":\"Administrator\"}"В примере были заданы параметры:

- «\"login\"»: «\"Admin\"» — субъект, имеющий полномочия для управления метапровайдером;

- «\"password\"»: «\"Administrator\"» — вводится значение пароля субъекта с полномочиями для управления метапровайдером.

Успешное выполнение запроса сгенерирует токен доступа в строке access_token.

{

"access_token": "eyJhbGciOiJSUzI1NiIsInR5cCI6IkpXVCJ9.eyJsb2dpbiI6Ilx1MDQxMFx1MDQzNFx1MDQzY1x1MDQzOFx1MDQzZFx1MDQzOFx1MDQ0MVx1MDQ0Mlx1MDQ0MFx1MDQzMFx1MDQ0Mlx1MDQzZVx1MDQ0MCIsImRvbWFpbiI6IiIsImlwX2FkZHIiOiIxMC4xMC4xMDAuNSIsImV4cCI6MTY5NTk3ODAzMywiaWF0IjoxNjk1OTcwODMzLCJ0eXAiOiJBY2Nlc3MifQ.SPZnjpWggUR0l4H5hMa3ilceECQ6D7lonrPno1zqn_yFKFDb72Sc8vWGyk_B0zL5ogItodiLiiKg-GTOnqrn9Y7SOUljL3h8JuLYNbBdEc8eSvUMn3Tv-D-eXftsYF26qLuoLRP8tldc8MjVeidfFlbpSHLiUzKPTE4DaeUvhYhDTRNfLJmHqPLLbH7Ef3KNs8SbQC4RDDg90kW1Yba87XcrmzDnrHbMlWkcWX6bW3R0oUuIIbeYNw9AR9UDNs9gTRc0kIIskTdgDVb0ghZ8KxTyP6dQ701Fkdqu01Tm5uXAY2et4lUjHjMSTLeu3WM-2sImi7RwUHJyPeuaifoNHA",

"refresh_token": "eyJhbGciOiJSUzI1NiIsInR5cCI6IkpXVCJ9.eyJsb2dpbiI6Ilx1MDQxMFx1MDQzNFx1MDQzY1x1MDQzOFx1MDQzZFx1MDQzOFx1MDQ0MVx1MDQ0Mlx1MDQ0MFx1MDQzMFx1MDQ0Mlx1MDQzZVx1MDQ0MCIsImRvbWFpbiI6IiIsImlwX2FkZHIiOiIxMC4xMC4xMDAuNSIsImV4cCI6MTY5NjA1NzIzMywiaWF0IjoxNjk1OTcwODMzLCJ0eXAiOiJSZWZyZXNoIn0.WmrhrZVFRHd9avOc4hosrO8KoacZJEECCm5FHUO2oY6DR0IE3WfQdtqMOYHqV1JHlVyPiMmeZmbbtUu2foxiIMALTuy_6veTBzWMUeO-BpYImtAGua88kV4HuYNanRXTIWNeGWwTqia7y4zA1tJgDllllH7C4y6PKFfjPbbl44ZsN0bAWo-DGlPiEt96Z0fawThZbVdYAwQAPBVVzAT_YoMPFM9R9mDPeyO9TsaeW5MQg5N2CfOwygcQYvQlz_akNKCtpZpj89pUMLNVVh8zRMTm55437sjcjnYreAPM80SOPBkPVY5_4umae2ENbwZ7E6Ic-0iAtqE-y841Sp71ww"

}Значение токена нужно скопировать, исключая кавычки, и подставлять его в последующих запросах.

Активация службы MS RDSH и настройка межсетевого экрана (Windows Firewall)

Предусмотрено 2 способа активации службы MS RDSH и настройки межсетевого экрана (Windows Firewall):

- с использованием веб-интерфейса сессионного Агента;

- с использованием утилиты

curl.

В качестве примера используется адрес локальной установки сессионного Агента (запросы формируются на том же узле, где он установлен) — 127.0.0.1 и порт 31000.

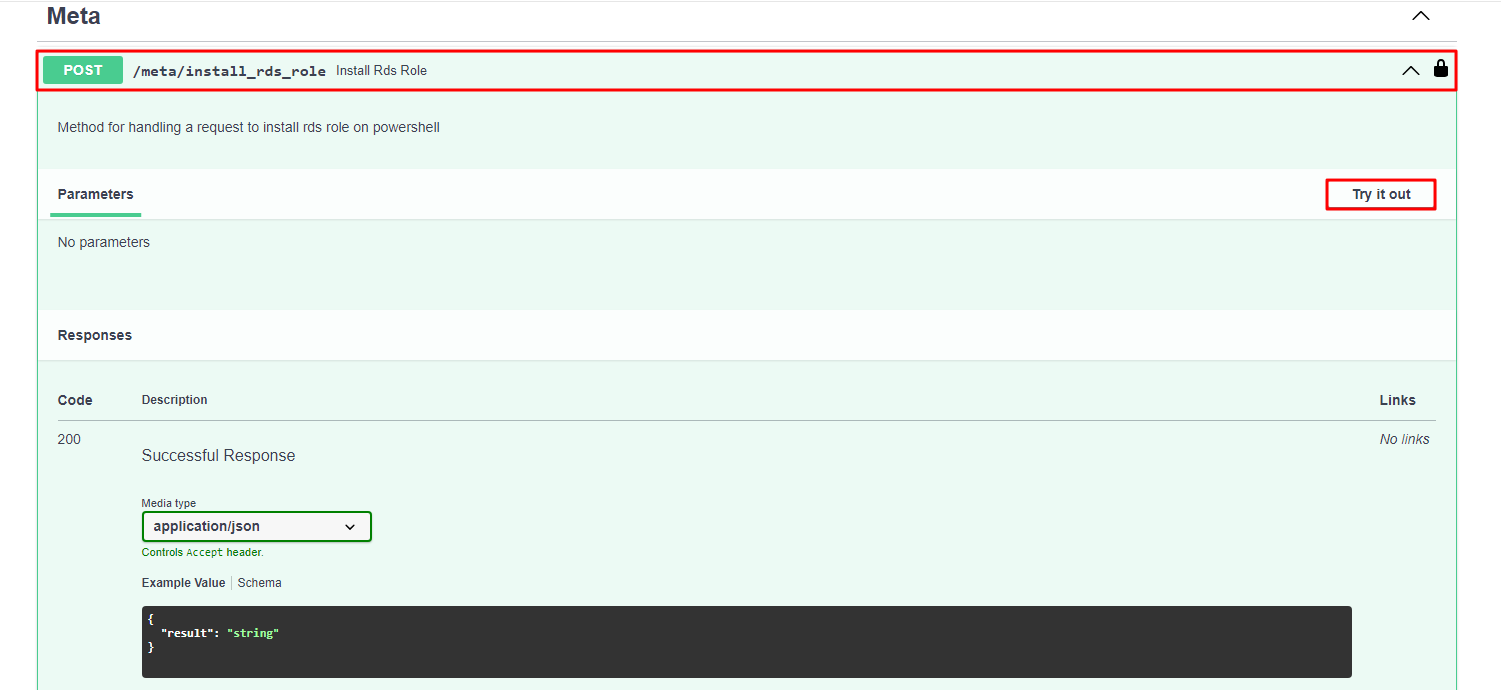

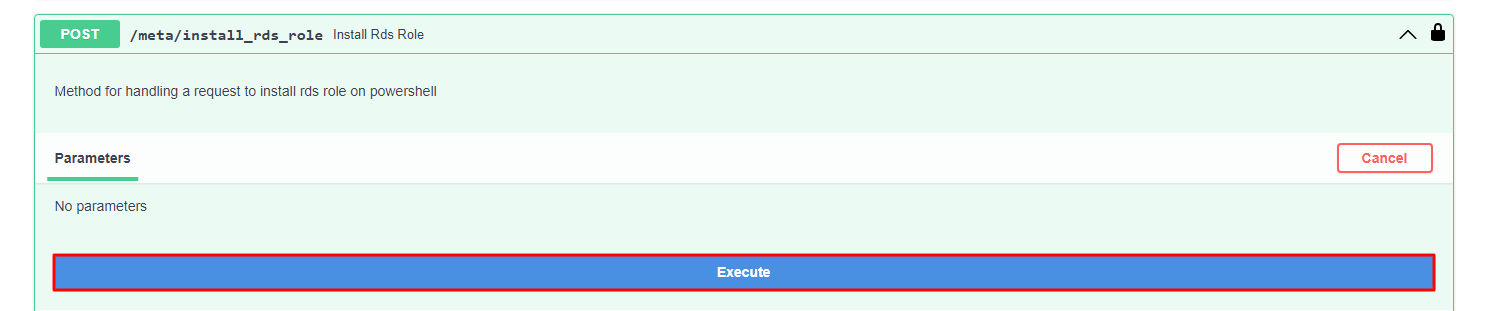

Для активации службы MS RDSH и настройки Windows Firewall нужно:

- используя веб-браузер, перейти по адресу:

127.0.0.1:31000/docs; - в разделе «Meta» раскрыть POST-запрос

/meta/install_rds_roleи нажать экранную кнопку [Try it out]:

- нажать экранную кнопку [Execute] для выполнения POST-запроса.

Успешное выполнение запроса сгенерирует ответ в поле «Response body». Значение строки {"result": "success"} свидетельствует об успешной активации службы MS RDSH и настройке Windows Firewall.

После успешного выполнения запроса рекомендуется выполнить перезапуск сервера.

Для активации службы MS RDSH и настройки Windows Firewall нужно:

- открыть от имени администратора утилиту

Командная строка; - отправить POST-запрос:

curl -X POST http://127.0.0.1:31000/meta/install_rds_role -H "accept: application/json" -H "Authorization: Bearer <значение строки access_token без кавычек>" -d ""- успешное выполнение запроса сгенерирует ответ:

{"result": "success"}- значение строки

{"result": "success"}свидетельствует об успешной активации службыMS RDSHи настройке Windows Firewall.

После успешного выполнения запроса рекомендуется выполнить перезапуск сервера.

Публикация приложения

Перед публикацией приложения следует убедиться, что оно установлено для всех пользователей.

В ОС Windows Server 2019 представлено 2 способа публикации приложения:

- публикация с помощью утилиты

RemoteApp Tool; - публикация с помощью сессионного Агента.

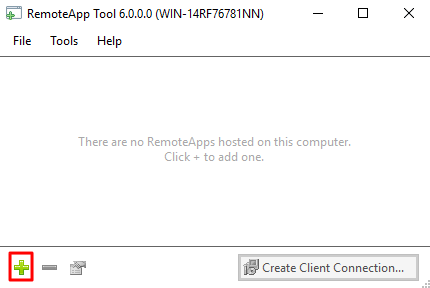

Для публикации приложений с использованием данного варианта нужно:

- скачать утилиту

RemoteApp Tool: https://github.com/kimmknight/remoteapptool#download; - установить утилиту из

msi-пакета, следуя инструкциям по установке; - в окне утилиты нажать экранную кнопку «+» и указать расположение исполняемого файла публикуемого приложения;

- отображение приложения в окне утилиты свидетельствует о его успешной публикации.

Предусмотрено 2 способа публикации приложения с помощью сессионного Агента:

- с использованием веб-интерфейса сессионного Агента;

- с использованием утилиты

curl.

В качестве примера используется адрес локальной установки сессионного Агента (запросы формируются на том же узле, где он установлен) — 127.0.0.1 и порт 31000.

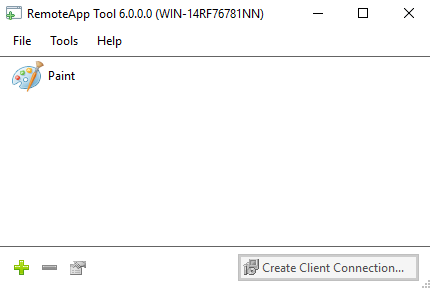

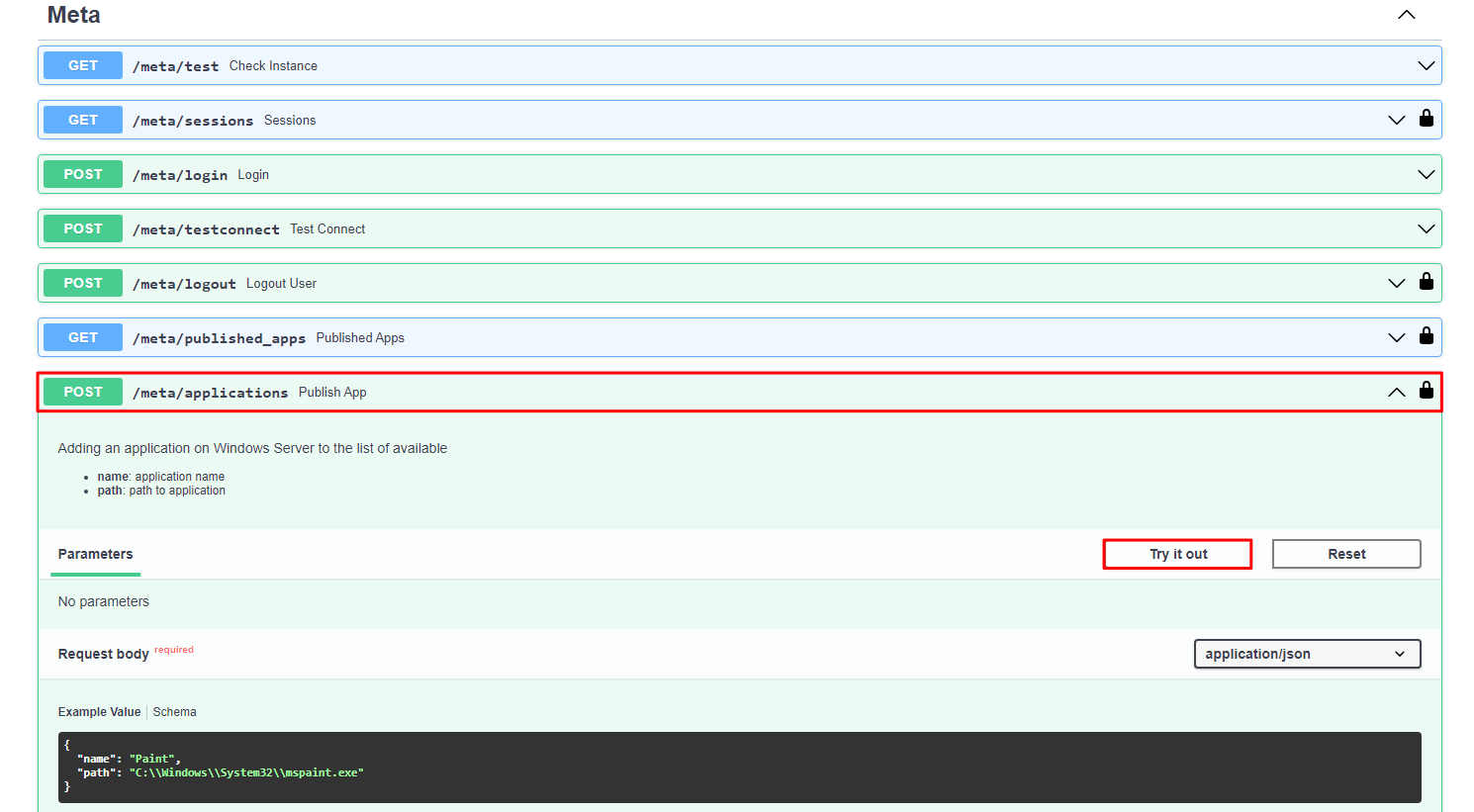

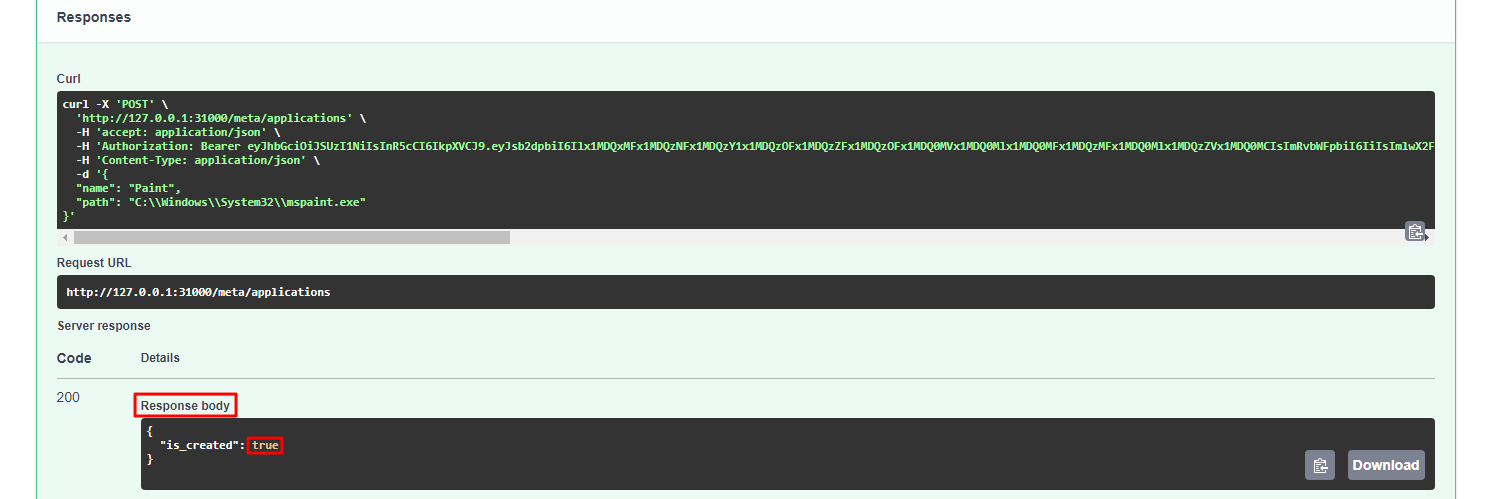

Для публикации приложения нужно:

- используя веб-браузер, перейти по адресу:

127.0.0.1:31000/docs; - в разделе «Meta» раскрыть POST-запрос

/meta/applicationsи нажать экранную кнопку [Try it out].

При этом поле «Request body» станет доступно для редактирования. После заполнения параметров публикуемого приложения нажать экранную кнопку [Execute] для выполнения POST-запроса.

В примере были заданы параметры:

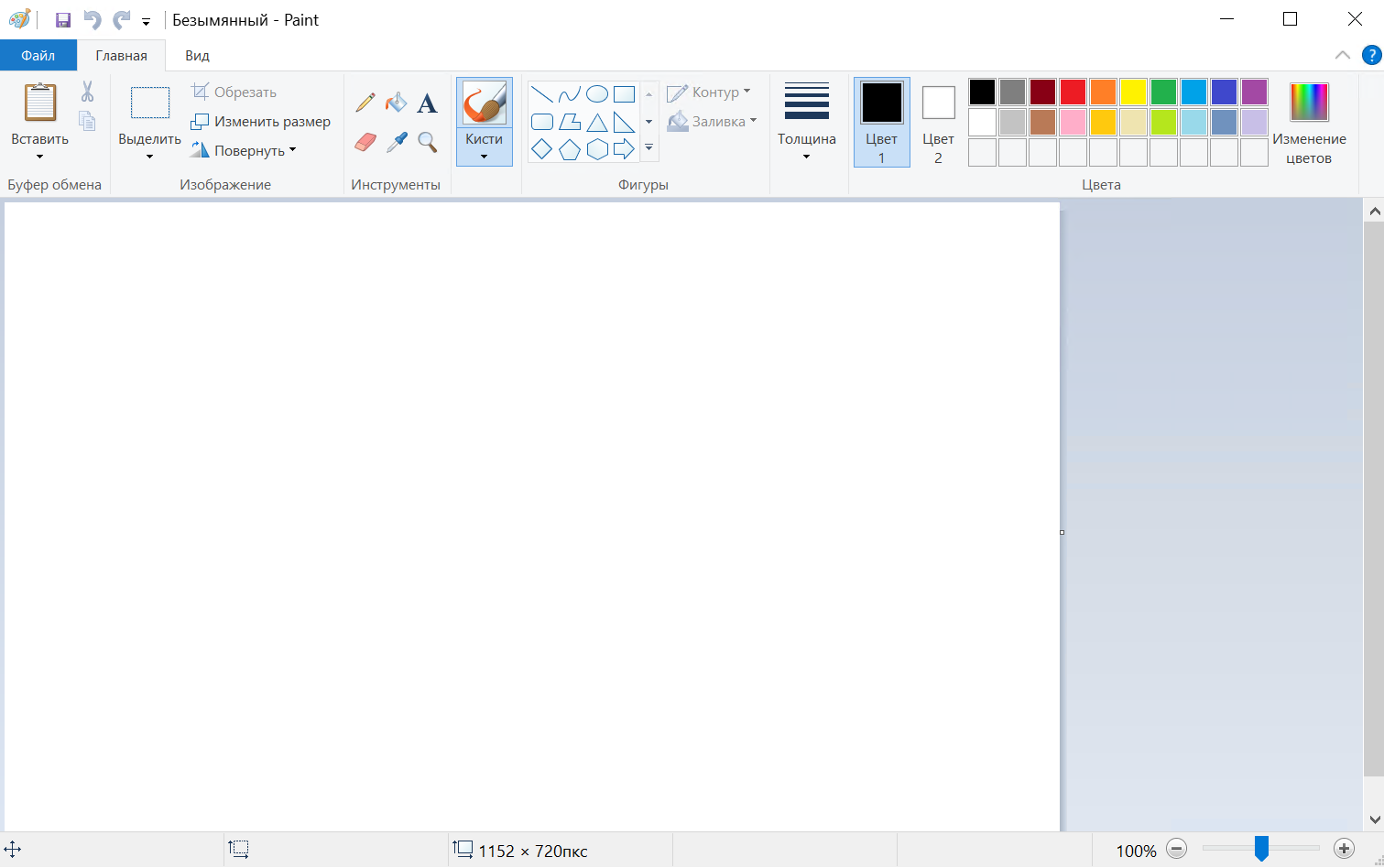

- «name»: «Paint» — указано имя публикуемого приложения;

- «path»: «C:\\Windows\\System32\\mspaint.exe» — путь к исполняемому файлу приложения.

Успешное выполнение запроса сгенерирует ответ в поле «Response body». Значение строки {"is created": "true"} свидетельствует об успешной публикации приложения.

Для публикации приложения нужно:

- открыть от имени администратора утилиту

Командная строка; - отправить POST-запрос:

curl -X POST http://127.0.0.1:31000/meta/applications -H "accept: application/json" -H "Authorization: Bearer <значение строки access_token без кавычек>" -H "Content-Type: application/json" -d "{ \"name\": \"Paint\", \"path\": \"C:\\Windows\\system32\\mspaint.exe\"}"В примере были заданы параметры:

- «\"name\"»: «\"Paint\"» — указано имя публикуемого приложения;

- «\"path\"»: «\"C:\\Windows\\system32\\mspaint.exe\"» — путь к исполняемому файлу приложения.

Успешное выполнение запроса сгенерирует ответ:

{"is_created": true}Значение строки {"is_created": "true"} свидетельствует об успешной публикации приложения.

Настройка Агента ВРМ

Для настройки Агента ВРМ нужно:

- перейти в «Пуск — Все программы», выбрать каталог «Termidesk» и запустить от имени администратора ярлык настройки Агента «Termidesk Agent»;

- при этом откроется окно «Настройка подключения».

В примере были заданы параметры:

- «Адрес сервера»: «192.51.100.252» — IP-адрес установленного сервера Termidesk;

- «Мастер ключ»: «0123456789» — используется для взаимодействия с сервером Termidesk;

- «Шифрование»: «Использовать SSL» — выбран тип преобразования данных;

- «Уровень отладки»: «DEBUG» — выбрана степень детализации служебных сообщений.

Для проверки корректности введенных значений можно использовать экранную кнопку [Проверить]. В случае успешной проверки отобразится сообщение «Проверка успешно завершена».

Для сохранения настроек следует нажать экранную кнопку [Сохранить].

Завершение настройки

После выполнения всех настроек нужно выключить ВМ.

Шаг 2. Активация экспериментального параметра метапровайдера в Termidesk

Для включения экспериментального параметра метапровайдера на узле с установленным Termidesk нужно:

- перейти в интерфейс командной строки;

- переключиться на пользователя

termidesk:

:~$ sudo -u termidesk bashПользователь termidesk используется в качестве примера. При выполнении команд следует переключаться на пользователя, имеющего полномочия для управления сервером Termidesk.

- активировать параметр поддержки метапровайдера:

:~$ /opt/termidesk/sbin/termidesk-vdi-manage tdsk_config set --section Experimental --key experimental.metasessions.provider.enabled --value 1Шаг 3. Установка плагина расширения InternalDB

При использовании метапровайдера без ввода в домен, рекомендуется установить плагин InternalDB для обеспечения корректной авторизации в ОС Windows. Плагин устанавливается на узле с Termidesk.

Использование плагина InternalDB рекомендуется только при настройке тестового стенда. При вводе метапровайдера в домен, рекомендуется использовать службу управления учетными записями MS Active Directory.

Экспериментальный функционал, не вошедший в основной релиз Termidesk, можно добавить в программный комплекс через установку плагинов расширений (содержатся в каталоге addons в виде zip-архивов комплектации поставки Termidesk).

Для добавления плагина InternalDB на узле с установленным Termidesk нужно:

- распаковать содержимое

zip-архива в целевой каталог (например,/tmp); - переключиться на пользователя

termidesk:

:~$ sudo -u termidesk bash- перейти в каталог

Termidesk:

:~$ cd /opt/termidesk/share/termidesk-vdi/- активировать виртуальное окружение

Termidesk:

:~$ source venv/bin/activate- установить плагин:

:~$ pip install --upgrade --no-index --find-links /tmp/termidesk_internaldbauth termidesk_internaldbauth/tmp/termidesk_internaldbauth— каталог сwhl-файлами;- выйти из окружения пользователя

Termidesk:

:~$ exit- обновить структуру БД и статических файлов командами:

:~$ sudo /opt/termidesk/sbin/termidesk-vdi-manage migrate

:~$ sudo /opt/termidesk/sbin/termidesk-vdi-manage collectstatic --no-input- перезапустить службы Termidesk:

:~$ sudo systemctl restart termidesk-vdi.service termidesk-taskman.service termidesk-wsproxy.service termidesk-celery-beat.service termidesk-celery-worker.serviceШаг 4. Предварительные настройки Termidesk

Добавление домена аутентификации

Для добавления домена аутентификации следует перейти «Компоненты — Домены аутентификации», затем нажать на экранную кнопку [Новый] и выбрать из выпадающего списка «Внутренняя БД».

При этом откроется окно «Добавить новый объект (Внутренняя БД)».

В примере были заданы параметры:

- «Название»: «Внутренняя БД» — название домена аутентификации;

- «Приоритет»: «1» — приоритет отображения домена в списке;

- «Метка»: «БД с пользователями ОС Windows» — значение используется для идентификации объекта во внутренней структуре данных Termidesk.

Подробное описание полей приведено в таблице «Данные для добавления аутентификации через внутреннюю БД».

Для проверки правильности заполнения формы можно использовать экранную кнопку [Тест].

Для сохранения объекта следует нажать экранную кнопку [Сохранить].

Добавление группы домена аутентификации

Для добавления группы следует перейти «Компоненты — Домены аутентификации», в столбце «Название» сводной таблицы нажать на наименование домена аутентификации «Внутренняя БД».

При этом откроется форма «Внутренняя БД». В открывшейся форме в разделе «Группы» нажать экранную кнопку [Новый] и выбрать из выпадающего списка соответствующую группу.

При этом откроется окно «Добавить новый объект (Группа)». Для добавления параметров группы домена аутентификации нужно заполнить поля «Группа», «Комментарий» (при необходимости) и выбрать статус группы в раскрывающемся списке.

Добавление пользователя домена аутентификации

Для добавления пользователя следует перейти «Компоненты — Домены аутентификации», в столбце «Название» сводной таблицы нажать на наименование домена аутентификации «Внутренняя БД».

При этом откроется форма «Внутренняя БД». В данной форме в разделе «Пользователи» следует нажать экранную кнопку [Новый].

При этом откроется окно «Добавить новый объект».

В примере были заданы параметры:

- «Логин»: «user1» — идентификатор субъекта в домене аутентификации;

- «Имя»: «user1» — отображаемое имя субъекта в Termidesk;

- «Статус»: «Активный» — необходимо установить данное значение для корректной работы с опубликованным приложением;

- «Персонал»: «Нет» — служебные функции субъекта при доступе к Termidesk;

- «Администратор»: «Нет» — служебные функции субъекта при доступе к графическому интерфейсу управления Termidesk;

- «Пароль» — вводится значение пароля субъекта с полномочиями доступа к удалённому приложению;

- «Группы»: «Пользователи удалённого рабочего стола» — наименование групп, используемых для определения разрешений по доступу к фондам ВРМ.

Подробное описание полей приведено в таблице «Данные для редактирования пользователя домена аутентификации».

В примере используются учетные данные пользователя, созданного в шаге 1.

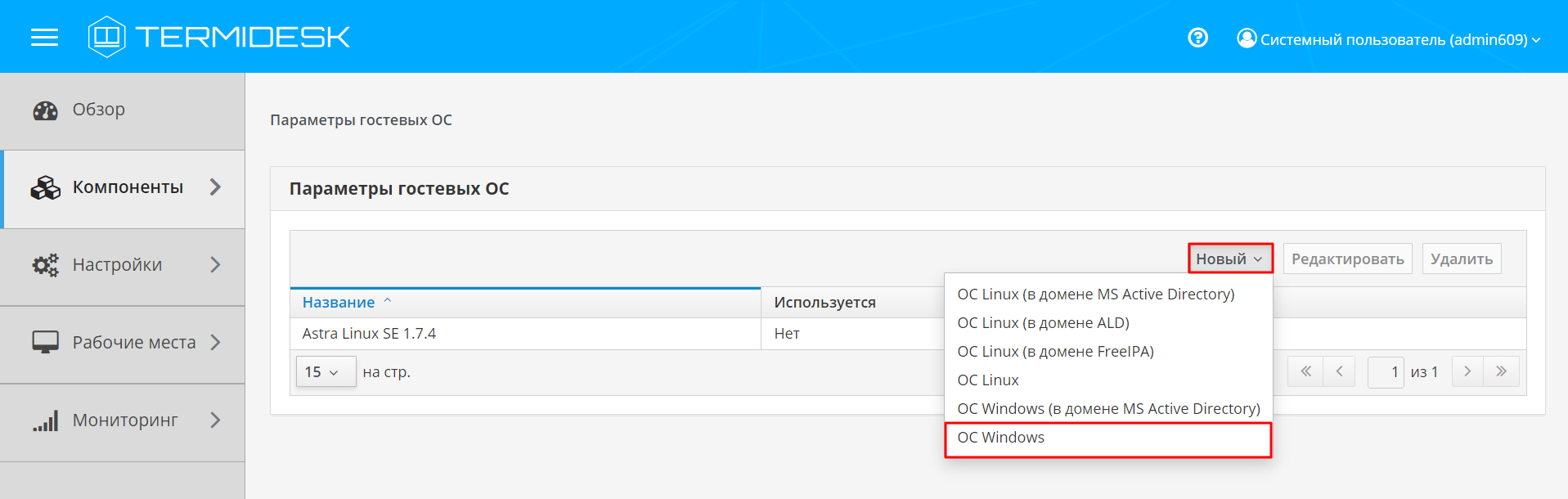

Добавление параметров гостевой ОС

Для добавления параметров конфигурации гостевой ОС следует перейти «Компоненты — Параметры гостевых ОС», затем нажать экранную кнопку [Новый] и выбрать из выпадающего списка тип «ОС Windows».

При этом откроется окно «Добавить новый объект (ОС Windows)». В окне нужно заполнить поля «Название», «Комментарий» (при необходимости).

В примере:

Для отключения процедуры принудительного выхода пользователя из ОС параметру «Длительность сессии пользователя» было задано значение «-1».

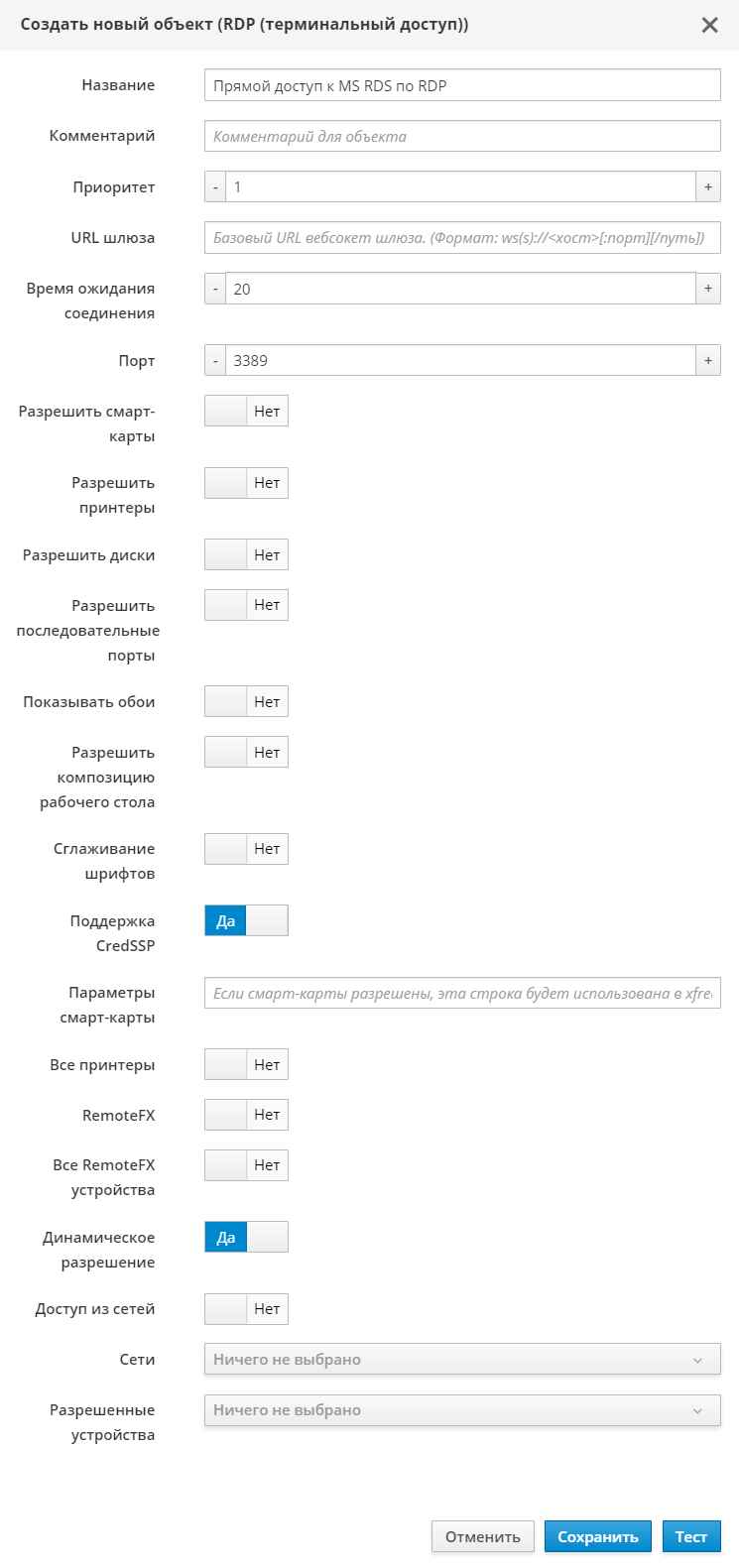

Добавление протокола доставки

Для добавления протокола доставки следует перейти «Компоненты — Протоколы доставки», затем нажать экранную кнопку [Новый] и выбрать из выпадающего списка соответствующий протокол.

При этом откроется окно «Добавить новый объект (Доступ к MS RDS по RDP (напрямую) [экспериментальный])».

В примере были заданы параметры:

- «Название»: «Прямой доступ по RDP к Серверу Терминалов (Метапровайдер)» — текстовое наименование протокола доставки;

- «Приоритет»: «1» — приоритет отображения протокола в списке;

- «Без домена»: «Да» — отключено использование идентификатора домена MS AD при проверке полномочий субъекта;

- «Порт»: «3389» — порт для подключения. Используется значение по умолчанию;

- «Динамическое разрешение»: «Да» — разрешена передача динамического разрешения для экрана рабочего стола.

Подробное описание полей приведено в таблице «Данные для добавления прямого подключения по протоколу RDP».

Для проверки правильности заполнения формы можно использовать экранную кнопку [Тест].

Добавление логотипов

Логотипы используются для визуальной идентификации объектов в Termidesk.

Для добавления логотипа следует перейти «Настройки — Галерея» и нажать экранную кнопку [Новый].

При этом откроется окно «Добавить новый объект». В открывшемся окне ввести текстовое наименование изображения, нажать экранную кнопку [Выберите изображение] и указать расположение логотипа. После загрузки логотипа нажать экранную кнопку [Сохранить].

Добавление группы рабочих мест

Для добавления группы рабочих мест следует перейти «Настройки — Группы рабочих мест» и нажать экранную кнопку [Новый].

При этом откроется окно «Добавить новый объект». Для добавления параметров группы рабочих мест нужно заполнить поля «Название», «Комментарий» (при необходимости).

В примере:

Параметру «Приоритет» было задано значение «1» — приоритет отображения группы в списке.

Шаг 5. Добавление метапровайдера в качестве поставщика ресурсов в Termidesk

Для добавления метапровайдера в качестве поставщика ресурсов в графическом интерфейсе управления Termidesk следует перейти «Компоненты — Поставщики ресурсов», затем нажать на экранную кнопку [Новый] и выбрать из выпадающего списка «Платформа oVirt/RHEV».

При этом откроется окно «Добавить новый объект (Платформа oVirt/RHEV)».

В примере были заданы параметры:

- «Название»: «winsrv-meta» — название поставщика ресурсов;

- «Версия oVirt»: «4.x» — выбрана версия установленной платформы виртуализации;

- «Адрес oVirt»: «192.51.100.18» — IP-адрес фронтальной машины платформы виртуализации;

- «Логин»: «admin@internal» — субъект, имеющий полномочия для управления платформой виртуализации;

- «Пароль» — вводится значение пароля субъекта с полномочиями для управления платформой виртуализации;

- «Подготавливать ВМ одновременно»: «4» — количество одновременно создаваемых ВМ на платформе виртуализации;

- «Удалять ВМ одновременно»: «4» — количество одновременно удаляемых ВМ с платформы виртуализации;

- «Время ожидания»: «10» — максимальное время ожидания (в секундах) отклика от платформы виртуализации.

Подробное описание полей приведено в таблице «Данные для добавления платформы oVirt/RHEV».

Для проверки правильности заполнения формы можно использовать экранную кнопку [Тест].

Для сохранения объекта следует нажать экранную кнопку [Сохранить].

Создание шаблона метапровайдера

Для добавления шаблона следует перейти «Компоненты — Поставщики ресурсов», в столбце «Название» сводной таблицы нажать на наименование поставщика ресурсов «winsrv-meta».

При этом откроется форма «Шаблоны рабочих мест». В открывшейся форме нужно нажать на экранную кнопку [Новый] и из выпадающего списка выбрать шаблон: «Связанный клон oVirt/RHEV».

При этом откроется окно «Добавить новый объект (Связанный клон oVirt/RHEV)».

В примере были заданы параметры:

- «Название»: «metaprovider» — текстовое наименование шаблона ВРМ;

- «Кластер»: «Default» — идентификатор кластера на платформе oVirt/RHEV, используемый для размещения фондов ВРМ;

- «Хранилище»: «Data (289.00 Gb/212.00 Gb) (ok)» — хранилище, представленное в платформе виртуализации. Используется для размещения файлов ВМ, входящих в фонд ВРМ;

- «Место (Гб)»: «35» — минимально необходимое дисковое пространство на объекте «Хранилище» для размещения файлов ВМ, входящих в фонд ВРМ;

- «Базовая ВМ»: «Windows_Meta» — единый базовый образ, используемый для тиражирования ВРМ;

- «Память»: «2048» — объем оперативной памяти, выделяемый ВРМ;

- «Гарантированная память»: «2048» — минимальный объем оперативной памяти, резервируемый для ВРМ;

- «USB»: «отключен» — политика разрешения доступа к USB-портам;

- «Дисплей»: «Spice» — используемый протокол удаленного доступа к ВРМ;

- «Базовое имя»: «MetaCL-» — часть текстового наименования, используемая в идентификаторе каждого ВРМ;

- «Длина суффикса»: «5» — длина порядкового номера текстового наименования, используемая в идентификаторе каждого ВРМ.

Подробное описание полей приведено в таблице «Данные для добавления шаблона на основе связанного клона для oVirt/RHEV».

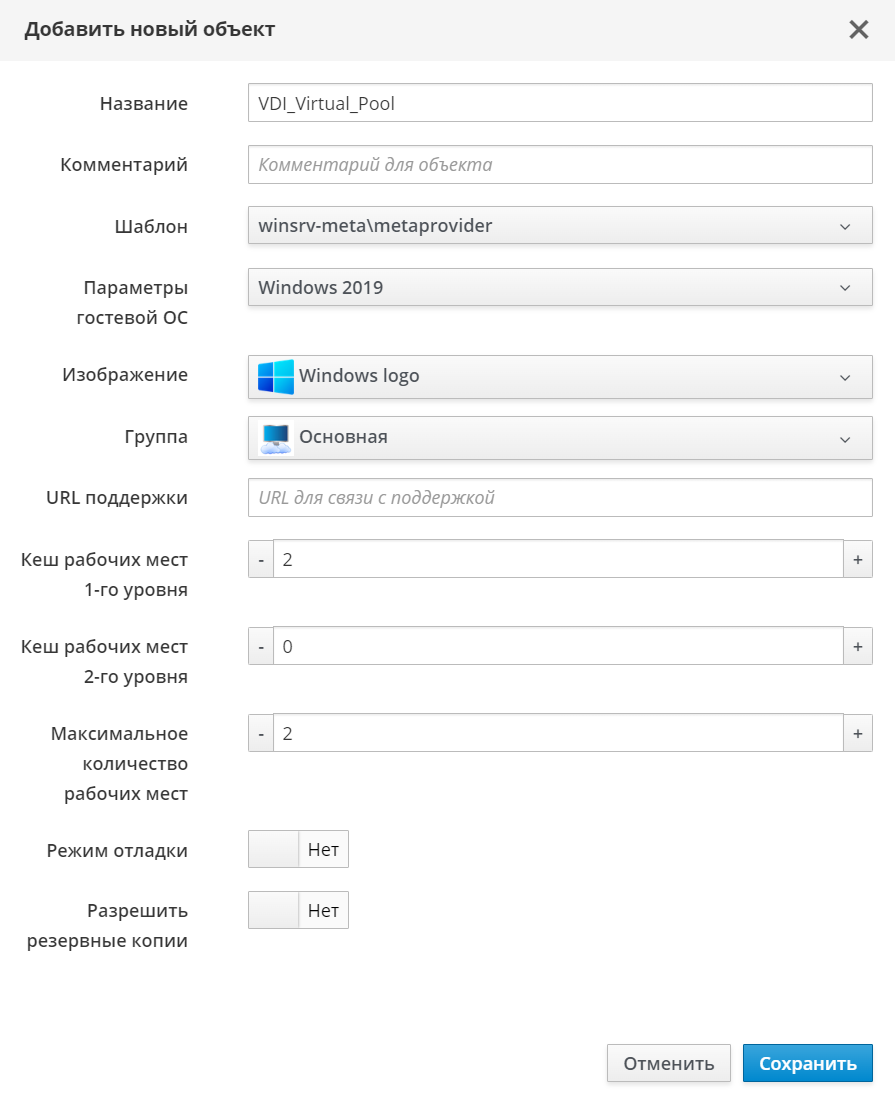

Добавление фонда ВРМ на основе метапровайдера

Для добавления нового фонда ВРМ следует перейти «Рабочие места — Фонды» и нажать экранную кнопку [Новый].

При этом откроется окно «Добавить новый объект».

В примере были заданы параметры:

- «Название»: «VDI_Virtual_Pool» — название фонда ВРМ;

- «Шаблон»: «winsrv-meta\metaprovider» — используемый шаблон при создании ВРМ;

- «Параметры гостевой ОС»: «Windows 2019» — параметры конфигурации гостевой ОС, используемые при создании ВРМ;

- «Изображение»: «Windows logo» — графическое представление фонда ВРМ;

- «Группа»: «Основная» — вхождение субъекта в группу безопасности для доступа к фонду ВРМ;

- «Кеш рабочих мест 1-го уровня»: «2» — количество созданных, настроенных и запущенных ВРМ в фонде;

- «Кеш рабочих мест 2-го уровня»: «0» — кеш 2-го уровня не используется;

- «Максимальное количество рабочих мест»: «2» — максимальное количество ВРМ в фонде;

- «Режим отладки»: «Нет» — режим отладки отключен;

- «Разрешить резервные копии»: «Нет» — создание резервных копий отключено.

Подробное описание полей приведено в таблице «Данные для добавления фонда ВРМ».

При задании количества рабочих мест в кеше 1-го уровня следует учитывать, что метапровайдер будет выполнять балансировку нагрузки между созданными ВРМ.

Публикация фонда ВРМ на основе метапровайдера

Публикация фонда ВРМ позволяет создать заданное в настройках количество ВРМ в фонде или обновить уже имеющиеся в фонде ВРМ и подготовить их для дальнейшего использования.

Для публикации фонда ВРМ следует перейти «Рабочие места — Фонды» и в сводной таблице в столбце «Фонд рабочих мест» выбрать наименование фонда ВРМ.

Перед публикацией обязательно проверить, что для фонда ВРМ используется политика «Действие при выходе пользователя из ОС» со значением «Нет», для того выбрать наименование фонда ВРМ и нажать экранную кнопку [Политики].

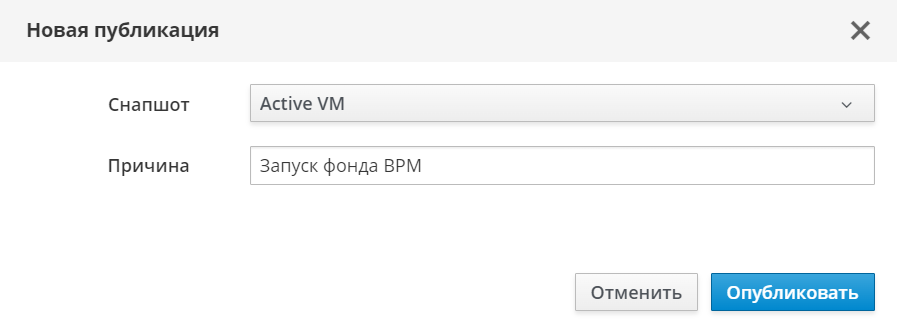

Далее на странице фонда ВРМ в разделе «Публикации» нажать экранную кнопку [Новая].

В окне «Новая публикация» в раскрывающемся списке выбрать ВМ, на основе которой будет выполняться тиражирование ВРМ. После ввода опционального текстового комментария нажать экранную кнопку [Опубликовать] для запуска задачи создания фонда ВРМ.

Сразу после публикации в столбце «Прогресс» будет отображена индикация серым цветом, указывающая на начало процесса публикации. Далее индикация синим цветом будет отображать прогресс выполнения публикации. Необходимо дождаться индикации зеленым цветом, сообщающей об успешном завершении процесса публикации.

Подробная информация о прогрессе публикаций содержится в подразделе Публикация фонда ВРМ.

Шаг 6. Добавление поставщика ресурсов Сервер Терминалов Метапровайдер в Termidesk

Для добавления поставщика ресурсов Сервер Терминалов Метапровайдер следует перейти «Компоненты — Поставщики ресурсов», затем нажать на экранную кнопку [Новый] и выбрать из выпадающего списка «Сервер Терминалов Метапровайдер».

При этом откроется окно «Добавить новый объект (Сервер Терминалов Метапровайдер)».

В примере были заданы параметры:

- «Название»: «RDS_Meta» — название поставщика ресурсов;

- «Порт сессионного агента»: «31000» — номер порта сессионного агента Termidesk. Установлено значение по умолчанию;

- «Домен»: «uveon» — наименование домена для подключения к серверу терминалов. Установлено значение по умолчанию при использовании метапровайдера без ввода в домен;

- «Логин»: «Администратор» — субъект, имеющий полномочия Администратора для управления ОС Windows Server 2019;

- «Пароль» — вводится значение пароля субъекта с полномочиями Администратора для управления ОС Windows Server 2019;

- «Фонд»: «VDI_Virtual_Pool» — сервисный фонд для размещения ВРМ;

- «Использовать HTTPS»: «Нет» — использование протокола HTTPS для запросов к сессионному агенту отключено;

- «Валидация сертификата»: «Нет» — проверка подлинности сертификата при запросах к сессионному агенту отключена;

- «Модифицированный способ балансировки»: «Нет» — включена балансировка подключений при доступе к опубликованным приложениям.

Подробное описание полей приведено в таблице «Данные для добавления сервера терминалов (метапровайдер)».

Для проверки правильности заполнения формы можно использовать экранную кнопку [Тест].

Для сохранения объекта следует нажать экранную кнопку [Сохранить].

Шаг 7. Создание шаблона публикуемого приложения

Для добавления шаблона следует перейти «Компоненты — Поставщики ресурсов», в столбце «Название» сводной таблицы нажать на наименование поставщика ресурсов RDS_Meta.

При этом откроется форма «Шаблоны рабочих мест». Далее в открывшейся форме нажать на экранную кнопку [Новый], из выпадающего списка выбрать шаблон: «Meta Remote App Service».

При этом откроется окно «Добавить новый объект (Meta Remote App Service)». В поле окна нужно ввести название публикуемого приложения и выбрать соответствующее приложение в раскрывающемся списке.

Шаг 8. Добавление фонда ВРМ с публикуемым приложением

Для добавления нового фонда ВРМ с публикацией приложений следует перейти «Рабочие места — Фонды» и нажать экранную кнопку [Новый].

При этом откроется окно «Добавить новый объект».

В примере были заданы параметры:

- «Название»: «Paint_RemoteApp» — название фонда ВРМ;

- «Шаблон»: «RDS_Meta\Paint_RemoteApp» — используемый шаблон при создании ВРМ;

- «Параметры гостевой ОС»: «Windows 2019» — параметры конфигурации гостевой ОС, используемые при создании ВРМ;

- «Изображение»: «Paint logo» — графическое представление фонда ВРМ;

- «Группа»: «Основная» — вхождение субъекта в группу безопасности для доступа к фонду ВРМ;

- «Кеш рабочих мест 1-го уровня»: «0» — значение определяется автоматически, исходя из настроек опубликованного фонда в метапровайдере;

- «Кеш рабочих мест 2-го уровня»: «0» — значение определяется автоматически, исходя из настроек опубликованного фонда в метапровайдере;

- «Максимальное количество рабочих мест»: «1» — максимальное количество ВРМ в фонде;

- «Режим отладки»: «Нет» — режим отладки отключен;

- «Разрешить резервные копии»: «Нет» — создание резервных копий отключено.

Подробное описание полей приведено в таблице «Данные для добавления фонда ВРМ».

Шаг 9. Настройка фонда ВРМ с публикацией приложения

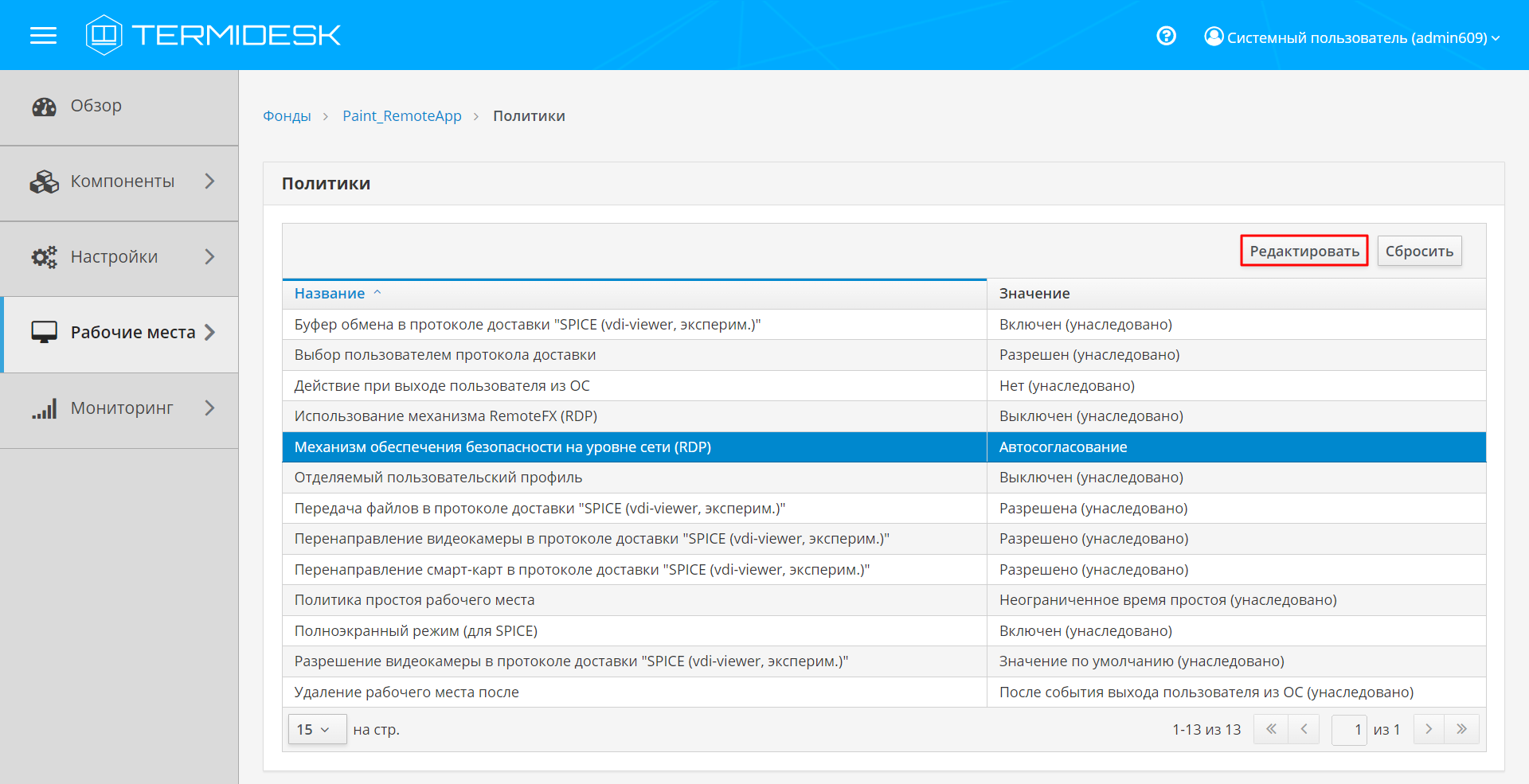

Настройка обеспечения безопасности на уровне сети (RDP)

Для настройки обеспечения безопасности на уровне сети следует перейти «Рабочие места — Фонды», в сводной таблице в столбце «Фонд рабочих мест» выделить фонд с опубликованным приложением и нажать экранную кнопку [Политики].

При этом откроется форма «Политики». В открывшейся форме следует выделить политику «Механизм обеспечения безопасности на уровне сети (RDP)» и нажать экранную кнопку [Редактировать].

При этом откроется окно «Редактировать Механизм обеспечения безопасности на уровне сети (RDP)». Для корректного подключения к опубликованному приложению через компонент «Клиент» в раскрывающемся списке окна «Редактировать Механизм обеспечения безопасности на уровне сети (RDP)» нужно выбрать значение «NLA».

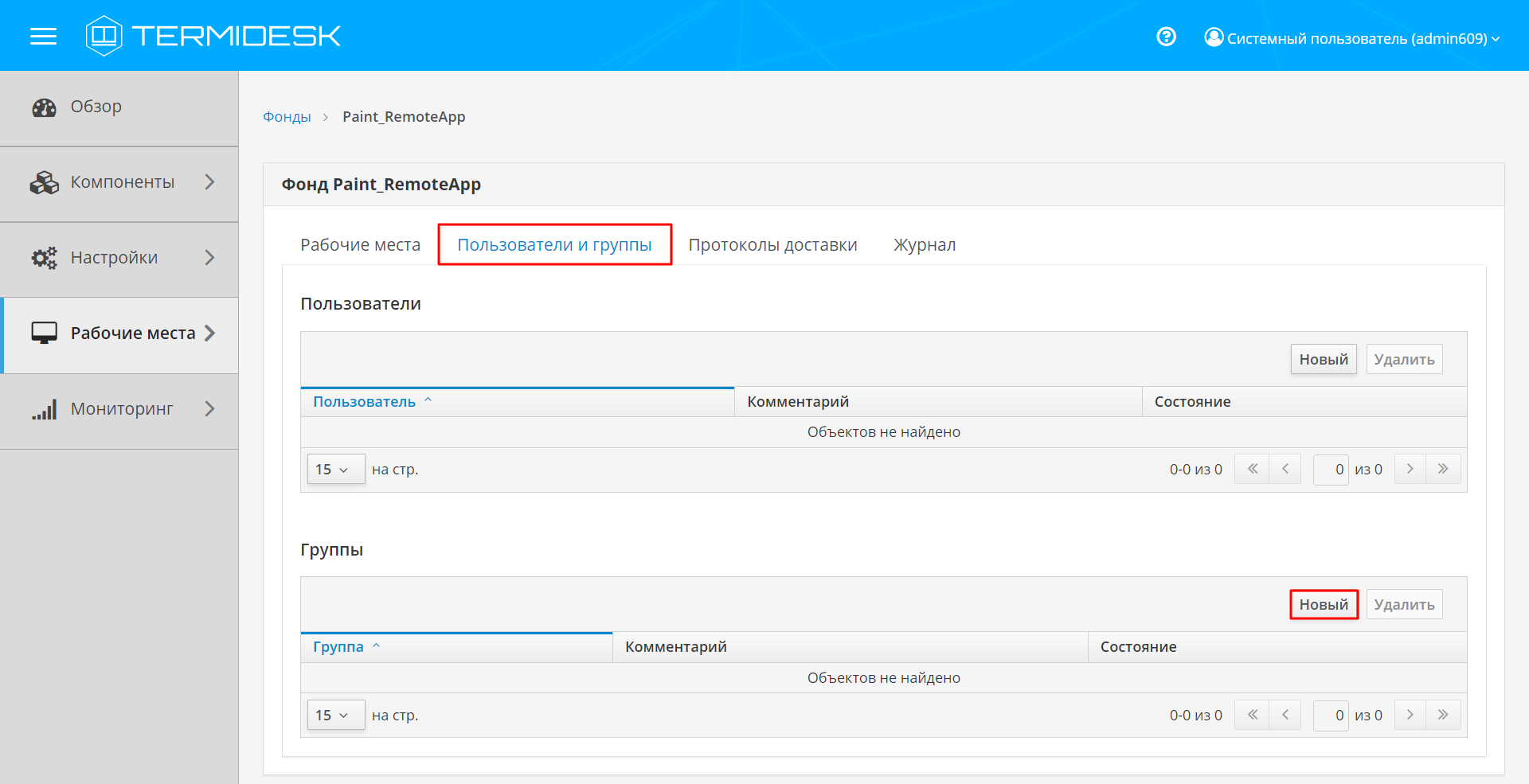

Добавление группы ВРМ

Для добавления группы ВРМ следует перейти «Рабочие места — Фонды» и в сводной таблице в столбце «Фонд рабочих мест» выбрать наименование фонда ВРМ.

На открывшейся странице во вкладке «Пользователи и группы» нажать экранную кнопку [Новый].

При этом откроется окно «Добавить новый объект». В раскрывающихся списках окна выбрать домен аутентификации и группу, которой следует предоставить доступ к ВРМ.

Добавление пользователя ВРМ

Добавление пользователя ВРМ осуществляется аналогично добавлению группы ВРМ.

По умолчанию следует добавлять только группу пользователей ВРМ, поскольку в интерфейсе Termidesk пользователь появляется только после первой авторизации на сервере Termidesk под своей учетной записью внутри домена аутентификации.

Добавление протокола доставки фонда ВРМ

Для добавления протокола доставки фонда ВРМ следует перейти «Рабочие места — Фонды» и в сводной таблице в столбце «Фонд рабочих мест» выбрать наименование фонда ВРМ.

На открывшейся странице во вкладке «Протоколы доставки» нажать экранную кнопку [Новый].

При этом откроется окно «Добавить новый объект». В раскрывающемся списке окна выбрать соответствующий протокол доставки.

Публикация фонда ВРМ

При создании фонда ВРМ с публикацией приложений на основе метапровайдера публикация фонда не требуется.

Шаг 10. Получение приложения через клиент Termidesk

Для получения приложения через клиент нужно:

- нажать экранную кнопку [Добавить сервер];

- в открывшемся окне «Добавление нового сервера» ввести IP-адрес сервера Termidesk и нажать экранную кнопку [Да];

- в полях окна «Настройка подключения к серверу» в раскрывающемся списке выбрать тип аутентификации, указать учетные данные для подключения к серверу и нажать экранную кнопку [Да];

- созданный сервер отобразится в списке клиента Termidesk. Для подключения к серверу нажать экранную кнопку [Подключиться];

- в открывшемся окне выбрать приложение «Paint_RemoteApp»;

- в окне «Подключение к удалённому рабочему столу» нажать экранную кнопку [Подключить];

Для подключения к опубликованному приложению без подтверждения рекомендуется включить параметр «Больше не выводить запрос о подключениях к этому компьютеру».

- в случае успешного подключения клиент отобразит окно с опубликованным приложением.