Технология единого входа

Данный функционал является экспериментальным, однако его активация через экспериментальные параметры Terrmidesk не требуется.

Действия по настройке SSO сводятся к следующей последовательности шагов:

1) активация модуля PAM (pam_tdsk) агента ВРМ;

2) включение механизма автоматической авторизации в гостевую ОС.

1) через указание записи в цепочке авторизации PAM для графической подсистемы. Например, для гостевой ОС Astra Linux нужно отредактировать файл /etc/pam.d/fly-dm, добавив следующую строку перед секцией @include common-auth:

Пример итогового файла:

2) через создание файла /usr/share/pam-configs/termidesk-sso со следующим содержимым:

Приоритет Priority: 301 необходим для того, чтобы цепочка авторизации начиналась с модуля /usr/bin/pam_tdsk.

После активации модуля PAM одним из перечисленных выше способов необходимо выполнить обновление профилей PAM при помощи команды:

После выполнения команды в гостевой ОС AstraLinux обновится файл /etc/pam.d/common-auth.

1) через задание переменной DM_LOGIN_AUTOMATION со значением «1» в файле /lib/systemd/system/fly-dm.service. Пример файла:

2) дополнительно к первому способу задать переменную DM_LOGIN_AUTOMATION со значением «1» в файле /etc/default/locale. Пример файла:

Данный способ (второй) является предпочтительным.

После включения автоматической авторизации одним из перечисленных выше способов необходимо выполнить перезапуск конфигурации загруженных модулей:

Затем выполнить перезапуск службы:

- на контроллере домена MS AD создать групповую политику с названием SSO;

- в созданную групповую политику внести следующие изменения:

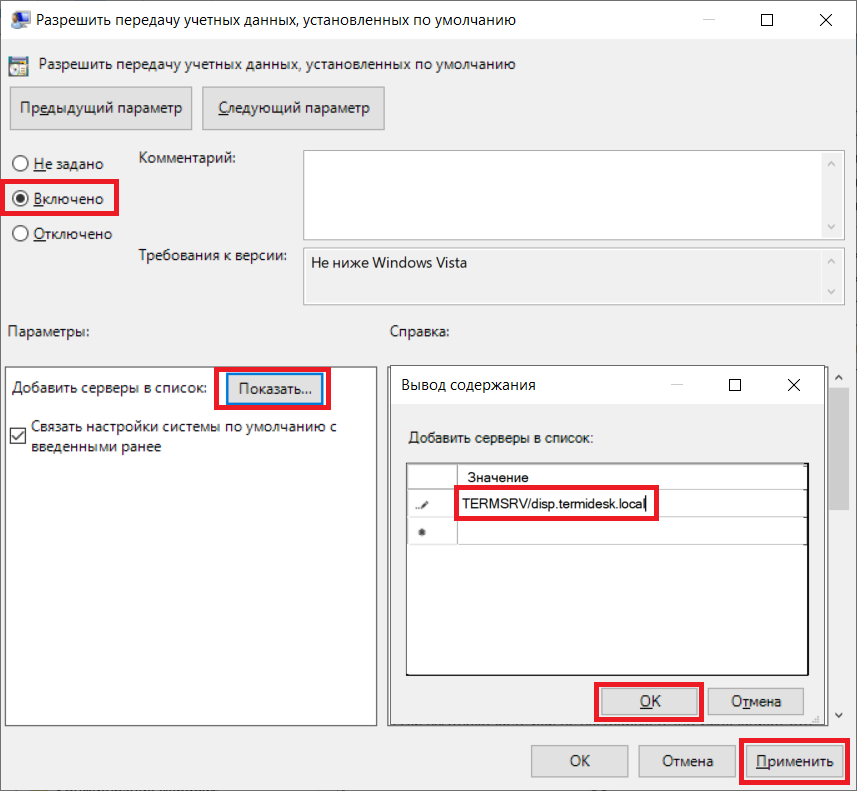

- в редакторе групповой политики перейти «Конфигурация компьютера - Административные шаблоны - Система - Передача учетных данных», выбрать параметр «Разрешить передачу учетных данных, установленных по умолчанию» и присвоить ему значение «Включено». Затем нажать экранную кнопку [Добавить серверы в список] и задать значение «TERMSRV/disp.termidesk.local», где

disp.termidesk.local- имя сервера Termidesk. Далее нажать экранные кнопки [ОК] и [Применить];

- в редакторе групповой политики перейти «Конфигурация компьютера - Административные шаблоны - Система - Передача учетных данных», выбрать параметр «Разрешить передачу учетных данных, установленных по умолчанию» и присвоить ему значение «Включено». Затем нажать экранную кнопку [Добавить серверы в список] и задать значение «TERMSRV/disp.termidesk.local», где

- в этом же списке выбрать параметр «Разрешить передачу новых учетных данных с проверкой подлинности сервера «только NTLM» и присвоить ему значение «Включено». Затем нажать экранную кнопку [Добавить серверы в список] и задать значение «TERMSRV/disp.termidesk.local», где

disp.termidesk.local- имя сервера Termidesk. Далее нажать экранные кнопки [ОК] и [Применить]; - в редакторе групповой политики перейти «Конфигурация компьютера - Административные шаблоны - Компоненты Windows - Службы удаленных рабочих столов - Клиент подключения к удаленному рабочему столу», выбрать параметр «Запрашивать учетные данные на клиентском компьютере» и присвоить ему значение «Отключено».

- в этом же списке выбрать параметр «Разрешить передачу новых учетных данных с проверкой подлинности сервера «только NTLM» и присвоить ему значение «Включено». Затем нажать экранную кнопку [Добавить серверы в список] и задать значение «TERMSRV/disp.termidesk.local», где

По умолчанию время гарантированного автоматического применения изменений соответствует интервалу 90 – 120 минут после обновления файлов групповых политик на контроллере домена. Если необходимо форсировать применение политики, то на контроллере домена, MS RDS и рабочих станциях пользователей необходимо выполнить команду gpupdate /force.