Download PDF

Download page Перечень сетевых портов компонентов Termidesk.

Перечень сетевых портов компонентов Termidesk

Перечень сетевых портов компонентов Termidesk

Перечень сетевых портов, используемых компонентами Termidesk, приведен в таблице.

| Служба | Протокол | Порт |

|---|---|---|

| «Универсальный диспетчер» | ||

| HTTP | TCP | 80 |

| LDAP | TCP/UDP | 389 |

| HTTPS | TCP | 443 |

| LDAP SSL | TCP | 636 |

| AMQP (RabbitMQ) | TCP | 5672 |

| AMQPS (RabbitMQ) | TCP | 5671 |

| POSTGRESQL | TCP | 5432 |

VDI (termidesk-vdi) | TCP | 8000 |

SESSION AGENT (TermideskSessionAgent) | TCP | 31000 |

| RPC INTERACTION | TCP | 43900-44000 |

| DNS | UDP | 53 |

| «Менеджер рабочих мест» | ||

| POSTGRESQL | TCP | 5432 |

| AMQP (RabbitMQ) | TCP | 5672 |

| AMQPS (RabbitMQ) | TCP | 5671 |

| HEALTH_CHECK | TCP | 8100 |

| «Шлюз» | ||

| HTTP | TCP | 80 |

| HTTPS | TCP | 443 |

| RDP | TCP | 3389 |

| WSPROXY_HEALTHCHECK | TCP | 8101 |

WSPROXY (termidesk-wsproxy) | TCP | 5099 |

| SPICE | TCP | 5900-6166 |

| DNS | UDP | 53 |

| «Агент» (агент ВРМ) | ||

| HTTP | TCP | 80 |

| Kerberos | TCP/UDP | 88 |

| RPC | TCP | 135 |

| LDAP | TCP/UDP | 389 |

| HTTPS | TCP | 443 |

| SMB | TCP | 445 |

| LDAP SSL | TCP | 636 |

| LDAP GC | TCP | 3269 |

| RDP | TCP | 3389 |

| SAM/NetLogon | TCP | 1024-65535 |

AGENT (termidesk-agent) | TCP | 39188 |

| RPC INTERACTION | TCP | 43900-44000 |

| DNS | UDP | 53 |

| DHCP | UDP | 67/68 |

| «Агент» (агент узла виртуализации) | ||

VMSD (termidesk-vmsd) | TCP | 17082 |

| Программное обеспечение termidesk-viewer (устанавливается с компонентом «Клиент») | ||

| HTTP | TCP | 80 |

| HTTPS | TCP | 443 |

| VNC | TCP | 5900-59XX* |

| SPICE | TCP | 5900-59XX* |

| RDP | TCP | 3389 |

| «Агент» (сеcсионный агент) | ||

SESSION AGENT HTTP/HTTPS (TermideskSessionAgent) | TCP | 31000 |

| «Клиент» | ||

| HTTP | TCP | 80 |

| HTTPS | TCP | 443 |

| RDP | TCP | 3389 |

CLIENT (termidesk-client) | TCP | 49152-65535** |

| «Виртуальный модуль Termidesk» | ||

| ETCD | TCP/UDP | 2379, 2380 |

| «Оркестратор» | ||

| HTTP | TCP | 80 |

| HTTPS | TCP | 443 |

| «Сервер терминалов» (STAL) | ||

| RDP | TCP | 3389 |

| «Удаленный помощник» | ||

| HTTP | TCP | 80 |

| HTTPS | TCP | 443 |

| STUN | TCP | 19302 |

| WebRTC | TCP/UDP | 1024-65535 |

Примечание:

* Фактический верхний предел диапазона портов определяется платформой виртуализации и зависит от количества ВМ на ее узле.

** Сетевой порт, открываемый узлом-источником для установления соединения, назначается динамически из диапазона 49152–65535, который определен настройками стека TCP/IP в ОС. В стеке TCP/IP ОС эти значения могут быть изменены.

При необходимости ограничить использование всех сетевых портов в ОС только теми, которые нужны компонентам, следует обратиться ко встроенным средствам ОС (например, «Брандмауэр» для ОС Windows или ufw для ОС Linux).

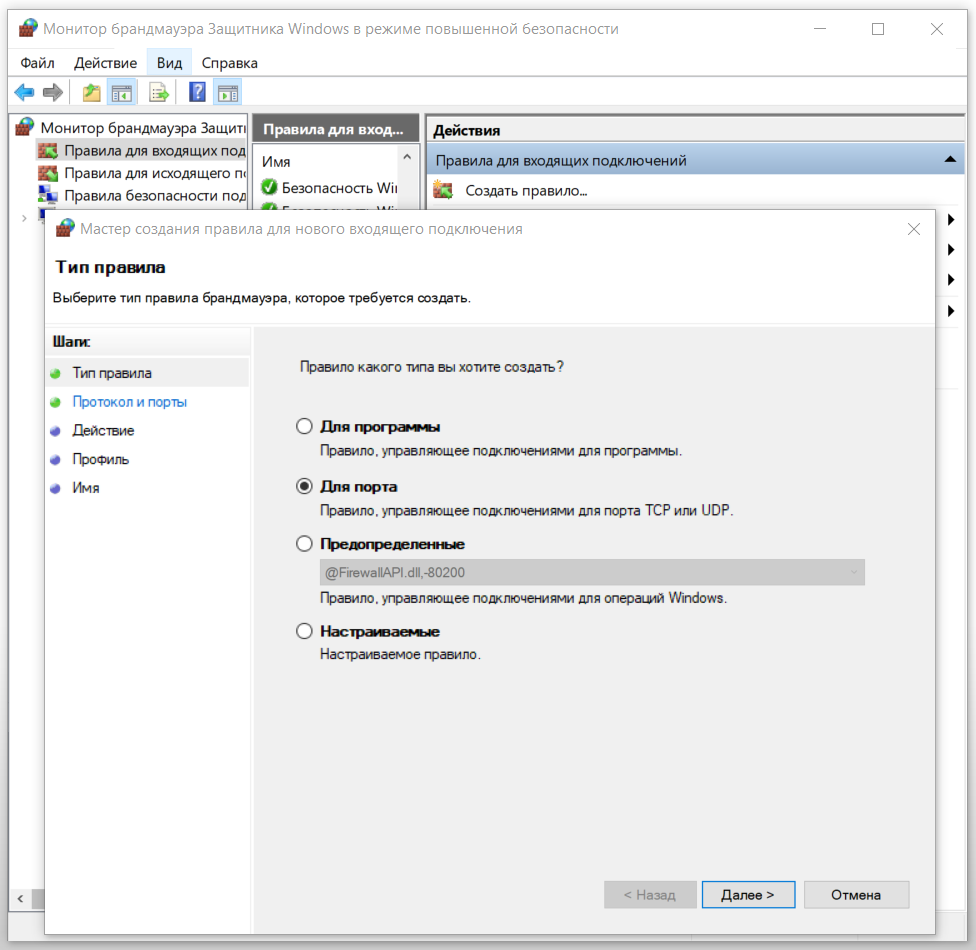

Для управления сетевыми портами в ОС Windows нужно:

- проверить список открытых портов и управляющих ими служб через интерфейс командной строки:

C:\Windows\system32> netstat -ab- для разрешения или запрета сетевого порта перейти «Пуск» - «Параметры» - «Обновление и безопасность» - «Безопасность Windows» - «Брандмауэр и защита сети» - «Дополнительные параметры». Затем перейти во вкладку «Правила для входящих подключений», нажать экранную кнопку [Создать правило] и выбрать тип правила «Порт». Далее выбрать нужный протокол (TCP или UDP), определить нужный порт (или несколько портов) в параметре «Определенные локальные порты», и на шаге «Действие» задать правило разрешения или запрета подключения.

Для управления сетевыми портами в ОС Linux нужно:

- проверить список открытых портов через интерфейс командной строки:

:~$ sudo ss -tulpn- убедиться, что брандмауэр активен (должен отобразиться статус «Status: active»):

:~$ sudo ufw status verbose- если брандмауэр неактивен, включить его:

:~$ sudo ufw enable- для разрешения определенного сетевого порта выполнить:

:~$ sudo ufw allow <номер порта>- для разрешения определенного диапазона сетевых портов выполнить:

:~$ sudo ufw allow <начальный номер порта:конечный номер порта/протокол>Пример команды для разрешения портов 6000-6007 для протокола TCP:

:~$ sudo ufw allow 6000:6007/tcp- для запрета сетевых портов подходит синтаксис, приведенный выше, но вместо команды

allowиспользуетсяdeny.