Download PDF

Download page Пользовательские сценарии использования МРД и МКЦ.

Пользовательские сценарии использования МРД и МКЦ

Мандатное разграничение ВМ для групп в одной компании

В рамках работы организации возможна ситуация, связанная с разделением существующих ресурсов, как в рамках отделов так и по уровню конфиденциальности. В частности, если есть необходимость вести разработку разной продукции, части или компоненты которой могут пересекаться между собой.

Использование механизма МРД позволяет усилить безопасность конфиденциальной информации, создавая дополнительный шаг, который в свою очередь уменьшает влияние человеческого фактора в вопросах безопасности, за счет использования меток категории.

Для примера матрица доступа к ресурсам ПК СВ (образы и ВМ). Пользователь с уровнем конфиденциальности 2 и категорией доступа 1, сможет видеть ресурсы с такими уровнями допуска, но не получит доступ к ресурсам, созданными другими пользователями с тем же уровнем конфиденциальности, но в другой категории. Тогда как Администратор группы или пользователь с назначенными категориями 1-3 сможет увидеть все ресурсы в рамках данных категорий и уровня конфиденциальности 2.

Таким образом, на уровне сервера виртуализации, можно разграничить ресурсы ПК СВ используя допуски системы, разделив отделы, а также разнести информацию по уровням конфиденциальности, ограничив доступ к информации в зависимости от выполняемых задач. Такое деление, помимо прочего, позволяет минимизировать риск несанкционированного доступа в случае человеческой ошибки при назначении группы Пользователя.

В нижеприведенном примере каждому пользователю определенной FreeIPA-группы назначается одна категория, внутри одной FreeIPA-группы можно разграничить доступ используя иерархический уровень конфиденциальности.

Пользователи принадлежат разным FreeIPA-группам, а также принадлежат разным уровням и категориям конфиденциальности:

- Пользователь 1 состоит в Группе 1 и имеет Уровень 0 и Категорию 0;

- Пользователь 2 состоит в Группе 2 и имеет Уровень 0 и Категорию 1;

- Пользователь 3 состоит в Группе 1 и имеет Уровень 1 и Категорию 0;

- Пользователь 4 состоит в Группе 2 и имеет Уровень 1 и Категорию 1;

- Пользователь 5 состоит в Группе 2 и имеет Уровень 1 и Категории 0 и 1.

Для таких пользователей общее мандатное представление доступа будет выглядеть следующим образом:

Где для каждого отдельного пользователя:

Доступ к ВМ Пользователя 1:

Доступ к ВМ Пользователя 2:

Доступ к ВМ Пользователя 3:

Доступ к ВМ Пользователя 4:

Доступ к ВМ Пользователя 5:

Шаг 1. Создать группы пользователей

В веб-интерфейсе ПК СВ в меню слева выбрать пункт Система — Группы и нажать кнопку +:

в открывшемся окне во вкладке Общее указать название группы:

В названии группы не допускается использовать буквы в верхнем регистре.

- указать необходимые настройки во вкладке Представление:

- во вкладке Права настроить права доступа;

- нажать кнопку Создать.

Шаг 2. Создать пользователей

В веб-интерфейсе ПК СВ в меню слева выбрать пункт Система — Пользователи и нажать кнопку +:

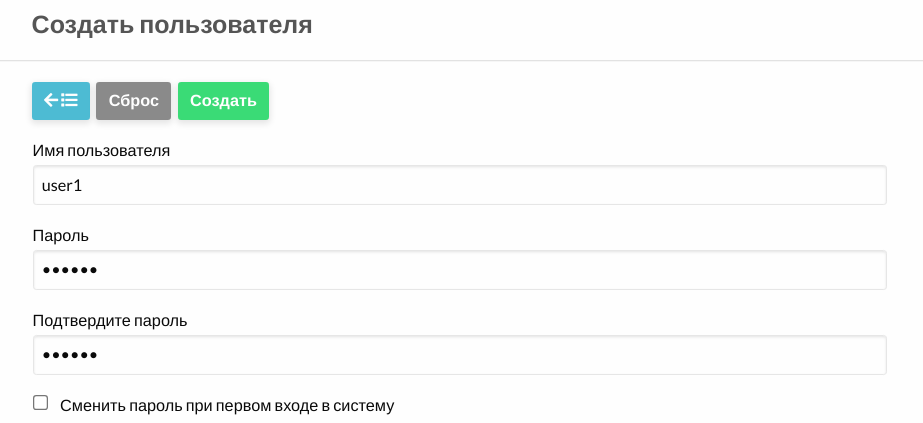

в открывшемся окне Создать пользователя необходимо указать имя пользователя, пароль, подтверждение пароля и снять флаг Сменить пароль при первом входе в систему:

Если оставить флаг Сменить пароль при первом входе в систему, пользователь сможет зайти в систему только после смены пароля через веб-интерфейс Контролера домена.

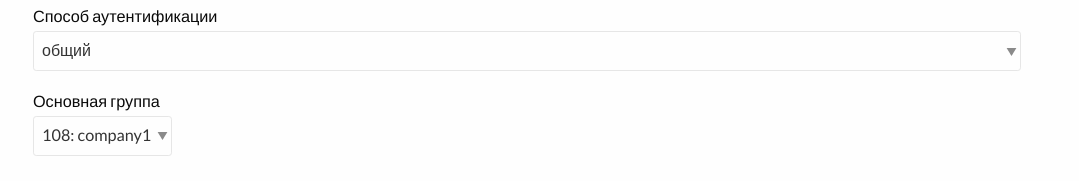

- в выпадающем списке Основная группа выбрать группу, созданную на предыдущем шаге:

- в Дополнительные группы указать

brestusers:

- нажать кнопку Создать.

Шаг 3. Создать Администратора групп

- Действиями, описанными на предыдущем шаге, создать учетную запись Администратора группы.

- В веб-интерфейсе ПК СВ в меню слева выбрать пункт Система — Группы, в списке групп выбрать созданную ранее группу:

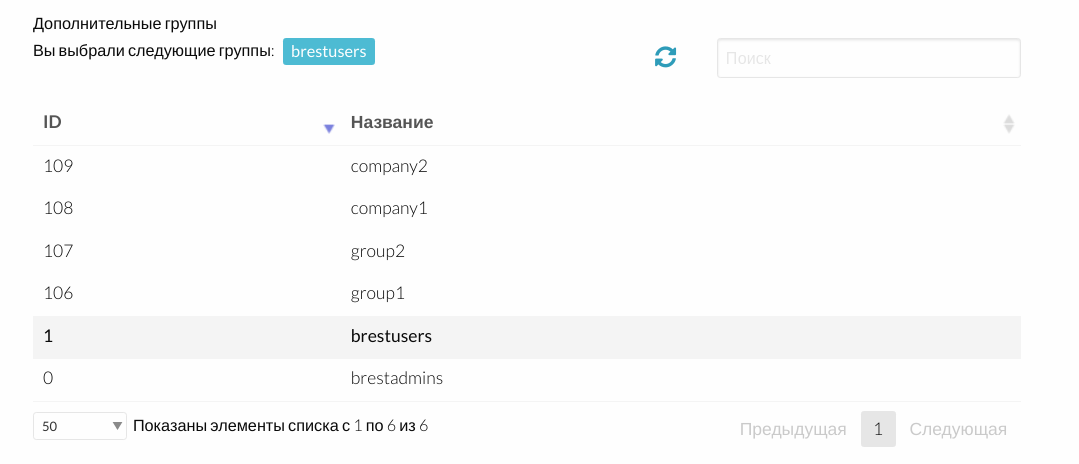

- во вкладке Пользователи нажать кнопку Редактировать администраторов:

- в открывшемся списке выбрать необходимого пользователя и нажать кнопку Применить:

- во вкладке Пользователи нажать кнопку Редактировать администраторов:

Шаг 4. Настроить группы FreeIPA

Подключиться к веб-интерфейсу Контролера домена пользователем с административными полномочиями:

- во вкладке Пользователи в меню слева выбрать пункт Активные пользователи:

- нажать на имя нужного пользователя для редактирования;

- в открывшемся окне Параметры выбрать требуемые уровни конфиденциальности в выпадающих списках Минимальный уровень конфиденциальности и Максимальный уровень конфиденциальности:

- нажать кнопку Сохранить;

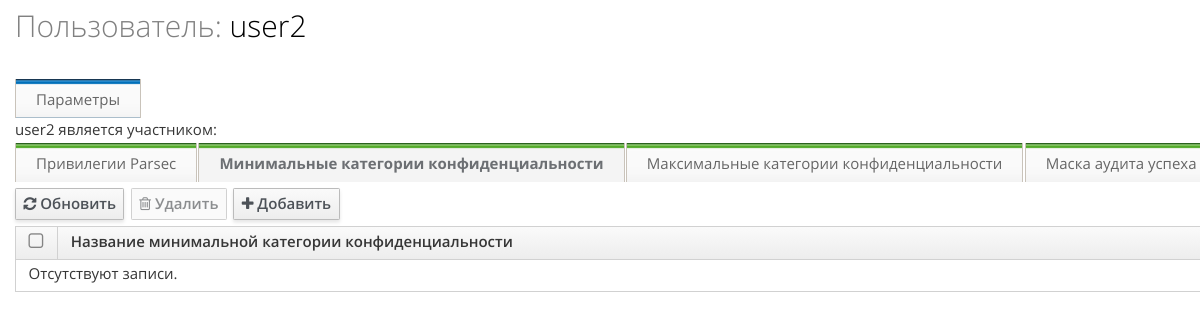

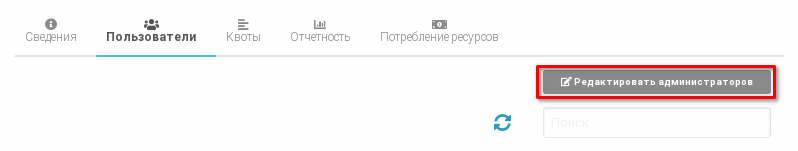

- перейти во вкладку Минимальная категория конфиденциальности и нажать кнопку Добавить:

в открывшемся окне в списке Доступно отметить необходимые категории и перенести их в список Ожидается нажав кнопку >. Нажать кнопку Добавить:

При первом назначении категорий их применение происходит мгновенно.

При редактировании уже назначенных категорий изменения применяются с задержкой в полтора часа, из-за обновления информации в кэше службы SSSD фронтальных серверов.

- перейти во вкладку Максимальные категория конфиденциальности и настроить аналогичным образом.

Шаг 5. Подключение к веб-интерфейсу ПК СВ

Для полноценной работы с механизмом МРД, необходимо выполнить вход в систему используя терминал (ПК), заведенный в домен, к которому принадлежит ПК СВ, а также ОС терминала должна поддерживать работу с механизмом МРД.

Если пользователю назначено несколько уровней конфиденциальности, то при входе можно будет выбрать необходимый уровень. Сменить уровень конфиденциальности можно только выполнив вход в систему заново, категории конфиденциальности используются автоматически.

При первом подключении к веб-интерфейсу ПК СВ необходимо настроить браузер, добавив обработку обмена данными аутентификации из ОС:

- запустить браузер Mozilla Firefox,в адресную строку ввести

about:configи нажать клавишу <Enter>; - на открывшейся странице с предупреждением нажать на кнопку Принять риск и продолжить:

- на открывшейся странице Расширенные настройки в поле поиска ввести слово:

uris; - для параметров

network.negotiate-auth.trusted-urisиnetwork.negotiate-auth.delegation-urisустановить значениеhttps://:

В дальнейшем работа с ПК СВ не отличается от обычной.

- настроить или скорректировать необходимые доступы к ВМ может сам пользователь на странице ВМ во вкладке Безопасность;

- при использовании Динамической модели Parsec, ВМ получает максимально возможную метку категории и уровень конфиденциальности, согласно доступам, создающего ВМ, пользователя. Для корректировки используемой метки необходимо выбрать Статическую модель и указать желаемую метку.

Мандатное разграничение ВМ между разными компаниями

Еще одним вариантом применения МРД для разграничения доступа к ресурсам является его использование в группе-компаний, имеющей единую систему виртуализации для консолидации и оптимизации использования аппаратного обеспечения. Пользователи разных компаний не будут иметь доступ к ресурсам других организаций холдинга за счет использования механизма допусков ПК СВ, но, при необходимости, можно будет открыть доступ, скорректировав эту настройку для необходимого ресурса. Тогда как уровни конфиденциальности помогут разграничить доступ к ресурсам внутри компании. Также использование механизма МРД позволит минимизировать риск компрометирования важной информации в случае ошибочного добавления пользователя к группе, за счет назначения группе свою метку категории конфиденциальности.

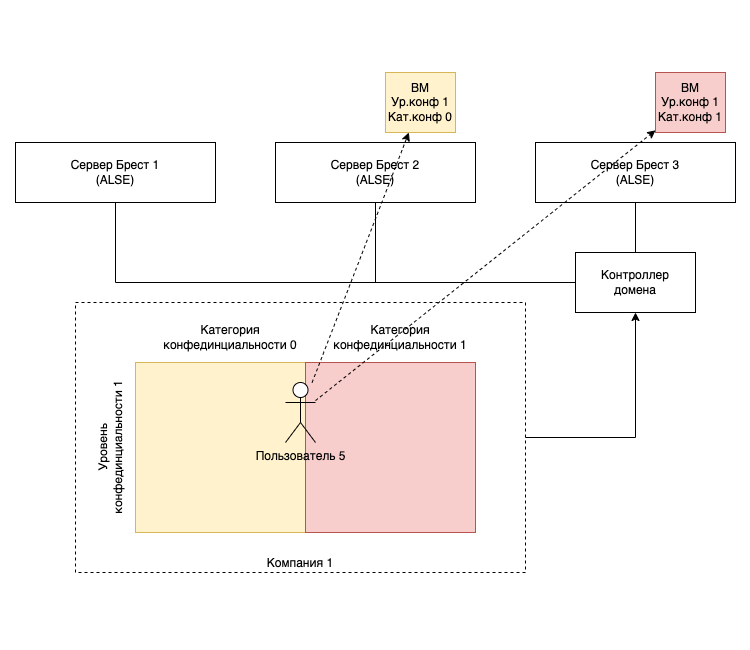

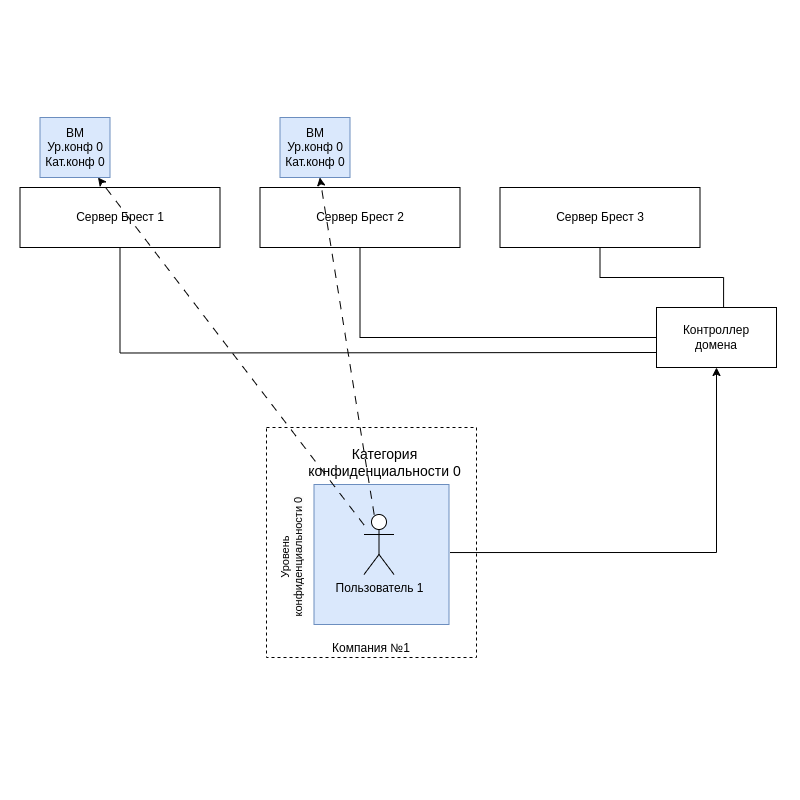

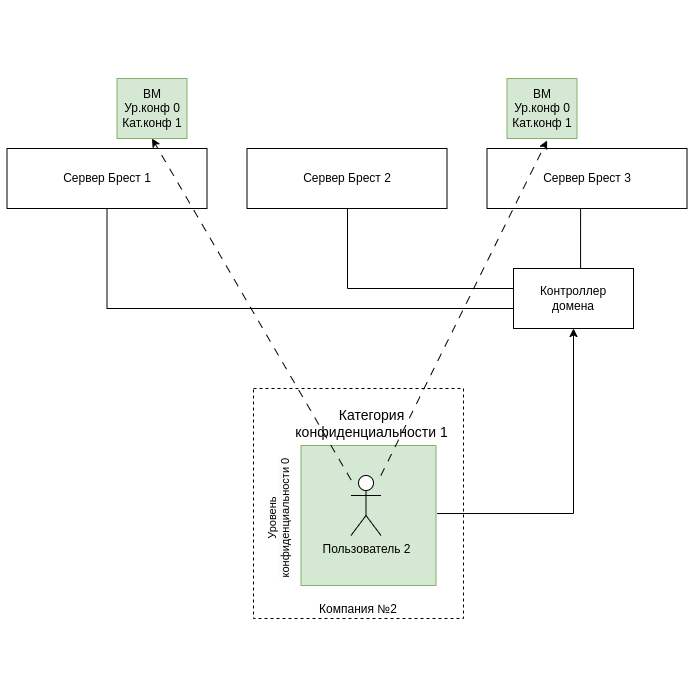

В нижеприведенном примере каждому пользователю определенной компании назначается одна категория, внутри одной FreeIPA-группы можно разграничить доступ используя иерархический уровень конфиденциальности.

При такой схеме организации работы, механизм ACL будет использован для разделения компаний, в то время как механизм меток МРД для разделения внутри компании:

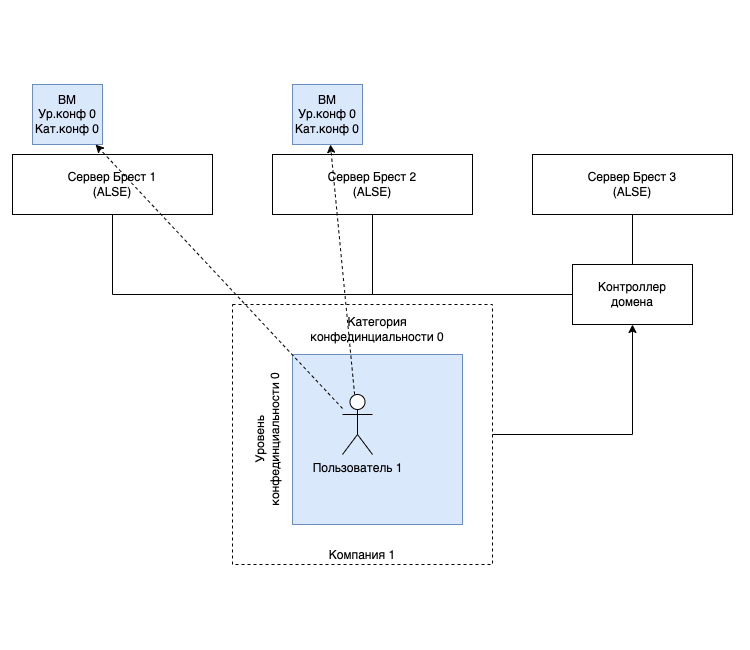

- Пользователь 1 состоит в Компании 1 и имеет Уровень 0 и Категорию 0

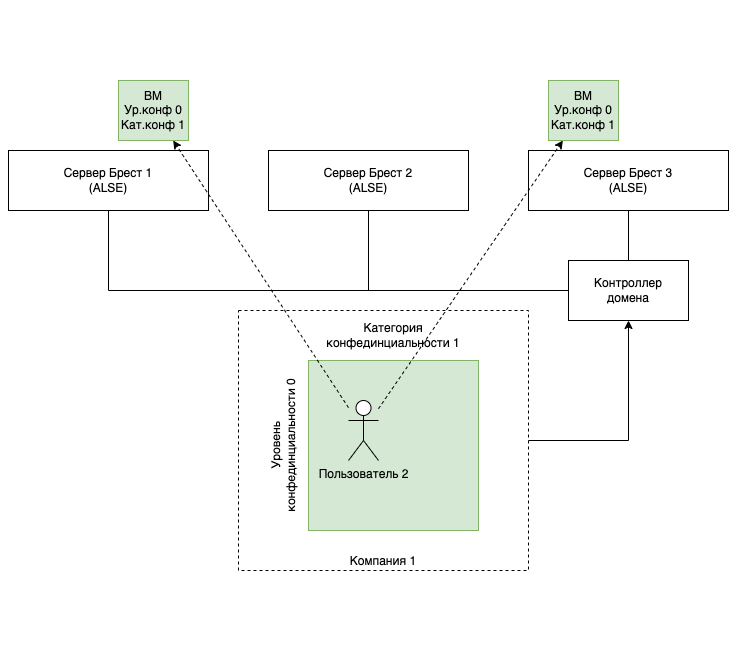

- Пользователь 2 состоит в Компании 2 и имеет Уровень 0 и Категорию 1

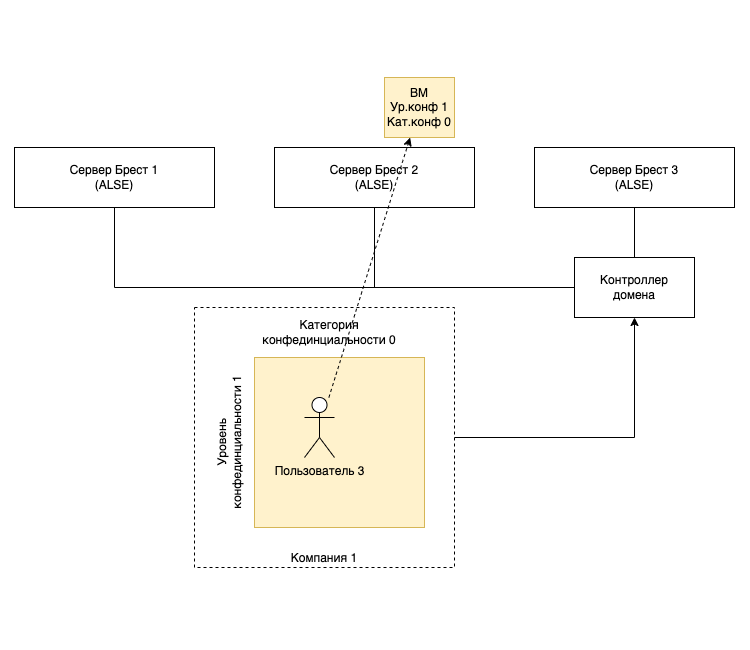

- Пользователь 3 состоит в Компании 1 и имеет Уровень 1 и Категорию 0

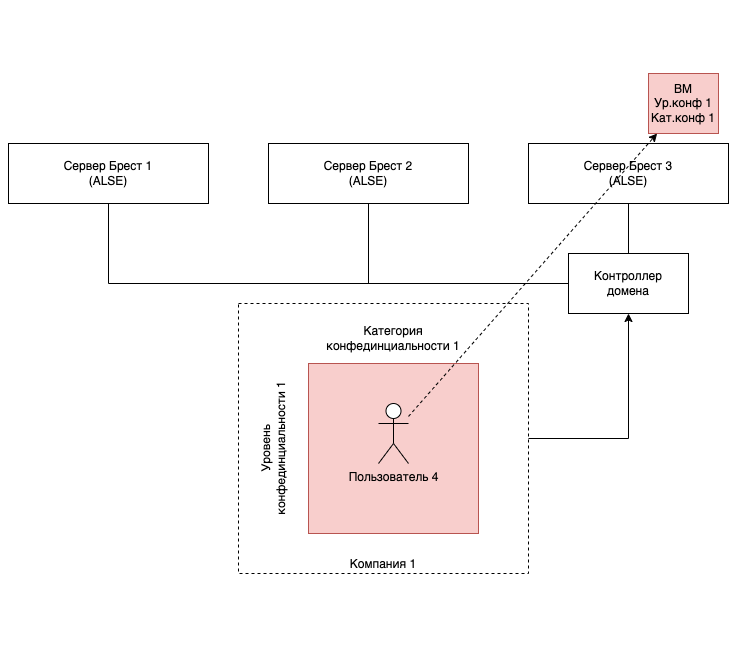

- Пользователь 4 состоит в Компании 2 и имеет Уровень 1 и Категорию 1

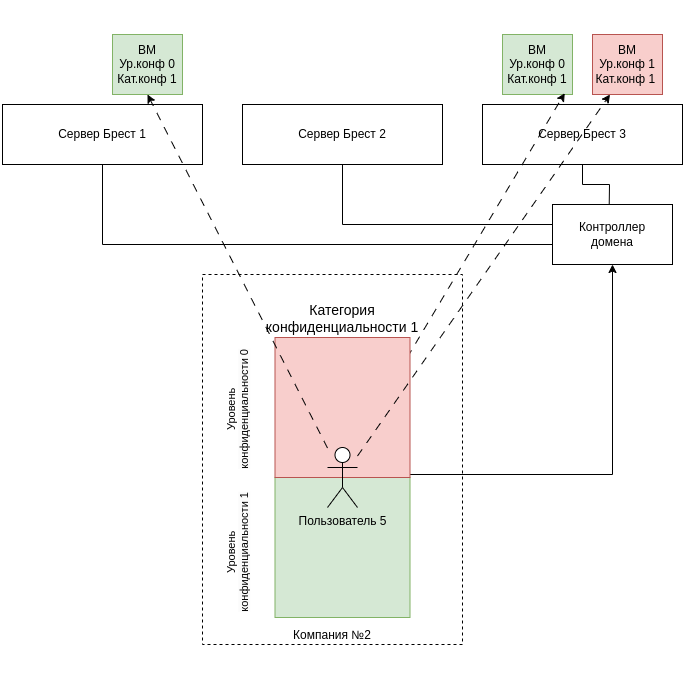

- Пользователь 5 состоит в Компании 2 и имеет Уровни 0 и 1, Категорию 1

Для таких пользователей общее мандатное представление доступа будет выглядеть следующим образом:

Где для каждого отдельного пользователя:

Доступ к ВМ Пользователя 1:

Доступ к ВМ Пользователя 2:

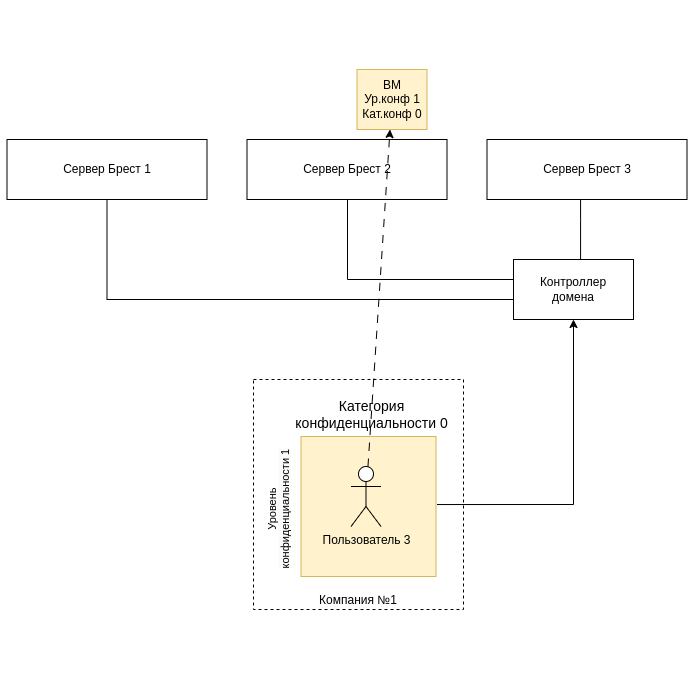

Доступ к ВМ Пользователя 3:

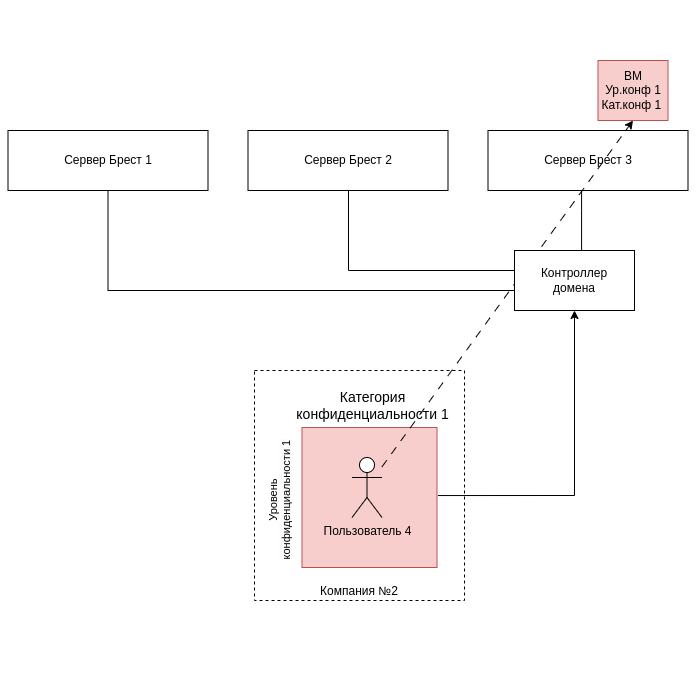

Доступ к ВМ Пользователя 4:

Доступ к ВМ Пользователя 5:

Шаг 1. Создать группы пользователей

В веб-интерфейсе ПК СВ в меню слева выбрать пункт Система — Группы и нажать кнопку +:

в открывшемся окне во вкладке Общее указать название группы:

В названии группы не допускается использовать буквы в верхнем регистре.

- указать необходимые настройки во вкладке Представление:

- во вкладке Права настроить права доступа;

- нажать кнопку Создать.

Шаг 2. Создать пользователей

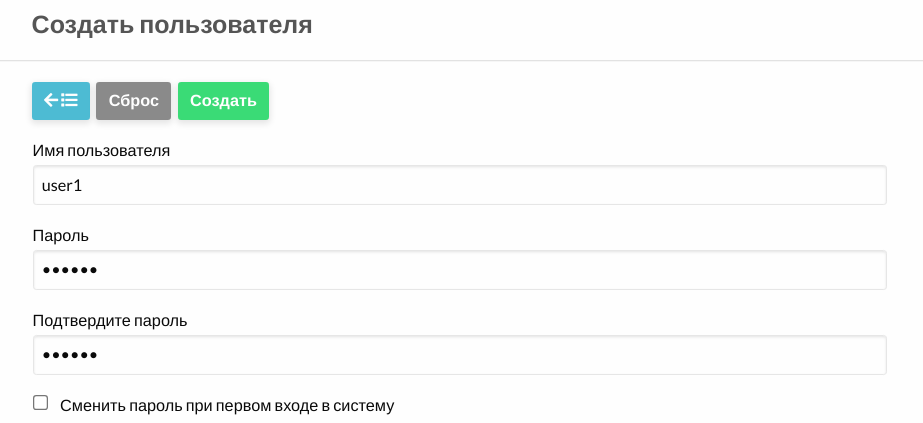

В веб-интерфейсе ПК СВ в меню слева выбрать пункт Система — Пользователи и нажать кнопку +:

в открывшемся окне Создать пользователя необходимо указать имя пользователя, пароль, подтверждение пароля и снять флаг Сменить пароль при первом входе в систему:

Если оставить флаг Сменить пароль при первом входе в систему, пользователь сможет зайти в систему только после смены пароля через интерфейс Контролера домена.

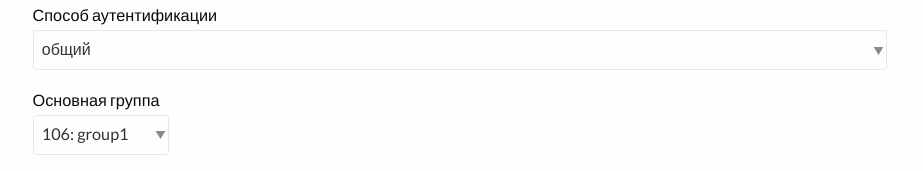

- в выпадающем списке Основная группа выбрать группу, созданную на предыдущем шаге:

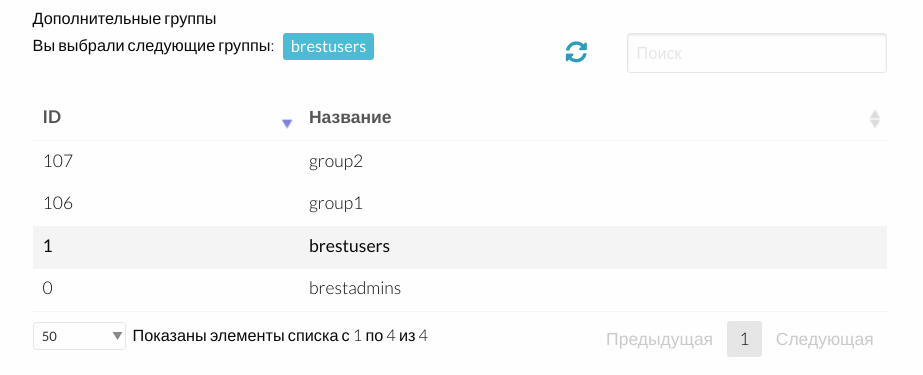

- в Дополнительные группы указать

brestusers:

- нажать кнопку Создать.

Шаг 3. Создать Администратора групп

- Действиями, описанными на предыдущем шаге, создать учетную запись Администратора группы.

- В веб-интерфейсе ПК СВ в меню слева выбрать пункт Система — Группы, в списке групп выбрать созданную ранее группу:

- во вкладке Пользователи нажать кнопку Редактировать администраторов:

- в открывшемся списке выбрать необходимого пользователя и нажать кнопку Применить:

- во вкладке Пользователи нажать кнопку Редактировать администраторов:

Шаг 4. Настроить группы FreeIPA

Подключиться к веб-интерфейсу Контролера домена пользователем с административными полномочиями:

- во вкладке Пользователи в меню слева выбрать пункт Активные пользователи:

- нажать на имя нужного пользователя для редактирования;

- в открывшемся окне Параметры выбрать требуемые уровни конфиденциальности в выпадающих списках Минимальный уровень конфиденциальности и Максимальный уровень конфиденциальности:

- нажать кнопку Сохранить;

- перейти во вкладку Минимальная категория конфиденциальности и нажать кнопку Добавить:

в открывшемся окне в списке Доступно отметить необходимые категории и перенести их в список Ожидается нажав кнопку >. Нажать кнопку Добавить:

При первом назначении категорий их применение происходит мгновенно.

При редактировании уже назначенных категорий изменения применяются с задержкой в полтора часа, из-за обновления информации в кэше службы SSSD фронтальных серверов.

- перейти во вкладку Максимальные категория конфиденциальности и настроить аналогичным образом.

Шаг 5. Подключение к веб-интерфейсу ПК СВ

Для полноценной работы с механизмом МРД, необходимо выполнить вход в систему используя терминал (ПК), заведенный в домен, к которому принадлежит ПК СВ, а также ОС терминала должна поддерживать работу с механизмом МРД.

Если пользователю назначено несколько уровней конфиденциальности, то при входе можно будет выбрать необходимый уровень. Сменить уровень конфиденциальности можно только выполнив вход в систему заново, категории конфиденциальности используются автоматически.

При первом подключении к веб-интерфейсу ПК СВ необходимо настроить браузер, добавив обработку обмена данными аутентификации из ОС:

- запустить браузер Mozilla Firefox,в адресную строку ввести

about:configи нажать клавишу <Enter>; - на открывшейся странице с предупреждением нажать на кнопку Принять риск и продолжить:

- на открывшейся странице Расширенные настройки в поле поиска ввести слово:

uris; - для параметров

network.negotiate-auth.trusted-urisиnetwork.negotiate-auth.delegation-urisустановить значениеhttps://:

В дальнейшем работа с ПК СВ не отличается от обычной.

- настроить или скорректировать необходимые доступы к ВМ может сам пользователь на странице ВМ во вкладке Безопасность;

- при использовании Динамической модели Parsec, ВМ получает максимально возможную метку категории и уровень конфиденциальности, согласно доступам, создающего ВМ, пользователя. Для корректировки используемой метки необходимо выбрать Статическую модель и указать желаемую метку.