Содержание

Данная статья применима к:

- Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.7)

- Astra Linux Special Edition РУСБ.10015-10 (за исключением разделов, относящихся к уровням защищенности "Усиленный" и "Максимальный"

- Astra Linux Special Edition РУСБ.10015-17

- Astra Linux Special Edition РУСБ.10015-37 (очередное обновление 7.7)

- Astra Linux Special Edition РУСБ.10152-02 (очередное обновление 4.7)

Настройка безопасной конфигурации компьютера для работы с ОС Astra Linux

Перед установкой ОС

- Если планируется использовать ОС в рекомендованном режиме очистки освобождающихся дисковых ресурсов, то исключить использование дисков SSD.

- По возможности использовать жёсткие диски, имеющие встроенную аппаратную защиту хранящихся данных от несанкционированного доступа, и включать эту аппаратную защиту.

- При возможности — установить и настроить на компьютере аппаратно-программный модуль доверенной загрузки (АПМДЗ).

Установить «взломостойкий» пароль на BIOS компьютера.

«Взломостойкий» пароль это пароль:

- содержащий не менее 8 символов;

- не содержащий в себе никаких осмысленных слов (ни в каких раскладках);

- содержащий в себе буквы в различных регистрах, цифры и спецсимволы.

- Отключить в BIOS-е механизм Intel SGX (в связи с обнаруженной уязвимостью в механизме).

- Обеспечить защиту от «незаметного» вскрытия корпуса и встраивания «имплантов» в соединительные кабели периферийных устройств. Для обеспечения такой защиты могут использоваться специальные корпуса, защитные крышки, пломбы, пломбировочные ленты, для усложнения скрытной установки «имплантов» рекомендуется использование ПК в форм-факторе ноутбук или моноблок.

- Исключить использование беспроводных периферийных устройств ввода (мыши, клавиатуры, тачпады и пр.).

- Отключить по возможности все беспроводные системы передачи данных (WiFi, Bluetooth).

- При необходимости использования WiFi — по возможности использовать для защиты передаваемых данных сети VPN.

- При наличии опций для процессоров Intel Execute Disable Bit (XD-Bit) и для процессоров AMD No Execute Bit (NX-Bit) включить их.

- При наличии на серверах «не доверенных» систем контроля и управления типа ILO, RSA, iDRAC, ThinkServer EasyManage, AMT, iMana — отключить их, и использовать, при необходимости, альтернативные решения типа IP KVM.

- Для Intel платформ устранить уязвимости Intel-SA-00086 в Intel Management Engine (если он интегрирован в процессор) посредством установки обновления микропрограммы Intel Management Engine (производитель оборудования должен обеспечить данную возможность — это либо обновления BIOS, либо ПО для интеграции обновлений).

Для частичных проверок использовать Intel-SA-00086 Detection Tool.Более подробно: https://www.intel.ru/content/www/ru/ru/support/articles/000025619/software.html.

После установки ОС

- Использовать жёсткие диски, имеющие встроенную аппаратную защиту хранящихся данных от несанкционированного доступа, и включать эту аппаратную защиту.

- Установить единственным устройством для загрузки ОС жесткий диск, на который была произведена установка ОС.

- При использовании архитектур, отличных от Intel, установить пароль на загрузчик согласно документации.

- Включить режим загрузки secureboot на своих ключах (создать usb-flash носитель с помощью astra-secureboot, и, далее, ключи импортировать в BIOS) в соответствии с инструкцией Загрузка Astra Linux в SecureBoot режиме.

Обеспечение безопасности среды функционирования

При установке ОС

- В разделе установщика «Настройка учётных записей пользователей и паролей» установить «взломостойкий» пароль для нового администратора.

См. также Рекомендации по установке Astra Linux Special Edition x.7 на клиентские компьютеры.

В разделе установщика «Разметка дисков» выбрать метод разметки Вручную, а затем создать следующие отдельные дисковые разделы:

/ — раздел для корневой файловой системы;

/boot – раздел для загрузочных данных;

/home – раздел для домашних каталогов пользователей;

/tmp — раздел для временных файлов, удаляемых при перезагрузке;

/var/tmp — раздел для временных файлов. сохраняемых при перезагрузке.Обязательно использовать при установке ОС защитное преобразование дисков, и по возможности исключить физический доступ к жесткому диску, на котором установлена ОС.

Отдельные дисковые разделы создавать в соответствии со следующими рекомендациями:

| / | С защитным преобразованием (при условии, что каталог /boot размещен в отдельном дисковом разделе) | ext4 | defaults |

| /boot | Без защитного преобразования Раздел /boot недопустимо размещать в LVM Рекомендуется выделить под этот раздел не менее 512МБ, предпочтительно 1GB | ext2, ext3, ext4 |

(перед обновлением ядра перемонтировать в |

| /home | С защитным преобразованием | ext4 | noexec, nodev, nosuid |

| /tmp | С защитным преобразованием | ext4 | noexec, nodev, nosuid |

| /var | С защитным преобразованием.

| ext4 | defaults по возможности noexec, nodev, nosuid |

| /var/tmp | С защитным преобразованием. В отличие от каталога /var подкаталог /var/tmp рекомендуется монтировать с опциями noexec,nodev,nosuid | ext4 | noexec, nodev, nosuid |

| swap | По возможности не использовать. См. Область подкачки (swap): особенности применения и обеспечения безопасности. Если необходимо использовать — то использовать с включенным защитным преобразованием и с включенным гарантированным удалением | swap |

В разделе установщика «Выбор программного обеспечения» включить установку следующих программных компонентов:

- Средства фильтрации сетевых пакетов ufw.

- Ядро hardened.При невозможности использования ядра hardened использовать при эксплуатации модуль lkrg ядра generic (см. Инструменты командной строки astra-safepolicy).

- Для всех режимов работы (уровней защищенности) в разделе установщика «Дополнительные настройки ОС» включить следующие функции подсистемы безопасности:

- Запрет вывода меню загрузчика — при включении данной функции будет запрещен вывод меню загрузчика GRUB 2. В процессе загрузки будет загружаться ядро ОС, выбранное по умолчанию.

- Запрет трассировки ptrace — при включении данной функции будет исключена возможность трассировки и отладки выполнения программного кода.

- Запрос пароля для команды sudo — при включении данной функции будет необходим ввод пароля при использовании механизма sudo.

- Запрет установки бита исполнения — при включении данной функции будет активирован режим запрета установки бита исполнения, обеспечивающий предотвращение несанкционированного запуска исполняемых файлов и сценариев для командной оболочки. Установка пакетов программ, создающих в файловой системе (ФС) файлы с битом исполнения, будет завершаться с ошибкой. Запрет не распространяется на привилегированного пользователя

root. - Запрет исполнения скриптов пользователя — при включении данной функции блокируется несанкционированное использование интерпретатора для выполнения кода напрямую из командной строки или из неименованного канала (pipe). При этом сценарии, написанные для этих интерпретаторов, выполняются в штатном режиме (у файла скрипта при этом должны быть выставлены права на выполнение). Запрет исполнения скриптов не распространяется на пользователей из группы

astra-admin. - Запрет исполнения макросов пользователя — при включении данной функции будет блокировано исполнение макросов в стандартных приложениях;

- Запрет консоли — при включении данной функции будет блокирован консольный вход в систему для пользователя и запуск консоли из графического интерфейса сессии пользователя. Запрет не распространяется на пользователей из группы

astra-admin. - Системные ограничения ulimits — при включении данной функции будут активированы системные ограничения, установленные в файле

/etc/security/limits.conf.

- Для уровня защищенности «Усиленный» в разделе установщика «Дополнительные настройки ОС» включить следующие функции подсистемы безопасности.

- Мандатный контроль целостности — при включении данной функции будет активирован механизм мандатного контроля целостности.

- Замкнутая программная среда — при включении данной функции будет активирован механизм, обеспечивающий проверку неизменности и подлинности загружаемых исполняемых файлов формата ELF.

- Очистка освобождаемой внешней памяти — при включении данной функции будет активирован режим очистки блоков файловой системы непосредственно при их освобождении, а также режим очистки разделов страничного обмена.

- Для уровня защищенности «Максимальный» в разделе установщика «Дополнительные настройки ОС» включить следующую функцию подсистемы безопасности:

- Мандатное управление доступом — при включении данной функции будет активирован механизм мандатного управления доступом.

Функции подсистемы безопасности могут быть включены и выключены в процессе эксплуатации ОС. Порядок включения и выключения описан в документе РУСБ.10015-01 97 01-1 «Операционная система специального назначения «Astra Linux Special Edition». Руководство по КСЗ. Часть 1».

- В разделе установщика «Установка системного загрузчика GRUB на жёсткий диск» установить «взломостойкий» пароль на загрузчик Grub. Пароль на загрузчик Grub может быть изменен в процессе эксплуатации ОС — см. Инструкция по смене пароля загрузчика.

После установки ОС (для всех уровней защищенности)

Изменение настроек политики учетной записи пользователя

В настройках политики учетной записи пользователя задать следующие значения:

- минимальная длина пароля — 8 символов;

- в пароле должны содержаться строчные, заглавные буквы и цифры;

- максимальное количество дней между сменами пароля — 90 дней;

- максимальное количество неудачных попыток — 6;

максимальное время, отведённое на вход — 1800 секунд.

Внести изменения в настройки политики учетной записи пользователя можно используя графическую утилиту fly-admin-smc. Для этого:

- через графический интерфейс запустить утилиту (необходимы права администратора): Пуск — Панель управления — Безопасность — Политика безопасности (см. рис. ниже);

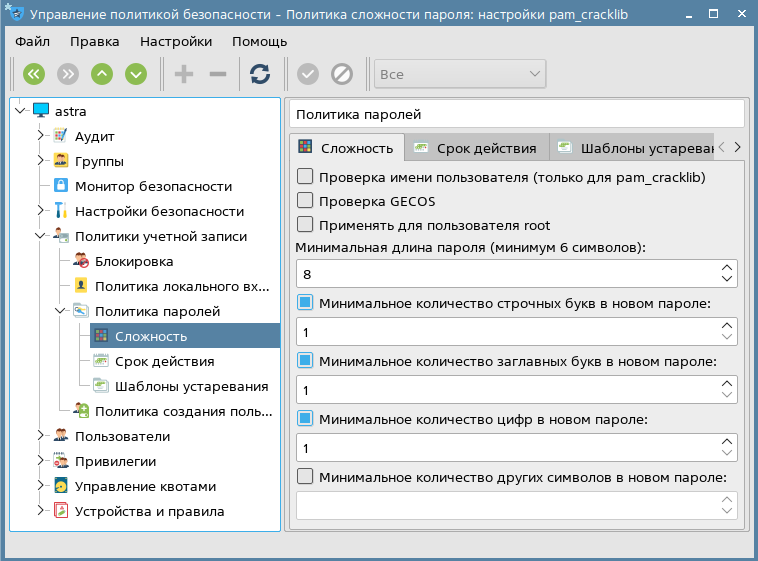

- на боковой панели навигации выбрать пункт Политики учетной записи — Политика паролей — Сложность и выполнить следующие действия (см. рис. ниже):

- в числовом поле Минимальная длина пароля — установить значение 8;

- установить флаг Минимальное количество строчных букв в новом пароле;

- установить флаг Минимальное количество заглавных букв в новом пароле;

- установить флаг Минимальное количество цифр в новом пароле;

- применить изменения — нажать комбинацию клавиш <Ctrl+S>;

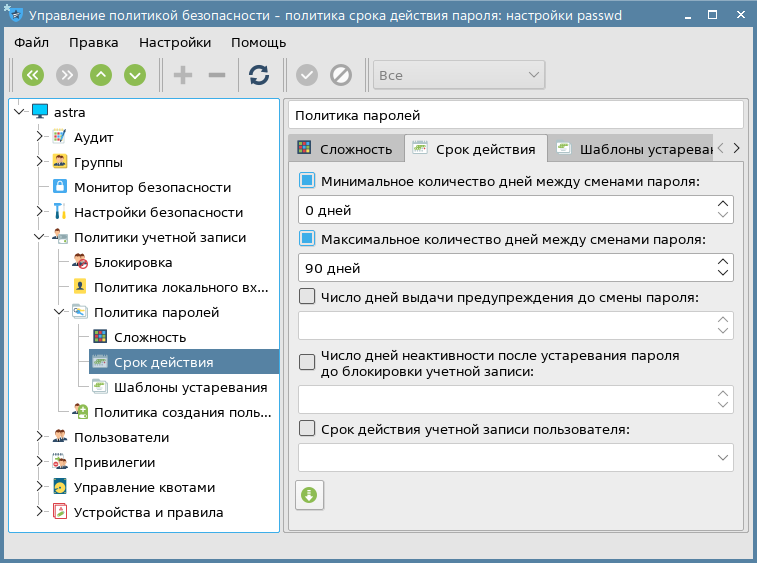

- на боковой панели навигации выбрать пункт Политики учетной записи — Политика паролей — Срок действия и выполнить следующие действия (см. рис. ниже):

- установить флаг Минимальное количество дней между сменами пароля и в числовом поле задать значение «0 дней»;

- установить флаг Максимальное количество дней между сменами пароля и в числовом поле задать значение «90 дней»;

- применить изменения — нажать комбинацию клавиш <Ctrl+S>;

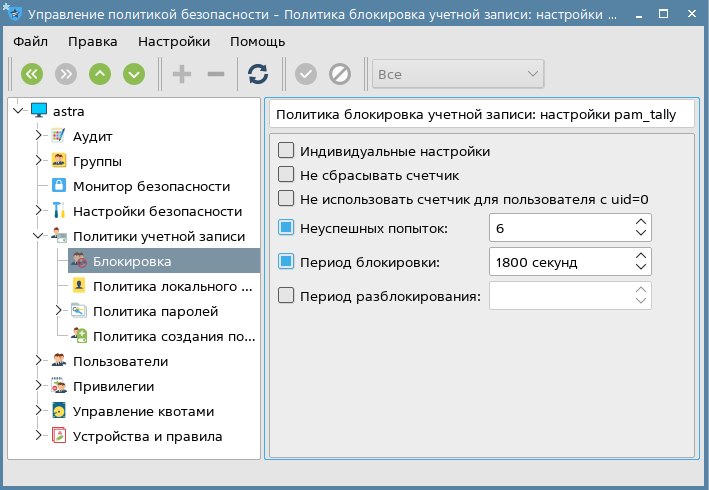

- на боковой панели навигации выбрать пункт Политики учетной записи — Блокировка и выполнить действия (см. рис. ниже):

- установить флаг Неуспешных попыток и в числовом поле задать значение 6;

- установить флаг Период блокировки и в числовом поле задать значение «1800 секунд»;

- применить изменения — нажать комбинацию клавиш <Ctrl+S>.

Также внести изменения в настройки политики паролей можно следующим образом:

- в файле

/etc/pam.d/common-passwordв строкеpassword requisite pam cracklib.soустановить значениеminlen=8и добавить параметрыdcredit=-1, ucredit=-1иlcredit=-1; - в файле

/etc/login.defsдля переменнойPASS_MAX_DAYSустановить значение90, для переменнойLOGIN_RETRIESустановить значение6и для переменнойLOGIN_TIMEOUTустановить значение1800.

- Запретить повторное использование последних четырех паролей, откорректировав файл

/etc/pam.d/common-password. Для этого в указанном файле в строке «...pam_unix.so» добавить параметрremember=4. - Настроить использование механизма

sudoтаким образом, чтобы пароль не запоминался для выполнения последующих команд и запрашивался для каждой команды. Для этого:- в терминале выполнить команду

sudo visudo; - в открывшемся файле

/etc/sudoersдобавить строку«Defaults timestamp_timeout=0».

- в терминале выполнить команду

Настройка блокировки экрана

Из соображений безопасности рекомендуется не использовать хранитель экрана и обязать пользователей завершать открытую сессию при необходимости покинуть рабочее место.

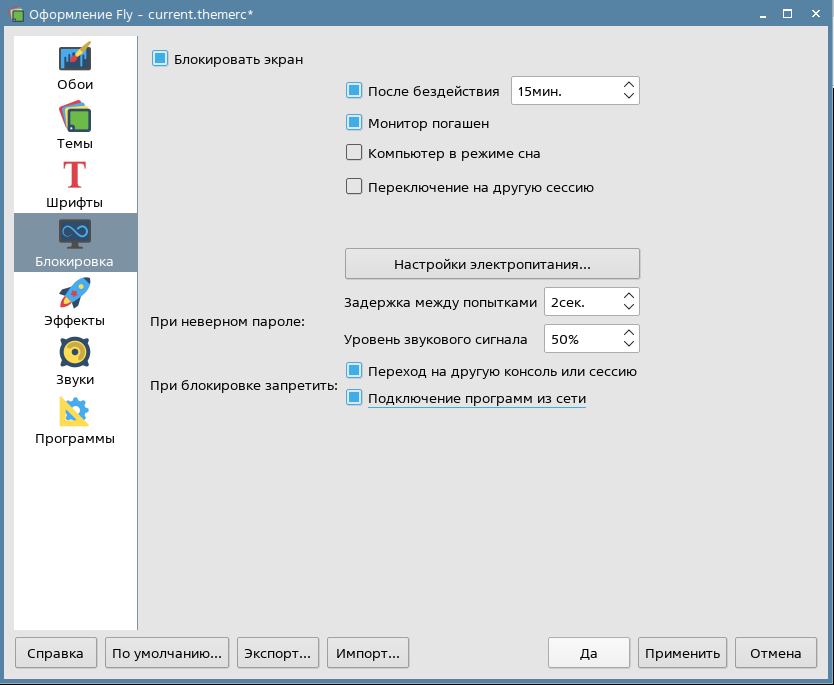

Настроить блокировку экрана следующим образом:

- через графический интерфейс запустить утилиту fly-admin-theme: Пуск — Панель управления — Рабочий стол — Оформление Fly (см. рис. ниже);

- на боковой панели навигации выбрать пункт Блокировка и выполнить действия (см. рис. ниже):

- в секции Блокировать экран:

- в числовом поле справа от флага После бездействия задать значение 15 мин.;

- снять флаг Компьютер в режиме сна;

- снять флаг Переключение на другую сессию;

- в секции При блокировке запретить:

- установить флаг Переход на другую консоль или сессию;

- установить флаг Подключение программ из сети;

- в секции Блокировать экран:

- нажать на кнопку [Да].

Настройка межсетевого экрана

Включить и настроить межсетевой экран ufw в минимально необходимой конфигурации: по умолчанию все запрещено, кроме необходимых исключений.

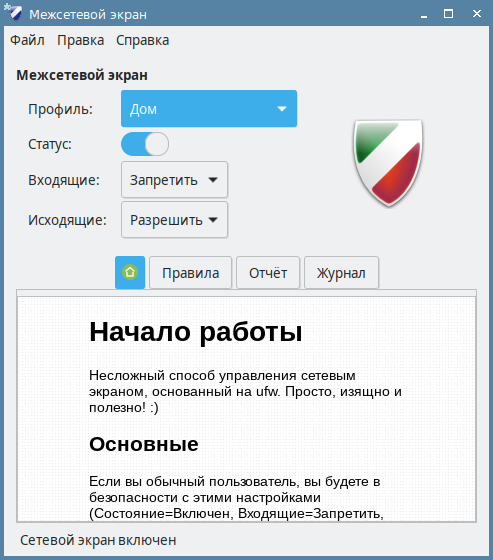

Межсетевой экран ufw можно включить используя графическую утилиту gufw. Для этого:

- через графический интерфейс запустить утилиту (необходимы права администратора): Пуск — Панель управления — Сеть — Настройка межсетевого экрана (см. рис. ниже);

- в окне программы нажать на переключатель Статус (см. рис. ниже):

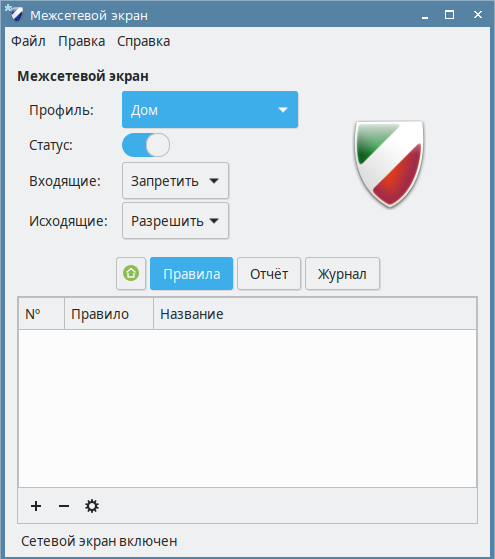

- для управления правилами необходимо в окне программы нажать на кнопку [Правила] (см. рис. ниже):

Также включить межсетевой экран ufw можно, выполнив в терминале команду:

sudo astra-ufw-control enablesudo astra-ufw-control statusАКТИВНО

Для того чтобы просмотреть правила, добавленные по умолчанию, необходимо в терминале выполнить команду:

sudo ufw show builtinsБлокировка интерпретаторов и блокировка интерпретатора bash

Включить:

- блокировку интерпретаторов;

- блокировку интерпретатора bash (по возможности).

- Блокировка интерпретаторов не распространяется на пользователей из группы

astra-admin. - Блокировка интерпретатора bash включается отдельно, так ка может ограничить функционал некоторых программ и служб, не очевидным образом использующих bash, что приведет к нарушению штатной работы ОС.

- После блокировки интерпретатора bash для пользователей, не входящих в группу astra-admin будут невозможны:

- консольный вход с оболочкой bash;

- работа в графическом псевдотерминале в графических сессиях.

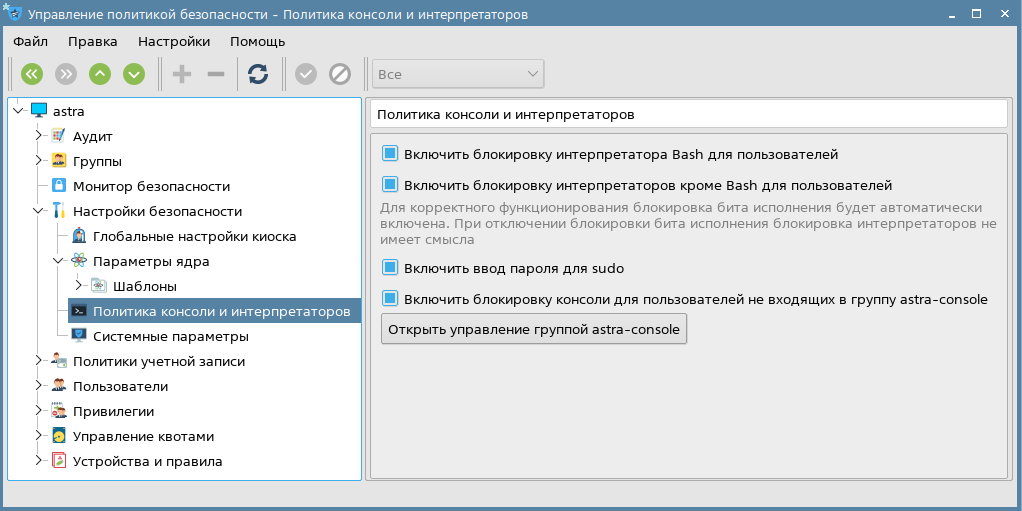

Блокировку интерпретаторов и интерпретатора bash (далее совместно — блокировки) можно включить используя графическую утилиту fly-admin-smc. Для этого:

- через графический интерфейс запустить утилиту (необходимы права администратора): Пуск — Панель управления — Безопасность — Политика безопасности;

- на боковой панели навигации выбрать пункт Настройки безопасности — Политика консоли и интерпретаторов и на рабочей панели установить флаги:

- Включить блокировку интерпретатора Bash для пользователей (см. рис. ниже);

- Включить блокировку интерпретаторов кроме Bash для пользователей (см. рис. ниже);

- применить изменения — нажать комбинацию клавиш <Ctrl+S>.

Также включить блокировки можно выполнив в терминале команды:

блокировка интерпретаторов:

sudo astra-interpreters-lockenableблокировка интерпретатора bash:

sudo astra-bash-lockenable

Проверить состояние блокировок можно следующими командами:

Вариант 1:

Если блокировки включены, то результатом выполнения команды будет вывод сообщения:sudo astra-interpreters-lock status

sudo astra-bash-lockstatusАКТИВНО

Вариант 2:

Если блокировки включены, то результатом выполнения команды будет вывод сообщения:sudo astra-interpreters-lock is-enabled

sudo astra-bash-lock is-enabledВКЛЮЧЕНО

Вариант 3:

использовать для проверки инструмент astra-security-monitor:пример вывода команды:sudo astra-security-monitorsudo astra-security-monitor Обработка... Функция безопасности Статус Подробности Блокировка системных команд ВЫКЛЮЧЕНО Блокировка консоли ВЫКЛЮЧЕНО Блокировка интерпретаторов ВКЛЮЧЕНО Блокировка bash ВКЛЮЧЕНО Блокировка макросов ВЫКЛЮЧЕНО Режим МРД ВКЛЮЧЕНО Режим МКЦ ВКЛЮЧЕНО МКЦ файловой системы ЧАСТИЧНО ниже:12921 выше:0 норма:174955 Блокировка бита исполнения ВКЛЮЧЕНО Блокировка ptrace ВКЛЮЧЕНО Блокировка sumac ВЫКЛЮЧЕНО Блокировка sysrq ВКЛЮЧЕНО Межсетевой экран UFW ВЫКЛЮЧЕНО Ограничения ulimits ВЫКЛЮЧЕНО Блокировка отключения питания ВЫКЛЮЧЕНО Блокировка монтирования ВЫКЛЮЧЕНО Подпись ELF ВЫКЛЮЧЕНО Подпись xattr ВЫКЛЮЧЕНО Безопасное удаление ВЫКЛЮЧЕНО Overlay на корневой ФС ВЫКЛЮЧЕНО sudo с паролем ВЫКЛЮЧЕНО SSH закрыт для root ВКЛЮЧЕНО Защита SSH fail2ban ВЫКЛЮЧЕНО Системный киоск ВЫКЛЮЧЕНО Графический киоск ВЫКЛЮЧЕНО Сервисы на уровне МКЦ 1 ВЫКЛЮЧЕНО Docker на уровне МКЦ 2 ВЫКЛЮЧЕНО Скрипт docker-isolation не установлен audit ВКЛЮЧЕНО audit-net ВЫКЛЮЧЕНО

Блокировка системных команд для пользователей

Включить блокировку запуска пользователями программ df, chattr, arp, ip.

Эти программы необходимо блокировать в случае, когда в одной ОС производится обработка информации разных уровней конфиденциальности, т.к. с их помощью можно организовать скрытый канал передачи информации между уровнями.

Программы блокируются для пользователей с помощью выставления на них прав доступа 750 (rwx r-x ---).

Для включения блокировки запуска пользователями указанных системных команд необходимо в терминале выполнить команду:

sudo astra-commands-lock enable

sudo astra-commands-lock

status

АКТИВНО

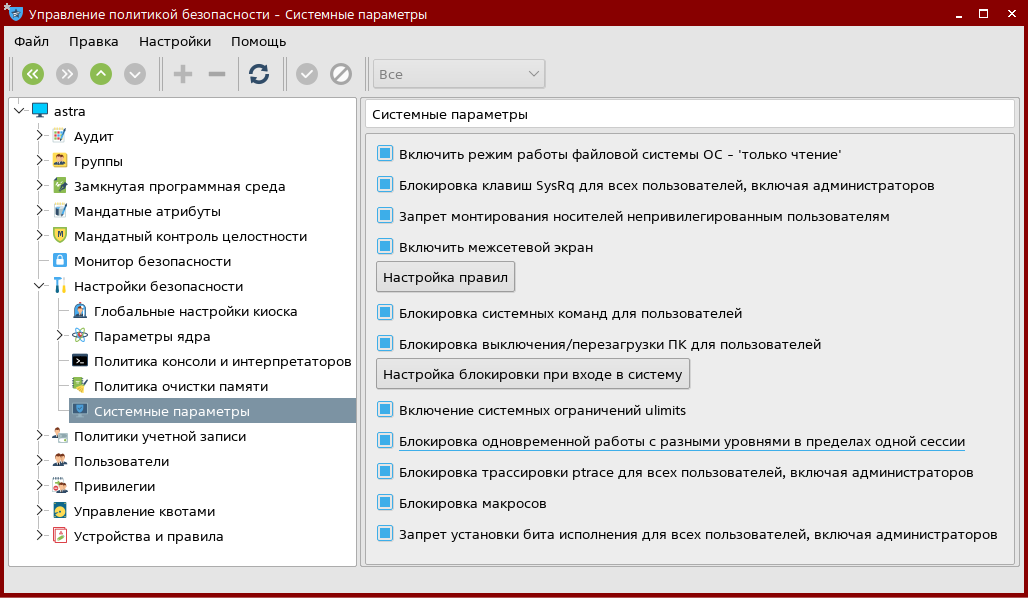

Системные параметры

Установить следующие ограничения:

| Включение на файловой системе режима работы «только чтение» | После включения этого ограничения фактическое содержимое корневой ФС монтируется в overlay одновременно с ФС, хранящейся в памяти. Изменения файлов сохраняются только в памяти, а ФС на носителе остается без изменений. После перезагрузки все изменения теряются, и система каждый раз загружается в исходном состоянии.Данная функция может применяться в тех случаях, когда носитель, на котором расположена корневая ФС, аппаратно защищен от записи либо необходимо программно защитить его от изменений. Функционал overlay не касается ФС, хранящихся на отдельных разделах, отличных от корневого. Например, если каталог /home хранится на отдельном разделе или носителе, вносимые в него изменения будут сохраняться после перезагрузки.Для применения изменений требуется перезагрузка. |

| Запрет монтирования съемных носителей | После включения этого ограничения монтирование съемных носителей информации будет запрещено пользователям, входящим в группу floppy, при этом запрет не распространяется на пользователей из группы astra-admin.Ограничение вступает в действие немедленно. |

| Блокировка выключения компьютера пользователями | После включения этого ограничения права доступа к исполняемому файлу /bin/systemctl меняются на 750 (rwx --- ---) и меняются параметры в fly-dmrc.Команды systemctl могут выполняться только через механизм sudo. Также при включении инструмента блокируется возможность перезагрузки компьютера путем нажатия комбинации клавиш <Ctrl+Alt+Delete>.Ограничение вступает в действие немедленно. |

Ограничения, указанные в таблице выше, можно установить, используя графическую утилиту fly-admin-smc. Для этого:

- через графический интерфейс запустить утилиту (необходимы права администратора): Пуск — Панель управления — Безопасность — Политика безопасности;

- на боковой панели навигации выбрать пункт Настройки безопасности — Системные параметры и на рабочей панели установить соответствующие флаги.

Кроме того, установить ограничения можно, выполнив соответствующую команду в терминале (см. таблицу ниже).

| Включение на файловой системе режима работы «только чтение» | sudo astra-overlay enable |

| Запрет монтирования съемных носителей | sudo astra-mount-lock enable |

| Блокировка выключения компьютера пользователями | sudo astra-shutdown-lock enable |

Проверка состояния функций подсистемы безопасности

Отображение состояний некоторых функций безопасности зависит от наличия в системе соответствующих пакетов.

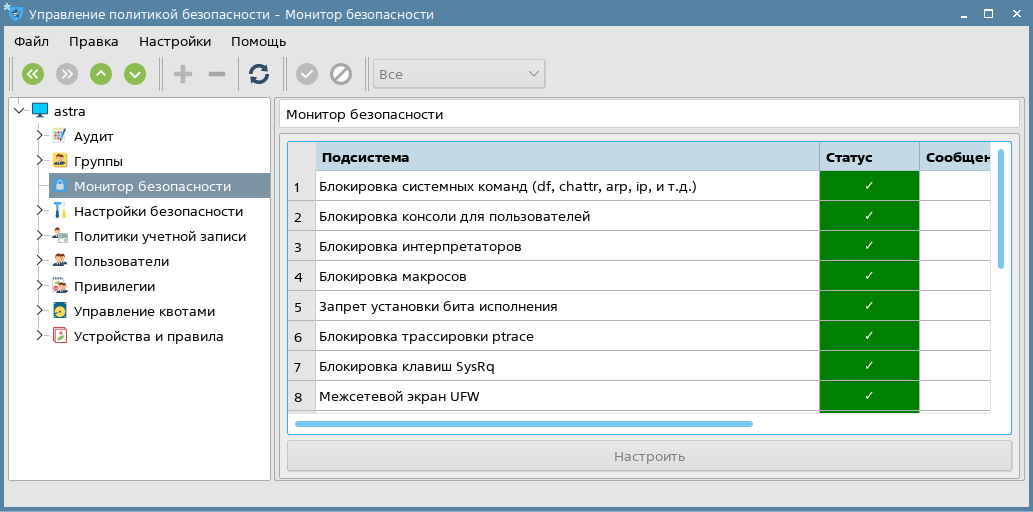

Краткую сводку состояний функций безопасности можно просмотреть, используя графическую утилиту fly-admin-smc. Для этого:

- через графический интерфейс запустить утилиту (необходимы права администратора): Пуск — Панель управления — Безопасность — Политика безопасности;

- на боковой панели навигации выбрать пункт Монитор безопасности. Если функция безопасности включена, то в столбце Статус будет отображен символ ✓, а поле будет выделено зелёным цветом (см. рис ниже).

Кроме того, просмотреть краткую сводку состояний функций безопасности можно, выполнив в терминале команду:

- ВКЛЮЧЕНО — функция безопасности включена. Включенное состояние означает повышенную безопасность, потенциально небезопасный функционал ОС запрещен;

- ВЫКЛЮЧЕНО — функция безопасности выключена;

- ВКЛЮЧАЕТСЯ — функция безопасности находится в процессе включения или будет включена после перезагрузки, но в настоящий момент еще не активна;

- ВЫКЛЮЧАЕТСЯ — функция безопасности находится в процессе выключения или будет выключена после перезагрузки, но в настоящий момент еще активна.

После установки ОС (дополнительно на уровнях защищенности «Усиленный» и «Максимальный»)

Блокировка одновременной работы с разными уровнями конфиденциальности в пределах одной сессии

Если данная блокировка включена, то все пользователи, даже у которых есть привилегия PARSEC_CAP_SUMAC, не смогут использовать команду sumac. Для этого устанавливаются права доступа 000 на исполняемый файл sumac и библиотеку libsumacrunner.so.

Изменение режима блокировки вступает в действие немедленно.

Блокировку можно включить, используя графическую утилиту fly-admin-smc. Для этого:

- через графический интерфейс запустить утилиту (необходимы права администратора): Пуск — Панель управления — Безопасность — Политика безопасности;

- на боковой панели навигации выбрать пункт Настройки безопасности — Системные параметры и на рабочей панели установить флаг Блокировка одновременной работы с разными уровнями конфиденциальности в пределах одной сессии (см. рис. ниже);

- применить изменения — нажать комбинацию клавиш <Ctrl+S>.

Кроме того, включить блокировку можно, выполнив в терминале команду:

sudo astra-sumac-lock enablesudo astra-sumac-lock statusАКТИВНО

Замкнутая программная среда

Инструменты замкнутой программной среды (ЗПС) предоставляют возможность внедрения цифровой подписи в исполняемые файлы формата ELF, входящие в состав устанавливаемого программного обеспечения (ПО), и в расширенные атрибуты файловой системы.

Механизм контроля целостности исполняемых файлов и разделяемых библиотек формата ELF при запуске программы на выполнение реализован в модуле ядра ОС digsig_verif, который является не выгружаемым модулем ядра Linux и может функционировать в одном из следующих режимов:

- исполняемым файлам и разделяемым библиотекам с неверной электронной подписью (ЭП), а также без ЭП загрузка на исполнение запрещается (штатный режим функционирования);

- исполняемым файлам и разделяемым библиотекам с неверной ЭП, а также без ЭП загрузка на исполнение разрешается, при этом выдается сообщение об ошибке проверки ЭП (режим для проверки ЭП в ПО);

- ЭП при загрузке исполняемых файлов и разделяемых библиотек не проверяется (отладочный режим для тестирования ПО).

Механизм контроля целостности файлов при их открытии на основе ЭП в расширенных атрибутах файловой системы также реализован в модуле ядра ОС digsig_verif и может функционировать в одном из следующих режимов:

- запрещается открытие файлов, поставленных на контроль, с неверной ЭП или без ЭП;

- открытие файлов, поставленных на контроль, с неверной ЭП или без ЭП разрешается, при этом выдается сообщение об ошибке проверки ЭП (режим для проверки ЭП в расширенных атрибутах файловой системы);

- ЭП при открытии файлов не проверяется.

См. также статью: Инструкция по настройке Замкнутой программной среды.

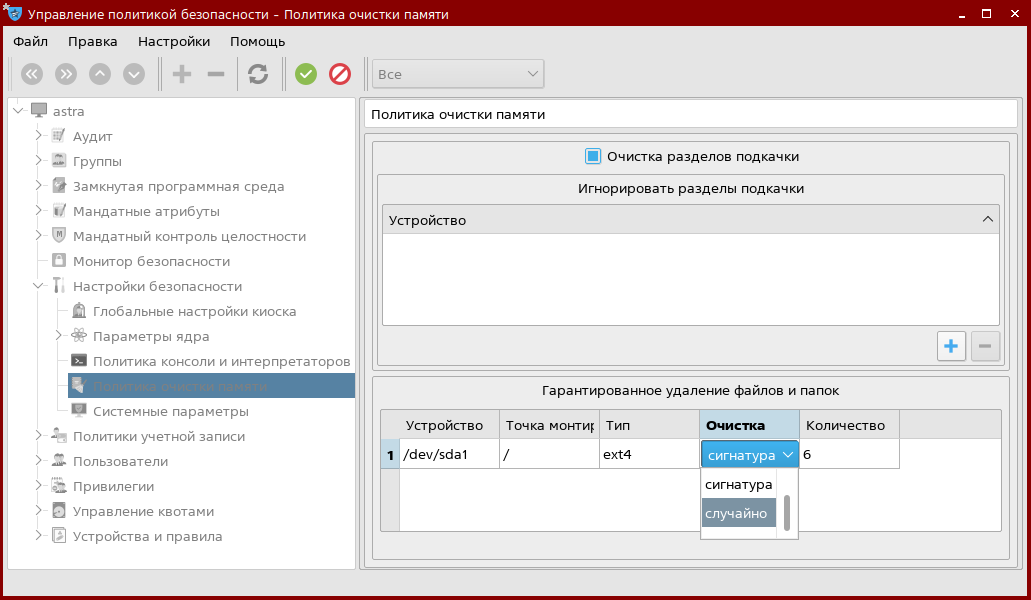

Очистка освобождаемой внешней памяти и области подкачки

Реализованный в ОС механизм очистки освобождаемой внешней памяти очищает неиспользуемые блоки ФС непосредственно при их освобождении, а также очищает разделы страничного обмена. Работа данного механизма снижает скорость выполнения операций удаления и усечения размера файла.

Области, освобождающиеся при удалении или уменьшении размеров любых файлов в пределах заданной ФС, очищаются путем перезаписи каждого байта в освобождаемой области предопределенной или псевдослучайной маскирующей последовательностью. В качестве предопределенной маскирующей последовательности используются четыре сигнатуры следующего вида: 11111111, 01010101, 10101010, 00000000. При установке числа перезаписей больше четырех сигнатуры используются повторно. Например, при установке числа перезаписей, равного 6, последовательность сигнатур, используемых для перезаписи, имеет следующий вид: 11111111, 01010101, 10101010, 00000000, 11111111, 01010101.

При включении очистки активных разделов страничного обмена возможно задать список разделов страничного обмена, для которых не выполняется очистка.

Очистку освобождаемой внешней памяти и области подкачки можно включить используя графическую утилиту fly-admin-smc. Для этого:

- через графический интерфейс запустить утилиту (необходимы права администратора): Пуск — Панель управления — Безопасность — Политика безопасности;

- на боковой панели навигации выбрать пункт Настройки безопасности — Политика очистки памяти и на рабочей панели установить флаг Очистка разделов подкачки ;

- для того чтобы задать исключение, необходимо на рабочей панели в секции Игнорировать разделы подкачки нажать на кнопку [+] и в открывшемся диалоговом окне указать раздел страничного обмена, для которого не должно выполнятся очистка;

- на рабочей панели в секции Гарантированное удаление файлов и папок настроить механизм очистки (см. рис. ниже):

- на рабочей панели в столбце Очистка выбрать один из режимов:

- выключено — механизм очистки выключен;

- сигнатура — очистка предопределенной маскирующей последовательностью;

- случайно — очистка псевдослучайной маскирующей последовательностью;

- на рабочей панели в столбце Количество указать число перезаписей.

- на рабочей панели в столбце Очистка выбрать один из режимов:

- применить изменения — нажать комбинацию клавиш <Ctrl+S>.

Для того чтобы включить очистку активных разделов страничного обмена, необходимо в терминале выполнить команду:

sudo astra-swapwiper-control enablesudo astra-swapwiper-control statusАКТИВНО

Чтобы задать список разделов страничного обмена, для которых не должна выполняться очистка, необходимо в конфигурационном файле /etc/parsec/swap_wiper.conf добавить параметр IGNORE, и через пробел перечислить исключаемые разделы страничного обмена.

Для того чтобы включить очистку освобождаемой внешней памяти, необходимо в терминале выполнить команду:

АКТИВНО

Команда

sudo astra-secdel-control enableДля того, чтобы настроить способ очистки, необходимо скорректировать в конфигурационом файле /etc/fstab запись для раздела ФС, на котором требуется очищать блоки памяти при их освобождении, добавив в список параметров монтирования один из следующих параметров:

-

secdel— очистка предопределенной маскирующей последовательностью; -

secdelrnd— очистка псевдослучайной маскирующей последовательностью;

При необходимости можно указать количество перезаписей. Например, при установке числа перезаписей, равного 6, в список параметров монтирования добавляется параметр secdelrnd=6.

Мандатный контроль целостности

При включении мандатного контроля целостности (МКЦ) для системного параметра ядра parsec.max_ilev в загрузчике ОС устанавливается значение 63 — максимальный уровень целостности по умолчанию. Все процессы, начиная от init и до утилиты графического входа в систему fly-dm, будут запускаться на данном уровне целостности.

Графический сервер Xorg по умолчанию работает от имени учетной записи пользователя на выделенном уровне целостности 8.

Для правильного функционирования МКЦ при работе ОС при включении режима МКЦ автоматически включается МКЦ на корневой файловой системе и присваиваются атрибуты МКЦ (поддерживаются файловые системы ext2, ext3, ext4, XFS).

Объектам файловой системы присваиваются атрибуты МКЦ в соответствии с конфигурационным файлом /etc/parsec/fs-ilev.conf. В данном конфигурационном файле перечислены объекты файловой системы и их уровень целостности в формате: <level> <path>, где:

- <level> — уровень целостности;

- <path> — объект/объекты файловой системы или путь к ним.

Значения, присваиваемые уровню целостности <level> в конфигурационном файле, приведены в таблице ниже.

| <number> | Явно заданный уровень. Может быть десятичным, восьмеричным, шестнадцатеричным или двоичным числом |

| high | Текущий max_ilev — максимальный уровень целостности в ОС, заданный в параметре ядра parsec.max_ilev |

| max | Текущий max_ilev — максимальный уровень целостности в ОС, заданный в параметре ядра parsec.max_ilev |

| low | То же что и нулевой уровень целостности |

| min | То же что и нулевой уровень целостности |

| exc | Игнорировать файл при проверке целостности. В качестве символа подстановки в конце пути можно использовать символ «*» |

Если в файле указаны несуществующие и не абсолютные пути, то они игнорируются. Корневому каталогу («/») уровень целостности не назначается.

После установки новых пакетов, а также в процессе работы ОС создаются новые файлы, например в /etc, которым атрибуты МКЦ автоматически не присваиваются.

Чтобы привести МКЦ файловой системы в соответствие конфигурационном файлу /etc/parsec/fs-ilev.conf, необходимо в терминале выполнить команду:

В процессе эксплуатации ОС

Для всех уровней защищенности

- При возможности не использовать спящие режимы энергосбережения (т.н. сон, sleep, suspend-to-disk, hibernation, гибридный сон и пр.).

- На компьютерах, введенных в домен, при наличии возможности, ограничить вход локальных пользователей, для это в файл

/etc/parsec/parsec.confвнести следующие изменения:- закомментировать строку:

login_local all # Вход локальных пользователей разрешен для всех - раскомментировать строку:

login_local no # Вход локальных пользователей запрещен для всех

- закомментировать строку:

- В случае разрешения интерактивного входа суперпользователя

rootдля предотвращения подбора его пароля необходимо заблокировать возможность его удаленного входа в ОС посредством включения PAM-модуляpam_securettyв файл сценария/etc/pam.d/common-auth. Для этого необходимо в «Primary block» в указанном файле первой строкой добавить строку:auth required pam_securetty.so

- Включить, при наличии возможности, режим системного киоска для каждого пользователя — см. Системный Киоск: пакет parsec-kiosk2 (ограничения пользователя);

- Включить, при наличии возможности, режим графического киоска (ограниченный набор приложений) для каждого пользователя — см. Графический киоск.

Дополнительно на уровнях защищенности «Усиленный» и «Максимальный»

- В случае необходимости использования мандатного управления доступом на сетевых разделяемых ресурсах их монтирование в файловую систему ОС должно осуществляться только с использованием файловой системы CIFS, поддерживающей расширенные (в т.ч. мандатные) атрибуты пользователей;

Использование файловой системы NFS для доступа к сетевым дискам возможно при выполнении следующих условий:

- на сетевых дисках не используется мандатное управление доступом;

- версия используемого протокола NFS не ниже 3.

- При использовании защищенного комплекса программ печати и маркировки документов:

- не допускается отключение аутентификации (установка значения

NoneпараметраDefaultAuthTypeконфигурационном файле/etc/cups/cupsd.conf) и внесение изменений в параметры политики PARSEC; в режиме мандатного управления доступом конфигурационные параметры агента передачи электронной почты Exim и агента доставки электронной почты Dovecot не должны допускать отправку и прием сообщений электронной почты без аутентификации;

- не допускается отключение аутентификации (установка значения

- При использовании защищенного сервера СУБД в режиме мандатного управления доступом:

в конфигурационном файле кластера

postgresql.confдля параметраenable_bitmapscanустановить значениеoffи для параметраac_ignore_socket_maclabelустановить значениеfalse;не допускается отключать аутентификацию субъектов доступа установкой в конфигурационном файле кластера

pg_hba.confрежимаtrust(без аутентификации);

- Не допускается отключение администратором системы расширения XPARSEC у Х-сервера (использование отладочной опции

XPARSEC=Disableв конфигурационных файлах Х-сервера);

- При использовании пакета

qemu-guest-agentне допускать запуск программыqemu-gaот привилегированного пользователя (с уровнем целостности выше нуля) с параметром -m unix-listenи параметрами-pи-t,указывающими на файлы и сокеты, доступные непривилегированным субъектам доступа (т.е. процессам с уровнем целостности, равным нулю).

Условия применения программного обеспечения в ОС на уровнях защищенности «Усиленный» и «Максимальный»

Программное обеспечение (ПО), образующее совместно с ОС доверенную программную среду, должно применяться при соблюдении следующих условий:

- Необходимость и корректность использования в ПО привилегий администратора, прикладного программного интерфейса подсистемы безопасности PARSEC, мандатных привилегий, функционирования в пространстве ядра или только на высоком уровне механизма мандатного контроля целостности должны быть обоснованы в документации на данное ПО.

- ПО при обработке запросов пользователей не должно взаимодействовать с защищенной СУБД, установленной в ОС, от имени пользователя с привилегиями

PARSEC_CAP_SETMACиPARSEC_CAP_CHMAC, позволяющими изменять мандатные атрибуты защищаемых объектов в СУБД. - ПО, содержащее сетевые службы (программы, обрабатывающие запросы пользователей с применением протоколов стека TCP/IP), которые используют привилегии (

PARSEC_CAP_SETMACиPARSEC_CAP_PRIV_SOCK) и прикладной программный интерфейс подсистемы безопасности PARSEC, установленной в ОС, должно пройти сертификационные исследования, подтверждающие корректность реализации указанных служб. - Программный компонент RabbitMQ не допускается применять при одновременной обработке данных с различными уровнями конфиденциальности либо для обеспечения взаимодействия процессов с различными уровнями доступа.

- Для ПО, использующего модуль

wsgi_modдля Apache, установленной в ОС, в документации разработчика ПО должен быть определен перечень сценариев работы модуляwsgi_mod. При этом должны быть исключены сценарии работыwsgi_modв режимах, предусматривающих работу вне контекста пользователя и изменяющих процесс аутентификации. - ПО, обрабатывающее одновременно данные с различными уровнями конфиденциальности, не должно использовать программные пакеты Erlang.

ПО, образующее совместно с ОС доверенную программную среду, не должно изменять алгоритм принятия решения о предоставлении доступа субъектов (пользователей) к объектам ОС и содержать скрытых или явных возможностей, позволяющих:

- подменять файлы образа ядра

vmlinuz-*, находящиеся в каталоге/boot, файлы модулей ядра, находящиеся в каталоге/lib/modules, и прочие файлы, входящие в состав ОС или стороннего ПО; - статически или динамически изменять таблицу системных вызовов и поля структуры типа

security_operationsи иных структур типа*security*; - переопределять основной процесс ОС в конфигурационном файле загрузчика путём установки параметра

init=<полный_путь_к_исполняемому_файлу>; - изменять параметры аутентификации пользователей в конфигурационных файлах PAM-сценариев, находящихся в каталоге

/etc/pam.d; - устанавливать подгружаемые модули аутентификации (PAM-модули), определяющие мандатные атрибуты сессии пользователя с использованием функций API библиотеки

libparsec-macподсистемы безопасности PARSEC, имена которых начинаются с префиксовmac_set_, parsec_илиpdp_; - устанавливать PAM-модули, определяющие привилегии PARSEC сессии пользователя с использованием функций API библиотеки

libparsec-capподсистемы безопасности PARSEC, имена которых начинаются с префиксовmcapилиparsec_; - устанавливать серверы печати, позволяющие осуществить вывод на печать документов в обход защищенного сервера печати, установленного в ОС;

- устанавливать интерпретаторы команд, заменяющие интерпретаторы, установленные в ОС (bash, dash, PHP, Perl, Python, TCL, Ruby);

- получать доступ к памяти других процессов ПО с использованием привилегии

CAP_SYS_PTRACEи системного вызоваptrace; - изменять системное время (если наличие возможностей по изменению времени не предусмотрено функциональным назначением ПО);

- динамически изменять сегмент кода ядра ОС и использовать неэкспортируемые символы ядра ОС;

- осуществлять доступ к файлу

ctlфайловой системыparsecfsпосредством системного вызоваioctl, минуя системные функции API-библиотекlibparsec-*.

Для управления авторизацией пользователей и обеспечения работы средств разграничения доступа в сервере гипертекстовой обработки данных Apache2 используется параметр AstraMode. Этот параметр может быть задан глобально в конфигурационном файле /etc/apache2/apache2.conf. По умолчанию режим включен, а параметр AstraMode не используется (закомментирован), что соответствует значению AstraMode on. Для отключения режима авторизации в конфигурационном файле /etc/apache2/apache2.conf следует добавить/изменить параметр на AstraMode off.

При отключенной авторизации пользователей Apache2 осуществляет все запросы к своим ресурсам посредством только одной системной учетной записи (по умолчанию www-data), которая в случае настроенной политики мандатного контроля целостности имеет уровень целостности равный 1.