Данная статья применима к:

Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.7)

Astra Linux Special Edition РУСБ.10152-02 (очередное обновление 4.7)

Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.6)

Astra Linux Special Edition РУСБ.10015-16 исп. 1 и исп. 2

Astra Linux Special Edition РУСБ.10265-01 (очередное обновление 8.1)

Astra Linux Common Edition 2.12

Ограничение доступа к устройствам Bluetooth

Предполагается, что для работы с устройствами bluetooth в ОС установлен пакет bluez, входящий в зависимости пакета blueman (см. Подключение устройств Bluetooth к ОС Astra Linux). Для ограничения доступа к устройствам bluetooth отредактировать файл /etc/dbus-1/system.d/bluetooth.conf, удалив строки:

<policy context="default">

<allow send_destination="org.bluez"/>

</policy>

После выполнения перезагрузки доступ к устройствам bluetooth будут иметь только пользователи, входящие в системную группу bluetooth.

Ограничение доступа к устройствам Wi-Fi

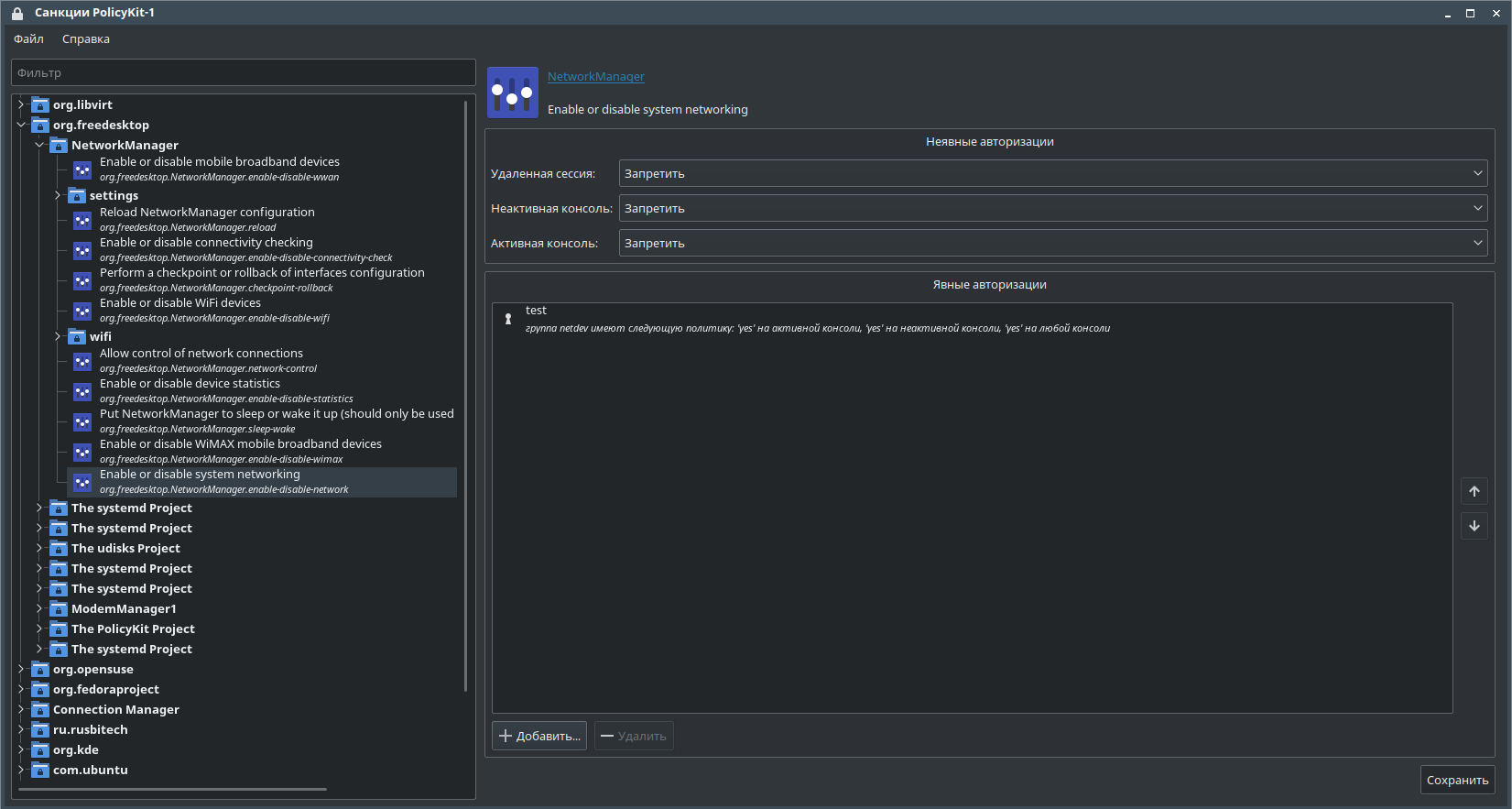

Блокировка осуществляется средствами графической утилиты PolicyKit-1 (меню "Пуск" - "Панель управления" - "Безопасность" - "Санкции PolicyKyt-1").

В разделах дерева правил выбрать ветку org.freedesktop → NetworkManager.

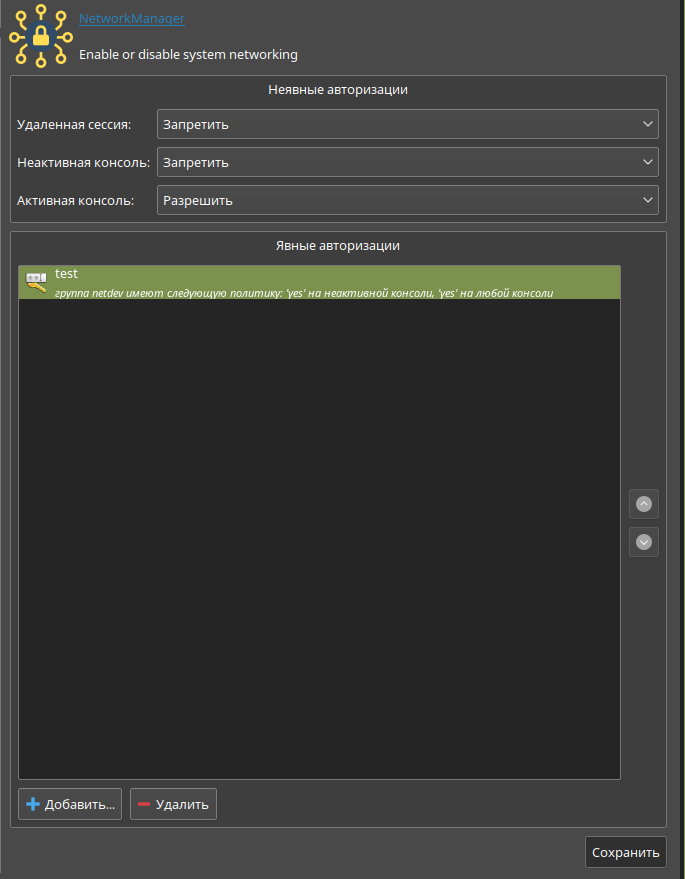

Отредактировать политики

- org.freedesktop.NetworkManager.settings.reload

- org.freedesktop.NetworkManager.settings.network-control

- org.freedesktop.NetworkManager.settings.enable-disable-network

- org.freedesktop.NetworkManager.wifi.enable-disable-wifi

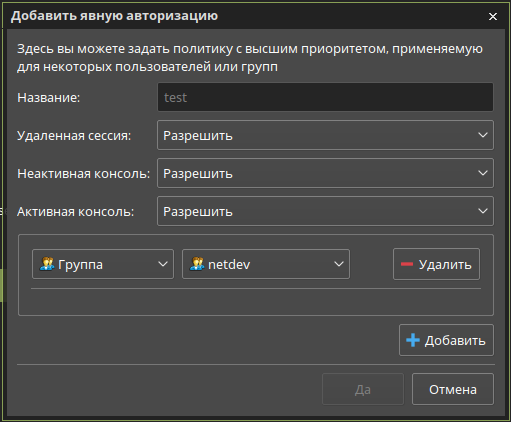

добавив в каждой группу правила авторизации:

Ограничение доступа к аудио устройствам

Для блокировки аудио устройств отредактировать файл /lib/udev/rules.d/70-uaccess.rules, закомментировав следующие строки:

#Sound devices #SUBSYSTEM=="sound", TAG+="uaccess" \ #OPTIONS+="static_node=snd/timer", OPTIONS+="static_node=snd/seq"

После сохранения изменений и перезагрузки доступ к аудио-устройствам будет только у пользователей, состоящих в группе audio.

Блокировка устройств на шинах, отличных от USB

Блокировка реализуется путем добавления соответствующих модулей ядра в список запрещенных для загрузки модулей (blacklist). Для создания такого списка в каталоге /etc/modprobe.d/ создать отдельный .conf файл или отредактировать существующий файл blacklist.conf, добавив строку blacklist с указанием имени блокируемого модуля, например:

# Do not load the 'ath9k' module on boot. blacklist ath9k

Блокировка модуля будет применена после перезагрузки.

Команда blacklist запрещает автоматическую загрузку указанного в ней модуля ядра, но этот модуль всё равно может загрузиться если от него зависит другой не запрещенный модуль или если он загружен вручную. Для полной блокировки модуля и всех зависящих от него модулей, используется команда install, подменяющую реальных модуль фиктивной командой. При этом вместо стандартной загрузки модуля в ядро выполняется указанная фиктивная команда. В качестве фиктивной обычно используется команда /bin/false, не выполняющая никаких действий и всегда заканчивающаяся с кодом завершения (completion code) равным единице, что по принятым соглашениям обозначает "ошибка"):

install <имя_модуля> /bin/false