...

- Сервер — Astra Linux Smolensk SE 1.6, Update 2, Bulletin 20190222SE16;

- Клиент — Astra Linux Smolensk SE 1.6, Update 2, Bulletin 20190222SE16;

- JaCarta ЭЦПPKI;

Предполагается, что Astra Linux Directory (ALD) уже развернут, существует минимум один доменный пользователь, который может пройти аутентификацию по паролю, время клиента и сервера совпадают (ntp).

...

Для обеспечения работы со смарт-картой JaCarta ЭЦП на клиенте и сервере установите следующие пакеты: libccid, pcscd, libpcsclite1, opensc.

...

Для обеспечения возможности выпуска ключей и сертификатов на JaCarta ЭЦП на сервере также установите пакеты libengine-pkcs11-openssl1.1

Для обеспечения возможности обращения к смарт-карте JaCarta ЭЦП, на клиенте и сервере следует установить библиотеку libjcPKCS11-2.so (для JaCarta PKI/ГОСТ/FLASH), libASEP11.so (для JaCarta PKI) которую следует скачать с официального сайта Аладдина:

...

| Раскрыть | ||

|---|---|---|

| ||

|

6) Выпустите сертификат KDC:

...

| Предупреждение |

|---|

Внимание! Инициализация устройства удалит все данные на JaCarta PKI без возможности восстановления. |

Генерация пары ключей на

...

JaCarta

...

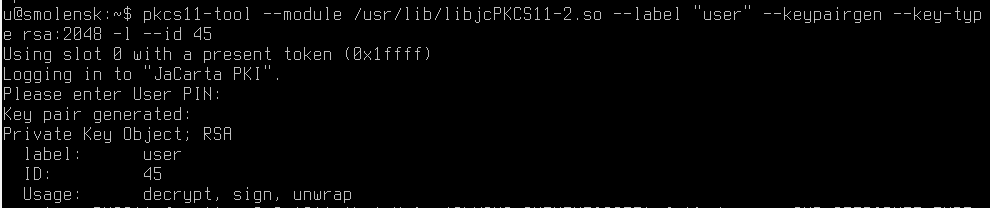

Сгенерируйте ключи на устройстве, для этого введите следующую команду:

| Test |

|---|

pkcs11-tool --slot 0 --login --pin 12345678 --keypairgen --key-type rsa:2048 --id 33 --label “2fa_test1_key” --module /usr/lib/libjcPKCS11-2.so |

| Примечание |

|---|

-keypairgen --key-type rsa:2048 — указывает, что должны быть сгенерированы RSA ключи длиной 2048 бит; |

...

Сгенерируйте запрос на сертификат с помощью утилиты openssl. Для этого введите следующие команды:

$ openssl

| Примечание |

|---|

1) В Astra Linux SE 1.6 pkcs11 libengine-pkcs11-openssl версии 1.0.2 не совместим с библиотекой libjcPKCS11-2.so. Для корректного функционирования, следует скачать и установить подписанный пакет libengine-pkcs11-openssl1.1 версии 0.4.4-4 для Смоленска 1.6: libengine-pkcs11-openssl1.1_0.4.4-4_amd64.deb 2) Либо установить и обновить Обновления безопасности и методические указания Astra Linux Special Edition 1.6 |

$ openssl

OpenSSL> engine dynamic -pre SO_PATH:/usr/lib/x86_64-linux-gnu/engines-1.1/pkcs11.so -pre ID:pkcs11 -pre LISTOpenSSL> engine dynamic -pre SO_PATH:/usr/lib/x86_64-linux-gnu/engines-1.1/pkcs11.so -pre ID:pkcs11 -pre LIST_ADD:1 -pre LOAD -pre MODULE_PATH:/usr/lib/libjcPKCS11-2.so

...

OpenSSL> req -engine pkcs11 -new -key 0:33 -keyform engine -out client.req

|

...

| Примечание |

|---|

-new -key 0:33, где 0— номер виртуального слота с устройством, 33— атрибут CKA_ID раннее сгенерированных ключей. в CN = следует указать имя пользователя |

| Примечание |

|---|

В случае если openssl выдаст ошибку о неверном слоте, № слота следует укзать в 10-м формате, например: 131071:33 |

Выпуск сертификата для пользователя

...

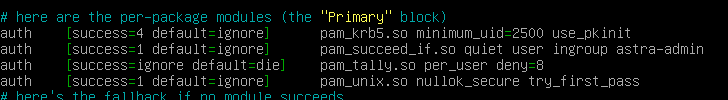

Существует возможность указания дополнительных параметров модуля аутентификации pam_krb5.so в файле /etc/pam.d/common-auth в строке относящейся к pam_krb5.so:

– try_pkinit — режим при котором осуществляется попытка аутентификации с помощью устройств PKCS-11, в случае провала попытки предоставляется возможность входа с помощью Kerberos пароля пользователя;

...