| Оглавление |

|---|

| Информация |

|---|

Дополнительная информация по работе XCA содержится в |

| Информация | ||

|---|---|---|

|

- ОС ОН Орёл 2.12

- ОС СН Смоленск 1.6

- ОС СН Ленинград 8.1

Подготовка

Установить на сервере инструмент командной строки XCA:

| Информация |

|---|

apt install xca |

| Информация |

|---|

Пуск => "Утилиты" => "Цифровые сертификаты XCA" |

при необходимости установить русский язык:

| Информация |

|---|

| "File" => "Language" => "Russian" |

и создать базу данных, в которой будут храниться сертификаты:

| Информация |

|---|

«Файл» => «Новая база данных» Выбрать место хранения базы=> Задать имя базы => «Сохранить» => При необходимости задать пароль для доступа к базе данных. |

Создание корневого сертификата

В инструменте XCA

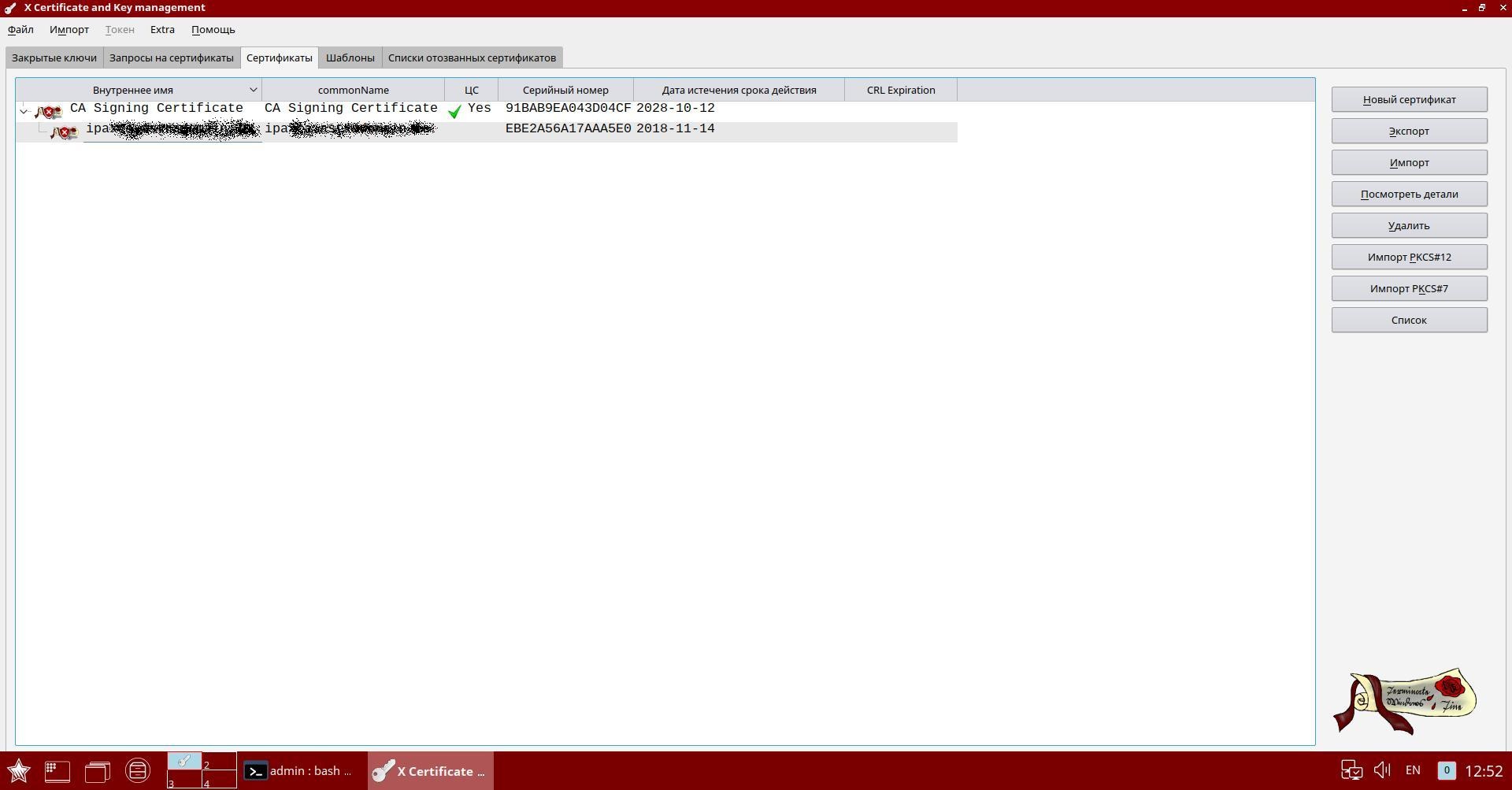

Перейти на вкладку «Сертификаты»и выбрать «Новый сертификат»;

|

| Предупреждение |

|---|

| Для обеспечения возможности восстановления работы в случае нештатных ситуаций необходимо: После установки первого контроллера домена FreeIPA сохранить резервную копию каталога /etc/ssl/freeipa с корневым сертификатом созданного удостоверяющего центра. Кроме того, должно быть обеспечено сохранение резервных копий баз данных XCA. См., например, Архивирование и восстановление файлов с сохранением мандатных атрибутов. |

Исходные данные

- FreeIPA установлена без использования службы сертификатов DogTag;

- Имя домена: IPADOMAIN.RU;

- Имя основного сервера: SERVER.IPADOMAIN.RU;

- Имя сервера-реплики: REPLICA.IPADOMAIN.RU.

В качестве центра сертификации может использоваться любой компьютер, не обязательно находящийся в домене. Описанная процедура позволяет получить сертификаты, максимально близкие к сертификатам, которые выпускаются при использовании центра сертификации DogTag.

Предполагается, что центр сертификации XCA установлен и настроен. Порядок установки и настройки см. в статье XCA: графический инструмент для работы с сертификатами и ключевыми носителями

Создание сертификата для сервера

- Для использования для подписания ранее созданного сертификата установить отметку «Use this Certificate for signing» => «rootCA»;

- Выбрать шаблон для нового сертификата "[Default] HTTPS_server"

- Нажать кнопку "Применить всё"

- Выбрать «Создать новый ключ»;

- В поле «Имя ключа» указать имя ключа, например serverKey;

- Нажать «Создать»;

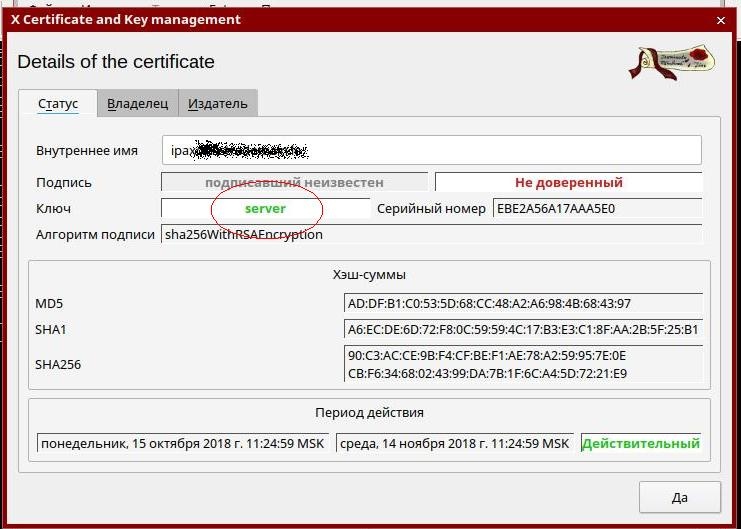

- Задать в соответствующих полях «Внутреннее имя» «FQDN сервера» или «FQDN реплики» и «commonName» так же «FQDN»;

- Выбрать «Тип» «Конечный пользователь»;

- Отметить пункты "Critical", "Subject Key identifier", "Authority key Identifier"

- Определить срок действия сертификата: «Временной диапазон» => 5;

- Заполнить поле "X509v3 Subject Alternative Name" так же, как поля "Внутреннее имя" и "commonName" ;