...

https://www.cryptopro.ru/products/csp

| Предупреждение |

|---|

|

Установка КриптоПро CSP

...

Архив с программным обеспечением КриптоПро CSP доступен для загрузки на официальном сайте www.cryptopro.ru. Для загрузки требуется регистрация на сайте.

...

Для написания настоящей статьи была использована сертифицированная версия ПО «КриптоПро» «4.0 R4». При этом были выполнены следующие действия:

- Загрузить архив с сертифицированной версией ПО «КриптоПро». Название полученного файла: «linux-amd64_deb.tgz»;

- Открыть "Терминал Fly" (горячая клавиша Alt+T);

Разархивировать полученный архив в терминале командой:

Command tar -zxf linux-amd64_deb.tgz Перейти в каталог с ПО:

Command cd linux-amd64_deb Установить ПО с помощью запуска сценария instal:

Либо с для работы с графическим пользовательским интерфейсом запустив сценарий install_gui.sh командой:

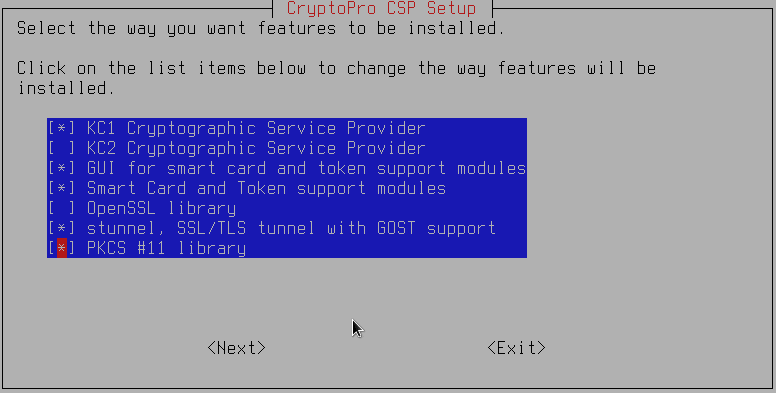

Command sudo ./install_gui.sh В процессе установи выбрать необходимые компоненты:

Либо с для работы без графического пользовательского интерфейса запустив сценарий instal.sh командой:

Command sudo ./install.sh

Описание пакетов КриптоПро

| Пакет | Описание |

|---|---|

| Базовые пакеты: | |

| cprocsp-curl | Библиотека libcurl с реализацией шифрования по ГОСТ |

| lsb-cprocsp-base | Основной пакет КриптоПро CSP |

| lsb-cprocsp-capilite | Интерфейс CAPILite и утилиты |

| lsb-cprocsp-kc1 | Провайдер криптографической службы KC1 |

| lsb-cprocsp-rdr | Поддержка ридеров и RNG |

| Дополнительные пакеты: | |

| cprocsp-rdr-gui-gtk | Графический интерфейс для диалоговых операций |

| cprocsp-rdr-rutoken | Поддержка карт Рутокен |

| cprocsp-rdr-jacarta | Поддержка карт JaCarta |

| cprocsp-rdr-pcsc | Компоненты PC/SC для ридеров КриптоПро CSP |

| lsb-cprocsp-pkcs11 | Поддержка PKCS11 |

Для просмотра всех установленных пакетов КриптоПро CSP можно использовать команду:

...

| Command |

|---|

| export PATH="$(/bin/ls -d /opt/cprocsp/{s,}bin/*|tr '\n' ':')$PATH" |

Подробнее см. Работа с переменными окружения в Astra Linux Присвоение значений переменным окружения для пользовательских сессий.

Установка дополнительных пакетов для поддержки токенов и смарт-карт

...

...

Для более ранних версий:

...

Для корректной работы с

...

токенами и смарт-

...

картами установить:

- дополнительные пакеты из состава ОС:

- libccid;

- libgost-astra;

...

- pcscd;

- пакеты с модулями поддержки, предоставляемые производителями оборудования:

...

- для токенов Рутокен: https://www.rutoken.ru/support/download/nix/

...

- для токенов Аладдин: https://www.aladdin-rd.ru/support/downloads/jacarta

Команда для установки пакетов из состава ОС:

| Command |

|---|

| sudo apt install libccid pcscd libgost-astra |

Пакеты с модулями поддержки доступны по указанным выше ссылкам.

...

Порядок установки модулей, предоставляемых производителями см. в инструкциях производителя, а также см. статьи Аладдин RD JaCarta в AstraLinux и Рутокен в Astra Linux.

Ключ КриптоПРО CSP для работы в режиме замкнутой программной среды Astra Linux SE.

...

Ключ для обеспечения работы в режиме ЗПС Astra Linux SE доступен по ссылке: https://cryptopro.ru/sites/default/files/private/csp/cryptopro_pub_key.gpg. Для загрузки ключа требуется регистрация.

Для регистрации установки загруженного ключа:

установить пакет astra-digsig-oldkeys:

Command sudo apt install astra-digsig-oldkeys создать каталог /etc/digsig/keys/legacy/cryptopro:

Command sudo mkdir -p /etc/digsig/keys/legacy/cryptopro Далее предполагается, что ключзагружен и помещен в созданный каталог.

выполнить команду:

Command sudo update-initramfs -uk all - перезагрузить компьютер.

...

| Блок кода |

|---|

Nick name: HDIMAGE Connect name: Reader name: HDD key storage Nick name: CLOUD Connect name: Reader name: Cloud Token Nick name: Aktiv Rutoken lite 00 00 Connect name: Reader name: Aktiv Rutoken lite 00 00 |

Чтобы узнать модель подключенного токена, следует модели подключенных токенов ввести команду:

| Command |

|---|

| /opt/cprocsp/bin/amd64/csptest -card -enum -v -v |

После чего система выдаст информацию о подключенном устройствеподключенных устройствах, например:

| Блок кода |

|---|

Aktiv Rutoken lite 00 00 Card present, ATR=3B 8B 01 52 75 74 6F 6B 65 6E 6C 69 74 65 C2 Unknown applet Total: SYS: 0,000 sec USR: 0,010 sec UTC: 0,310 sec [ErrorCode: 0x00000000] |

...

| Раскрыть |

|---|

/opt/cprocsp/bin/amd64/csptestf -keyset -container 'Shuhrat' -info |

| Информация | ||

|---|---|---|

При наличии кириллических символов в имени ключевого контейнера для дальнейшей работы с таким контейнером необходимо использовать его уникальный идентификатор. Получить уникальные идентификаторы ключевых контейнеров можно командой:

|

...

| Примечание |

|---|

Особенности применения PIN-кодов в контейнерах:

|

...

Скопировать контейнер из локального хранилища в хранилище Рутокена токена Рутокен ЕЦП:

| Command |

|---|

| csptestf -keycopy -contsrc '\\.\HDIMAGE\Контейнер_оригинал' -contdest '\\.\Aktiv Rutoken ECP 00 00\Контейнер_копия' |

...

- личные сертификаты (устанавливаются в хранилище umy, где u = User, my - имя хранилища). Для таких сертификатов, как правило, имеется закрытый ключ (и они требуют особой установки, чтобы в хранилище появилась ссылка на этот закрытый ключ). В результате с их использованием можно, например, подписать файл;

- корневые сертификаты - краеугольный камень безопасности, так как цепочки доверия строятся от них. Корневые сертификаты надо добавлять в хранилища осознанно и внимательно (устанавливаются в uroot, также администратор может поставить их в mroot, где m = Machine, такие сертификаты будут доступны в режиме read only в root-хранилищах всех пользователей);

- промежуточные сертификаты - появляются, когда есть промежуточные УЦ (структура вида "головной УЦ" -> "промежуточный УЦ" -> "пользовательский сертификат"). Прямое доверие к ним не требуется (устанавливаются в uca, также администратор может поставить их в mca). В это же хранилище устанавливаются и списки отзыва сертификатов (CRL). Обычно точки получения промежуточных сертификатов и списков отзыва (CRL) правильно указаны в пользовательских сертификатах, поэтому они загружаются автоматически и устанавливаются в хранилище ucache. В общем про них можно ничего особо не знать и ничего не делать.Обычно непосредственная работа с промежуточными сертификатами не требуется;

- сертификаты партнёров по общению, чтобы проверять их подписи и зашифровывать для них сообщения. Ставятся либо в umy (это не лучшая, но распространенная практика), либо в uAddressBook;

...

Пример установки личного сертификата, выданного УЦ Министерства Обороны Российской Федерации

...

Установка определенного сертификата с из определенного контейнера в uMy:

...

Установка сертификата удостоверяющего центра ГУЦ в mRoot (подробнее см. Корневые и отозванные сертификаты):

| Command |

|---|

| wget https://structurezgt.mil.ru/downloadupload/docsite228/morf/military/files/ca2020document_file/GUC_2022.cer -O - | sudo /opt/cprocsp/bin/amd64/certmgr -inst -store mRoot -stdin |

Установка списка отозванных сертификатов (CRL) (список загружается с того же сайта и устанавливается в mca):

| Command |

|---|

| wget httpshttp://structurereestr-pki.mil.ru/download/doc/morf/military/files/crl_20cdp/guc2022.crl -O - | sudo /opt/cprocsp/bin/amd64/certmgr -inst -store mca -stdin -crl |

...

| Информация | ||||

|---|---|---|---|---|

| ||||

В опции -pattern >>> 'rutoken' может быть другим в зависимости от подключенного токена. В случае, если требуется установка сертификата УЦ и CRL на рабочую станцию, не имеющую доступа к сети, следует:

Например:

|

| Информация | ||||

|---|---|---|---|---|

| ||||

|

...

Для отключения данных предупреждений в КриптоПро CSP, нужно добавить два ключа в конфигурационный файл /etc/opt/cprocsp/config64.ini в существующую секцию Parameters:

| Блок кода |

|---|

[Parameters] #Параметрыпровайдера# Параметры провайдера warning_time_gen_2001=ll:9223372036854775807 warning_time_sign_2001=ll:9223372036854775807 |

| Примечание |

|---|

На данный момент завершается сертификация обновленной версии КриптоПро CSP 4.0 R4. Для Для наиболее безболезненного продолжения работы с ГОСТ Р 34.10-2001 в 2019 году мы рекомендуем обновиться до этой использовать актуальные версии КриптоПро. В более ранних версиях КриптоПро КриптоПро CSP и Клиент HSM 2.0 присутствуют технические ограничения формирования подписи по ГОСТ Р 34.10-2001 после 1 января 2019 года, о чем выдаются предупреждения в виде соответствующих окон. |

...

Перечень аккредитованных удостоверяющих центров

https://e-trust.gosuslugi.ru/CA/Аккредитованные удостоверяющие центры

Диагностический архив для обращения в тех. поддержку

...