...

https://www.cryptopro.ru/products/csp

| Предупреждение |

|---|

В качестве СКЗИ разрешается использовать только КриптоПро CSP следующих версий:

Указанные СКЗИ должны использоваться в исполнениях 1-Base или 2-Base. СКЗИ КриптоПро CSP в исполнении 2-Base должно использоваться с аппаратно- программным модулем доверенной загрузки (АПМДЗ). При эксплуатации СКЗИ необходимо соблюдать требования и рекомендации эксплуатационной документации на СКЗИ, в частности требования по защите от несанкционированного доступа и по криптографической защите, а также требования по поддерживаемым СКЗИ аппаратно-программным платформам. В частности, при использовании СЭП со встроенным СКЗИ необходимо проведение проверки программного обеспечения BIOS ЭВМ, на которых предполагается функционирование СКЗИ и СЭП, на соответствие методическим документам ФСБ России в области исследований программного обеспечения BIOS. Контроль целостности СКЗИ и СЭП должен выполняться с использованием механизма замкнутой программной среды ОС или с использованием стандартных средств контроля целостности КриптоПро CSP. |

Установка КриптоПро CSP

...

Архив с программным обеспечением (КриптоПро CSP) можно загрузить c официального сайта www.cryptopro.ru, предварительно зарегистрировавшись на сайте.

Для ОС Astra Linux следует загрузить пакет:КриптоПро пакет КриптоПро CSP 4 и выше версии - пакет для 64 разрядной системы.

| Информация |

|---|

Пробный период использования КриптоПро CSP составляет 3 месяца, по истечении которых необходимо приобрести полноценную лицензию. |

К моменту Для написания настоящей статьи , была использована сертифицированная версия ПО «КриптоПро» «4.0 R4». Для примера был проделан При этом был выполнен следующий алгоритм действий:

1) Загрузка архива загрузить архив с сертифицированной версией ПО «КриптоПро»:. Название полученного файла: «linux-amd64_deb.tgz».;

2) Открыть открыть "Терминал Fly" (alt+T);

3) Разархивируем скаченный разархивировать полученный архив в терминале командой:

| Command |

|---|

| tar -zxf linux-amd64_deb.tgz |

5) Перейдем перейти в директорию каталог с ПО ПО:

| Command |

|---|

| cd linux-amd64_deb |

6) выполним выполнить установку ПО с помощью запуска сценария "install.sh" или "instal_gui.sh" командой:

| Command |

|---|

| sudo ./install_gui.sh |

...

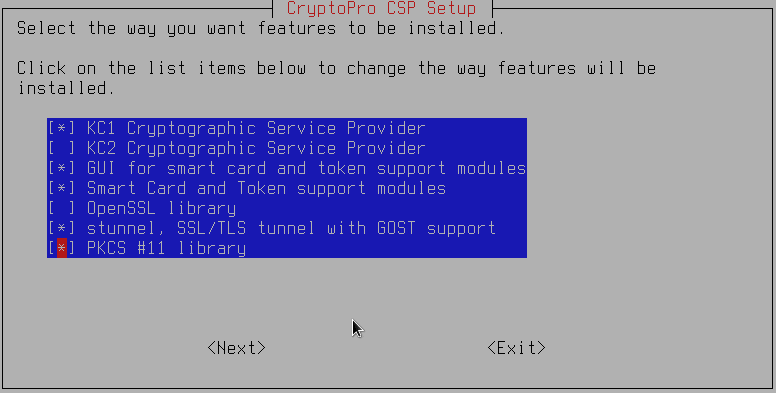

* Выбрать необходимые модули, библиотеки.

Описание необходимых пакетов КриптоПро

...

| Пакет | Описание |

|---|---|

| Базовые пакеты: | |

| cprocsp-curl | Библиотека libcurl с реализацией шифрования по ГОСТ |

| lsb-cprocsp-base | Основной пакет КриптоПро CSP |

| lsb-cprocsp-capilite | Интерфейс CAPILite и утилиты |

| lsb-cprocsp-kc1 | Провайдер криптографической службы KC1 |

| lsb-cprocsp-rdr | Поддержка ридеров и RNG |

| Дополнительные пакеты: | |

| cprocsp-rdr-gui-gtk | Графический интерфейс для диалоговых операций |

| cprocsp-rdr-rutoken | Поддержка карт Рутокен |

| cprocsp-rdr-jacarta | Поддержка карт JaCarta |

| cprocsp-rdr-pcsc | Компоненты PC/SC для ридеров КриптоПро CSP |

| lsb-cprocsp-pkcs11 | Поддержка PKCS11 |

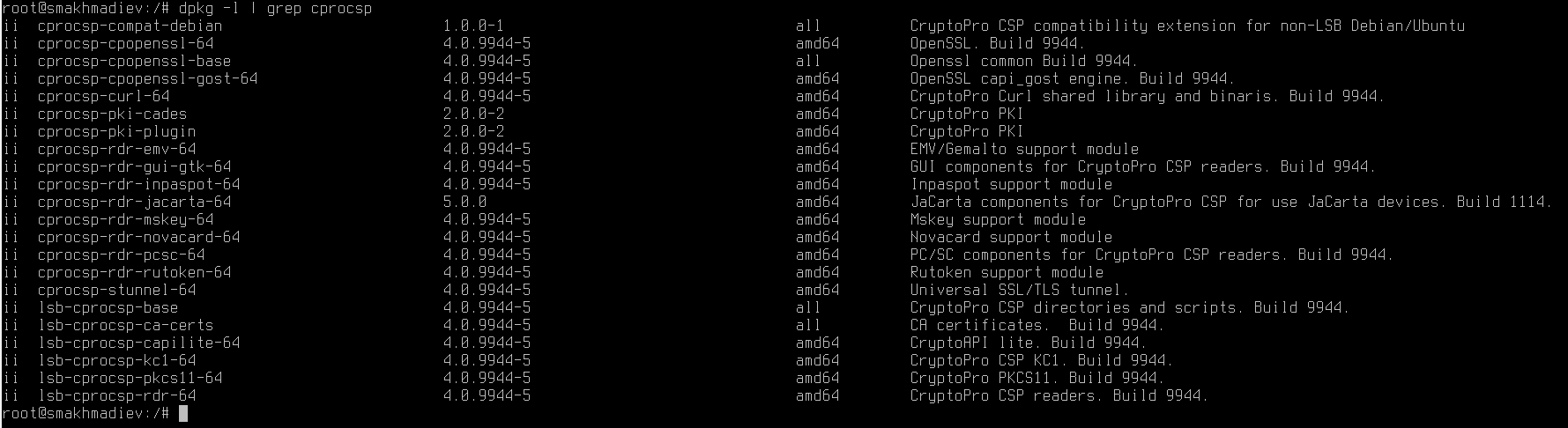

Для просмотра всех

...

установленных пакетов

...

КриптоПро CSP

...

ввести команду:

| Command |

|---|

| dpkg -l | grep cprocsp |

Прописывание путей к исполняемым файлам

...

| Предупреждение |

|---|

| Начиная с версии КриптоПро 4.0 R4 и выше, модули поддержки смарткарт смарт-карт входят в состав пакета. |

Ключ для работы в режиме замкнутой программной среды Astra Linux SE.

...

- Перед импортом ключа, следует предварительно установить пакет astra-digsig-oldkeys

- Ключ для работы в режиме замкнутой программной среды Astra Linux SE следует загрузить и поместить в предварительно созданную директорию:/etc/digsig/keys/legacy/cryptopro

После чего выполнить команду:

Command sudo update-initramfs -uk all - и перезагрузить АРМ

| Информация |

|---|

Astra Linux Special Edition: Режим замкнутой программной среды |

...

| Примечание | ||

|---|---|---|

В случае, если контейнеру с ключом не был задан PIN, следует воспользоваться командой:

|

Менеджер сертификатов

...

КриптоПро в Linux

...

Категории сертификатов

Они Сертификаты делятся на четыре категории:*

- личные сертификаты (

...

- устанавливаются в хранилище umy, где u = User, my - имя хранилища)

...

- . Для таких сертификатов, как правило

...

- , имеется закрытый ключ (и они требуют особой установки, чтобы в хранилище появилась ссылка на этот закрытый ключ). В результате с их использованием можно, например, подписать файл

...

- ;

...

- корневые сертификаты -

...

- краеугольный камень безопасности, так как цепочки доверия строятся от них

...

- . Корневые сертификаты надо добавлять в хранилища осознанно и внимательно (

...

- устанавливаются в uroot, также администратор может поставить их в mroot, где m = Machine, такие сертификаты будут

...

- доступны в режиме read only в root-хранилищах всех пользователей);

...

- промежуточные сертификаты - появляются, когда есть промежуточные УЦ (структура вида "головной УЦ" -> "промежуточный УЦ" -> "пользовательский сертификат"). Прямое доверие к ним не требуется (

...

- устанавливаются в uca, также администратор может поставить их в mca). В это же хранилище

...

- устанавливаются и списки отзыва сертификатов (CRL). Обычно точки получения промежуточных сертификатов

...

- и списков отзыва (CRL) правильно указаны в пользовательских сертификатах, поэтому они

...

- загружаются автоматически и

...

- устанавливаются в хранилище ucache. В общем про них можно ничего особо не знать и ничего не делать.

...

- сертификаты партнёров по общению, чтобы проверять их подписи и зашифровывать для них сообщения. Ставятся либо в umy (это

...

- не лучшая, но

...

- распространенная практика), либо в uAddressBook;

Установка

Пример установки личного сертификата, выданного УЦ Министерства Обороны Российской Федерации:

...

Установка сертификата удостоверяющего центра ГУЦ в mRoot:

| Command |

|---|

| wget https://structure.mil.ru/download/doc/morf/military/files/ca2020.cer -O - | sudo /opt/cprocsp/bin/amd64/certmgr -inst -store mRoot -stdin |

Установка списка отозванных сертификатов (CRL), ставим его с того же сайта в mca:

| Command |

|---|

| wget sudo curl https://structure.mil.ru/download/doc/morf/military/files/ca2020.cer | sudo /opt/cprocsp/bin/amd64/certmgr -inst -store mRoot -stdin |

Установка промежуточного сертификата МО в mca:

| /crl_20.crl -O - | sudo /opt/cprocsp/bin/amd64/certmgr -inst -store mca -stdin -crl |

| Информация | ||

|---|---|---|

| ||

В опции -pattern >>> 'rutoken' может быть другим в зависимости от подключенного токена. В случае, если требуется установка сертификата УЦ и CRL на рабочую станцию, не имеющую доступа к сети, следует сохранить сертификаты в файлах, перенести их на рабочую станцию. и в команде установки заменить параметр -stdin заменить на параметр -file с указанием имени файла. Например: | ||

| Command | ||

sudo curl

|

Установка списка отвызва сертификатов (CRL), ставим его с того же сайта в mca:

| Command | ||||

|---|---|---|---|---|

| sudo curl | sudo /opt/cprocsp/bin/amd64/certmgr -inst -store mca -stdin -crl | ||||

| Информация | ||||

| ||||

В опции -pattern >>> 'rutoken' может быть другим в зависимости от подключенного токена. В случае, если рабочая станция не имеет доступа к сети, следует stdin заменить на -file /tmp/ca.cer и -file /tmp/ca.crl |

| Информация | ||||

|---|---|---|---|---|

| ||||

1) Имена хранилищ указаны в формате certmgr, у cryptcp похожий формат: -mroot и -uAddressBook 2) Из под учетной записи пользователя ставится в uca, из под учетной записи администратора ставить в mca: 3) В опции -pattern можно указать пустые < ' ' > чтобы установить все сертификаты в uMy. Пример:

4) В случае, если личный сертификат извлечен, следует использовать опцию -file :

5) Хранилища пользователей хранятся в /var/opt/cprocsp/users |

...

* attached (присоединённая), тогда результирующий файл - это CMS-сообщение, внутрь которого упакованы данные и атрубуты атрибуты (типа подписи). Формат сообщения соответствует международному стандарту, поэтому извлекать данные оттуда можно любыми утилитами, типа cryptcp / csptest / openssl / certutil (на windows).

...

использовать ключ -verall - он понимает, указывающий, что надо найти всех подписавших и ищет , в том числе в сообщении:

| Command | ||

|---|---|---|

| ||

CryptCP 5.0 (c) "КРИПТО-ПРО", 2002-2018. Автор подписи: "АКЦИОНЕРНОЕ ОБЩЕСТВО ""НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ Цепочки сертификатов проверены. Подпись проверена. |

...

Графический интерфейс КриптоПро CSP v. 5.0 (cptools)

...

В версии КриптоПРО КриптоПро 5 появилась графическая утилита для работы с сертификатами - cptools.

...