...

Пакеты с модулем поддержки для:

- Для Рутокен:

...

- https://www.rutoken.ru/support/download/nix/

- Для Алладин: https://www.aladdin-rd.ru/support/downloads/jacarta

После установки пакетов с модулем поддержки токена следует перезагрузить службу pcscd:

...

| Предупреждение |

|---|

| Начиная с версии КриптоПро 4.0 R4 и выше, модули поддержки смарткарт входят в состав пакета.пакета. |

Ключ для работы в режиме замкнутой программной среды Astra Linux SE.

...

- Перед импортом ключа, следует предварительно установить пакет astra-digsig-oldkeys

- Ключ для работы в режиме замкнутой программной среды Astra Linux SE следует загрузить и поместить в предварительно созданную директорию:/etc/digsig/keys/legacy/cryptopro

- После чего выполнить команду:

sudo update-initramfs -uk all- и перезагрузить АРМ

| Информация |

|---|

Проверка лицензии

Проверить срок истечения лицензии можно командой:

...

Носители и контейнеры

...

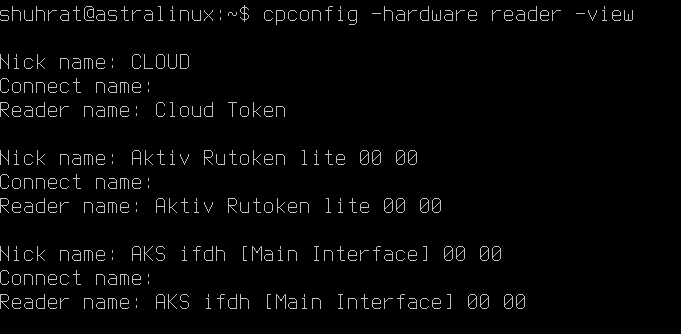

Идентификация токена

Для просмотра списка настроенных считывателей можно воспользоваться командой:

/opt/cprocsp/sbin/amd64/cpconfig -hardware reader -view

Чтобы узнать модель подключенного токена, следует ввести команду:

...

| Раскрыть |

|---|

/opt/cprocsp/bin/amd64/csptestf -keyset -container 'Shuhrat' -info |

| Информация | ||

|---|---|---|

При наличии кириллических символов в имени ключевого контейнера для дальнейшей работы с таким контейнером необходимо использовать его уникальный идентификатор. Чтобы получить уникальные идентификаторы ключевых контейнеров используйте команду:

|

| Примечание |

|---|

Следует учесть про PIN-коды в контейнерах:*

|

Проверка работы контейнера

...

| Блок кода | ||

|---|---|---|

| ||

Установка всех личных сертификатов со всех контейнеров в uMy : $ /opt/cprocsp/bin/amd64/csptestf -absorb -certs -autoprov Установка определенного сертификата с определенного контейнера в uMy: $ /opt/cprocsp/bin/amd64/certmgr -inst -cont '\\.\Aktiv Rutoken ECP 00 00\Ivanov' Установка сертификата удостоверяющего центра ГУЦ в mRoot: $ sudo curl https://structure.mil.ru/filesdownload/doc/morf/military/files/guc18ca2020.cer|sudo /opt/cprocsp/bin/amd64/certmgr -inst -store mRoot -stdin Установка промежуточного сертификата МО в mca: $ sudo curl httphttps://structure.mil.ru/download/doc/morf/military/files/CA2018ca2019.cer|sudo /opt/cprocsp/bin/amd64/certmgr -inst -store mca -stdin Установка списка отвызвов (CRL), ставим его с того же сайта в mca: $ sudo curl httphttps://structure.mil.ru/download/doc/morf/military/files/crl_1820.crl|sudo /opt/cprocsp/bin/amd64/certmgr -inst -store mca -stdin -crl |

...

| Информация | ||

|---|---|---|

| ||

1) Имена хранилищ указаны в формате certmgr, у cryptcp похожий формат: -mroot и -uAddressBook 2) Из под учетной записи пользователя ставится в uca, из под учетной записи администратора ставить в mca: 3) В опции -pattern можно указать пустые < ' ' > чтобы установить все сертификаты в uMy. Пример: /opt/cprocsp/bin/amd64/csptestf -absorb -cert -pattern '' 4) В случае, если личный сертификат извлечен, следует изпользовать использовать опцию -file : certmgr -inst -file cert.cer -store uMy 5) Хранилища пользователей хранятся в /var/opt/cprocsp/users |

...

Удаление сертификата из хранилища КриптоПро:

| Command |

|---|

| /opt/cprocsp/bin/amd64/certmgr -delete |

...

после чего на экран будет выведен весь список сертификатов и предложение ввести номер удаляемого сертификата.

Или удаление всех сертификатов:

| Command |

|---|

| /opt/cprocsp/bin/amd64/certmgr -del -all |

...

Экспорт сертификатов на другую машину

...

/opt/cprocsp/bin/amd64/cryptcp -copycert -dn 'CN=Имя_вашего_сертификата' -df /temp/сертификат.cer

...

| Блок кода |

|---|

$ CP_PRINT_CHAIN_DETAIL=1 /opt/cprocsp/bin/amd64/cryptcp -copycert -dn 'CN=Имя_вашего_сертификата' -df /temp/сертификат.cer ... ----------- Error chain ----------- Chain status:IS_UNTRUSTED_ROOT Revocation reason:unspecified 1. Subject:'E=uc@mil.ru, OGRN=1037700255284, INN=007704252261, C=RU, S=77 г. Москва, L=Москва, STREET=ул.Знаменка д.19, OU=4 центр (удостоверяющий) войсковой части 31659, O=Министерство обороны Российской Федерации, CN=Министерство обороны Российской Федерации' Issuer:'E=dit@minsvyaz.ru, C=RU, S=77 Москва, L=г. Москва, STREET="улица Тверская, дом 7", O=Минкомсвязь России, OGRN=1047702026701, INN=007710474375, CN=Минкомсвязь России' Cert status:IS_UNTRUSTED_ROOT ... |

...

| Блок кода |

|---|

/opt/cprocsp/bin/amd64/cryptcp -sign -dn 'CN=Название_нужного_сертификата' -der zayavlenie.pdf

CryptCP 5.0 (c) "КРИПТО-ПРО", 2002-2018.

Утилита командной строки для подписи и шифрования файлов.

Будет использован следующий сертификат:

Субъект:"АКЦИОНЕРНОЕ ОБЩЕСТВО ""НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ

ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ""", Москва, 77 г.

Москва, RU, шоссе Варшавское д. 26, mail@rusbitech.ru

Действителен с 02.10.2018 14:31:02 по 02.10.2019 14:41:02

Цепочки сертификатов проверены.

Папка './':

raport.pdf... Подпись данных...

Подписанное сообщение успешно создано.

[ErrorCode: 0x00000000] |

...