...

https://www.cryptopro.ru/products/csp

...

| Предупреждение |

|---|

В качестве СКЗИ разрешается использовать только КриптоПро CSP |

...

следующих версий:

Указанные СКЗИ должны использоваться в исполнениях 1-Base или 2-Base. СКЗИ КриптоПро CSP в исполнении 2-Base должно использоваться с аппаратно- программным модулем доверенной загрузки (АПМДЗ). При эксплуатации СКЗИ необходимо соблюдать требования и рекомендации эксплуатационной документации на СКЗИ, в частности требования по защите от несанкционированного доступа и по криптографической защите, а также требования по поддерживаемым СКЗИ аппаратно-программным платформам. В частности, при использовании СЭП со встроенным СКЗИ необходимо проведение проверки программного обеспечения BIOS ЭВМ, на которых предполагается функционирование СКЗИ и СЭП, на соответствие методическим документам ФСБ России в области исследований программного обеспечения BIOS. Контроль целостности СКЗИ и СЭП должен выполняться с использованием механизма замкнутой программной среды ОС или с использованием стандартных средств контроля целостности КриптоПро CSP. |

Установка КриптоПро CSP

...

Архив с программным обеспечением (КриптоПро CSP) можно загрузить c официального сайта www.cryptopro.ru, предварительно зарегистрировавшись на сайте.

Для ОС Astra Linux следует загрузить пакет КриптоПро CSP 4 и выше версии - пакет для 64 разрядной системы.

| Информация |

|---|

Пробный период использования КриптоПро CSP составляет |

Архив с программным обеспечением (КриптоПро CSP) можно загрузить c официального сайта www.cryptopro.ru, предварительно зарегистрировавшись на сайте.

Для ОС Astra Linux следует загрузить пакет:

КриптоПро CSP 4.0 для Linux (x64, deb) - пакет для 64 разрядной системы.

| Информация |

|---|

Пробный период использования КриптоПро CSP составляет 3 месяца, по истечении которых необходимо приобрести полноценную лицензию. |

К моменту Для написания настоящей статьи , была использована сертифицированная версия ПО «КриптоПро» «4.0 R4». Для примера был проделан При этом был выполнен следующий алгоритм действий:

1) Загрузка архива загрузить архив с сертифицированной версией ПО «КриптоПро»:. Название полученного файла: «linux-amd64_deb.tgz».;

2) Открыть открыть "Терминал Fly" (alt+T);

3) Разархивируем скаченный разархивировать полученный архив в терминале командой:

| Command |

|---|

| tar -zxf linux-amd64_deb.tgz |

5) Перейдем перейти в директорию с ПО каталог с ПО:

| Command |

|---|

| cd linux-amd64_deb |

6) выполним выполнить установку ПО с помощью запуска скрипта сценария "install.sh" или "instal_gui.sh" командой:

| Command |

|---|

| sudo ./install_gui.sh |

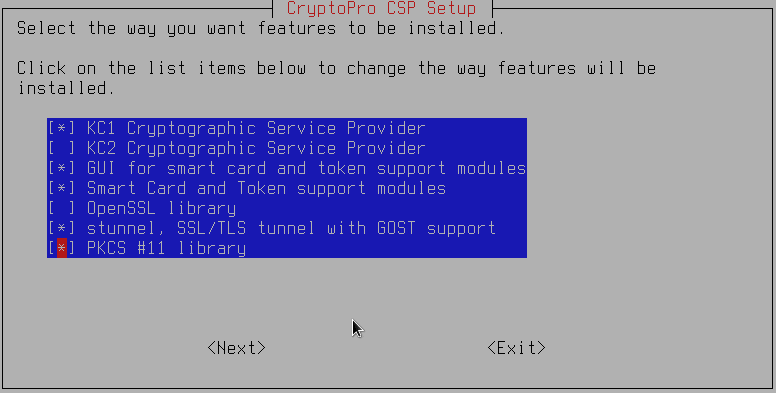

...

* Выбрать необходимые модули, библиотеки.

Описание необходимых пакетов КриптоПро

...

| Пакет | Описание |

|---|---|

| Базовые пакеты: | |

| cprocsp-curl | Библиотека libcurl с реализацией шифрования по ГОСТ |

| lsb-cprocsp-base | Основной пакет КриптоПро CSP |

| lsb-cprocsp-capilite | Интерфейс CAPILite и утилиты |

| lsb-cprocsp-kc1 | Провайдер криптографической службы KC1 |

| lsb-cprocsp-rdr | Поддержка ридеров и RNG |

| Дополнительные пакеты: | |

| cprocsp-rdr-gui-gtk | Графический интерфейс для диалоговых операций |

| cprocsp-rdr-rutoken | Поддержка карт Рутокен |

| cprocsp-rdr-jacarta | Поддержка карт JaCarta |

| cprocsp-rdr-pcsc | Компоненты PC/SC для ридеров КриптоПро CSP |

| lsb-cprocsp-pkcs11 | Поддержка PKCS11 |

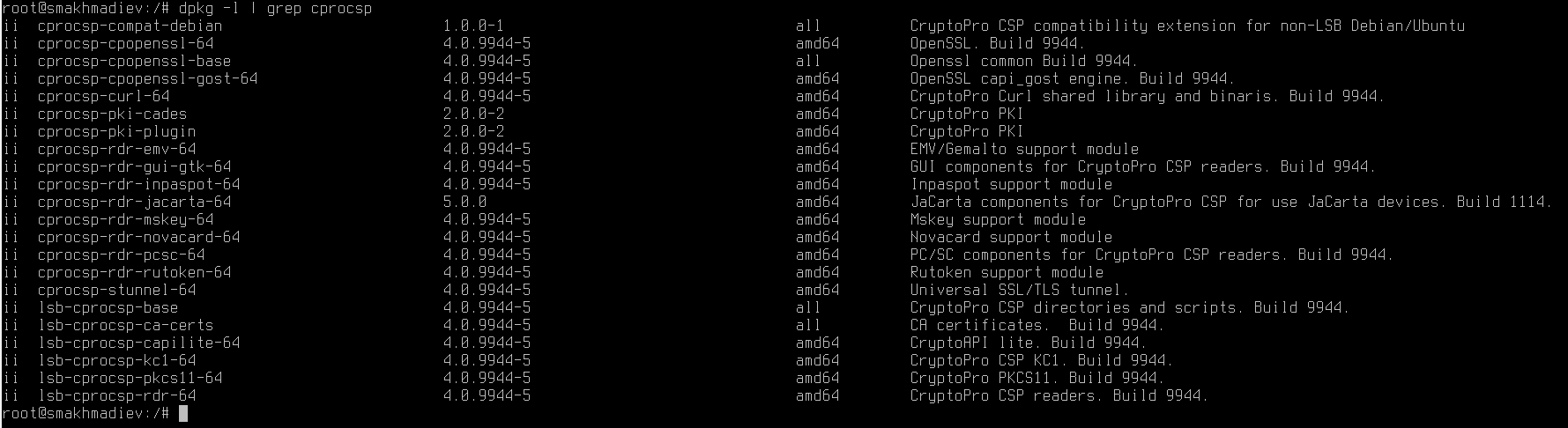

Для просмотра всех установленых пакетов Криптопро CSP

...

ввести команду:

| Command |

|---|

| dpkg -l | grep cprocsp |

Прописывание путей к исполняемым файлам

Для того, чтобы не вводить каждый раз полный путь к утилитам КриптоПро CSP, в терминале FLY следует ввести команду:

| Блок кодаcommand |

|---|

| export PATH="$(/bin/ls -d /opt/cprocsp/{s,}bin/*|tr '\n' ':')$PATH" |

Установка дополнительных пакетов с модулем поддержки для токена

Для корректной работы с токеном/смарт-картой обязательно требуется установить:

библиотека libccid, libgost-astra , пакеты pcscd

| Блок кода |

|---|

sudo apt install libccid pcscd libgost-astra |

Пакеты с модулем поддержки для:

Рутокен: https://www.rutoken.ru/support/download/nix/

Алладин: https://www.aladdin-rd.ru/support/downloads/jacarta

После установки пакетов с модулем поддержки токена следует перезагрузить службу pcscd:

| Блок кода |

|---|

sudo service pcscd restart |

токеном/смарт-картой обязательно требуется установить:

библиотека libccid, libgost-astra , пакеты pcscd

| Command |

|---|

| sudo apt install libccid pcscd libgost-astra |

Пакеты с модулем поддержки:

- Для Рутокен: https://www.rutoken.ru/support/download/nix/

- Для Алладин: https://www.aladdin-rd.ru/support/downloads/jacarta

После установки пакетов с модулем поддержки токена следует перезагрузить службу pcscd:

| Command |

|---|

| sudo service pcscd restart |

| Предупреждение |

|---|

| Начиная с версии КриптоПро 4.0 R4 и выше, модули поддержки смарткарт входят в состав пакета. |

Ключ для работы в режиме замкнутой программной среды Astra Linux SE.

...

- Перед импортом ключа, следует предварительно установить пакет astra-digsig-oldkeys

- Ключ для работы в режиме замкнутой программной среды Astra Linux SE следует загрузить и поместить в предварительно созданную директорию:/etc/digsig/keys/legacy/cryptopro

После чего выполнить команду:

Command sudo update-initramfs -uk all - и перезагрузить АРМ

| Информация |

|---|

| Предупреждение |

| Начиная с версии КриптоПро 4.0 R4 и выше, модули поддержки смарткарт входят в состав пакета. |

Проверка лицензии

Проверить срок истечения лицензии можно командой:

...

Для установки другой лицензии следует выполнить команду :

...

:

| Command |

|---|

| sudo /opt/cprocsp/sbin/amd64/cpconfig -license -set <ваш_лицензионный_номер> |

Носители и контейнеры

...

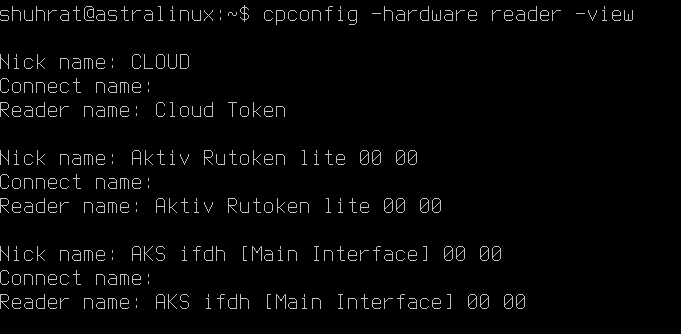

Идентификация токена

Для просмотра списка настроенных считывателей можно воспользоваться командой:

| Command |

|---|

| /opt/cprocsp/sbin/amd64/cpconfig |

...

| - |

...

| hardware reader -view |

Носители и контейнеры

...

Чтобы узнать модель подключенного токена, следует ввести команду:

| Command |

|---|

| /opt/cprocsp/bin/amd64/csptest -card -enum -v -v |

После чего система выдаст информацию о подключенном устройстве:

...

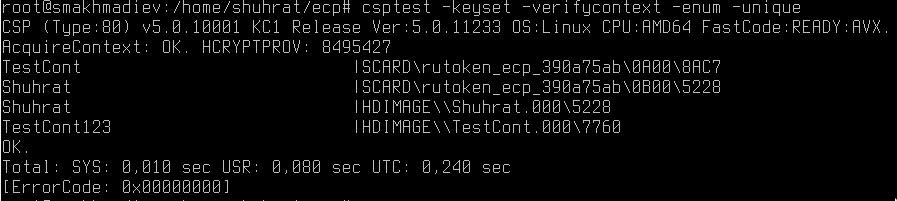

Проверить наличие носителей с контейнерами можно с помощью команды:

| Command |

|---|

| /opt/cprocsp/bin/amd64/csptest -keyset -verifycontext -enum -unique |

в формате FQCN, отображается имя носителя:

| Command |

|---|

| /opt/cprocsp/bin/amd64/csptest |

...

| -keyset |

...

| -enum_cont |

...

| -fqcn |

...

| -verifyc |

...

| | |

...

| iconv |

...

| -f |

...

| cp1251 |

В этом случае будет выведен список носителей с контейнерами в следующем формате:

...

Для просмотра подробной информации о контейнерах воспользуйтесь командой:

| Command |

|---|

| /opt/cprocsp/bin/amd64/csptestf -keyset -container 'ИМЯ' -info |

Пример работы команды:

| Раскрыть |

|---|

/opt/cprocsp/bin/amd64/csptestf -keyset -container 'Shuhrat' -info |

| Информация | ||

|---|---|---|

При наличии кириллических символов в имени ключевого контейнера для дальнейшей работы с таким контейнером необходимо использовать его уникальный идентификатор. Чтобы получить уникальные идентификаторы ключевых контейнеров используйте команду:

|

| Примечание |

|---|

Следует учесть про PIN-коды в контейнерах:*

|

Проверка работы контейнера

Для того чтобы проверить работу контейнера (в том числе возможность выполнения разных операций при текущей лицензии), следует выполнить команду:

| Command |

|---|

| /opt/cprocsp/bin/amd64/csptestf -keyset -container ИМЯ -check |

Пример работы команды:

| Раскрыть |

|---|

/opt/cprocsp/bin/amd64/csptestf -keyset -container Shuhrat -check CSP (Type:80) v5.0.10001 KC1 Release Ver:5.0.11233 OS:Linux CPU:AMD64 FastCode:READY:AVX. AcquireContext: OK. HCRYPTPROV: 28224051 GetProvParam(PP_NAME): Crypto-Pro GOST R 34.10-2012 KC1 CSP Container name: "Shuhrat" Check header passed. Signature key is available. HCRYPTKEY: 0x1b53883 Exchange key is available. HCRYPTKEY: 0x1b57e23 Symmetric key is not available. UEC key is not available. License: Cert without license Check container passed. Check sign passed. Check verify signature on private key passed. Check verify signature on public key passed. Check import passed (import restricted). Check sign passed. Check verify signature on private key passed. Check verify signature on public key passed. Check import passed. Certificate in container matches AT_KEYEXCHANGE key. Keys in container: signature key exchange key Extensions: OID: 1.2.643.2.2.37.3.9 PrivKey: Not specified - 18.01.2020 07:31:07 (UTC) OID: 1.2.643.2.2.37.3.10 PrivKey: Not specified - 18.01.2020 07:31:12 (UTC) Total: SYS: 0,030 sec USR: 0,140 sec UTC: 2,430 sec [ErrorCode: 0x00000000] |

...

Для удаления контейнера следует воспользоваться командой:

| Command |

|---|

| /opt/cprocsp/bin/amd64/csptestf -passwd -cont '\\.\Aktiv Rutoken ECP 00 00\TestCont' -deletek |

Копирование контейнера

Для примера скопируем контейнер из локального хранилища в хранилище Рутокена ЕЦП:

| Command |

|---|

| csptestf -keycopy -contsrc '\\.\HDIMAGE\Контейнер_оригинал' -contdest '\\.\Aktiv Rutoken ECP 00 00\Контейнер_копия' |

Смена пароля на контейнер (снятие паролей с контейнера)

| Command |

|---|

| /opt/cprocsp/bin/amd64/csptestf -passwd -cont '\\.\Aktiv Rutoken ECP 00 00\TestContainer' -change 'новый_пароль' -passwd 'старый_пароль |

| Примечание | ||

|---|---|---|

В случае, если контейнеру с ключом не был задан PIN, следует воспользоваться командой:

|

Менеджер сертификатов КриптоПРО в Linux

...

Пример установки личного сертификата, выданного УЦ Министерства Обороны Российской Федерации:

...

| language | bash |

|---|

Установка

...

всех

...

личных сертификатов со всех контейнеров в uMy :

| Command |

|---|

| сертификатов с Рутокена в uMy :

$ /opt/cprocsp/bin/amd64/csptestf -absorb -certs -autoprov |

Установка определенного сертификата с определенного контейнера в uMy:

| Command |

|---|

| cert -pattern 'rutoken' Установка определенного сертификата с определенного контейнера в uMy: $ /opt/cprocsp/bin/amd64/certmgr -inst -cont '\\.\Aktiv Rutoken ECP 00 00\Ivanov' |

Установка

...

сертификата

...

удостоверяющего

...

центра

...

ГУЦ

...

в

...

mRoot:

| Command |

|---|

| sudo curl $ sudo curl https://structure.mil.ru/filesdownload/doc/morf/military/files/guc18ca2020.cer | sudo /opt/cprocsp/bin/amd64/certmgr -inst -store mRoot -stdin |

Установка

...

промежуточного

...

сертификата

...

МО

...

в

...

mca:

| Command |

|---|

| sudo curl https $ sudo curl http://structure.mil.ru/download/doc/morf/military/files/CA2018ca2019.cer | sudo /opt/cprocsp/bin/amd64/certmgr -inst -store mca -stdin |

Установка

...

списка

...

отвызва сертификатов (CRL),

...

ставим

...

его

...

с

...

того

...

же

...

сайта

...

в

...

mca:

| Command |

|---|

| sudo curl https $ sudo curl http://structure.mil.ru/download/doc/morf/military/files/crl_1820.crl | sudo /opt/cprocsp/bin/amd64/certmgr -inst -store mca -stdin -crl crl |

| Информация | ||

|---|---|---|

| ||

В опции -pattern >>> 'rutoken' может быть другим в зависимости от подключенного токена. В случае, если рабочая станция не имеет доступа к сети, следует stdin заменить на -file /tmp/ca.cer и -file /tmp/ca.crl |

...

| Информация | ||||||||

|---|---|---|---|---|---|---|---|---|

| ||||||||

1) Имена хранилищ указаны в формате certmgr, у cryptcp похожий формат: -mroot и -uAddressBook 2) Из под учетной записи пользователя ставится в uca, из под учетной записи администратора ставить в mca: 3) В опции -pattern можно указать пустые < ' ' > чтобы установить все сертификаты в uMy. Пример:

4) В случае, если личный сертификат извлечен, следует изпользовать использовать опцию -file :

5) Хранилища пользователей хранятся в /var/opt/cprocsp/users |

...

Для просмотра выше установленных сертификатов можно воспользоваться :

| Command |

|---|

| /opt/cprocsp/bin/amd64/certmgr -list |

Удаление

Удаление сертификата из хранилища КриптоПро:

| Command |

|---|

| /opt/cprocsp/bin/amd64/certmgr -delete |

...

после чего на экран будет выведен весь список сертификатов и предложение ввести номер удаляемого сертификата.

Или удаление всех сертификатов:

| Command |

|---|

| /opt/cprocsp/bin/amd64/certmgr -del -all |

...

Экспорт сертификатов на другую машину

...

Поэтому эти ключи переносятся просто: создаем архив и переносим на нужную машину в тот же каталог.

Экспорт сертификата:

| Command |

|---|

| /opt/cprocsp/bin/amd64/certmgr -export -dest cert.cer |

Переносим эти файлы на машину и смотрим, какие контейнеры есть:

| Command |

|---|

csptest |

...

-keyset |

...

-enum_cont |

...

-verifycontext |

...

-fqcn |

И как обычно, связываем сертификат и закрытый ключ:

| Command |

|---|

| certmgr |

...

| -inst |

...

| -file |

...

| 1.cer |

...

| -cont |

...

| '\\.\HDIMAGE\container.name' |

Если закрытый ключ и сертификат не подходят друг к другу, будет выведена ошибка:

| Блок кода |

|---|

Can not install certificate

Public keys in certificate and container are not identical |

Проверка цепочки сертификатов

Для примера: чтобы проверить цепочку сертификатов, можно скопировать персональный сертификат в файл:

| Command |

|---|

| /opt/cprocsp/bin/amd64/cryptcp -copycert -dn 'CN=Имя_вашего_сертификата' -df /temp/сертификат.cer |

| Примечание |

|---|

Можно указать другое поле сертификата: CN, E, SN, OGRN, SNILS и тд. |

...

| Блок кода |

|---|

$ CP_PRINT_CHAIN_DETAIL=1 /opt/cprocsp/bin/amd64/cryptcp -copycert -dn 'CN=Имя_вашего_сертификата' -df /temp/сертификат.cer ... ----------- Error chain ----------- Chain status:IS_UNTRUSTED_ROOT Revocation reason:unspecified 1. Subject:'E=uc@mil.ru, OGRN=1037700255284, INN=007704252261, C=RU, S=77 г. Москва, L=Москва, STREET=ул.Знаменка д.19, OU=4 центр (удостоверяющий) войсковой части 31659, O=Министерство обороны Российской Федерации, CN=Министерство обороны Российской Федерации' Issuer:'E=dit@minsvyaz.ru, C=RU, S=77 Москва, L=г. Москва, STREET="улица Тверская, дом 7", O=Минкомсвязь России, OGRN=1047702026701, INN=007710474375, CN=Минкомсвязь России' Cert status:IS_UNTRUSTED_ROOT ... |

...

В нашем примере, из логов можно сделать вывод, что нам надо установить сертификат УЦ МО с CN=Министерство обороны Российской Федерации:

| Command |

|---|

| /opt/cprocsp/bin/amd64/certmgr |

...

| -inst |

...

| -store |

...

| uRoot |

...

| -file |

...

| minoboron-root-2018.crt |

Для того, чтобы убедиться в устранении ошибки, можно повторно в режиме отладки запустить команду. При правильно установленной цепочке сертификатов, статус у сертификата будет = CERT_TRUST_NO_ERROR

...

Подпись файлов (присоединённая)

| Commandcode | ||||||||||

|---|---|---|---|---|---|---|---|---|---|---|

|

|

|

|

| ||||||

|

CryptCP 5.0 (c) "КРИПТО-ПРО", 2002-2018.

командной строки для подписи и шифрования файлов.

использован следующий сертификат:

ОБЩЕСТВО ""НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ

ТЕХНОЛОГИИ""", Москва, 77 г.

RU, шоссе Варшавское д. 26, Действителен с 02.10.2018 14:31:02 по 02.10.2019 14:41:02 Цепочки сертификатов проверены.

'./': raport.pdf...

данных... Подписанное сообщение успешно создано.Подписанное сообщение успешно создано. 0x00000000] |

Подпись файлов(отсоединённая)

| Command | ||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| ||||||||||||||||||

|

|

|

|

|

|

|

|

| ||||||||||

|

CryptCP 5.0 (c) "КРИПТО-ПРО", 2002-2018.

командной строки для подписи и шифрования файлов. Будет использован следующий сертификат: Субъект:"АКЦИОНЕРНОЕ ОБЩЕСТВО ""НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ

ТЕХНОЛОГИИ""", Москва, 77 г.

RU, шоссе Варшавское д. 26, Действителен с 02.10.2018 14:31:02 по 02.10.2019 14:41:02 Цепочки сертификатов проверены.

'./': raport.pdf... Подпись данных... Подписанное сообщение успешно создано.Подписанное сообщение успешно создано. 0x00000000] |

Проверка подписи в файле

...

Для прикрепленной подписи

Для проверки прикрепленной подписи выполните:

| Commandcode | ||||||

|---|---|---|---|---|---|---|

|

|

| ||||

|

CryptCP 5.0 (c) "КРИПТО-ПРО", 2002-2018.

командной строки для подписи и шифрования файлов. Найдено сертификатов: 4

сертификатов проверены.

'./':

... Проверка подписи... АвторАвтор подписи: "АКЦИОНЕРНОЕ ОБЩЕСТВО ""НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ

ТЕХНОЛОГИИ""", Москва, 77 г.

RU, шоссе Варшавское д. 26,

с 02.10.2018 14:31:02 по 02.10.2019 14:41:02

с 02.10.2018 14:31:02 по 02.10.2019 14:41:02 ПодписьПодпись проверена.

0x00000000]

|

естественный

использовать ключ -verall - он понимает, что надо найти всех подписавших и ищет в том числе в сообщении:

| Command | ||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| ||||||||||||

|

|

|

|

|

| |||||||

|

CryptCP 5.0 (c) "КРИПТО-ПРО", 2002-2018.

командной строки для подписи и шифрования файлов.

'/home/shuhrat/smolensk/': /home/shuhrat/smolensk/raport.pdf... Проверка подписи... АвторАвтор подписи: "АКЦИОНЕРНОЕ ОБЩЕСТВО ""НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ

ТЕХНОЛОГИИ""", Москва, 77 г.

RU, шоссе Варшавское д. 26,

с 02.10.2018 14:31:02 по 02.10.2019 14:41:02

с 02.10.2018 14:31:02 по 02.10.2019 14:41:02 Цепочки сертификатов проверены.

'./': raport.pdf... Проверка подписи... ПодписьПодпись проверена.

0x00000000] |

обучающий

указать в качестве хранилища сертификатов само сообщение (ключ -f):

| Commandcode | ||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

|

|

|

|

|

| ||||||||

|

CryptCP 5.0 (c) "КРИПТО-ПРО", 2002-2018.

командной строки для подписи и шифрования файлов. Будет использован следующий сертификат:

ОБЩЕСТВО ""НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ

ТЕХНОЛОГИИ""", Москва, 77 г.

RU, шоссе Варшавское д. 26,

с 02.10.2018 14:31:02 по 02.10.2019 14:41:02 Цепочки сертификатов проверены.

'./': raport.pdf...

подписи.. Автор подписи: "АКЦИОНЕРНОЕ ОБЩЕСТВО ""НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ

ТЕХНОЛОГИИ""", Москва, 77 г.

RU, шоссе Варшавское д. 26,

с 02.10.2018 14:31:02 по 02.10.2019 14:41:02 ПодписьПодпись проверена.

0x00000000] |

Извлечение подписанного файла

Чтобы извлечь файл, необходимо указать его имя в конце команды проверки подписи:

...

| Command |

|---|

| cryptcp |

...

| -verify |

...

| raport.pdf.sig |

...

| raport.pdf |

Графический интерфейс КриптоПро CSP v. 5.0 (cptools)

...

её можно запустить из консоли:

| Command |

|---|

...

| cptools |

либо$

| Command |

|---|

| /opt/cprocsp/bin/amd64/cptools |

Удаление КриптоПро CSP

...

Для того, чтобы удалить ПО КриптоПро CSP, в терминале FLY следует ввести последовательно 3 команды:

| Testcommand |

|---|

sudo rm -rf /opt/cprocsp |

Отключение

...

сообщений о необходимости перехода на ГОСТ Р 34.10-2012

...

В соответствии с принятым в 2014 году порядком перехода на ГОСТ Р 34.10-2012 до 1 января 2019 года попытка использования ГОСТ Р 34.10-2001 (кроме проверки подписи) на всех выпущенных к настоящему моменту сертифицированных версиях КриптоПро CSP 3.9, 4.0 и КриптоПро JCP 2.0 с 1 января 2019 года вызовет ошибку/предупреждение (в зависимости от продукта и режима работы), которые могут привести к неработоспособности автоматических/автоматизированных систем при использовании ими ключей ГОСТ Р 34.10-2001. В случае если ваша система использует ключи ГОСТ Р 34.10-2001, просим принять во внимание инструкцию.

...

Для отключения данных предупреждений в КриптоПро CSP, нужно добавить два ключа в конфигурационный файл /etc/opt/cprocsp/config64.ini в существующую секцию Parameters:

| Блок кода |

|---|

[Parameters] |

...

#Параметрыпровайдера |

...

warning_time_gen_2001=ll:9223372036854775807 |

...

warning_time_sign_2001=ll: |

...

9223372036854775807 |

| Примечание |

|---|

На данный момент завершается сертификация обновленной версии КриптоПро CSP 4.0 R4. Для наиболее безболезненного продолжения работы с ГОСТ Р 34.10-2001 в 2019 году мы рекомендуем обновиться до этой версии. В более ранних версиях КриптоПро CSP, а также Клиент HSM 2.0 присутствуют технические ограничения формирования подписи по ГОСТ Р 34.10-2001 после 1 января 2019 года в виде соответствующих предупреждающих окон. |

...

КриптоПро: IFCP plugin для входа ЕСИА (Госуслуги)

КриптоПро CADES ЭЦП Browser plug-in

...

Список ГИС и ЭТП использующих cades-bes plugin

ЭЦП в государственных информационных системах и электронно торговых площадках

Перечень аккредитованных удостоверяющих центров

...

Для создания диагностического архива, можно воспользоваться следующей командой:

sudo /opt/cprocsp/bin/amd64/curl http://cryptopro.ru/sites/default/files/products/csp/cprodiag 2>/dev/null|sudo perl

...