...

Для написания настоящей статьи была использована сертифицированная версия ПО «КриптоПро» «4.0 R4». При этом были выполнены следующие действия:

- Загрузить архив с сертифицированной версией ПО «КриптоПро». Название полученного файла: «linux-amd64_deb.tgz»;

- Открыть "Терминал Fly" (горячая клавиша Alt+T);

Разархивировать полученный архив в терминале командой:

Command tar -zxf linux-amd64_deb.tgz Перейти в каталог с ПО:

Command cd linux-amd64_deb Установить ПО с помощью запуска сценария instal:

Либо с для работы с графическим пользовательским интерфейсом запустив сценарий install_gui.sh командой:

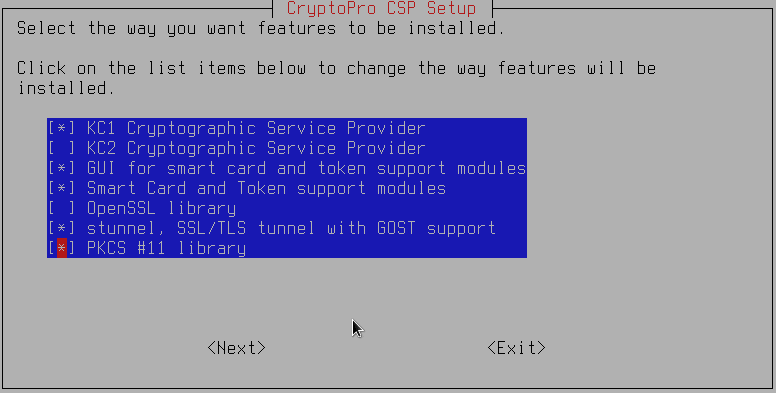

Command sudo ./install_gui.sh В процессе установи выбрать необходимые компоненты:

Либо с для работы без графического пользовательского интерфейса запустив сценарий instal.sh командой:

Command sudo ./install.sh

Описание пакетов КриптоПро

| Пакет | Описание |

|---|---|

| Базовые пакеты: | |

| cprocsp-curl | Библиотека libcurl с реализацией шифрования по ГОСТ |

| lsb-cprocsp-base | Основной пакет КриптоПро CSP |

| lsb-cprocsp-capilite | Интерфейс CAPILite и утилиты |

| lsb-cprocsp-kc1 | Провайдер криптографической службы KC1 |

| lsb-cprocsp-rdr | Поддержка ридеров и RNG |

| Дополнительные пакеты: | |

| cprocsp-rdr-gui-gtk | Графический интерфейс для диалоговых операций |

| cprocsp-rdr-rutoken | Поддержка карт Рутокен |

| cprocsp-rdr-jacarta | Поддержка карт JaCarta |

| cprocsp-rdr-pcsc | Компоненты PC/SC для ридеров КриптоПро CSP |

| lsb-cprocsp-pkcs11 | Поддержка PKCS11 |

Для просмотра всех установленных пакетов КриптоПро CSP можно использовать команду:

...

Установка дополнительных пакетов для поддержки токенов и смарт-карт

...

смарт-карт

...

Для более ранних версий:

...

корректной работы с

...

токенами и смарт-

...

картами установить:

- дополнительные пакеты из состава ОС:

- libccid;

- libgost-astra;

...

- pcscd;

- пакеты с модулями поддержки, предоставляемые производителями оборудования:

...

- для токенов Рутокен: https://www.rutoken.ru/support/download/nix/

...

- для токенов Аладдин: https://www.aladdin-rd.ru/support/downloads/jacarta

Команда для установки пакетов из состава ОС:

| Command |

|---|

| sudo apt install libccid pcscd libgost-astra |

Пакеты с модулями поддержки доступны по указанным выше ссылкам

...

| Command |

|---|

| sudo systemctl restart pcscd |

. Порядок установки модулей, предоставляемых производителями см. в инструкциях производителя, а также см. статьи Аладдин RD JaCarta в AstraLinux и Рутокен в Astra Linux.

Ключ КриптоПРО CSP для работы в режиме замкнутой программной среды Astra Linux SE.

...

Чтобы узнать модель подключенного токена , следует ввести команду:

| Command |

|---|

| /opt/cprocsp/bin/amd64/csptest -card -enum -v -v |

...

| Раскрыть |

|---|

/opt/cprocsp/bin/amd64/csptestf -keyset -container 'Shuhrat' -info |

| Информация | ||

|---|---|---|

При наличии кириллических символов в имени ключевого контейнера для дальнейшей работы с таким контейнером необходимо использовать его уникальный идентификатор. Получить уникальные идентификаторы ключевых контейнеров можно командой:

|

...

Скопировать контейнер из локального хранилища в хранилище Рутокена токена Рутокен ЕЦП:

| Command |

|---|

| csptestf -keycopy -contsrc '\\.\HDIMAGE\Контейнер_оригинал' -contdest '\\.\Aktiv Rutoken ECP 00 00\Контейнер_копия' |

...

- личные сертификаты (устанавливаются в хранилище umy, где u = User, my - имя хранилища). Для таких сертификатов, как правило, имеется закрытый ключ (и они требуют особой установки, чтобы в хранилище появилась ссылка на этот закрытый ключ). В результате с их использованием можно, например, подписать файл;

- корневые сертификаты - краеугольный камень безопасности, так как цепочки доверия строятся от них. Корневые сертификаты надо добавлять в хранилища осознанно и внимательно (устанавливаются в uroot, также администратор может поставить их в mroot, где m = Machine, такие сертификаты будут доступны в режиме read only в root-хранилищах всех пользователей);

- промежуточные сертификаты - появляются, когда есть промежуточные УЦ (структура вида "головной УЦ" -> "промежуточный УЦ" -> "пользовательский сертификат"). Прямое доверие к ним не требуется (устанавливаются в uca, также администратор может поставить их в mca). В это же хранилище устанавливаются и списки отзыва сертификатов (CRL). Обычно точки получения промежуточных сертификатов и списков отзыва (CRL) правильно указаны в пользовательских сертификатах, поэтому они загружаются автоматически и устанавливаются в хранилище ucache. В общем про них можно ничего особо не знать и ничего не делать.Обычно непосредственная работа с промежуточными сертификатами не требуется;

- сертификаты партнёров по общению, чтобы проверять их подписи и зашифровывать для них сообщения. Ставятся либо в umy (это не лучшая, но распространенная практика), либо в uAddressBook;

...

Пример установки личного сертификата, выданного УЦ Министерства Обороны Российской Федерации

...