После установки ОС (для всех уровней защищенности) | панель |

|---|

Изменение настроек политики учетной записи пользователяВ настройках политики учетной записи пользователя задать следующие значения: | панель |

|---|

| title | В графической утилите «Управление политикой безопасности» |

|---|

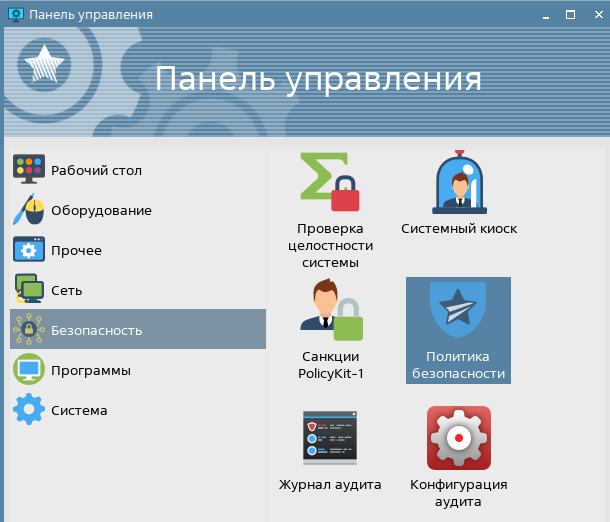

| Внести изменения в настройки политики учетной записи пользователя можно используя графическую утилиту fly-admin-smc. Для этого: - через графический интерфейс запустить утилиту (необходимы права администратора): Пуск — Панель управления — Безопасность — Политика безопасности (см. рис. ниже);

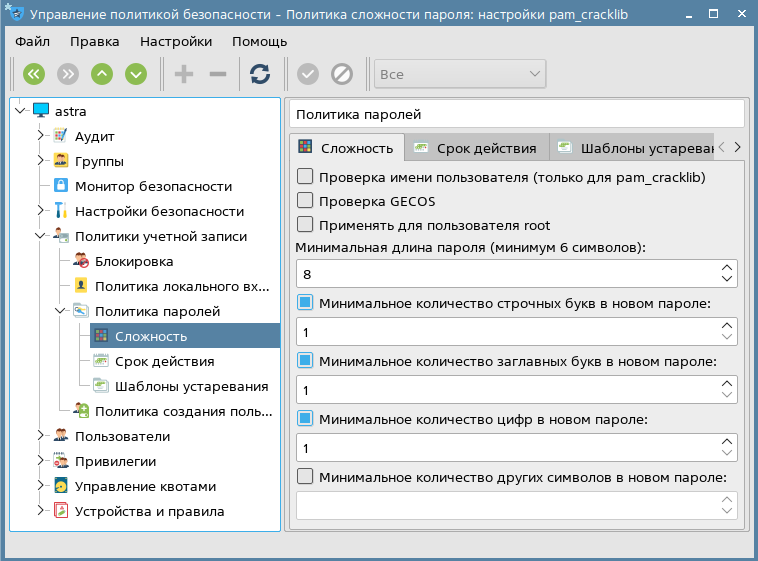

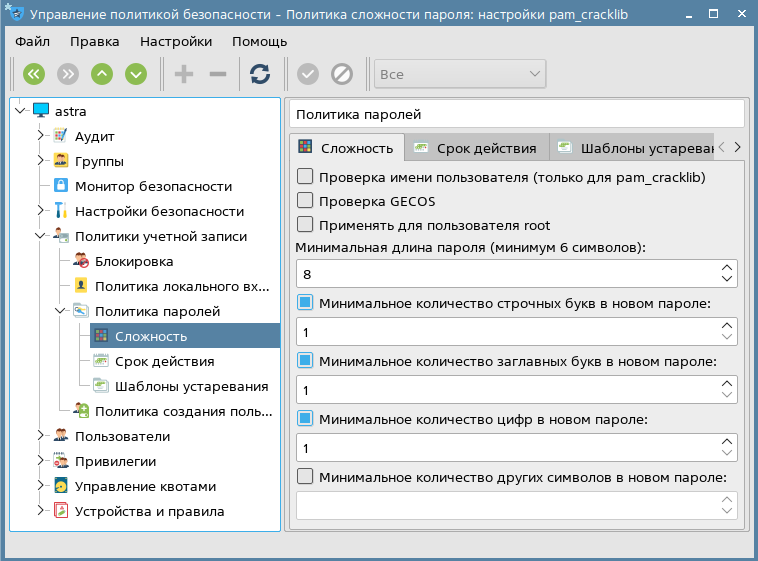

- на боковой панели навигации выбрать пункт Политики учетной записи — Политика паролей — Сложность и выполнить следующие действия (см. рис. ниже):

- в числовом поле Минимальная длина пароля — установить значение 8;

- установить флаг Минимальное количество строчных букв в новом пароле;

- установить флаг Минимальное количество заглавных букв в новом пароле;

- установить флаг Минимальное количество цифр в новом пароле;

- применить изменения — нажать комбинацию клавиш <Ctrl+S>;

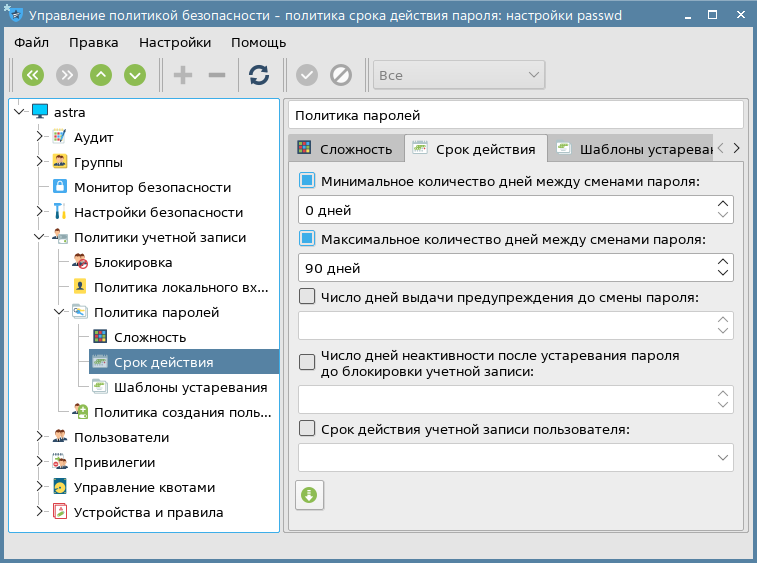

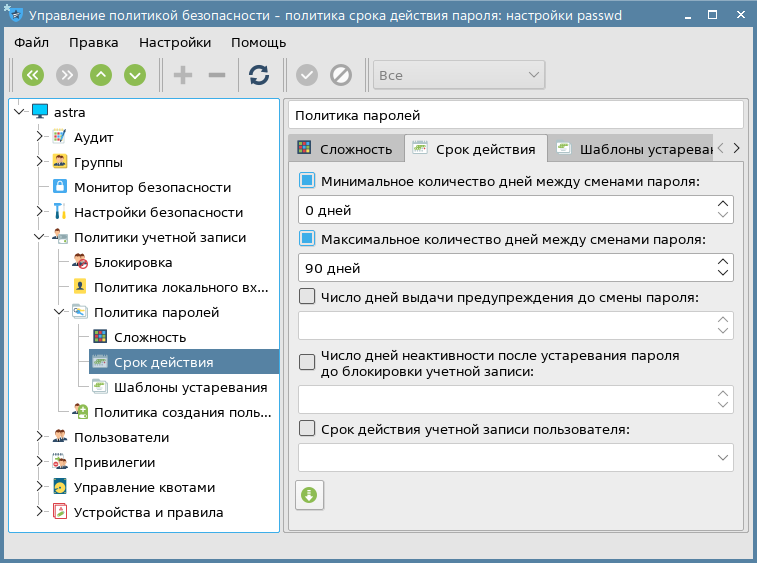

- на боковой панели навигации выбрать пункт Политики учетной записи — Политика паролей — Срок действия и выполнить следующие действия (см. рис. ниже):

- установить флаг Минимальное количество дней между сменами пароля и в числовом поле задать значение «0 дней»;

- установить флаг Максимальное количество дней между сменами пароля и в числовом поле задать значение «90 дней»;

- применить изменения — нажать комбинацию клавиш <Ctrl+S>;

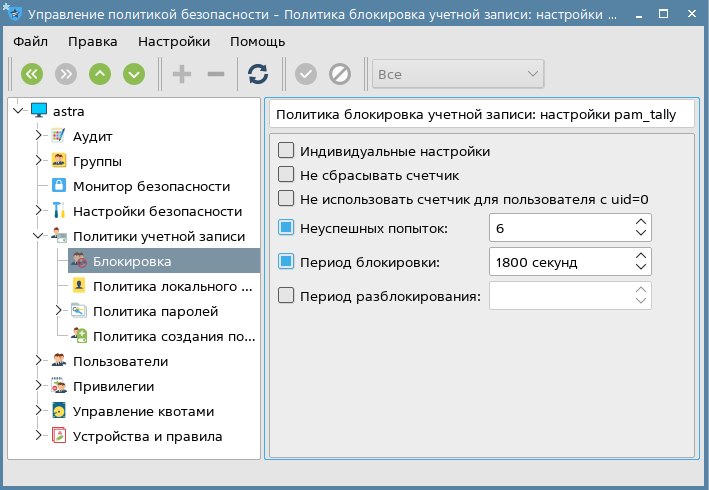

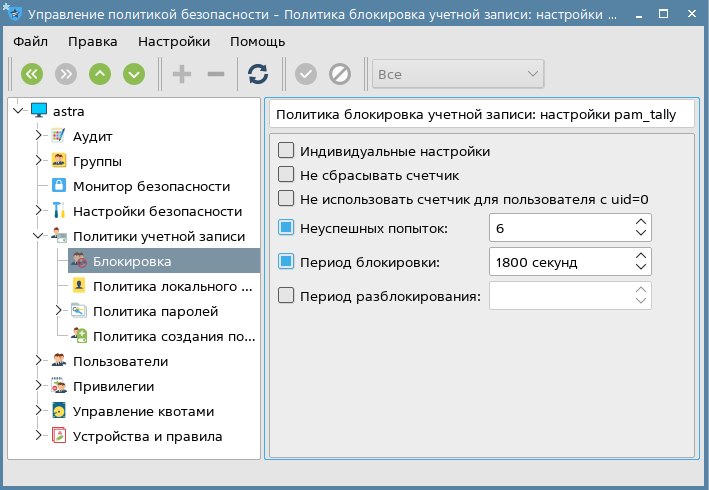

- на боковой панели навигации выбрать пункт Политики учетной записи — Блокировка и выполнить действия (см. рис. ниже):

- установить флаг Неуспешных попыток и в числовом поле задать значение 6;

- установить флаг Период блокировки и в числовом поле задать значение «1800 секунд»;

- применить изменения — нажать комбинацию клавиш <Ctrl+S>.

|

| панель |

|---|

| title | Без использования графического интерфейса |

|---|

| Кроме того, внести изменения в настройки политики паролей можно следующим образом:

- в файле

/etc/pam.d/common-password в строке password requisite pam cracklib.so установить значение minlen=8 и добавить параметры dcredit=-1, ucredit=-1 и lcredit=-1; - в файле

/etc/login.defs для переменной PASS_MAX_DAYS установить значение 90, для переменной LOGIN_RETRIES установить значение 6 и для переменной LOGIN_TIMEOUT установить значение 1800.

|

| панель |

|---|

| title | Дополнительные настройки |

|---|

| - Запретить повторное использование последних четырех паролей, откорректировав файл

/etc/pam.d/common-password. Для этого в указанном файле в строке «...pam_unix.so» добавить параметр remember=4; - Настроить использование механизма

sudo таким образом, чтобы пароль не запоминался для выполнения последующих команд и запрашивался для каждой команды. Для этого:

- в терминале выполнить команду

sudo visudo; - в открывшемся файле

/etc/sudoers добавить строку«Defaults timestamp_timeout=0».

|

|

| панель |

|---|

Настройка блокировки экрана| Информация |

|---|

Из соображений безопасности рекомендуется не использовать хранитель экрана и обязать пользователей завершать открытую сессию при необходимости покинуть рабочее место. |

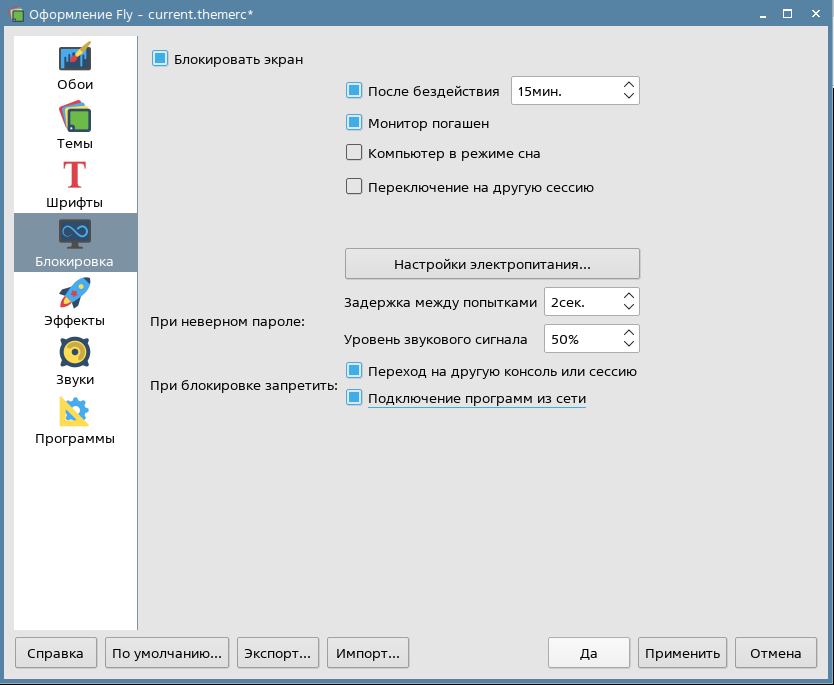

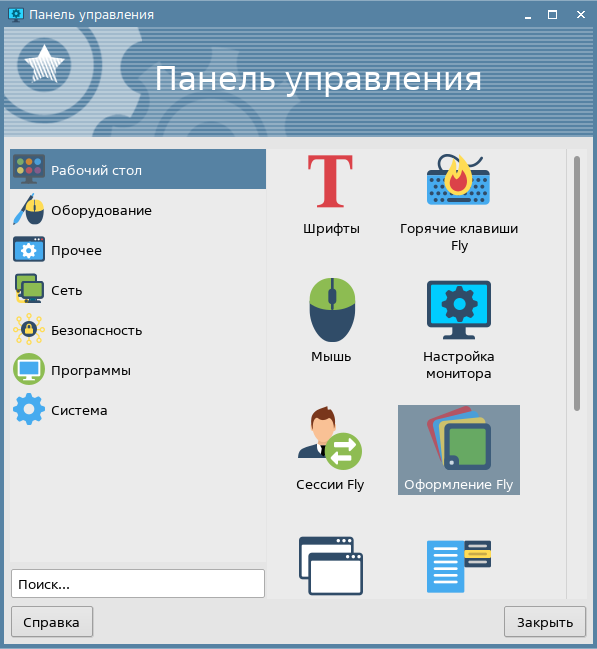

Настроить блокировку экрана следующим образом: - через графический интерфейс запустить утилиту fly-admin-theme: Пуск — Панель управления — Рабочий стол — Оформление Fly (см. рис. ниже);

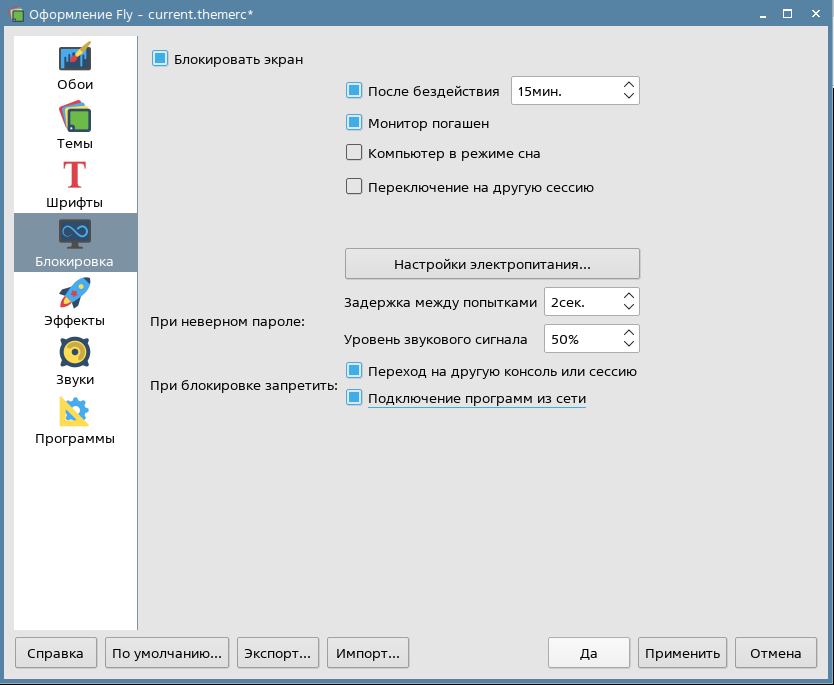

- на боковой панели навигации выбрать пункт Блокировка и выполнить действия (см. рис. ниже):

- в секции Блокировать экран:

- в числовом поле справа от флага После бездействия задать значение 15 мин.;

- снять флаг Компьютер в режиме сна;

- снять флаг Переключение на другую сессию;

- в секции При блокировке запретить:

- установить флаг Переход на другую консоль или сессию;

- установить флаг Подключение программ из сети;

|

| панель |

|---|

Настройка межсетевого экранаВключить и настроить межсетевой экран ufw в минимально необходимой конфигурации: по умолчанию все запрещено, кроме необходимых исключений. | панель |

|---|

| title | В графической утилите «Межсетевой экран» |

|---|

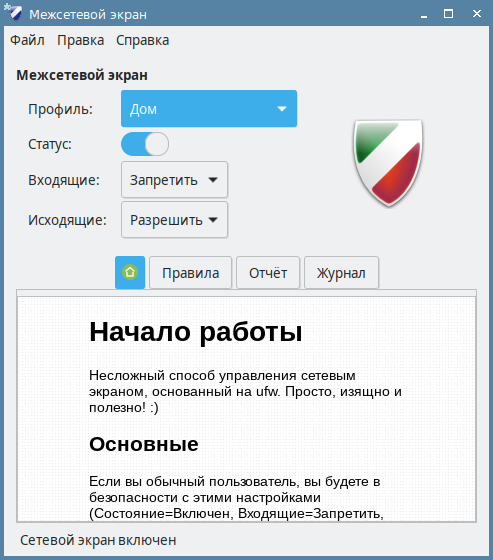

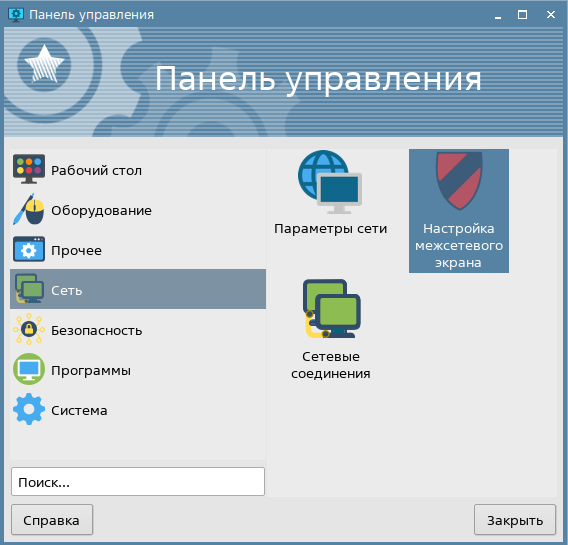

| Межсетевой экран ufw можно включить используя графическую утилиту gufw. Для этого: - через графический интерфейс запустить утилиту (необходимы права администратора): Пуск — Панель управления — Сеть — Настройка межсетевого экрана (см. рис. ниже);

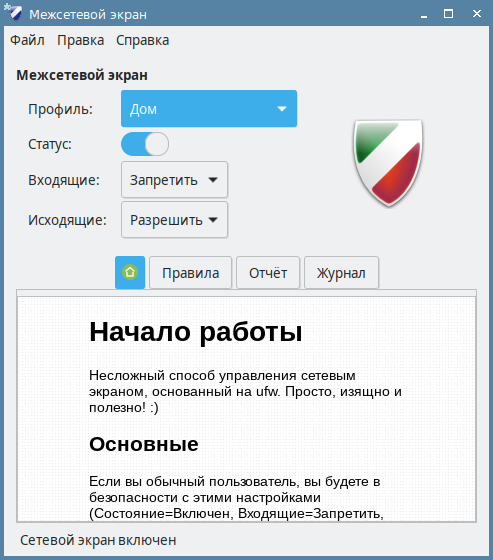

- в окне программы нажать на переключатель Статус (см. рис. ниже);

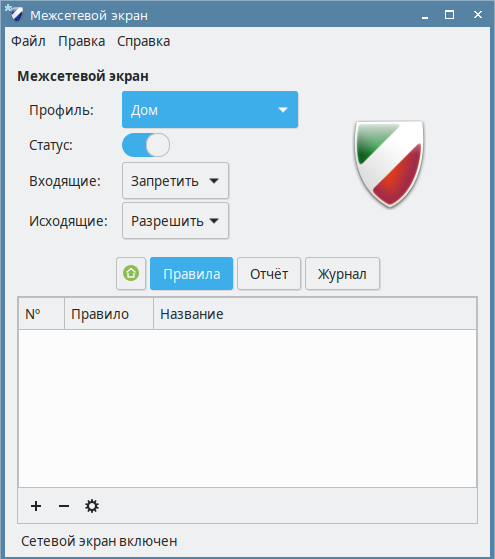

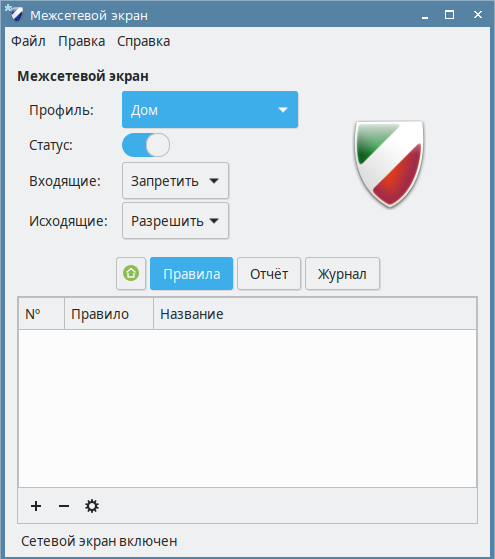

- для управления правилами необходимо в окне программы нажать на кнопку [Правила] (см. рис. ниже).

|

| панель |

|---|

| title | Без использования графического интерфейса |

|---|

| Кроме того, включить межсетевой экран ufw можно, выполнив в терминале команду: | Command |

|---|

sudo astra-ufw-control enable

|

Для того чтобы проверить состояние межсетевого экрана ufw, необходимо в терминале выполнить команду: | Command |

|---|

sudo astra-ufw-control status

|

Если блокировка включена, то результатом выполнения команды будет вывод сообщения: Для того чтобы просмотреть правила, добавленные по умолчанию, необходимо в терминале выполнить команду: | Command |

|---|

sudo ufw show builtins

|

|

|

| панель |

|---|

Блокировка интерпретатора bash (по возможности)Блокировка интерпретаторов не распространяется на пользователей из группы astra-admin. | Информация |

|---|

Блокировка интерпретатора bash может ограничить функционал некоторых программ и служб, не очевидным образом использующих bash, что приведет к нарушению штатной работы ОС. |

| Предупреждение |

|---|

После блокировки интерпретатора bash консольный вход пользователей с оболочкой bash будет невозможен. |

| панель |

|---|

| title | В графической утилите «Управление политикой безопасности» |

|---|

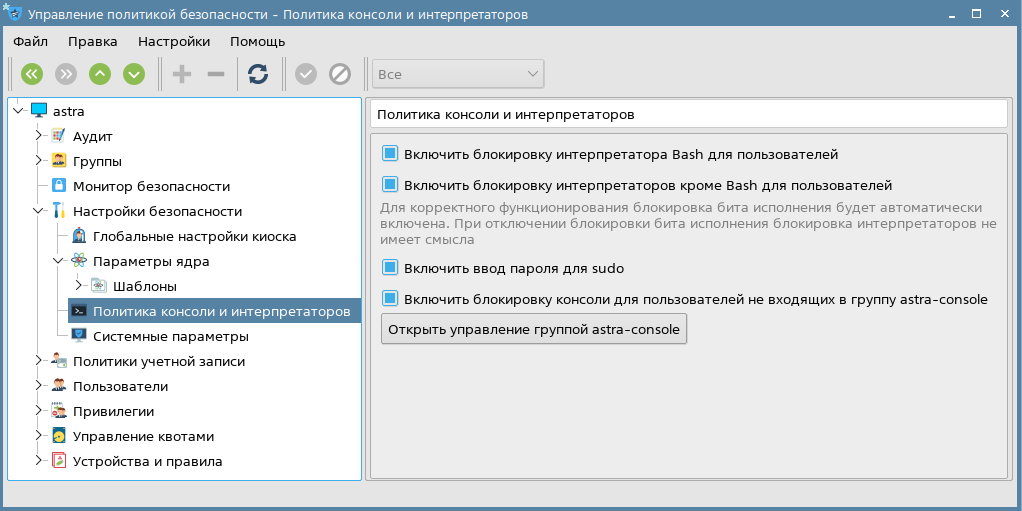

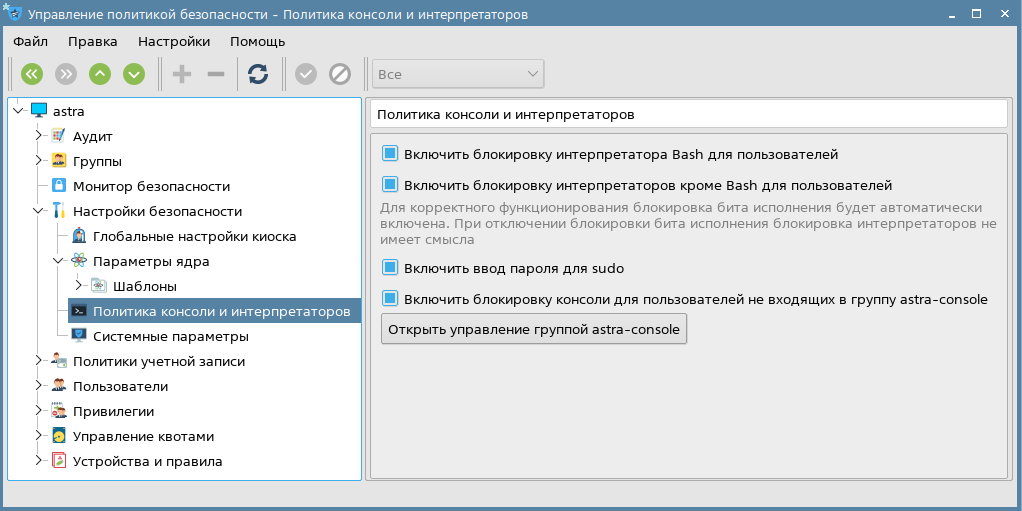

| Блокировку интерпретатора bash можно включить используя графическую утилиту fly-admin-smc. Для этого: - через графический интерфейс запустить утилиту (необходимы права администратора): Пуск — Панель управления — Безопасность — Политика безопасности;

- на боковой панели навигации выбрать пункт Настройки безопасности — Политика консоли и интерпретаторов и на рабочей панели установить флаг Включить блокировку интерпретатора Bash для пользователей (см. рис. ниже);

- применить изменения — нажать комбинацию клавиш <Ctrl+S>.

|

| панель |

|---|

| title | Без использования графического интерфейса |

|---|

| Кроме того, включить блокировку интерпретатора bash можно, выполнив в терминале команду: | Command |

|---|

sudo astra-bash-lock enable

|

Для того чтобы проверить состояние блокировки интерпретатора bash, необходимо в терминале выполнить команду: | Command |

|---|

sudo astra-bash-lock status

|

Если блокировка включена, то результатом выполнения команды будет вывод сообщения:

|

|

| панель |

|---|

Блокировка системных команд для пользователейВключить блокировку запуска пользователями программ df, chattchattr, arp, ip. | Информация |

|---|

Эти программы необходимо блокировать в случае, когда в одной ОС производится обработка информации разных уровней конфиденциальности, т.к. с их помощью можно организовать скрытый канал передачи информации между уровнями. |

Программы блокируются для пользователей с помощью выставления на них прав доступа 750 (rwx r-x ---). Для включения блокировки запуска пользователямиуказанных системных команд необходимо в терминале выполнить команду: | Command |

|---|

sudo astra-commands-lock enable

|

Для того чтобы проверить состояние блокировки системных команд, необходимо в терминале выполнить команду: | Command |

|---|

sudo astra-commands-lock status

|

Если блокировка включена, то результатом выполнения команды будет вывод сообщения:

|

| панель |

|---|

Системные параметрыУстановить следующие ограничения: | Ограничение | Описание |

|---|

| Включение на файловой системе режима работы «только чтение» | После включения этого ограничения фактическое содержимое корневой ФС монтируется в overlay одновременно с ФС, хранящейся в памяти. Изменения файлов сохраняются только в памяти, а ФС на носителе остается без изменений. После перезагрузки все изменения теряются, и система каждый раз загружается в исходном состоянии.

Данная функция может применяться в тех случаях, когда носитель, на котором расположена корневая ФС, аппаратно защищен от записи либо необходимо программно защитить его от изменений.

Функционал overlay не касается файловых систем, хранящихся на отдельных разделах, отличных от корневого. Например, если каталог /home хранится на отдельном разделе или носителе, вносимые в него изменения будут сохраняться после перезагрузки.

Для применения изменений требуется перезагрузка. | | Запрет монтирования съемных носителей | После включения этого ограничения монтирование съемных носителей информации будет запрещено пользователям, входящим в группу floppy, при этом запрет не распространяется на пользователей из группы astra-admin.

Ограничение вступает в действие немедленно. | | Блокировка выключения компьютера пользователями | После включения этого ограничения права доступа к исполняемому файлу /bin/systemctl меняются на 750 (rwx --- ---) и меняются параметры в fly-dmrc.

Команды systemctl могут выполняться только через механизм sudo. Также при включении инструмента блокируется возможность перезагрузки компьютера путем нажатия комбинации клавиш <Ctrl+Alt+Delete>.

Ограничение вступает в действие немедленно. |

| панель |

|---|

| title | В графической утилите «Управление политикой безопасности» |

|---|

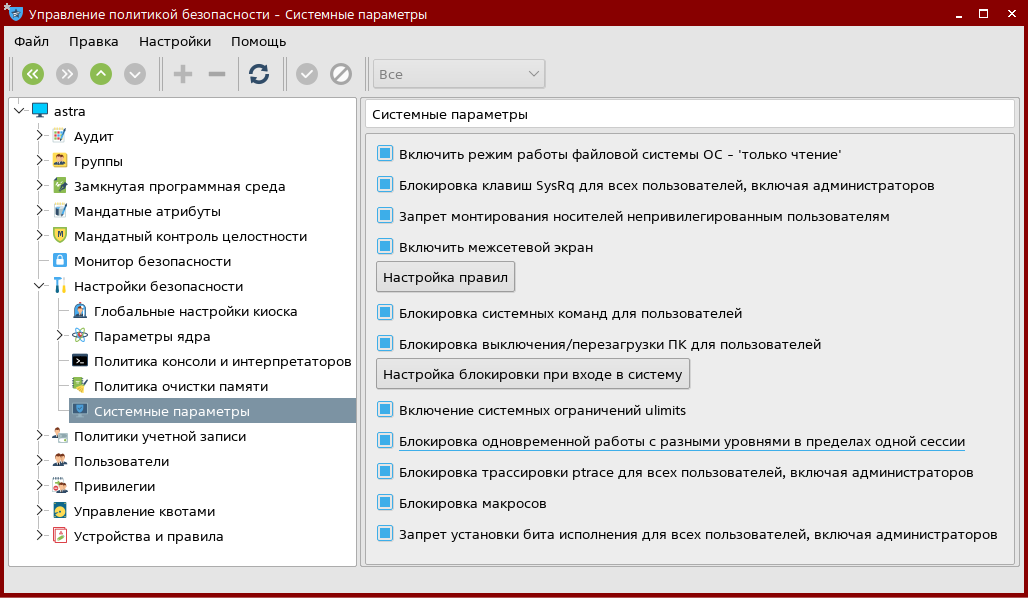

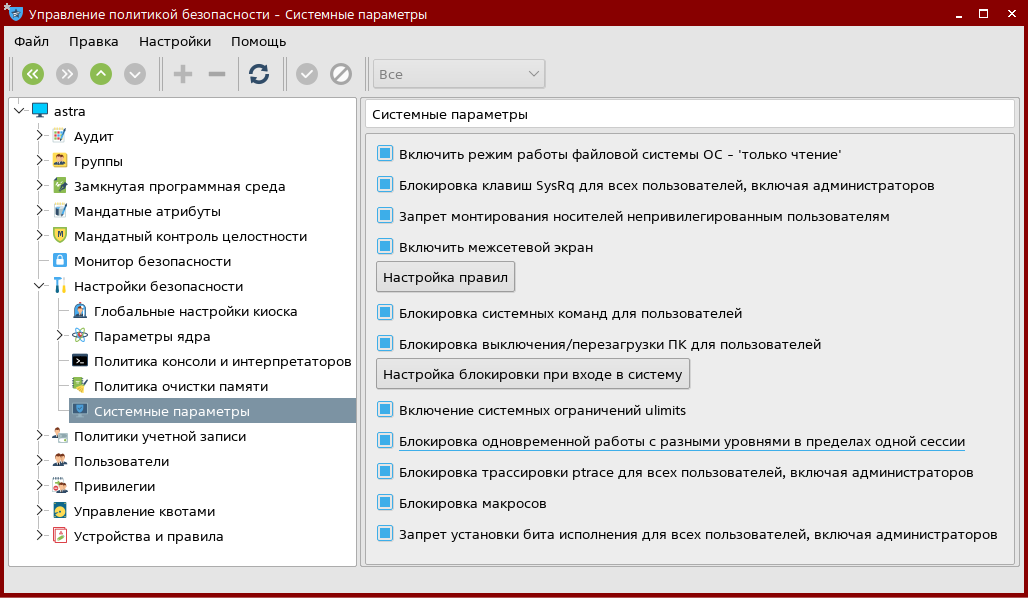

| Ограничения, указанные в таблице выше, можно установить, используя графическую утилиту fly-admin-smc. Для этого: - через графический интерфейс запустить утилиту (необходимы права администратора): Пуск — Панель управления — Безопасность — Политика безопасности;

- на боковой панели навигации выбрать пункт Настройки безопасности — Системные параметры и на рабочей панели установить соответствующие флаги.

|

| панель |

|---|

| title | Без использования графического интерфейса |

|---|

| Кроме того, установить ограничения можно, выполнив соответствующую команду в терминале (см. таблицу ниже). | Ограничение | Команда |

|---|

| Включение на файловой системе режима работы «только чтение» | sudo astra-overlay enable | | Запрет монтирования съемных носителей | sudo astra-mount-lock enable | | Блокировка выключения компьютера пользователями | sudo astra-shutdown-lock enable |

|

|

| панель |

|---|

Проверка состояния функций подсистемы безопасности| Информация |

|---|

Отображение состояний некоторых функций безопасности зависит от наличия в системе соответствующих пакетов. |

| панель |

|---|

| title | В графической утилите «Управление политикой безопасности» |

|---|

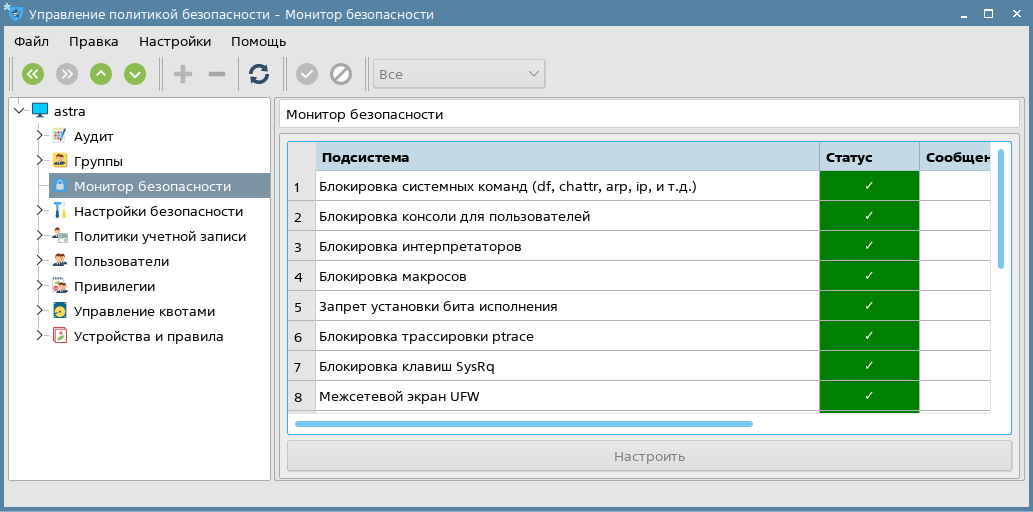

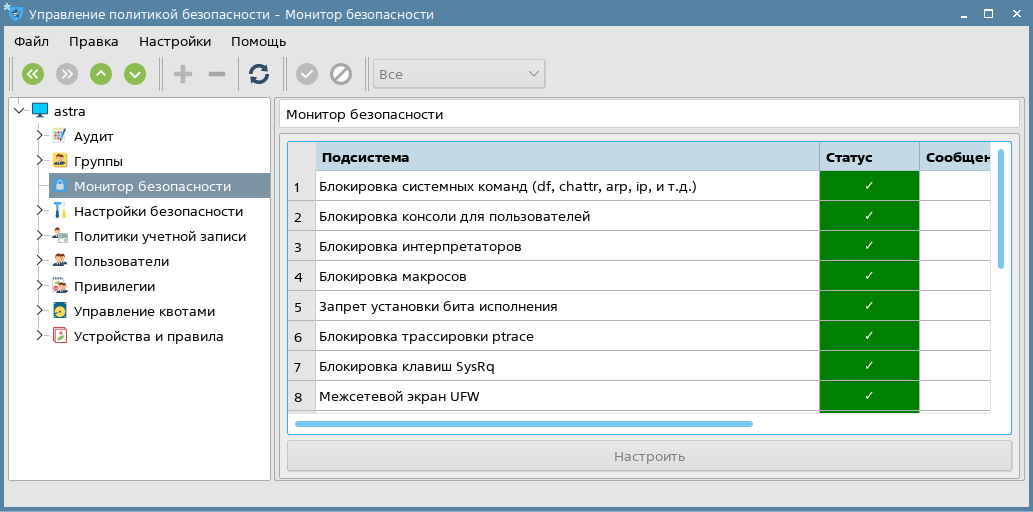

| Краткую сводку состояний функций безопасности можно просмотреть, используя графическую утилиту fly-admin-smc. Для этого: - через графический интерфейс запустить утилиту (необходимы права администратора): Пуск — Панель управления — Безопасность — Политика безопасности;

- на боковой панели навигации выбрать пункт Монитор безопасности. Если функция безопасности включена, то в столбце Статус будет отображен символ ✓, а поле будет выделено зелёным цветом (см. рис ниже).

|

| панель |

|---|

| title | Без использования графического интерфейса |

|---|

| Кроме того, просмотреть краткую сводку состояний функций безопасности можно, выполнив в терминале команду: | Command |

|---|

sudo astra-security-monitor |

Для каждой выводимой функции безопасности возможны четыре состояния: - ВКЛЮЧЕНО — функция безопасности включена. Включенное состояние означает повышенную безопасность, потенциально небезопасный функционал ОС запрещен;

- ВЫКЛЮЧЕНО — функция безопасности выключена;

- ВКЛЮЧАЕТСЯ — функция безопасности находится в процессе включения или будет включена после перезагрузки, но в настоящий момент еще не активна;

- ВЫКЛЮЧАЕТСЯ — функция безопасности находится в процессе выключения или будет выключена после перезагрузки, но в настоящий момент еще активна.

|

|

| панель |

|---|

После установки ОС (дополнительно на уровнях защищенности «Усиленный» и «Максимальный») | панель |

|---|

Блокировка одновременной работы с разными уровнями конфиденциальности в пределах одной сессии Если данная блокировка включена, то все пользователи, даже у которых есть привилегия PARSEC_CAP_SUMAC, не смогут использовать команду sumac. Для этого устанавливаются права доступа 000 на исполняемый файл sumac и библиотеку libsumacrunner.so. Изменение режима блокировки вступает в действие немедленно. | панель |

|---|

| title | В графической утилите «Управление политикой безопасности» |

|---|

| Блокировку можно включить, используя графическую утилиту fly-admin-smc. Для этого: - через графический интерфейс запустить утилиту (необходимы права администратора): Пуск — Панель управления — Безопасность — Политика безопасности;

- на боковой панели навигации выбрать пункт Настройки безопасности — Системные параметры и на рабочей панели установить флаг Блокировка одновременной работы с разными уровнями конфиденциальности в пределах одной сессии (см. рис. ниже);

- применить изменения — нажать комбинацию клавиш <Ctrl+S>.

|

| панель |

|---|

| title | Без использования графического интерфейса |

|---|

| Кроме того, включить блокировку можно, выполнив в терминале команду: | Command |

|---|

sudo astra-sumac-lock enable

|

Для того чтобы проверить состояние блокировки, необходимо в терминале выполнить команду: | Command |

|---|

sudo astra-sumac-lock status

|

Если блокировка включена, то результатом выполнения команды будет вывод сообщения:

|

|

| панель |

|---|

Замкнутая программная средаИнструменты замкнутой программной среды (ЗПС) предоставляют возможность внедрения цифровой подписи в исполняемые файлы формата ELF, входящие в состав устанавливаемого программного обеспечения (ПО), и в расширенные атрибуты файловой системы. Механизм контроля целостности исполняемых файлов и разделяемых библиотек формата ELF при запуске программы на выполнение реализован в модуле ядра ОС digsig_verif, который является не выгружаемым модулем ядра Linux и может функционировать в одном из следующих режимов: - исполняемым файлам и разделяемым библиотекам с неверной электронной подписью (ЭП), а также без ЭП загрузка на исполнение запрещается (штатный режим функционирования);

- исполняемым файлам и разделяемым библиотекам с неверной ЭП, а также без ЭП загрузка на исполнение разрешается, при этом выдается сообщение об ошибке проверки ЭП (режим для проверки ЭП в ПО);

- ЭП при загрузке исполняемых файлов и разделяемых библиотек не проверяется (отладочный режим для тестирования ПО).

Механизм контроля целостности файлов при их открытии на основе ЭП в расширенных атрибутах файловой системы также реализован в модуле ядра ОС digsig_verif и может функционировать в одном из следующих режимов: - запрещается открытие файлов, поставленных на контроль, с неверной ЭП или без ЭП;

- открытие файлов, поставленных на контроль, с неверной ЭП или без ЭП разрешается, при этом выдается сообщение об ошибке проверки ЭП (режим для проверки ЭП в расширенных атрибутах файловой системы);

- ЭП при открытии файлов не проверяется.

Инструкция по настройке Замкнутой программной среды. |

| панель |

|---|

Очистка освобождаемой внешней памяти и области подкачкиРеализованный в ОС механизм очистки освобождаемой внешней памяти очищает неиспользуемые блоки ФС непосредственно при их освобождении, а также очищает разделы страничного обмена. Работа данного механизма снижает скорость выполнения операций удаления и усечения размера файла. | Информация |

|---|

Данные любых удаляемых/урезаемых файлов в пределах заданной ФС предварительно очищаются путем перезаписи каждого байта в освобождаемой области предопределенной или псевдослучайной маскирующей последовательностью. В качестве предопределенной маскирующей последовательности используются четыре сигнатуры следующего вида: 11111111, 01010101, 10101010, 00000000. При установке числа перезаписей больше четырех сигнатуры используются повторно. Например, при установке числа перезаписей, равного 6, последовательность сигнатур, используемых для перезаписи, имеет следующий вид: 11111111, 01010101, 10101010, 00000000, 11111111, 01010101. |

| Информация |

|---|

При включении очистки активных разделов страничного обмена возможно задать список разделов страничного обмена, для которых не выполняется очистка. |

| панель |

|---|

| title | В графической утилите «Управление политикой безопасности» |

|---|

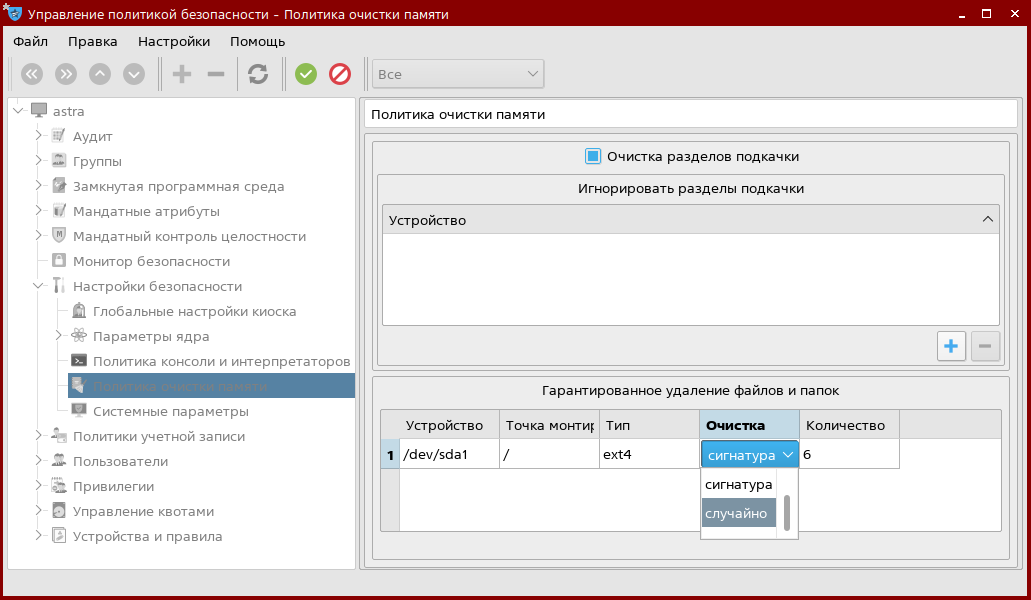

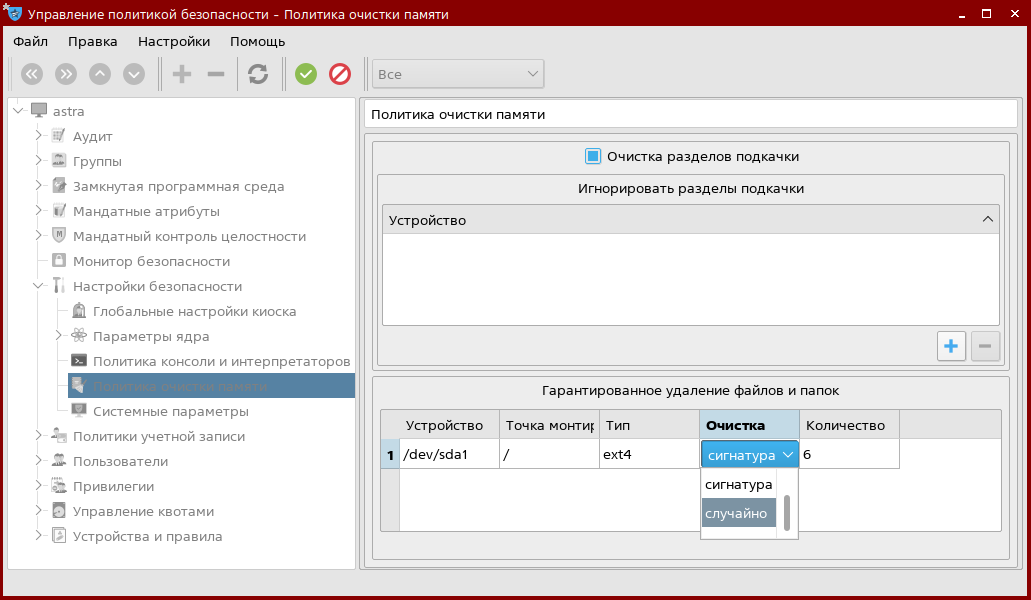

| Очистку освобождаемой внешней памяти и области подкачки можно включить, используя графическую утилиту fly-admin-smc. Для этого: - через графический интерфейс запустить утилиту (необходимы права администратора): Пуск — Панель управления — Безопасность — Политика безопасности;

- на боковой панели навигации выбрать пункт Настройки безопасности — Политика очистки памяти и на рабочей панели установить флаг Очистка разделов подкачки ;

- для того чтобы задать исключение, необходимо на рабочей панели в секции Игнорировать разделы подкачки нажать на кнопку [+] и в открывшемся диалоговом окне указать раздел страничного обмена, для которого не должно выполнятся очистка;

- на рабочей панели в секции Гарантированное удаление файлов и папок настроить механизм очистки (см. рис. ниже):

- на рабочей панели в столбце Очистка выбрать один из режимов:

- выключено — механизм очистки выключен;

- сигнатура — очистка предопределенной маскирующей последовательностью;

- случайно — очистка псевдослучайной маскирующей последовательностью;

- на рабочей панели в столбце Количество указать число перезаписей.

- применить изменения — нажать комбинацию клавиш <Ctrl+S>.

|

| панель |

|---|

| title | Без использования графического интерфейса |

|---|

|

| панель |

|---|

Для того чтобы включить очистку активных разделов страничного обмена, необходимо в терминале выполнить команду: | Command |

|---|

sudo astra-swapwiper-control enable

|

Для того чтобы проверить состояние очистки активных разделов страничного обмена, необходимо в терминале выполнить команду: | Command |

|---|

sudo astra-swapwiper-control status

|

Если очистка включена, то результатом выполнения команды будет вывод сообщения:

|

| панель |

|---|

Чтобы задать список разделов страничного обмена, для которых не должна выполняться очистка, необходимо в конфигурационном файле /etc/parsec/swap_wiper.conf добавить параметр IGNORE, и через пробел перечислить исключаемые разделы страничного обмена. |

| панель |

|---|

| панель |

|---|

Для того чтобы включить очистку освобождаемой внешней памяти, необходимо в терминале выполнить команду: | Command |

|---|

sudo astra-secdel-control enable |

Для того чтобы проверить состояние очистки освобождаемой внешней памяти, необходимо в терминале выполнить команду: | Command |

|---|

sudo astra-secdel-control status |

Если очистка включена, то результатом выполнения команды будет вывод сообщения:

|

| Информация |

|---|

Команда sudo astra-swapwiper-control enable включает очистку предопределенной маскирующей последовательностью. |

Для того чтобы настроить механизм очистки, необходимо скорректировать конфигурационный файл /etc/fstab : |

|

|

| панель |

|---|

Мандатный контроль целостности| панель |

|---|

При включении мандатного контроля целостности (МКЦ) для системного параметра ядра parsec.max_ilev в загрузчике ОС устанавливается значение 63 — максимальный уровень целостности по умолчанию. Все процессы, начиная от init и до утилиты графического входа в систему fly-dm, будут запускаться на данном уровне целостности. | Предупреждение |

|---|

Графический сервер Xorg по умолчанию работает от имени учетной записи пользователя на выделенном уровне целостности 8. |

Для правильного функционирования МКЦ при работе ОС при включении режима МКЦ автоматически включается МКЦ на корневой файловой системе и присваиваются атрибуты МКЦ (поддерживаются файловые системы ext2, ext3, ext4, XFS). Объектам файловой системы присваиваются атрибуты МКЦ в соответствии с конфигурационным файлом /etc/parsec/fs-ilev.conf. В данном конфигурационном файле перечислены объекты файловой системы и их уровень целостности в формате: <level> <path>, где: - <level> — уровень целостности;

- <path> — объект/объекты файловой системы или путь к ним.

Значения, присваиваемые уровню целостности <level> в конфигурационном файле, приведены в таблице ниже. | Значение | Описание |

|---|

| <number> | Явно заданный уровень. Может быть десятичным, восьмеричным, шестнадцатеричным или двоичным числом | | high | Текущий max_ilev — максимальный уровень целостности в ОС, заданный в параметре ядра parsec.max_ilev | | max | Текущий max_ilev — максимальный уровень целостности в ОС, заданный в параметре ядра parsec.max_ilev | | low | То же что и нулевой уровень целостности | | min | То же что и нулевой уровень целостности | | exc | Игнорировать файл при проверке целостности. В качестве символа подстановки в конце пути можно использовать символ «*» | Если в файле указаны несуществующие и неабсолютные пути, то они игнорируются. Корневому каталогу («/») уровень целостности не назначается. |

| панель |

|---|

После установки новых пакетов, а также в процессе работы ОС создаются новые файлы, например в /etc, которым атрибуты МКЦ автоматически не присваиваются. Чтобы привести МКЦ файловой системы в соответствие конфигурационном файлу /etc/parsec/fs-ilev.conf, необходимо в терминале выполнить команду: | Command |

|---|

sudo set-fs-ilev enable |

|

|

|

|