Методика безопасности, нейтрализующая угрозу эксплуатации уязвимостей программного обеспечения firefox| Информация |

|---|

| title | Список нейтрализованных угроз безопасности: |

|---|

| - CVE-2021-23954;

- CVE-2021-23958;

- CVE-2021-23960;

- CVE-2021-23994;

- CVE-2021-23995;

- CVE-2021-23997;

- CVE-2021-29952;

- CVE-2021-29970;

CVE-2021-30547.

|

| Примечание |

|---|

В процессе эксплуатации ОС вместо ПО firefox рекомендуется использовать ПО chromium. |

Для нейтрализации угрозы эксплуатации уязвимостей необходимо следовать общим рекомендациям, представленным выше (см. Общая методика безопасности, нейтрализующая угрозу эксплуатации ряда уязвимостей ). Кроме того, необходимо выполнить следующие дополнительные действия: | панель |

|---|

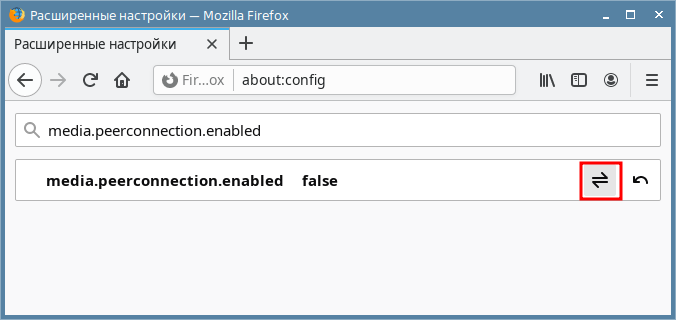

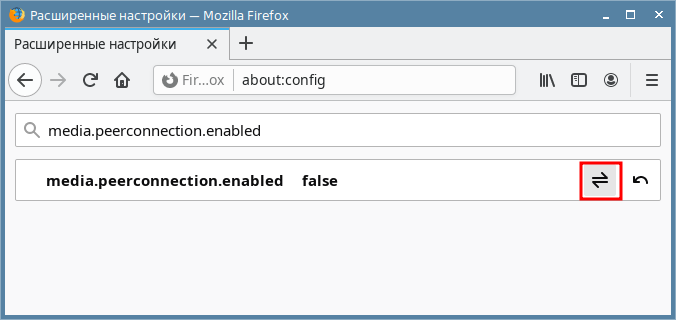

Методика безопасности, нейтрализующая угрозу эксплуатации CVE-2021-23958Для нейтрализации угрозы эксплуатации уязвимости необходимо отключить компонент WebRTC (если он включен), для этого: - запустить браузер, например, с использованием графического интерфейса: Пуск — Сеть — Веб-браузер Firefox;

- в адресную строку ввести "about:config" и нажать клавишу <Enter>;

- на открывшейся странице с предупреждением нажать на кнопку [Accept the Risk and Continue] (Принять риск и продолжить);

- на открывшейся странице Расширенные настройки в поле поиска ввести следующее наименование параметра: "media.peerconnection.enabled";

- в появившейся строке с параметром установить значение

false, нажав на кнопку [Переключить] (см. рисунок ниже);

- перезапустить веб-браузер Firefox.

|

| панель |

|---|

Методика безопасности, нейтрализующая угрозу эксплуатации CVE-2021-23954 и CVE-2021-23960Для нейтрализации угрозы эксплуатации уязвимости необходимо отключить компонент JavaScript (если он включен), для этого: - запустить браузер, например, с использованием графического интерфейса: Пуск — Сеть — Веб-браузер Firefox;

- в адресную строку ввести "about:config" и нажать клавишу <Enter>;

- на открывшейся странице с предупреждением нажать на кнопку [Accept the Risk and Continue] (Принять риск и продолжить);

- на открывшейся странице Расширенные настройки в поле поиска ввести следующее наименование параметра: "javascript.enabled";

- в появившейся строке с параметром установить значение

false, нажав на кнопку [Переключить]; - перезапустить веб-браузер Firefox.

|

| панель |

|---|

Методика безопасности, нейтрализующая угрозу эксплуатации CVE-2021-23994Для нейтрализации угрозы эксплуатации уязвимости необходимо отключить компонент WebGL (если он включен), для этого: - запустить браузер, например, с использованием графического интерфейса: Пуск — Сеть — Веб-браузер Firefox;

- в адресную строку ввести "about:config" и нажать клавишу <Enter>;

- на открывшейся странице с предупреждением нажать на кнопку [Accept the Risk and Continue] (Принять риск и продолжить);

- на открывшейся странице Расширенные настройки в поле поиска ввести следующее наименование параметра: "webgl.disabled";

- в появившейся строке с параметром установить значение

true, нажав на кнопку [Переключить]; - перезапустить веб-браузер Firefox.

|

| панель |

|---|

Методика безопасности, нейтрализующая угрозу эксплуатации CVE-2021-23995Для нейтрализации угрозы эксплуатации уязвимости необходимо отключить режим адаптивного дизайна (если он активен), для этого: - запустить браузер, например, с использованием графического интерфейса: Пуск — Сеть — Веб-браузер Firefox;

- в адресную строку ввести "about:config" и нажать клавишу <Enter>;

- на открывшейся странице с предупреждением нажать на кнопку [Accept the Risk and Continue] (Принять риск и продолжить);

- на открывшейся странице Расширенные настройки в поле поиска ввести следующее наименование параметра: "devtools.policy.disabled";

- в появившейся строке с параметром установить значение

true, нажав на кнопку [Переключить]; - перезапустить веб-браузер Firefox.

|

| панель |

|---|

Методика безопасности, нейтрализующая угрозу эксплуатации CVE-2021-23997Для нейтрализации угрозы эксплуатации уязвимости необходимо отключить функцию кэширования страниц, для этого: - запустить браузер, например, с использованием графического интерфейса: Пуск — Сеть — Веб-браузер Firefox;

- в адресную строку ввести "about:config" и нажать клавишу <Enter>;

- на открывшейся странице с предупреждением нажать на кнопку [Accept the Risk and Continue] (Принять риск и продолжить);

- на открывшейся странице Расширенные настройки в поле поиска ввести следующее наименование параметра: "browser.cache.offline.enable";

- в появившейся строке с параметром установить значение

false, нажав на кнопку [Переключить]; - повторить шаги 4 и 5 для следующих параметров:

- browser.cache.disk.enable;

- browser.cache.disk_cache_ssl;

- browser.cache.memory.enable;

- на странице Расширенные настройки в поле поиска ввести следующее наименование параметра: "network.http.use-cache";

- в появившейся строке с параметром нажать на кнопку [+], а затем установить значение

false, нажав на кнопку [Переключить]; - перезапустить веб-браузер Firefox.

|

| панель |

|---|

Методика безопасности, нейтрализующая угрозу эксплуатации CVE-2021-29952Для нейтрализации угрозы эксплуатации уязвимости необходимо отключить компонент WebRender (если он включен), для этого: - запустить браузер, например, с использованием графического интерфейса: Пуск — Сеть — Веб-браузер Firefox;

- в адресную строку ввести "about:config" и нажать клавишу <Enter>;

- на открывшейся странице с предупреждением нажать на кнопку [Accept the Risk and Continue] (Принять риск и продолжить);

- на открывшейся странице Расширенные настройки в поле поиска ввести следующее наименование параметра: "gfx.webrender.all";

- в появившейся строке с параметром установить значение

false, нажав на кнопку [Переключить]; - перезапустить веб-браузер Firefox.

|

| панель |

|---|

Методика безопасности, нейтрализующая угрозу эксплуатации CVE-2021-29970Для нейтрализации угрозы эксплуатации уязвимости необходимо отключить функцию специальные возможности (Accessibility features), для этого: - запустить браузер, например, с использованием графического интерфейса: Пуск — Сеть — Веб-браузер Firefox;

- в адресную строку ввести "about:config" и нажать клавишу <Enter>;

- на открывшейся странице с предупреждением нажать на кнопку [Accept the Risk and Continue] (Принять риск и продолжить);

- на открывшейся странице Расширенные настройки в поле поиска ввести следующее наименование параметра: "accessibility.force_disabled";

- в появившейся строке с параметром нажать на кнопку [Изменить] и в текстовом поле ввести цифру "1";

- в строке с параметром нажать на кнопку [Сохранить];

- перезапустить веб-браузер Firefox.

|

| панель |

|---|

Методика безопасности, нейтрализующая угрозу эксплуатации CVE-2021-30547Для нейтрализации угрозы эксплуатации уязвимости необходимо отключить модуль ANGLE (если он включен), для этого: - запустить браузер, например, с использованием графического интерфейса: Пуск — Сеть — Веб-браузер Firefox;

- в адресную строку ввести "about:config" и нажать клавишу <Enter>;

- на открывшейся странице с предупреждением нажать на кнопку [Accept the Risk and Continue] (Принять риск и продолжить);

- на открывшейся странице Расширенные настройки в поле поиска ввести следующее наименование параметра: "webgl.disable-angle";

- в появившейся строке с параметром установить значение

true, нажав на кнопку [Переключить]; - перезапустить веб-браузер Firefox.

|

|