Оглавление

Про ifcp плагин

...

Предварительно должны быть добавлены личные сертификаты в хранилище uMy согласно инструкции: Работа с КриптоПро CSP

...

Для доступа к Госуслугам был использован Рутокен ЭЦП 2, «КриптоПро 4.0 R4», Chromium browser 72, IFCP-plugin 3.0.6.0

...

с помощью сертификатов следует использовать КриптоПро Linux версии 4r4 и выше.

Установка плагина для работы с порталом государственных услуг

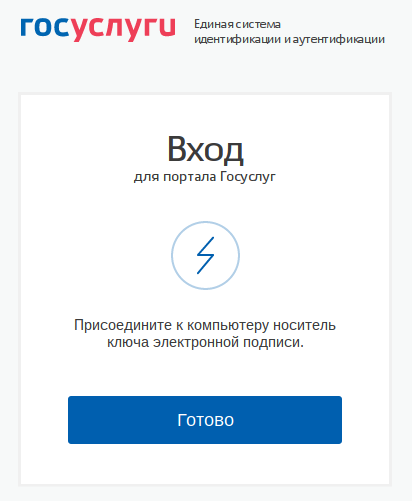

...

Для аутентификации через ЕСИА https://esia.gosuslugi.ru/ следует:

- При работе с Яндекс Браузер включить поддержку протоколов TLS по ГОСТу. См. https:

...

- //yandex.ru/support2/browser-corporate/ru/tls/tls.

- Загрузить IFCP-плагин с сайта ГосУслуг в формате «deb» — файл IFCPlugin-x86_64.deb

...

- по ссылке https://ds-plugin.

...

...

- .

...

- Установить загруженный плагин:

...

Command

...

sudo

...

dpkg

...

-i

...

IFCPlugin-x86_64.deb

...

- Добавить расширение для Госуслуг в браузере chromium:

...

...

- .

...

- Для правильной работы плагина

...

- создать символические ссылки:

- Для

...

- браузера Chromium

...

...

Command sudo

...

ln

...

-s

...

/etc/opt/chrome/native-messaging-hosts/ru.rtlabs.ifcplugin.json

...

/etc/chromium/native-messaging-hosts - Для браузера Mozilla Firefox:

...

Command sudo

...

ln

...

-s

...

/opt/cprocsp/lib/amd64/libcppkcs11.so.4.0.4

...

/usr/lib/mozilla/plugins/lib/libcppkcs11.so

Примечание: версия библиотеки libcppkcs11.so .4.0.Х может отличаться, в зависимости зависит от версии КриптоПро CSP.

Настройка конфигурационных файлов

...

5) Добавить в конфигурационный файл IFCplugin /etc/ifc.cfg :

...

Для ifc pluginа версии 3.0.4.0 - 3.0.7.0 конфигурационный файл следует заменить на:

| Блок кода |

|---|

log = {

level = "DEBUG";

}

config = {

cert_from_registry = "false";

set_user_pin = "false";

}

params =

(

{

name = "CPPKCS11_2001";

alias = "CPPKCS11_2001";

type = "pkcs11";

alg = "gost2001";

model = "CPPKCS 3";

lib_linux = "libcppkcs11.so";

},

{

name = "CPPKCS11_2012_256";

alias = "CPPKCS11_2012_256";

type = "pkcs11";

alg = "gost2012_256";

model = "CPPKCS 3";

lib_linux = "libcppkcs11.so";

},

{

name = "CPPKCS11_2012_512";

alias = "CPPKCS11_2012_512";

type = "pkcs11";

alg = "gost2012_512";

model = "CPPKCS 3";

lib_linux = "libcppkcs11.so";

}

); |

...

| Примечание | ||

|---|---|---|

Можно воспользоваться готовым конфигурационным файлом от КриптоПро для ifcp plugin: https://www.cryptopro.ru/sites/default/files/public/faq/ifcx64.cfg Например:

|

6) В КриптоПро CSP для корректной работы pkcs11 , настройку слотов следует сделать явной:. Для этого в конфигурационный файл /etc/opt/cprocsp/config64.ini следует в разделе PKCS11 добавить:

| Блок кода |

|---|

# [PKCS11\slot0]

# ProvGOST = "Crypto-Pro GOST R 34.10-2001 KC1 CSP"

# ProvRSA = "Microsoft Strong Cryptographic Provider"

# reader = hdimage

[PKCS11\slot17]

ProvGOST = "Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider"

Firefox = 1

Chromium = 1

Reader = "" |

Просмотр

...

журналов

...

7) Для проверки работы плагина, в терминале в режиме live можно просмотреть логижурналы:

| Блок кодаcommand |

|---|

| sudo tail -f /var/log/ifc/engine_logs/engine.log |

8) Для авторизации следует пройти по адресу: https://esia.gosuslugi.ru/ и выбрать Вход с помощью электронной подписи

9) Подключив токен , следует нажать кнопку "Готово", после чего система предложит выбрать нужный сертификат ключа проверки ЭЦП:

...

| Предупреждение |

|---|

Убедитесь, что Ваш личный сертификат добавлен (с привязкой к закрытому ключу) в хранилище пользователя uMy. Инструкция Инструкция: Менеджер сертификатов КриптоПРО в LinuxРабота с КриптоПро CSP |

Возможные ошибки

А) Отсутствие сертификата в контейнере ключей

В случае если после ввода pin-кода, браузер возвращает Вас в окно выбора сертификата, следует проверить, что личный сертификат пользователя находится внутри контейнера ключей. Критично для версии КриптоПро 4r4.

...

| Блок кода |

|---|

/opt/cprocsp/bin/amd64/csptest -keys -cont 'Контейнер_ключей' -keytype exchange -impcert /tmp/Ваш_Сертификат.cer |

Список ГИС и ЭТП использующих cades-bes plugin

ЭЦП в государственных информационных системах и электронно торговых площадках

Перечень аккредитованных удостоверяющих центров

Портал уполномоченного федерального органа в области использования электронной подписи с перечнем сертификатов аккредитованных удостоверяющих центров России:

Б) Не работает плагин у доменных пользователей

Проверьте права доступа на каталоги с логами (ifc, engine_logs) и на сам файл логов /var/log/ifc/engine_logs/engine.log. У всех пользователей должны быть права на запись.

Подтверждение подлинности ЭП на сайте ГосУслуг

...

Данный сервис предназначен для подтверждения подлинности ЭП сертификатов в форматах X.509 и BASE64. Можно подтвердить подлинность ЭП сертификата, изданного удостоверяющим центром, входящим в список аккредитованных удостоверяющих центров Министерства связи и массовых коммуникаций. Ссылка: https://www.gosuslugi.ru/pgu/eds

Инструкция от КриптоПро

...

https://support.cryptopro.ru/index.php?/Knowledgebase/Article/View/275https://e-trust.gosuslugi.ru/CA/