| Оглавление | ||

|---|---|---|

|

| Предупреждение |

|---|

Настоящая инструкция применима только при использовании сертифицированных версий СКЗИ КриптоПро. |

КриптоПро CSP

...

Назначение

Криптопровайдер (Cryptography Service Provider, CSP) — независимый программный модуль, позволяющий осуществлять криптографические операции. Криптопровайдер КриптоПро CSP предназначен для:

- авторизации Авторизации и обеспечения юридической значимости электронных документов при обмене ими между пользователями, . Обеспечивается посредством использования процедур формирования и проверки электронной подписи (ЭП) в соответствии с отечественными стандартами ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012 (с использованием ГОСТ использованием ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2012);.

- обеспечения Обеспечения конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты, в соответствии с ГОСТ 28147-89;.

- обеспечения Обеспечения аутентичности, конфиденциальности и имитозащиты соединений по протоколу TLS;.

- контроля Контроля целостности системного и прикладного программного обеспечения для его защиты от несанкционированных изменений и нарушений правильности функционирования;.

- управления Управления ключевыми элементами системы в соответствии с регламентом средств защиты.

...

| Информация |

|---|

Пробный период использования КриптоПро CSP составляет 3 месяца, по истечении которых необходимо приобрести полноценную лицензию. |

Для написания настоящей статьи были выполнены установки КриптоПРО CSP выполнить следующие действия:

- Загрузить архив с сертифицированной версией ПО «КриптоПро». Название полученного файла: «linux-amd64_deb.tgz»;.

- Открыть "Терминал Fly" терминал (горячая клавиша Alt+T);.

Разархивировать полученный архив в терминале командой:

Command tar -zxf linux-amd64_deb.tgz При разархивировании будет создан каталог linux-amd64_deb.

Перейти в каталог с ПОсозданный каталог linux-amd64_deb:

Command cd linux-amd64_deb Установить ПО:

Либо с для Для работы с графическим пользовательским интерфейсом запустив :

запустить сценарий install_gui.sh командой:

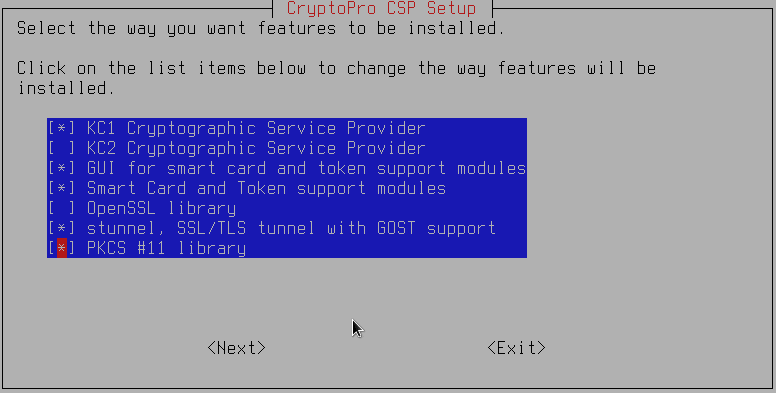

Command sudo ./install_gui.sh В процессе установи выбрать необходимые компоненты:

Либо с для Для работы без графического пользовательского интерфейса запустив запустить сценарий instal.sh командой:

Command sudo ./install.sh

...

Подробнее см. Присвоение значений переменным окружения для пользовательских сессий.

Установка дополнительных пакетов для поддержки

...

ключевых носителей

Для корректной работы с ключевыми носителями (токенами и смарт-картами) установить дополнительные пакеты:

- дополнительные пакеты из состава ОС:

- libccid;

- libgost-astra;

- pcscd;

- пакеты с модулями поддержки, предоставляемые производителями оборудования:

- для токенов Рутокен: https://www.rutoken.ru/support/download/nix/;

- для токенов Аладдин: https://www.aladdin-rd.ru/support/downloads/jacarta;

Команда для установки пакетов из состава ОС:

...

Сертификаты делятся на четыре категории:

- личные Личные сертификаты (устанавливаются в хранилище umy, где u = User, my - имя хранилища). Для таких сертификатов, как правило, имеется закрытый ключ ( и они требуют особой установки, чтобы в хранилище появилась ссылка на этот закрытый ключ). В результате с их использованием . Используя личные сертификаты можно, например, подписать файл;.

- корневые сертификаты - краеугольный камень безопасности, так как цепочки доверия строятся от нихКорневые сертификаты — основа построения цепочек доверия. Корневые сертификаты надо следует добавлять в хранилища осознанно и внимательно (. Корневые сертификаты устанавливаются в хранилище uroot, также администратор может поставить установить их в хранилище mroot, где m = Machine, такие . Такие сертификаты будут доступны в режиме только чтение (read only) в root-хранилищах всех пользователей);.

- промежуточные сертификаты - появляются, Промежуточные сертификаты — используются когда есть промежуточные УЦ (структура вида "головной УЦ" -> "промежуточный УЦ" -> ...-> "промежуточный УЦ" -> "пользовательский сертификат"). Прямое доверие к ним промежуточным сертификатам не требуется (устанавливаются в и они могут быть установлены в пользовательской хранилище uca, также администратор может поставить установить их в mcamc). В это же хранилище устанавливаются и списки отзыва сертификатов (CRL). Обычно точки получения промежуточных сертификатов и списков отзыва (CRL) правильно указаны в пользовательских сертификатах, поэтому они загружаются автоматически и устанавливаются в хранилище ucache. Обычно непосредственная работа с промежуточными сертификатами не требуется;

. - Сертификаты участников обмена данными. Используются сертификаты партнеров по общению, чтобы проверять их подписи и зашифровывать для них в получаемых сообщениях и шифровать исъодящие сообщения. Ставятся Устанавливаются либо в хранилище umy (это не лучшая, но распространенная практика), либо в uAddressBook ;(рекомендованная практика).

Пример установки личного сертификата, выданного УЦ Министерства Обороны Российской Федерации

Установка всех личных сертификатов со из всех контейнеров в хранилище uMy :

| Command |

|---|

/opt/cprocsp/bin/amd64/csptestf -absorb -certs -autoprov |

Установка определенного сертификата из определенного контейнера в хранилище uMy:

| Command |

|---|

| /opt/cprocsp/bin/amd64/certmgr -inst -cont '\\.\Aktiv Rutoken ECP 00 00\Ivanov' |

Установка сертификата удостоверяющего центра ГУЦ в хранилище mRoot (подробнее см. Корневые и отозванные сертификаты):

...

Установка списка отозванных сертификатов (CRL) (список загружается с того же сайта и устанавливается в хранилище mca):

| Command |

|---|

| wget http://reestr-pki.ru/cdp/guc2022.crl -O - | sudo /opt/cprocsp/bin/amd64/certmgr -inst -store mca -stdin -crl |

...

| Информация | ||||

|---|---|---|---|---|

| ||||

|

...

Закрытые ключи к сертификатам находятся в каталоге /var/opt/cprocsp/keys. Поэтому эти ключи переносятся просто: Для переноса ключей нужно создаем архив и переносим перенести его на нужную машину в тот же каталог.

...

КриптоПро: IFCP plugin для входа ЕСИА (Госуслуги)

КриптоПро CADES ЭЦП Browser plug-in

...