Настройка безопасной конфигурации компьютера для работы с ОС Astra Linux CE 2.12

| Отображение дочерних |

|---|

| Оглавление |

|---|

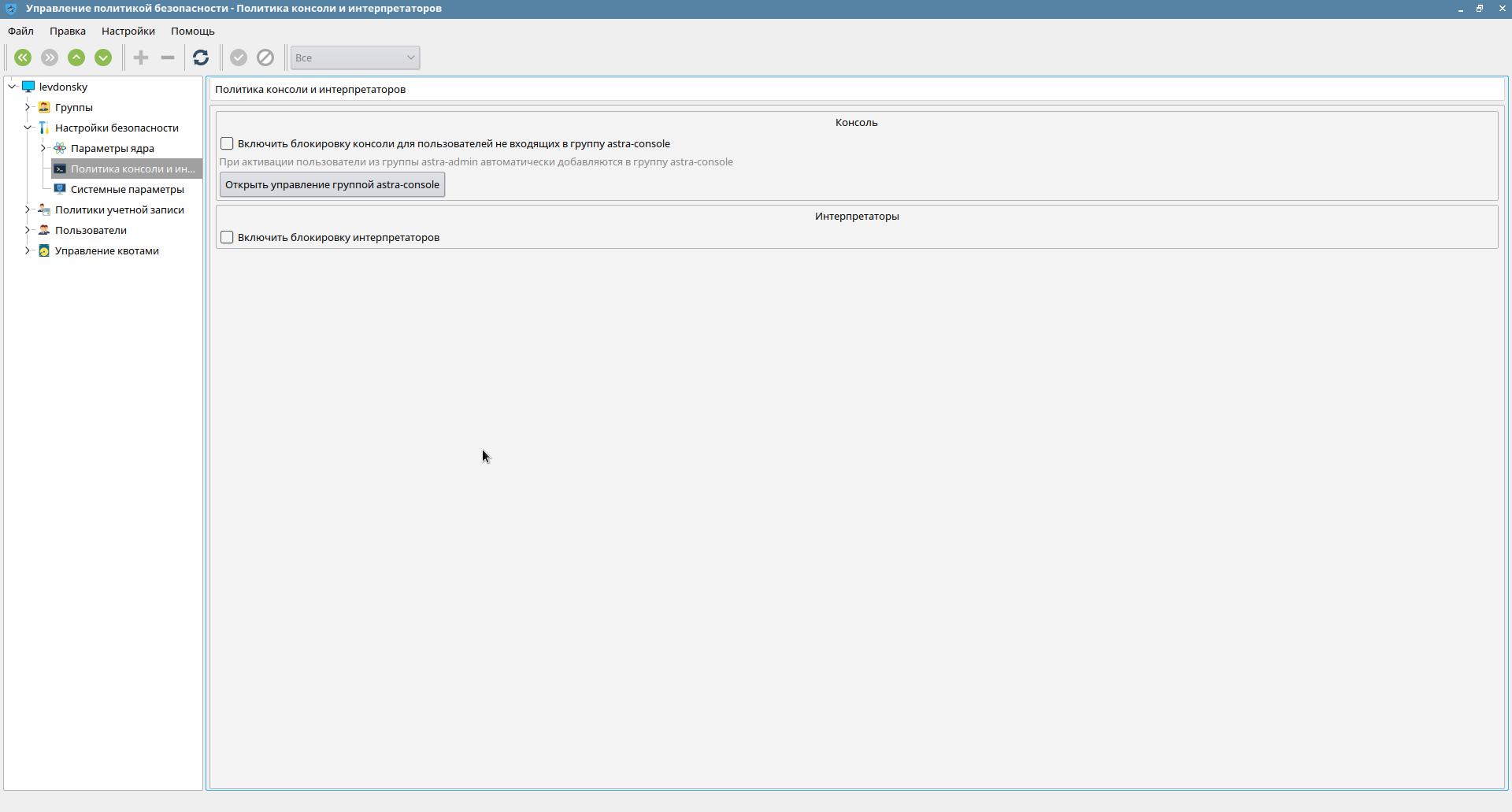

Политика консоли и интерпретаторов

С помощью графического инструмента fly-admin-smc

| Информация |

|---|

| "Пуск" - "Панель управления" - "Безопасность" - "Политика безопасности" - "Настройки безопасности" - "Политика консоли и интерпретаторов" |

С помощью командной строки:

Создать файл /etc/rc.local со следующим содержимым:

| Информация |

|---|

#!/bin/sh -e |

Добавить правило в файл /etc/security/access.conf командой:

| Command |

|---|

| echo "-:ALL EXCEPT astra-console :LOCAL" >> /etc/security/access.conf |

Включить в /etc/pam.d/login обработку заданных правил командой

включить (если они не были включены при установке ОС)

- Блокировку консоли для пользователей не входящих в группу astra-console;

- Блокировку интерпретаторов;

| Информация |

|---|

| После изменения состояния переключателей не забудьте сохранить изменения. |

| Информация | ||

|---|---|---|

Дополнительно, для того, чтобы пароль не запоминался для выполнения последующих команд и запрашивался для каждой команды, в файл /etc/sudoers добавить строку

|

| Информация |

|---|

| После этого для включения доступа отдельных пользователей к консоли необходимо добавить их в группу astra-console. |

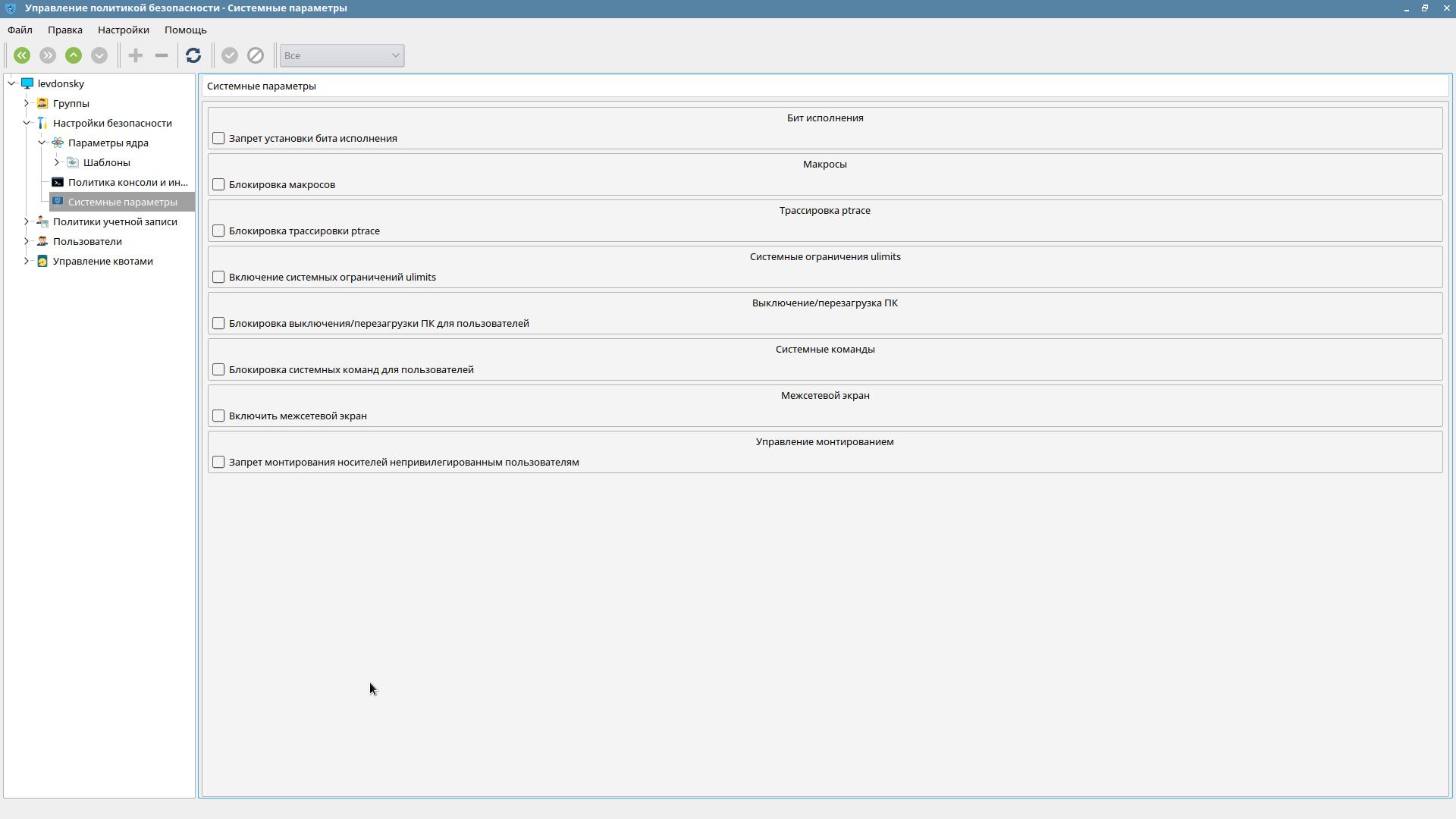

Системные параметры

С помощью графического инструмента fly-admin-smc

| Информация |

|---|

| "Пуск" - "Панель управления" - "Безопасность" - "Политика безопасности" - "Настройки безопасности" - "Системные параметры" |

включить (если они не были включены при установке ОС):

- Запрет установки бита исполнения;

- Блокировку макросов;

- Блокировку трассировки ptrace;

- Включение системных ограничений ulimits;

- Блокировку выключения/перезагрузки ПК для пользователей (по возможности);

- Блокировку системных команд для пользователей;

- Межсетевой экран;

- Запрет монтирования носителей непривилегированными пользователями (по возможности);

| Информация |

|---|

| После изменения состояния переключателей не забудьте сохранить изменения. |

| Информация | ||

|---|---|---|

Рекомендуемые настройки ограничений ОС (файл /etc/security/limits.conf):

|

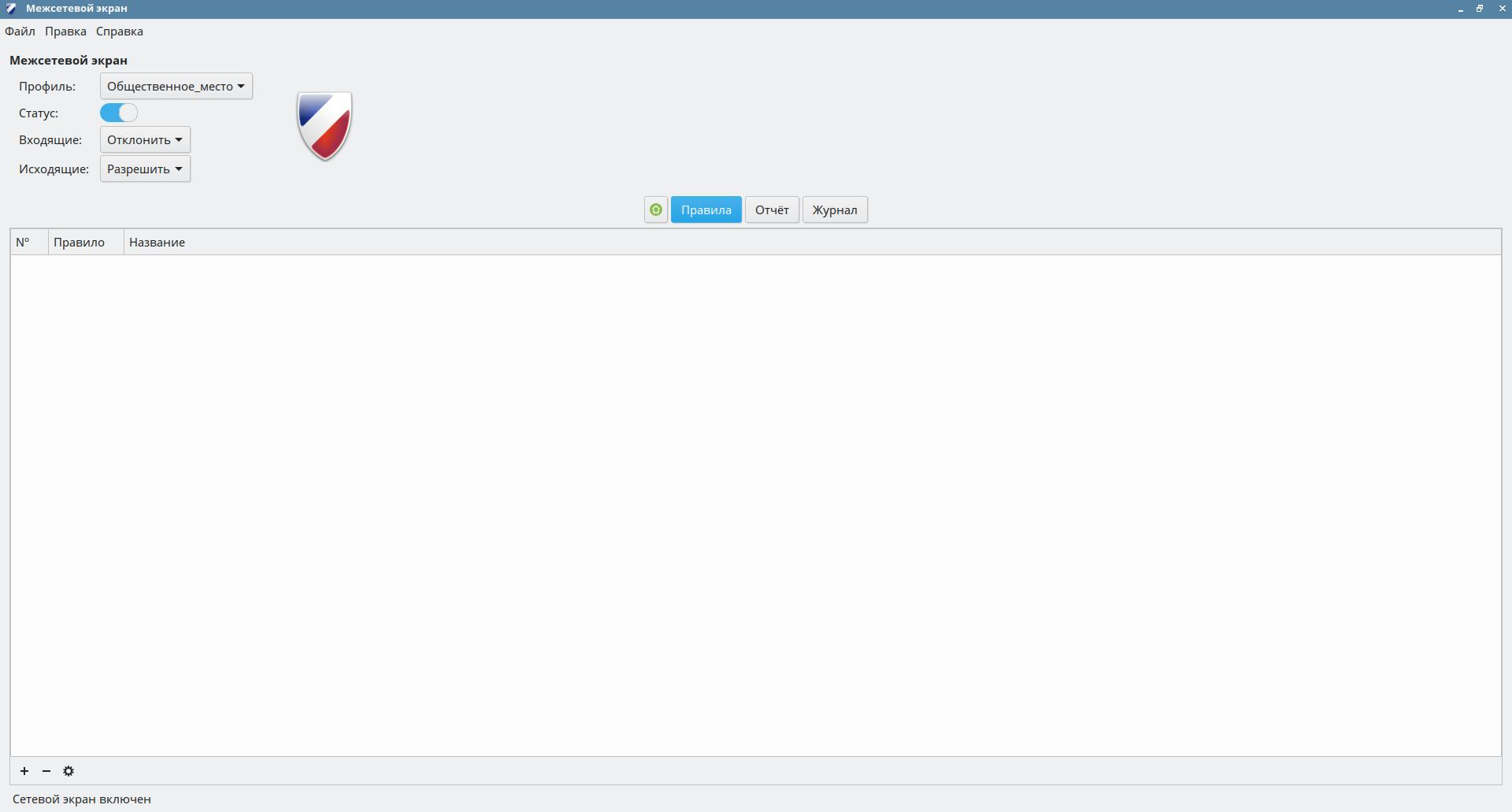

Настроить iptables в минимально необходимой конфигурации, необходимой для работы: по умолчанию все запрещено, кроме необходимых исключений

Command iptablesufwgufw

Для выполнения этой настройки можно использовать графический инстремент gufw:

Информация "Пуск" - "Панель управления" - Прочее" - "Настройка межсетевого экрана"

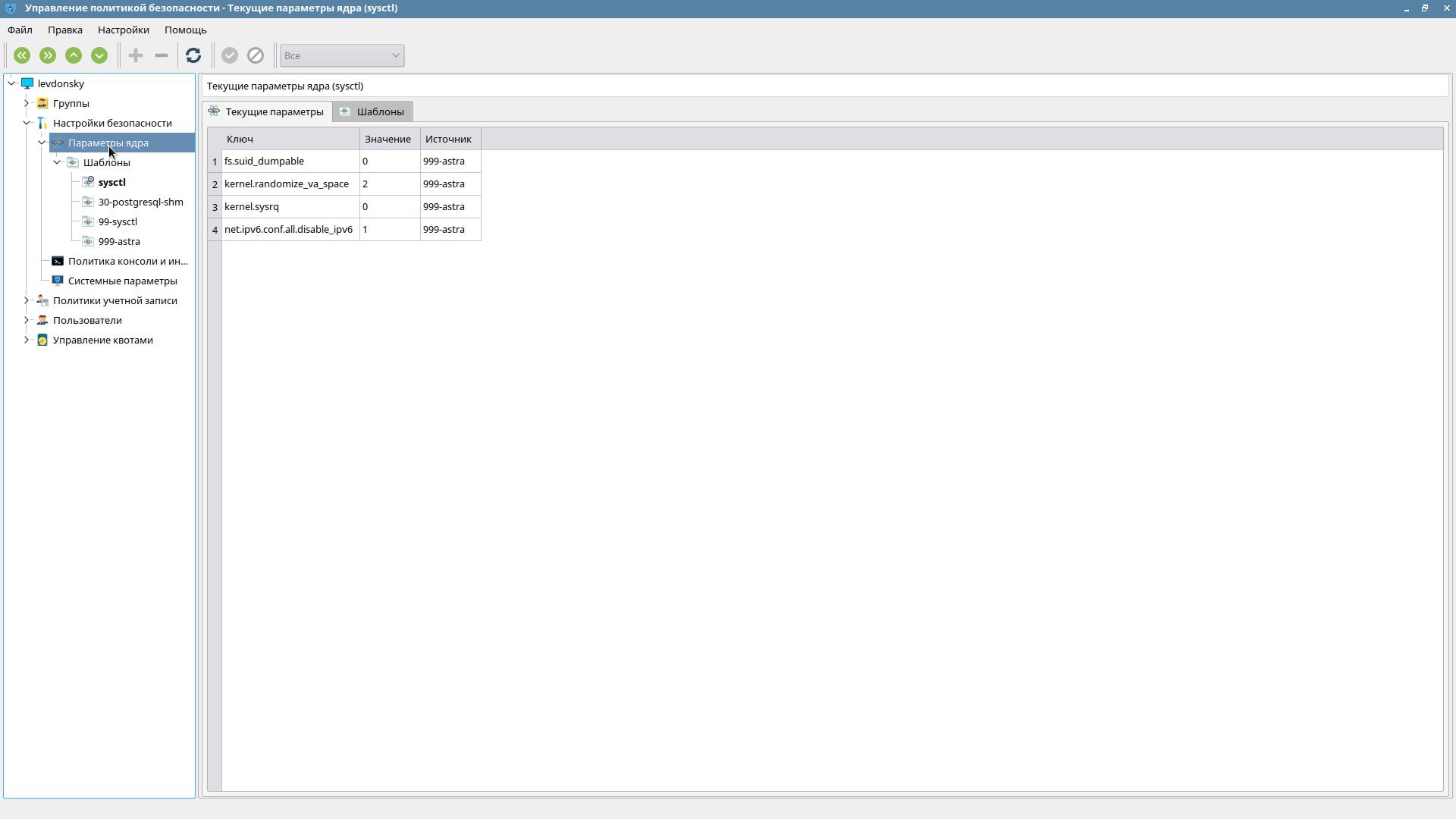

Настроить параметры ядра в /etc/sysctl.conf

.

Для этого можно можно использовать графический инструмент fly-admin-smcИнформация "Пуск" - "Панель управления" - "Безопасность" - "Политика безопасности" - "Настройки безопасности" - "Параметры ядра"

или добавить соответствующие строки в файл /etc/sysctl.conf:Информация fs.suid_dumpable=0

kernel.randomize_va_space=2

kernel.sysrq=0

net.ipv4.ip_forward=0

net.ipv4.conf.all.send_redirects=0

net.ipv4.conf.default.send_redirects=0после внесения изменений перезагрузить компьютер, и убедиться, что все параметры сохранены правильно.

Сделать проверку можно командой:Command sudo sysctl -a | more