Download PDF

Download page Сетевые группы безопасности.

Сетевые группы безопасности

.

Группы безопасности определяют правила сетевого фильтра, которые будут применяться в отношении виртуальных машин.

Сетевые группы безопасности не поддерживаются для сетей OpenvSwitch.

Правила сетевых групп безопасности не применяются для трафика, исходящего от узла виртуализации, на котором запущена ВМ с настроенными группами безопасности. Правила всегда применяются для внешнего трафика по отношению к ВМ и узлу виртуализации.

Параметры сетевой группы безопасности

Сетевая группа безопасности состоит из нескольких правил. Каждое правило определяется параметрами, приведенными в таблице:

| Параметр | Статус | Описание | Значение |

|---|---|---|---|

| PROTOCOL | Обяз. | Определяет протокол правила | ALL, TCP, UDP, ICMP, IPSEC |

| RULE_TYPE | Обяз. | Определяет направление правила | INBOUND, OUTBOUND |

| IP | Необяз. | Используется, если правило применяется только для определенной сети. Это первый IP-адрес из диапазона IPадресов (AR). Должен применяться совместно с параметром SIZE | Действительный IP-адрес |

| SIZE | Необяз. | Используется, если правило применяется только для определенной сети. Определяет размер диапазона IPадресов (AR). Должен применяться совместно с параметром IP | Целое значение от 1 |

| RANGE | Необяз. | Диапазон портов для фильтрации определенных портов. Работает только с TCP и UDP | Несколько портов или диапазонов портов разделяются запятой, а диапазон портов указывается при помощи двоеточия. Например,22,53,80:90,110,1024:65535 |

| ICMP_TYPE | Необяз. | Особый тип ICMP для правила. Если у правила несколько кодов, он включает их все. Можно использовать только с ICMP. Если отсутствует, правило повлияет на весь протокол ICMP | 0,3,4,5,8,9,10,11,12,13,14,17,18 |

| NETWORK_ID | Необяз. | Идентификатор сети. Используется, если правило применяется только для определенной сети | Идентификатор существующей сети |

Стандартная группа безопасности

По умолчанию применяется стандартная группа безопасности (с наименованием default и идентификатором 0). Данная группа разрешает весь входящий (INBOUND) и исходящий трафик (OUTBOUND). Если нужно ограничить соединения, необходимо изменить стандартную группу безопасности. Стандартную группу безопасности следует рассматривать как абсолютный минимум для всех ВМ. Например, может быть целесообразно установить TCP-порт 22 как входящий для SSH, а порт 80 и порт 443 — как исходящий, чтобы иметь возможность устанавливать пакеты.

Стандартная группа безопасности добавляется во все сети при их создании, но впоследствии ее можно удалить, обновив свойства сети.

Управление группами безопасности в интерфейсе командной строки

Управление группами безопасности осуществляется с помощью инструмента командной строки onesecgroup.

Добавление, удаление и просмотр списка групп безопасности

Для создания группы безопасности используется команда:

где <файл-шаблон> — файл шаблона c параметрами группы безопасности.

Пример

- Содержание файла шаблона

sg.txt:NAME = test RULE = [ PROTOCOL = TCP, RULE_TYPE = inbound, RANGE = 1000:2000 ] RULE = [ PROTOCOL= TCP, RULE_TYPE = outbound, RANGE = 1000:2000 ] RULE = [ PROTOCOL = ICMP, RULE_TYPE = inbound, NETWORK_ID = 0 ]CODE - Создание группы безопасности с использованием файла шаблона

sg.txt:onesecgroup create sg.txtПример вывода после выполнения команды:ID: 100CODE

Для просмотра имеющихся групп безопасности, необходимо выполнить команду:

Пример вывода после выполнения команды:

ID USER GROUP NAME UPDATED OUTDATED ERROR

100 oneadmin brestadm test 0 0 0

0 oneadmin brestadm default 0 0 0Для удаления группы безопасности используется команда:

В качестве наименования сети можно указать перечень сетей (идентификаторов или наименований, разделенных запятыми) или диапазон идентификаторов сетей (в качестве разделителя используются две точки — ..).

Просмотр и изменение правил группы безопасности

Для просмотра правил, установленных в группе безопасности, необходимо выполнить команду:

Пример вывода после выполнения команды:

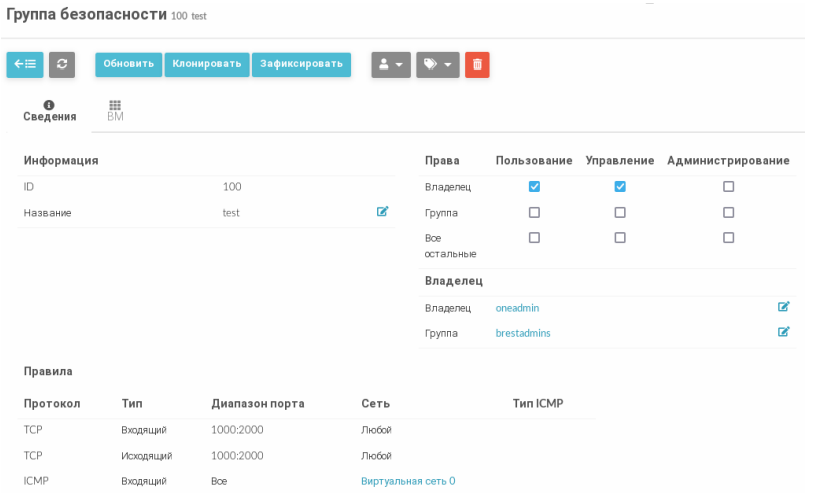

SECURITY GROUP 100 INFORMATION

ID : 100

NAME : test

USER : oneadmin

GROUP : brestadmins

PERMISSIONS

OWNER : -um

GROUP : ---

OTHER : ---

VIRTUAL MACHINES

UPDATED :

OUTDATED :

ERROR :

RULES

TYPE PROTOCOL ICMP_TYPE ICMVP6_TYPE NETWORK RANGE

inbound TCP Any 1000:2000

outbound TCP Any 1000:2000

inbound ICMP VNet 0Для изменения правил необходимо использовать команду:

где <файл-шаблон> — файл шаблона для изменения правил. Если файл шаблона не указан, то после ввода команды откроется текстовый редактор для формирования временного шаблона. После сохранения внесенных данных и закрытия редактора, подготовленный шаблон будет применен для изменения правил, а временный файл шаблона будет удален.

Кроме того, можно изменить название группы безопасности при помощи команды:

Применение группы безопасности

Для применения групп безопасности к виртуальным машинам необходимо конкретные группы безопасности присвоить сети, используемой в ВМ. Для этого необходимо выполнить команду:

После ввода команды откроется текстовый редактор в котором отобразятся параметры сети — для работы редактора используется временный файл шаблона. Необходимо скорректировать значение параметра SECURITY_GROUPS, указав через запятую перечень идентификаторов групп безопасности. После сохранения измененных значений параметров и закрытия редактора, измененный шаблон будет применен для установки новых значений параметров сети, а временный файл шаблона будет удален.

Также возможно настроить группы безопасности для каждого диапазона адресов (AR) сети. Для этого необходимо выполнить команду:

После ввода команды откроется текстовый редактор в котором отобразятся параметры диапазона адресов (для работы редактора используется временный файл шаблона). Необходимо скорректировать значение параметра SECURITY_GROUPS, указав через запятую перечень идентификаторов групп безопасности. После сохранения измененных значений параметров и закрытия редактора, измененный шаблон будет применен для установки новых значений параметров диапазона адресов, а временный файл шаблона будет удален.

Кроме того, в группе параметров NIC каждого шаблона сети может определять перечень групп безопасности.

Пример

NIC = [

NETWORK = "private-net",

NETWORK_UNAME = "oneadmin",

SECURITY_GROUPS = "103, 125"

]Если AR или NIC шаблона определяют группы безопасности с помощью параметра SECURITY_GROUPS, то указанные идентификаторы не будут перезаписывать идентификаторы, определенные в сети. Все идентификаторы групп безопасности объединяются и применяются в отношении экземпляра ВМ.

Для редактирования или добавления новых правил фильтрации трафика можно обновлять группы безопасности. Эти изменения будут применяться ко всем ВМ в группе безопасности, поэтому внесение изменений может занять некоторое время. Конкретный статус ВМ можно проверить в свойствах группы безопасности, где перечислены устаревшие и текущие ВМ.

Если необходимо сбросить процесс обновления, т.е. снова применить правила, использовать команду onesecgroup commit.

Управление группами безопасности в веб-интерфейсе ПК СВ

Для отображения перечня всех групп безопасности в веб-интерфейсе ПК СВ необходимо в меню слева выбрать пункт меню Система — Группы безопасности. На открывшейся странице Группы безопасности будет представлена таблица имеющихся групп безопасности:

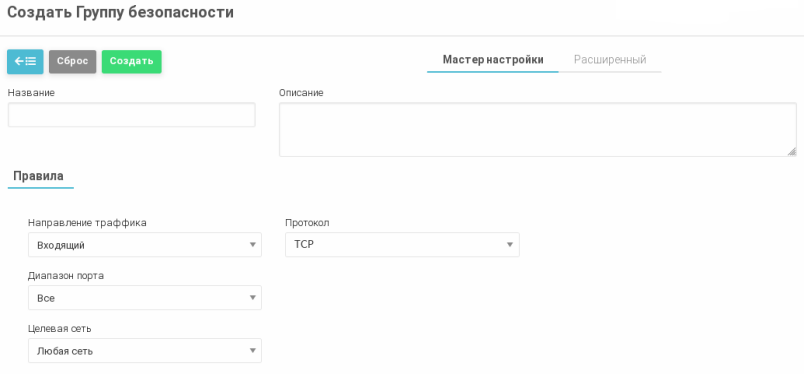

Для добавления группы безопасности в веб-интерфейсе ПК СВ необходимо выполнить следующие действия:

- В меню слева выбрать пункт меню Сеть — Группы безопасности и на открывшейся странице Группы безопасности нажать кнопку +;

- На открывшейся странице «Создать Группу безопасности» (см. рис. 68):

- В поле Название задать наименование группы безопасности;

- В секции Правила задать правила фильтрации трафика;

- Нажать кнопку Создать:

После этого на открывшейся странице Группы безопасности появится запись о созданной группе безопасности.

Для просмотра информации о конкретной группе безопасности на странице Группы безопасности необходимо выбрать соответствующую строку. После этого откроется страница группы безопасности:

Чтобы изменить правила фильтрации трафика (в том числе, установить новые), в веб-интерфейсе ПК СВ необходимо выполнить следующие действия:

- В меню слева выбрать пункт меню Сеть — Группы безопасности и на открывшейся странице Группы безопасности выбрать необходимую группу безопасности;

- На открывшейся странице группы безопасности нажать кнопку Обновить;

- На открывшейся странице Обновить Группу безопасности скорректировать правила фильтрации трафика и нажать кнопку Обновить.