Download PDF

Download page Группы безопасности (Security Groups).

Группы безопасности (Security Groups)

Сокращения:

Security Groups - SG;

Группа безопасности - ГБ;

Virtual Network - VN;

Узел виртуализации - УВ;

Виртуальная машина - ВМ;

Группы безопасности (Security Groups) - инструмент для установки ограничения маршрутизации.

Использует возможности штатного инструмента iptables, который является стандартным механизмом управления работой межсетевого экрана (брандмауэра) на узле виртуализации.

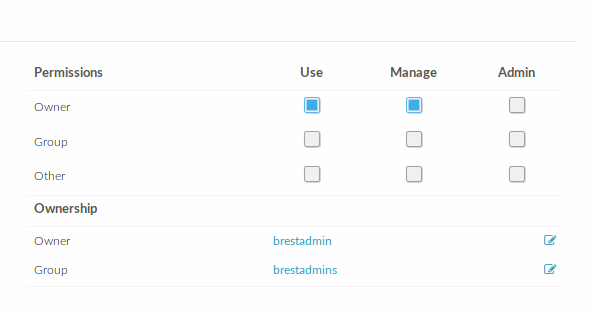

Группы безопасности можно настроить с помощью web-интерфейса в ПК СВ "Брест" при условии, что у пользователя имеются права доступа для редактирования соответствующего раздела:

- если пользователь состоит в группе администраторов brestadmins, то он по умолчанию имеет необходимый доступ для редактирования;

- пользователь должен состоять в группе, в правах которой должен быть установлен параметр просмотра Security Groups:

- в правах самой Security Groups должны быть выставлены параметры редактирования и просмотра для группы, в которой состоит пользователь:

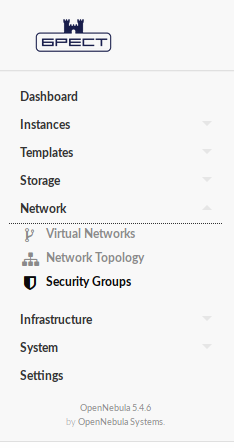

Раздел Security Groups располагается слева в раскрывающемся меню "Network", пункт "Security Groups":

При переходе в раздел Security Groups становится доступна панель управления группами безопасности:

- Кнопка "Плюс" - добавить ГБ;

- Круговые стрелки - обновить список ГБ;

- Update - редактирование (активно при выделении ГБ);

- Clone - клонирование (активно при выделении ГБ);

- Commit - применение ГБ, применение по-умолчанию выполняется после редактирования ГБ (активно при выделении ГБ);

- Силуэт - смена владельца или группы (активно при выделении ГБ);

- Бирка - добавить метку (активно при выделении ГБ);

- Мусорная корзина - удалить ГБ (активно при выделении ГБ).

Ниже панели управления располагается список доступных ГБ:

- ID - номер ГБ, используется в правилах iptables и templates;

- Name - наименование ГБ;

- Owner - владелец ГБ;

- Group - группа ГБ.

ГБ с ID "0" и Name "default" является группой по-умолчанию и в своих правилах не имеет ограничения прохождения трафика.

ВАЖНО!

При создании новой виртуальной сети, ГБ "default" добавляется автоматически после создания! Если необходимо, отключите её в настройках виртуальной сети.

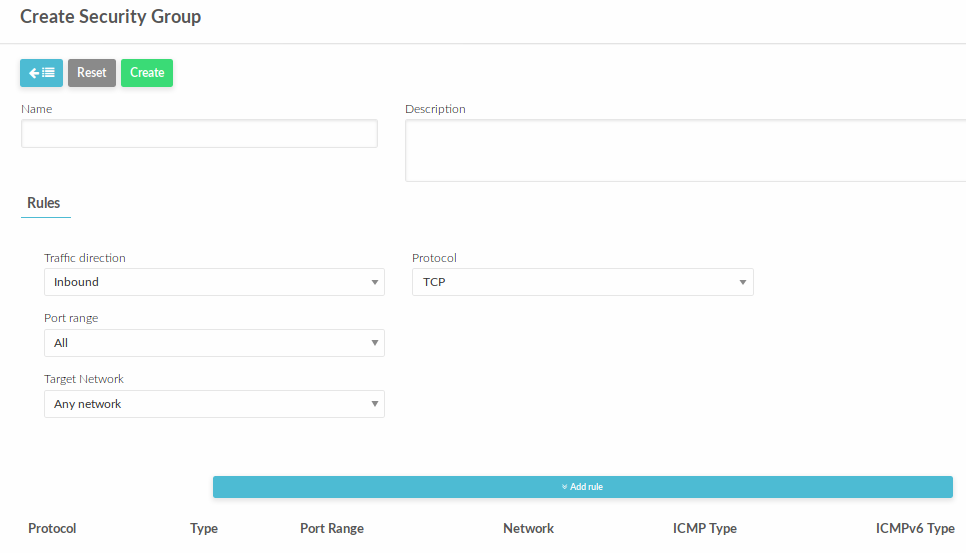

Создание ГБ:

Нажмите кнопку с зелёным плюсом и переходите к созданию новой ГБ.

- ID присваивается автоматически после создания, согласно последовательному счетчику;

- Name - введите имя для дальнейшего удобного использования;

- Description - поле для произвольного описания ГБ.

Секция Rules (пространство добавления правил маршрутизации) содержит следующие настройки:

- Traffic Direction (INbound, OUTbound) - входящее или исходящее направление трафика;

- Protocol - протокол сетевого пакета, к которому будут применяться правила;

- Port range (TCP, UDP) - в правилах есть возможность выбрать весь пул портов (all) или указать конкретный порт, диапазон портов или скомбинировать по необходимости (22,80,443,1000:2000,123);

- Target Network - позволяет выбрать для использования один из 3 режимов работы правила по отношению к сети:

- Any network - используется по-умолчанию, работает со всеми типами Virtual Network, кроме "Bridged";

- Manual network - есть возможность вручную задать правило для конкретного адреса подсети или диапазона адресов (важно, чтобы адресное пространство совпадало с адресным пространством Virtual Network);

- OpenNebula Virtual Network - предоставляется список ранее созданных VN и правила работают исключительно только внутри выбранной VN;

- Add rule - добавляет правило маршрутизации с ранее выбранными параметрами в список.

После окончания создания ГБ, необходимо нажать кнопку "Create".

Если необходимо редактировать ГБ, выделите её в списке и нажмите "Update", после внесения изменения подтвердите изменения повторным нажатием "Update". Правила применяются сразу после применения изменения.

SG можно применить во время редактирования в разделе Security к таким объектам, как Virtual Network, прикреплённому сетевому интерфейсу ВМ, выбрать заранее в настройках виртуального интерфейса шаблона ВМ.

Важно помнить:

SG, прикрепленные к VN во вкладке "Network" будут прописаны на всех ВМ, где используется эта VN;

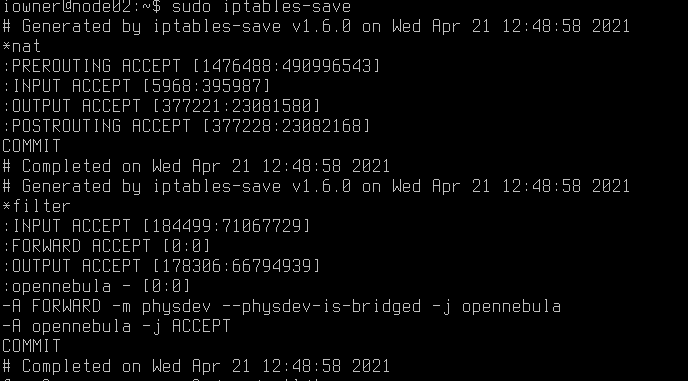

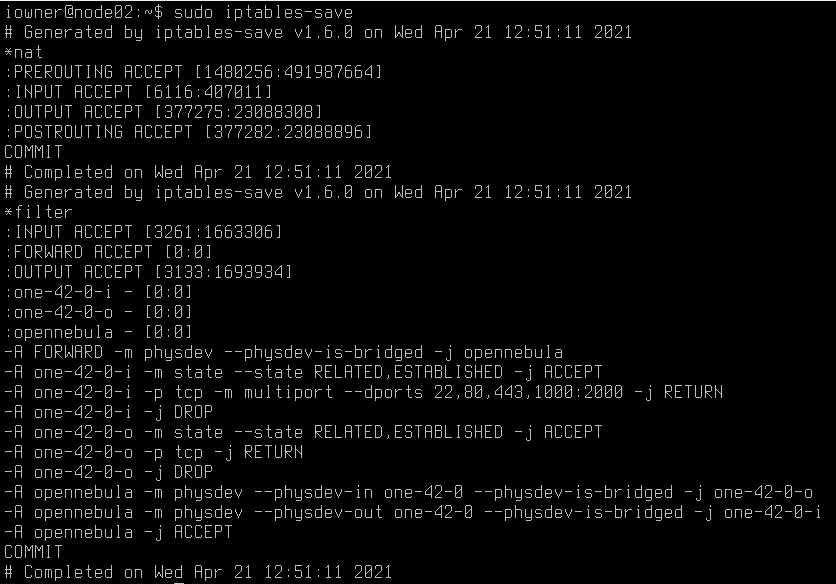

Правила SG прописываются в iptables узла виртуализации только при условии размещения ВМ на этом узле, проверить наличие правил SG в iptables узла виртуализации можно командой через терминал

sudo iptables-saveДо внесения изменений группами безопасности в iptables узла виртуализации:

После изменения и внесения правил в iptables узла виртуализации:

Security Group имеет уязвимость во время миграции ВМ между узлами виртуализации!

Во время миграции ВМ между УВ, сначала переносится ВМ, а затем прописываются правила iptables на тот узел, куда мигрировала ВМ, в этот момент появляется возможность установить established соединение и поддерживать его до прерывания.