Данная статья применима к:

- Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.7)

- Astra Linux Special Edition РУСБ.10015-10 (кроме мандатного разграничения доступа)

- Astra Linux Special Edition РУСБ.10015-17

- Astra Linux Special Edition РУСБ.10015-37 (очередное обновление 7.7)

- Astra Linux Special Edition РУСБ.10015-03 (очередное обновление 7.6)

- Astra Linux Special Edition РУСБ.10152-02 (очередное обновление 4.7)

- Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.6)

- Astra Linux Special Edition РУСБ.10015-16 исп. 1

- Astra Linux Special Edition РУСБ.10015-16 исп. 2

- Astra Linux Special Edition РУСБ.10265-01 (очередное обновление 8.1)

Astra Linux Common Edition 2.12 (кроме мандатного разграничения доступа)

См. также: Монтирование домашних каталогов клиентов FreeIPA с ненулевой классификационной меткой

При работе в операционных Astra Linux Special Edition с конфиденциальными данными, предоставляемыми с помощью samba, в обязательном порядке:

Установить параметр сервера Samba:

use socket MAC label = YES

В используемой в данной статье конфигурации (когда конфигурация samba хранится в реестре samba) это можно сделать из командной строки. Команда:

sudo net conf setparm global "use socket MAC label" "Yes"В очередных обновлениях Astra Linux Special Edition выпущенных до очередного обновления x.7 установить корректную версию протокола передачи данных (SMB/CIFS)

Для Astra Linux Special Edition очередное обновление x.7 применение указанных ниже настроек параметров подключения не требуется.Подключение выполнять с параметрам sec=krb5i,vers=1.0, дополнительно установив параметр сервера server signing = required и подключение выполнять к специальному ресурсу homes. Для настройки:

Установить на файловом сервере все доступные оперативные обновления;

Включить на файловом сервере нужную версию протокола, для чего установить в конфигурации samba в секции [global] параметры:

server max protocol = NT1 server signing = required

В используемой в данной статье конфигурации (когда конфигурация samba хранится в реестре samba) это можно сделать из командной строки. Команды:

sudo net conf setparm global "server max protocol" "NT1"Если конфигурация хранится в файле /etc/samba/smb.conf, то внести изменения в файл;

sudo net conf setparm global "server signing" "required"

Независимо от используемой ОС и от того, где хранится конфигурация (в файле или в реестре), после изменения параметров перезагрузить конфигурацию:

sudo smbcontrol all reload-config

Введение

Стенд:

- Компьютер-сервер разделяемых ресурсов Samba. В качестве сервера использовался сервер FreeIPA с настройками по умолчанию, т.е. использовалась служба samba, установленная при установке сервера FreeIPA (установка к ключом --setup-adtrust). Если установка FreeIPA выполнялась без этого ключа то добавить службу samba можно по инструкции Samba + FreeIPA аутентификация пользователей Samba в Kerberos.

В примерах далее для этого сервера используется доменное имя ipa0.ipadomain.ru. - Компьютер-клиент. В качестве клиента использовался компьютер, введённый в домен FreeIPA.

Установка samba

При необходимости установить samba отдельно можно воспользоваться общей статьей по настройке Samba

Создание каталогов для общего доступа

Создать каталоги на сервере, которые будут содержать разделяемые файловые ресурсы и установить желаемые права мандатного и дискретного доступа, например:

Одиночный каталог:

Или, для ОС Astra Linux Special Edition, группу каталогов с различным мандатным контекстом:

Установить желаемые дискретные атрибуты, например:

Разграничить мандатный доступ в соответствии с пунктом "4. МАНДАТНОЕ РАЗГРАНИЧЕНИЕ ДОСТУПА" документа "Руководство по КСЗ. Часть 1 РУСБ.10015-01 97 01-1"(ссылка):

sudo pdpl-file 1:0:0 /share1/dsp

sudo pdpl-file 2:0:0 /share1/secret

sudo pdpl-file 3:0:0 /share1/topsecret

Конфигурация сервера samba

Внести в конфигурационный файл /etc/samba/smb.conf информацию о разделяемом файловом ресурсе:

[global] # По необходимости изменить имя группы workgroup = WORKGROUP # Сделать видимым для netbios disable netbios = no # убедиться, что это параметр выставлен, чтобы разделяемые ресурсы обнаруживались в сети map to guest = Bad User [share1] comment = For all doc's # Доступно всем guest ok = yes path = /share1 read only = no available = yes browseable = yes case sensitive = yes ea support = yes fstype = Samba smb encrypt = auto

Для того, чтобы разделяемые samba-ресурсы отображались в разделе "Сеть" файлового менеджера fly-fm с нулевой классификационной меткой через протокол NetBIOS

в конфигурационном файле /etc/samba/smb.conf должна быть установлена опция "disable netbios = no" (установлена по умолчанию).

disable netbios = no

После сохранения настроек проверить их корректность

sudo systemctl restart smbd

Специальный файловый ресурс [homes] - домашние каталоги пользователей

В конфигурации самба зарезервировано имя ресурса [homes] - специально обрабатываемое имя для подключения домашних каталогов пользователей.

Специальная обработка позволяет подставлять имя пользователя в качестве имени разделяемого ресурса, что удобно для доступа к домашним каталогам.

Хотя этот ресурс по умолчанию указан в конфигурационном файле, для того, чтобы это ресурс можно был использовать необходимо выполнить выполнить следующие подготовительные действия:

Добавить в секцию [global] конфигурационного файла параметр

passdb backend = smbpasswdПерезапустить службу samba

sudo systemctl restart smbdДобавить пользователя в список пользователей samba:

smbpasswd -a username

Описание разделяемого ресурса [homes] в файле /etc/samba/smb.conf может выглядеть вот так:

[homes]

comment = Home Directories

valid users = %S

# По умолчанию ресурс [homes] предоставляется как ресурс только для чтения (read only = yes).

# Если требуется разрешить запись нужно явно указать read only = no

read only = No

create mask = 0700

directory mask = 0700

browseable = no

guest ok = no

При этом в описании ресурса может отсутствовать в явном виде указание самого разделяемого каталога, а обращение к такому ресурсу выполняется по имени пользователя (предполагается, что команда smbclient вызвана от имени пользователя username):

При каждом таком обращении samba сначала ищет имя запрошенного ресурса в списке разделяемых ресурсов, и если имя не найдено проверяет наличие в конфигурации секции [homes].

Есть такая секция есть, то имя трактуется как имя пользователя, и проверяется по базе данных пользователей (например, /etc/passwd).

Если имя найдено в базе данных пользователей, то samba предоставляет в качестве разделяемого ресурса домашний каталог этого пользователя.

Каталог в простейшем случае берётся из файла /etc/passwd, но может быть изменен.

[homes]

comment = Home Directories

valid users = %S

path = /samba/users/%S

read only = No

create mask = 0700

directory mask = 0700

browseable = no

guest ok = no

Подключение разделяемых ресурсов

Подключение разделяемого ресурса samba в сессии с нулевой классификационной меткой

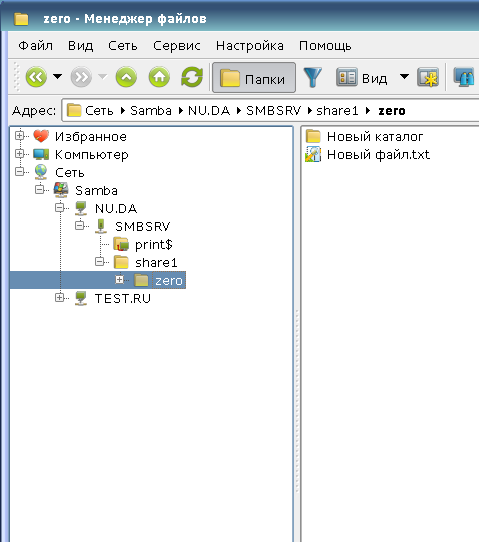

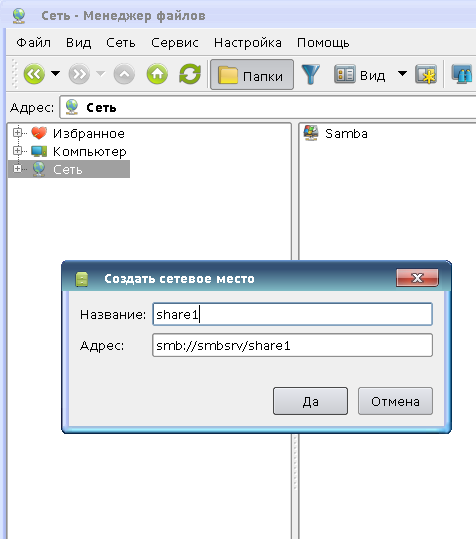

Запустить менеджер файлов (fly-fm) и открыть раздел "Сеть", в котором отобразятся ресурсы Samba при условии включенного NetBIOS и его видимости:

Если ресурс не виден для других и NetBIOS отключен, то его можно добавить самостоятельно, выбрав закладку "Сеть" или правым щелчком по разделу "Сеть":

При входе с ненулевой классификационной меткой отображение сетевых ресурсов в файловом менеджере fly-fm недоступно.

Монтирование разделяемых файловых ресурсов CIFS/Samba

Для монтирования разделяемых файловых ресурсов на компьютере-клиенте должен быть установлен пакет cifs-utils:

mount с указанием соответствующего типа сетевой ФС, например: sudo mount -t cifs //сервер/ресурс /точка_монтирования [-o опции]

sudo chmod 777 /media/share1

sudo mount -t cifs //fileserver1.org.net/share1 /media/share1 -o user=пользователь

sudo.Для возможности монтирования разделяемого файлового ресурса пользователем в конфигурационном файле /etc/fstab должна быть объявлена строка монтирования, например следующего вида:

Точка монтирования должна быть создана заранее и доступна пользователю для чтения/записи, опция user предоставляет возможность монтирования указанного ресурса простому пользователю.

Пользователь при этом выполняет монтирование командой mount с указанием точки монтирования:

Полный список опций приведен в руководстве man для команд mount и mount.cifs. Описание формата конфигурационного файла /etc/fstab приведено в руководстве man для fstab.

Для того чтобы пользователю были доступны каталоги при входе с ненулевой классификационной меткой нужно в файле /etc/fstab на компьютере клиента указать следующие параметры:

Примечание

При использовании с аутентификацией Kerberos в ЕПП в строке опций должен быть указан параметр аутентификации sec=krb5i или sec=krb5. В этом случае при монтировании будет использоваться текущий кэш Kerberos пользователя.

См. порядок действий по настройке сервера FreeIPA для предоставления разделяемых ресурсов через Kerberos.

Автоматическое монтирование ресурсов при входе пользователя с помощью pam_mount

Для автоматического монтирования разделяемых файловых ресурсов при входе пользователя используется PAM-модуль pam_mount, предоставляемый пакетом libpam-mount, то есть для автоматического монтирования разделяемых файловых ресурсов на компьютере-клиенте должны быть установлены пакет cifs-utils и libpam_mount:

При установке пакета libpam-mount может выдаваться предупреждение об изменении конфигурации PAM-стека.

Можно согласиться с внесением изменений (после установки следует проверить изменения в каталоге /etc/pam.d/, и восстановить нужную конфигурацию).

Можно отказаться от внесения изменений, тогда вызов модуля pam_mount нужно будет внести в PAM-стек самостоятельно.

В приведенных далее примерах подразумевается, что аутентификация пользователей производится с помощью доменной службы Kerberos (см. Контроллер ЕПП FreeIPA в Astra Linux).

Настройка модуля pam_mount осуществляется с помощью конфигурационного файла /etc/security/pam_mount.conf.xml.

При установке пакета libpam_mount вызов модуля pam_mount автоматически вносится в соответствующие pam-сценарии (common-auth, common-session) в каталоге /etc/pam.d.

Описание возможностей модуля pam_mount и формат его конфигурационного файла приведены в руководстве man для pam_mount и pam_mount.conf.

Для монтирования с помощью pam-mount разделяемых файловых ресурсов в конфигурационном файле должны быть указаны параметры монтируемого тома, например:

<?xml version="1.0" encoding="utf-8" ?>

<!DOCTYPE pam_mount SYSTEM "pam_mount.conf.xml.dtd">

<!--

See pam_mount.conf(5) for a description.

-->

<pam_mount>

<!-- debug should come before everything else,

since this file is still processed in a single pass

from top-to-bottom -->

<debug enable="1" />

<!-- Volume definitions -->

<cifsmount>mount.cifs //%(SERVER)/%(VOLUME) %(MNTPT) -o %(OPTIONS) </cifsmount>

<!-- pam_mount parameters: General tunables -->

<!-- Описание тома, который должен монтироваться -->

<volume

fstype="cifs"

server="ipa0.ipadomain.ru"

path="share1"

mountpoint="/media/%(USER)"

options="user=%(USER),cruid=%(USER),sec=krb5i,file_mode=0770,dir_mode=0770"

/>

<!--

<luserconf name=".pam_mount.conf.xml" />

-->

<!-- Note that commenting out mntoptions will give you the defaults.

You will need to explicitly initialize it with the empty string

to reset the defaults to nothing. -->

<mntoptions allow="nosuid,nodev,loop,encryption,fsck,nonempty,allow_root,allow_other" />

<!--

<mntoptions deny="suid,dev" />

<mntoptions allow="*" />

<mntoptions deny="*" />

-->

<mntoptions require="nosuid,nodev" />

<logout wait="50000" hup="1" term="1" kill="1" />

<!-- <logout wait="0" hup="no" term="no" kill="no" /> -->

<!-- pam_mount parameters: Volume-related -->

<mkmountpoint enable="1" remove="true" />

</pam_mount>

В приведенном выше примере разделяемый ресурс при входе любого пользователя монтируется в каталог /media/username. При этом выбраны опции монтирования, позволяющие осуществлять доступ к смонтированным данным в соответствии с правилами мандатного разграничения доступа. Если указать в параметрах тома mountpoint="/home/%(USER)/share1" то разделяемый ресурс будет монтироваться в подкаталог /share1/ домашнего каталога пользователя. В Astra Linux Special Edition для того, чтобы монтирование корректно выполнялось при входе с ненулевой меткой безопасности, нужно изменить PAM-стек, так, чтобы автоматическое монтирование с помощью pam_mount выполнялось после определения значений мандатных атрибутов пользователя и создания домашнего каталога. Для этого:

- Вызов модуля pam_mount удалить из файла /etc/pam.d/common-session;

- Добавить в файлы /etc/pam.d/login и /etc/pam.d/fly-dm после вызова соответствующих модулей Astra Linux:

Для FreeIPA (добавленная строчка выделена жирным шрифтом):

session required pam_parsec_mac.so

session optional pam_mount.so

Для ALD (добавленная строчка выделена жирным шрифтом):

session required pam_parsec_mac.so

session required pam_ald.so

session optional pam_mount.so

Вариант описания тома для монтирования домашних каталогов пользователей (предполагается, что на сервере samba настроен специальный ресурс home):

...

<volume

fstype="cifs"

server="ipa0.ipadomain.ru"

path="%(USER)"

mountpoint="/home/%(USER)"

options="user=%(USER),cruid=%(USER),sec=krb5i,file_mode=0770,dir_mode=0770"

/>

...

- При использовании с аутентификацией Kerberos в ЕПП в строке опций монтирования должен быть указан параметр аутентификации sec=krb5i (предпочтительно с точки зрения безопасности, но требует больше ресурсов) или sec=krb5. В этом случае при монтировании будет использоваться текущий кеш Kerberos пользователя.

Внимание

В строке опций монтирования должен присутствовать параметр cruid=%(USER), поскольку монтирование во время создания сессии выполняется от имени привилегированного пользователя.

Для точки монтирования mountpoint должен быть указан отдельный каталог, например: /media/ald_share. Пример:

Тег logout определяет поведение в процессе размонтирования ФС. К этому времени все процессы должны освободить точку монтирования, в противном случае им посылаются соответствующие сигналы прерывания работы.

Тег mkmountpoint отвечает за автоматическое создание и удаление точки монтирования.

Тег cifsmount определяет команду, с помощью которой монтируется указанный тип ФС.

Тег volume объявляет непосредственно параметры монтирования разделяемого файлового ресурса.

Автоматическое монтирование домашних каталогов при входе пользователя с помощью pam_mount

Для автоматического монтирования используем ресурс [homes], который будем монтировать в локальный домашний каталог пользователя /home/<имя_пользователя> . Модифицируем конфигурацию pam_mount:

<?xml version="1.0" encoding="utf-8" ?>

<!DOCTYPE pam_mount SYSTEM "pam_mount.conf.xml.dtd">

<!--

See pam_mount.conf(5) for a description.

-->

<pam_mount>

<!-- debug should come before everything else,

since this file is still processed in a single pass

from top-to-bottom -->

<debug enable="1" />

<!-- Volume definitions -->

<!-- обращаемся к ресурсу homes по имени пользователя -->

<cifsmount>mount.cifs //%(SERVER)/%(USER) %(MNTPT) -o %(OPTIONS) </cifsmount>

<!-- pam_mount parameters: General tunables -->

<!-- Описание тома, который должен монтироваться -->

<volume

fstype="cifs"

server="ipa0.ipadomain.ru"

path="%(USER)"

mountpoint="/home/%(USER)"

options="rw,user=%(USER),gid=%(USER),uid=%(USER),cruid=%(USER),sec=krb5i,file_mode=0770,dir_mode=0770"

/>

<!--

<luserconf name=".pam_mount.conf.xml" />

-->

<!-- Note that commenting out mntoptions will give you the defaults.

You will need to explicitly initialize it with the empty string

to reset the defaults to nothing. -->

<mntoptions allow="nosuid,nodev,loop,encryption,fsck,nonempty,allow_root,allow_other" />

<!--

<mntoptions deny="suid,dev" />

<mntoptions allow="*" />

<mntoptions deny="*" />

-->

<mntoptions require="nosuid,nodev" />

<logout wait="50000" hup="1" term="1" kill="1" />

<!-- <logout wait="0" hup="no" term="no" kill="no" /> -->

<!-- pam_mount parameters: Volume-related -->

<mkmountpoint enable="1" remove="true" />

</pam_mount>

Параметр монтирования luserconf

При использовании pam_mount пользователям может быть предоставлена возможность самостоятельно определять дополнительные тома монтирования. Такие тома определяются в конфигурационном пользовательском файле, задаваемом параметром luserconf основного конфигурационного файла /etc/security/pam_mount.conf.xml модуля pam_mount. Синтаксис параметра:

luserconf name="<имя_конфигурационного_файла_пользователя>"

<luserconf name=".pam_mount.conf.xml" />

Для управления доступными пользователям опциями монтирования применяются следующие параметры основного конфигурационного файла:

mntoptions allow - разрешенные пользователям опции монтирования, например:

<mntoptions allow="user,cruid,vers,sec,nosuid,nodev,loop,encryption,fsck,nonempty,allow_root,allow_other" />

По умолчанию это опции nosuid и nodev, Значение, принятое по умолчанию заменяется значением из первого найденного указания параметра, последующие указания суммируются;

- mntoptions deny - запрещенные пользователям опции монтирования. По умолчанию список пуст;

- mntoptions require - обязательные опции монтирования для пользователей. По умолчанию это опции nosuid и nodev. Значение, принятое по умолчанию заменяется значением из первого найденного указания параметра, последующие указания суммируются;

Настройка и монтирование разделяемых ресурсов DFS

Настройка разделяемых ресурсов Distributed File System (DFS) выполнятся на серверах под управлением Microsoft Windows и в данной статье не рассматривается. Монтирование разделяемых ресурсов DFS, так же как разделяемых ресурсов samba, выполняется по протоколу cifs.

Для работы с ресурсами DFS требуется установить пакет keyutils:

Для корректной работы с ресурсами DFS (в том числе, ресурсами, содержащими кириллицу в названиях), следует использовать версии ядра выше чем linux_5.4.0-110.astra35+ci1 и linux-5.10_5.10.0-1057.astra6+ci7.

Монтирование разделяемых ресурсов DFS можно делать с указанием полного доменного имени сервера или с указанием только имени домена, например:

Указание полного доменного имени сервера:

Рекомендованный вариант. Добавить к имени сервера псевдоним — имя домена. Это можно сделать выполнив на контроллере домена команду: SETSPN:

SETSPN -s cifs/<имя_домена> <имя_сервера>Например:SETSPN -s cifs/ad12.loc w12

При невозможности создания псевдонимов внести ключ "-t" в конфигурационный файл /etc/request-key.d/cifs.spnego.conf:

Данный способ не является рекомендованным, так как ключ "-t" разрешает использовать сведения, предоставляемые DNS-сервером (доверять DNS-серверу), что снижает безопасность системы.create cifs.spnego * * /usr/sbin/cifs.upcall -t %k

В остальном, так как монтирование ресурсов DFS выполнятся так же, как и ресурсов samba, по протоколу CIFS, для монтирования применимы приведенные выше настройки Подключение разделяемых ресурсов.

Известные проблемы

Установка пакетов не завершается

Если в ОС используется модуль pam_mount, то при установке некоторых пакетов выводится запрос:

reenter password for pam_mount

На этом установка пакета останавливается и более не продолжается.

Для устранения этой проблемы заменить в файле /etc/pam.d/common-session строку:

session optional pam_mount.so

на строку:

session optional pam_mount.so disable_interactive

1 комментарий

Алексей Шляхтин

При настройке в 1.6 c 20190222, в smb.conf если в ручную описывать раздел шары, отваливается авторизация доменного пользователя.

Мне помогло: указал папку через графику(fly-admin-samba), в ручную изменил только настройку netbios на no